Blog

Wie bietet die gemeinsame Lösung von iProov und Wultra sicheres digitales Onboarding?

Wie man einen Biometrie-Anbieter auswählt: Ihre 10 wichtigsten Überlegungen

Einmalige Passcode-Authentifizierung (OTP): Was sind die Risiken?

Was sind die Vorteile der biometrischen Authentifizierung?

Wie biometrische Gesichtstechnologien die Vermögensverwaltungsbranche absichern

Beobachtungen zu Bedrohungsdaten und Identitätsüberprüfung | Ein Interview Matt Welch

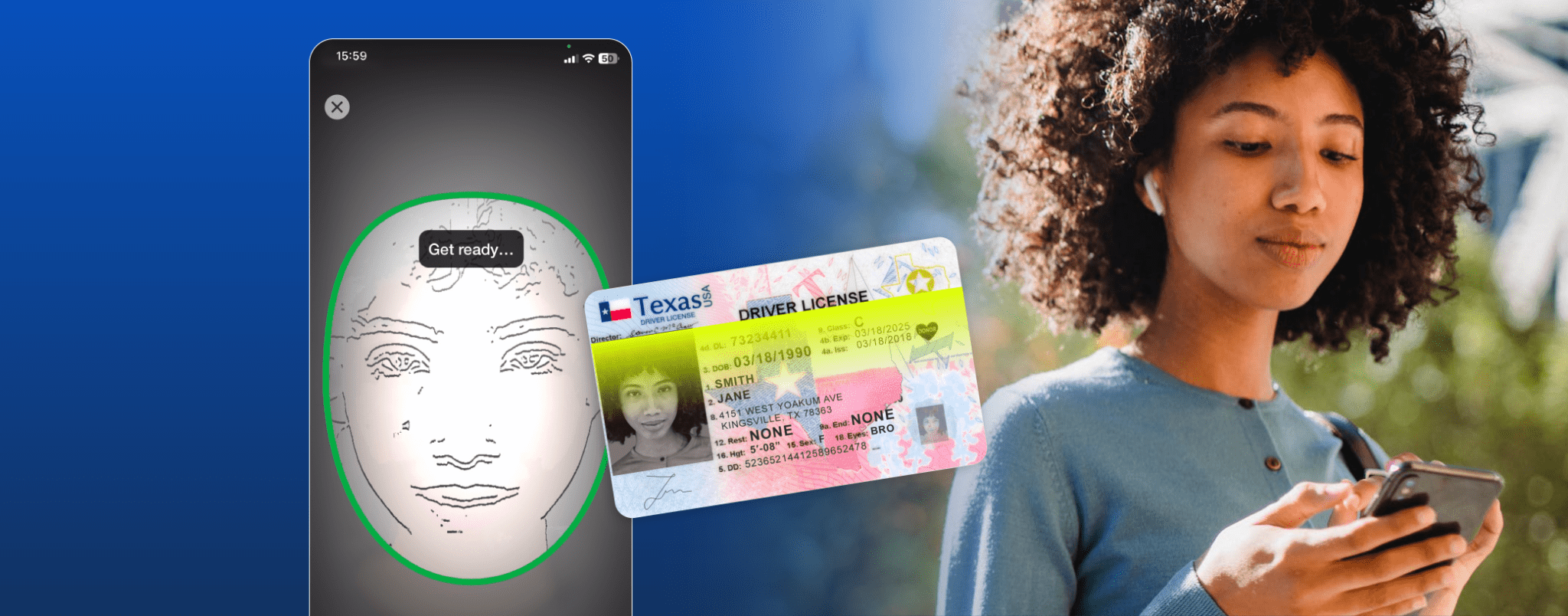

Mit den Betrügern Schritt halten: Wie man generative KI und dokumentenbasierte biometrische Angriffe abwehrt

Wie kann die biometrische Technologie die Gelder des öffentlichen Sektors schützen?

Modernisierung der DMVs: Die Rolle des Identitätsnachweises in Amerika

Internationaler Frauentag bei iProov

Passwortlose Authentifizierung: Was ist das? Wie funktioniert sie?

Von der Arbeit an "The Matrix" zur führenden KI-Plattform

Treffen Sie das Team: Datenschutz-Wochenausgabe

Wie kann die Biometrie den Datenschutz gewährleisten? | Datenschutz-Statistiken

Wie nutzen Betrüger Deepfakes für Crime-as-a-Service?