Oktober 19, 2022

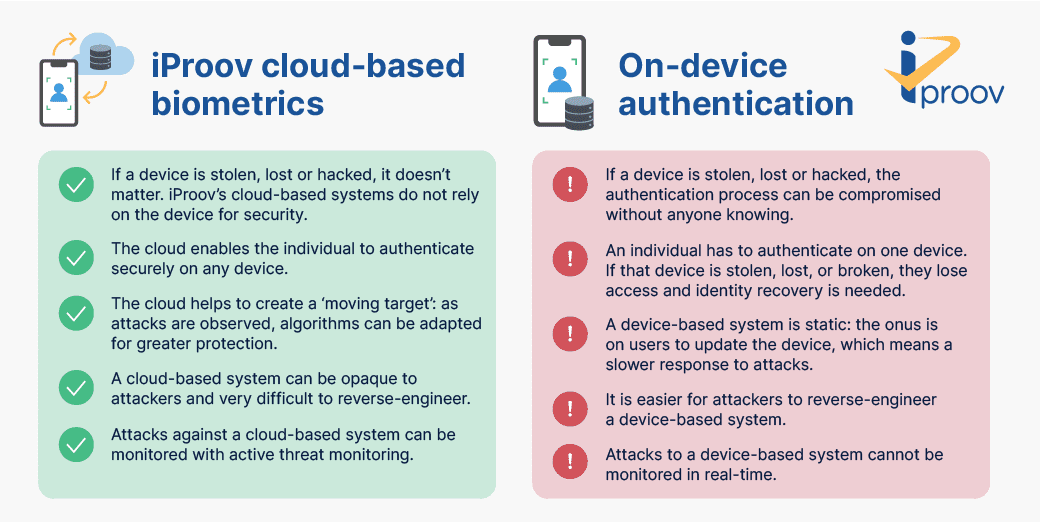

Eine Schlüsselfrage für jeden, der biometrische Technologien evaluiert, lautet: Soll die Authentifizierung auf dem Gerät oder in der Cloud stattfinden?

Bei iProov sind wir davon überzeugt, dass die cloudbasierte oder serverseitige biometrische Authentifizierung eine großartige Option für die sichere Fernauthentifizierung von Benutzern ist. Wir nutzen die Cloud, weil:

- Geräte sind anfällig. Sie können gestohlen, gehackt, verloren oder beschädigt werden. Wenn die Authentifizierung auf dem Gerät stattfindet, muss jede Organisation, die biometrische Authentifizierung einsetzt, der Integrität des verwendeten Geräts vertrauen. Bei iProov verfolgen wir einen sicheren Ansatz, indem wir davon ausgehen, dass weder dem Benutzer noch dem Gerät vertraut werden kann.

- Die Cloud ermöglicht eine aktive Überwachung von Bedrohungen. iProov ist in der Lage, Angriffe auf unsere Systeme in Echtzeit zu überwachen und zu analysieren, weil wir die Cloud nutzen. Unser iProov Security Operations Center (iSOC) beobachtet Angriffstechniken und wendet maschinelles Lernen an, damit wir uns schnell an neue Bedrohungen anpassen können, was die Sicherheit und den Schutz erhöht, den wir unseren Kunden und ihren Nutzern bieten können.

In diesem Artikel erörtern wir die Vorteile und Anwendungen der Cloud-basierten Authentifizierung im Vergleich zur Authentifizierung auf dem Gerät.

Biometrie in der Cloud oder auf dem Gerät: Was ist der Unterschied?

Szenario 1: Cloud-basierte biometrische Daten: Sie müssen einem Freund eine größere Geldsumme schicken. Sie greifen über Ihr Mobilgerät oder Ihren Computer auf Ihre Bank zu. Zunächst muss Ihre Bank überprüfen, ob Sie wirklich der Kontoinhaber sind, damit sie die Transaktion genehmigen kann. Zu diesem Zweck fordert sie Sie auf, iProov mit Dynamic Liveness zu verwenden. Sie halten Ihr Gesicht vor die dem Benutzer zugewandte Kamera, und eine kurze Lichtsequenz beleuchtet Ihr Gesicht. Die Bilder und die einmalige Lichtsequenz werden an den Server gesendet, der sie analysiert und mit dem Bild vergleicht, das Sie beim Onboarding angegeben haben. So wird sichergestellt, dass Sie die richtige Person sind, eine echte Person, und dass Sie sich gerade authentifizieren.

Der gesamte Authentifizierungsprozess erfolgt serverseitig, unabhängig vom Gerät. Das bedeutet, dass ein Gerät, das z. B. von Malware befallen ist, den Authentifizierungsprozess nicht beeinträchtigt.

Szenario 2, gerätebasierte Biometrie: Sie beginnen den Prozess der Geldüberweisung über Ihr mobiles Gerät. Auch hier muss Ihre Bank bestätigen, dass Sie derjenige sind, für den Sie sich ausgeben, also authentifizieren Sie sich mithilfe biometrischer Daten (z. B. indem Sie Ihr Gesicht der Kamera oder Ihren Fingerabdruck einem Sensor zeigen). Diesmal findet der gesamte Authentifizierungsprozess jedoch auf dem Gerät statt, was bedeutet, dass er von der Sicherheit des Geräts abhängig ist. Wenn das Gerät gestohlen oder gehackt wurde, kann die Bank oder eine andere Organisation dies nicht erkennen, und die Transaktion könnte möglicherweise betrügerisch sein.

Erstere verarbeitet die Authentifizierung auf einem Cloud-Server, während letztere die Authentifizierung lokal verarbeitet. Der Hauptunterschied ist die zusätzliche Sicherheit, die die Cloud-basierte Authentifizierung gegenüber der gerätebasierten Authentifizierung bieten kann, aber es gibt auch viele andere Vorteile der Cloud.

Cloud-basierte Authentifizierung, Verifizierung und Identitätswiederherstellung

Bevor wir uns eingehender mit den Vorteilen der Cloud befassen, wollen wir uns ansehen, wann Unternehmen biometrische Daten für die Online-Identitätsüberprüfung verwenden und wie die Cloud dabei jeweils eingesetzt wird:

- Identitätsüberprüfung beim Onboarding: Wenn Sie iProov für das Onboarding eines Online-Kunden verwenden, wird der Prozess wahrscheinlich die Überprüfung des physischen Gesichts des Nutzers mit dem Bild in einem vertrauenswürdigen Dokument, wie einem Reisepass oder Führerschein, beinhalten.

- Authentifizierung: Sobald sich der Nutzer angemeldet hat, kann er iProov nutzen, um sich fortlaufend zu authentifizieren. Apple Face ID und andere geräteinterne Authentifizierungen können für Szenarien mit geringem Risiko funktionieren. Möchte ein Kunde jedoch Geld überweisen oder andere risikoreiche Prozesse abschließen, ist eine Cloud-basierte Authentifizierung erforderlich, um sicherzustellen, dass es sich um den rechtmäßigen Nutzer handelt und dass das Gerät nicht kompromittiert worden ist. Weitere Informationen über das Risikospektrum und die Identitätssicherung finden Sie hier.

- Wiederherstellung der Identität/des Kontos: Wenn ein Nutzer sein Gerät verliert, es kaputt geht oder gestohlen wird, verliert er die Möglichkeit, sich zu authentifizieren. Eine Cloud-basierte Identitätsüberprüfung ist notwendig, damit die Nutzer über ein anderes Gerät sicher auf ihre Apps und Dienste zugreifen können, ohne sich erneut anmelden zu müssen.Es ist kein langwieriger Prozess zur Wiederherstellung der Identität erforderlich, da die Anmeldedaten in der Cloud und nicht auf einem Gerät gespeichert sind.

Cloud-basierte Verifizierung ist ein wesentlicher Bestandteil des Online-Kundenlebenszyklus - entscheidend für Onboarding, Authentifizierung und Identitätswiederherstellung.

Der Nutzen und die Vorteile der Cloud-basierten biometrischen Authentifizierung

1: Sicherheit

Warum ist die cloudbasierte biometrische Authentifizierung sicherer als die geräteinterne?

- Die Cloud-basierte biometrische Authentifizierung ist nicht von Schwachstellen auf dem Gerät (oder der Ausführungsumgebung) betroffen . Der biometrische Prozess ist hardwareunabhängig, und das Gerät ist lediglich das Medium oder der Vermittler. Die Sicherheit liegt in der Cloud, nicht auf dem Gerät.

- Biometrische Authentifizierungssoftware, die in der Cloud betrieben wird, ist für einen Angreifer undurchsichtig und kann schwieriger zurückzuentwickeln sein als die Authentifizierung auf einem Gerät.

- Bei der Authentifizierung auf dem Gerät liegt es in der Verantwortung des Gerätebesitzers, sein Gerät mit der neuesten Gerätesoftware und den neuesten Sicherheits-Patches auf dem neuesten Stand zu halten. Dies bedeutet, dass es länger dauern kann, bis Unternehmen und Systemanbieter neue Bedrohungen angehen, was zu Schwachstellen führt. Mit iProov können Algorithmus-Updates in der Cloud durchgeführt werden, um sicherzustellen, dass die Abwehrmaßnahmen gegen neue und sich entwickelnde Bedrohungen schnell aktualisiert werden.

- Wenn Sie iProovs Dynamic Liveness nutzen, profitieren Sie auch von der aktiven Bedrohungsüberwachung. Dies ist ein iProov-spezifischer Vorteil, denn das iSOC bietet Ihnen kontinuierliche Sicherheit gegen neue Bedrohungen. Die Reaktion auf neue und sich entwickelnde Angriffe kann in der Cloud viel schneller und effizienter erfolgen. Abwehrmechanismen und Algorithmen können als Reaktion auf neue Bedrohungen ständig aktualisiert werden, was Angreifern das Leben sehr viel schwerer macht, da die Cloud-basierten Prozesse ein bewegliches Ziel sind. Das bedeutet letztlich, dass wir mehr über die Angreifer erfahren als sie über uns. Erfahren Sie mehr über die sich entwickelnde Bedrohungslandschaft in unserem Flaggschiff-Bericht.

Der Authentifizierung auf dem Gerät kann nur dann vertraut werden, wenn der Integrität und Identität des Geräts und seines Benutzers vertraut werden kann. Wird ein Gerät durch Schadsoftware oder einen digital eingebrachten Angriff kompromittiert, könnten die biometrischen Daten des Nutzers extrahiert oder gefälscht werden.

Das bedeutet, dass für eine Organisation jedes Gerät eine Risikoquelle darstellt, die eine potenzielle Unsicherheit bedeutet.

Die Quintessenz ist: Mit Cloud-basierter Biometrie können sich Unternehmen vor dem Risiko betrügerischer Authentifizierungen auf kompromittierten Geräten schützen. Dies ist ein großer Vorteil, da sich die Bedrohungen für die Cybersicherheit weiterentwickeln.

2: Datenschutz

Der Schutz der Daten hängt von dem Unternehmen, das sie sammelt, und dem Betriebsumfeld ab.

Bei iProov beispielsweise verwenden wir eine Datenschutz-Firewall und starke Verschlüsselungstechniken zum Schutz hochsensibler Daten, um die Vertraulichkeit der Nutzer zu gewährleisten. Die biometrischen Bilder werden als verschlüsselte biometrische Vorlage gespeichert, die mit einem anonymen Pseudonym bezeichnet wird. Dieses Pseudonym wird mit nichts in Verbindung gebracht, was die Identität des Nutzers preisgeben könnte.

Letztlich hängt der Datenschutz davon ab, wie die Daten verwendet werden, von dem Unternehmen, das sie nutzt, und von den Gesetzen und Vorschriften, die es einhält. Cloud-basierte Anbieter von Identitätsüberprüfungen wie iProov werden regelmäßig geprüft und erfüllen die Zertifizierungen nach ISO 27001 und 27701, die die Sicherheits- und Datenschutzfunktionen der Cloud für eine sichere Datenverwaltung bestätigen.

3: Hardware: Erweiterung auf andere Geräte

Cloud-basierte Anwendungen lassen sich leichter auf einer Vielzahl von Plattformen und Hardware einsetzen. Insbesondere die iProov-Technologie kann auf den meisten Geräten mit einer auf den Benutzer gerichteten Kamera eingesetzt werden, z. B:

- Mobile Geräte, wie iOS und Android

- Computer und Laptops

- Tabletten

- Kioske

- Web-Browser

Sobald der Nutzer bei einer bestimmten Organisation "iProoved" ist, kann er sofort von jedem Gerät aus auf den Dienst oder das Konto zugreifen.

Bei einer On-Device-Lösung würde ein Benutzer den Zugang zu den Online-Diensten des Unternehmens verlieren, wenn das Gerät, mit dem er sich verifiziert hat, verloren geht, gestohlen oder beschädigt wird. Die Identität müsste wiederhergestellt werden, damit der Benutzer wieder arbeiten kann. Das liegt daran, dass die Geräte-ID mit dem "Profil" eines Nutzers verknüpft ist, und wenn sich die Geräte-ID ändert, müsste der Nutzer sich erneut anmelden und verifizieren. Mit iProov können Sie sich jedoch nach der Verifizierung einfach auf jedem beliebigen Gerät authentifizieren, selbst wenn das ursprüngliche Gerät verloren gegangen, kaputt oder gestohlen ist.

4: Inklusivität

Die Cloud ermöglicht es Unternehmen auch, online ein möglichst breites Publikum zu erreichen. Mit iProov können Sie sicherstellen, dass Nutzer Zugang zu Ihren digitalen Diensten haben, auch wenn sie keinen Zugang zu einem Smartphone, Computer oder Tablet haben.

Die cloudbasierte Technologie von iProov kann auf Kioske ausgeweitet werden, um sicherzustellen, dass Menschen nicht vom sicheren Zugang zu Dienstleistungen ausgeschlossen werden. Diese Kioske können entweder unbeaufsichtigt in Einkaufszentren oder an Verkehrsknotenpunkten angeboten werden oder in Banken oder Behörden aufgestellt werden, wo Mitarbeiter vor Ort sein können, um Unterstützung anzubieten.

Erfahren Sie hier mehr über biometrische Inklusion und Barrierefreiheit.

5: Bequemlichkeit und Benutzerfreundlichkeit

Die Cloud-basierte Technologie von iProov macht auch die Wiederherstellung der Identität einfach. Daten zeigen, dass die Menschen ihre Telefone etwa alle drei Jahre austauschen, was bedeutet, dass viele Menschen jedes Jahr ihre Identität über Dienste oder Apps wiederherstellen müssen. Dies wirft zwei Hauptprobleme auf:

- Unannehmlichkeiten für den Nutzer (oft mit einem langwierigen Wiederherstellungsprozess verbunden), was die Abwanderungsrate erhöhen und zu Frustration bei den Nutzern führen könnte

- Sicherheitsrisiko, wenn das Telefon verkauft wird, ohne dass es gelöscht wurde, oder wenn es gestohlen wird

Da die iProov-Authentifizierung in der Cloud und nicht auf dem Gerät stattfindet, ist die Wiederherstellung der Identität auf einem neuen oder Ersatzgerät einfach. iProov schafft Vertrauen in die Person, die das Gerät besitzt, und nicht in das Gerät selbst. Alles, was erforderlich ist, ist eine kurze Dynamic Liveness-Gesichtsverifizierung auf jedem Gerät, anstatt alle Ihre Unterlagen erneut einzureichen oder mit einem Kundendienstmitarbeiter sprechen zu müssen, um Ihre Identität nachzuweisen.

Das bedeutet auch, dass die Nutzerreise bei Bedarf auf einem Kanal begonnen und auf einem anderen abgeschlossen werden kann.

In der Praxis sieht das folgendermaßen aus: Der Kunde einer Bank ist im Ausland unterwegs und verliert sein Mobiltelefon und seine Kreditkarten. Um an Bargeld zu gelangen und Ersatzkarten zu besorgen, benutzt er das Gerät eines Freundes. Er authentifiziert sich auf die gleiche Weise, wie er es auf seinem eigenen Gerät getan hätte - mit einem mühelosen biometrischen Gesichtsscan, der in der Cloud verarbeitet wird. Dieser einfache Prozess ermöglicht dem Nutzer den Zugang zu den gewünschten Diensten mit einem erkennbaren, beruhigenden Kundenerlebnis. Auf dem gemeinsam genutzten Gerät verbleiben keine biometrischen Informationen, was das Risiko reduziert und die Privatsphäre schützt.

Biometrie in der Cloud vs. Biometrie auf dem Gerät: Eine Zusammenfassung

- Cloud-basierte biometrische Daten sind während des gesamten Online-Kundenlebenszyklus erforderlich: für das Onboarding, die Wiederherstellung der Identität und für jede Authentifizierung, die nicht risikoarm ist.

- Die Authentifizierung auf dem Gerät ist nützlich für alltägliche Aktivitäten, wie z. B. das Entsperren von persönlichen Geräten, bei denen die Bedrohung gering ist.

- Die Cloud-Authentifizierung wird für Aktivitäten benötigt, bei denen die Gefahr besteht, dass Betrug oder andere Straftaten begangen werden könnten, wenn ein Gerät kompromittiert wurde.

- Der Cloud-basierte Dienst von iProov kann mehr Sicherheit bieten als Systeme auf dem Gerät. Der Authentifizierung auf dem Gerät kann nur dann vertraut werden, wenn der Integrität und Identität des Geräts und seines Benutzers vertraut werden kann. iProov geht davon aus, dass der Benutzer und das Gerät kompromittiert wurden.

- Darüber hinaus bietet iProov über das iProov Security Operations Center (iSOC) eine aktive Überwachung von Bedrohungen, die durch die Cloud ermöglicht wird, um schnell auf sich entwickelnde Angriffsarten reagieren zu können.

- Für Cloud-basierte Anwendungen ist es einfacher, hardwareunabhängig zu sein. iProov funktioniert auf mobilen Geräten, Tablets, Computern und Kiosken.

- iProov kann auf Kioske ausgeweitet werden, um sicherzustellen, dass Menschen, die keinen Zugang zu einem Smartphone oder einem anderen Gerät mit einer Kamera haben, nicht vom sicheren Zugang zu digitalen Diensten ausgeschlossen werden.

- Die Cloud bietet den Endnutzern mehr Komfort, indem sie beispielsweise die Wiederherstellung der Identität wesentlich erleichtert.

Aus diesem Grund vertrauen einige der anspruchsvollsten Organisationen der Welt - wie das US Department of Homeland Security, das britische Innenministerium, Knab und Rabobank - auf iProov, wenn es um die sichere Online-Benutzerverifizierung und -Authentifizierung geht.

Wenn Sie mehr darüber erfahren möchten, wie unsere cloudbasierte biometrische Technologie Ihr Unternehmen bei der Verifizierung und Authentifizierung von Benutzern unterstützen kann, klicken Sie hier, um eine Demo zu buchen.