Blog

iProov gewinnt Finovate Best of Show im dritten Jahr in Folge

3 Tipps zur Benutzerfreundlichkeit für ein reibungsloses Authentifizierungserlebnis

Fälschungen: Die Bedrohung für Finanzdienstleistungen

iProov begrüßt Simon Williamson, VP of Sales für Nordamerika

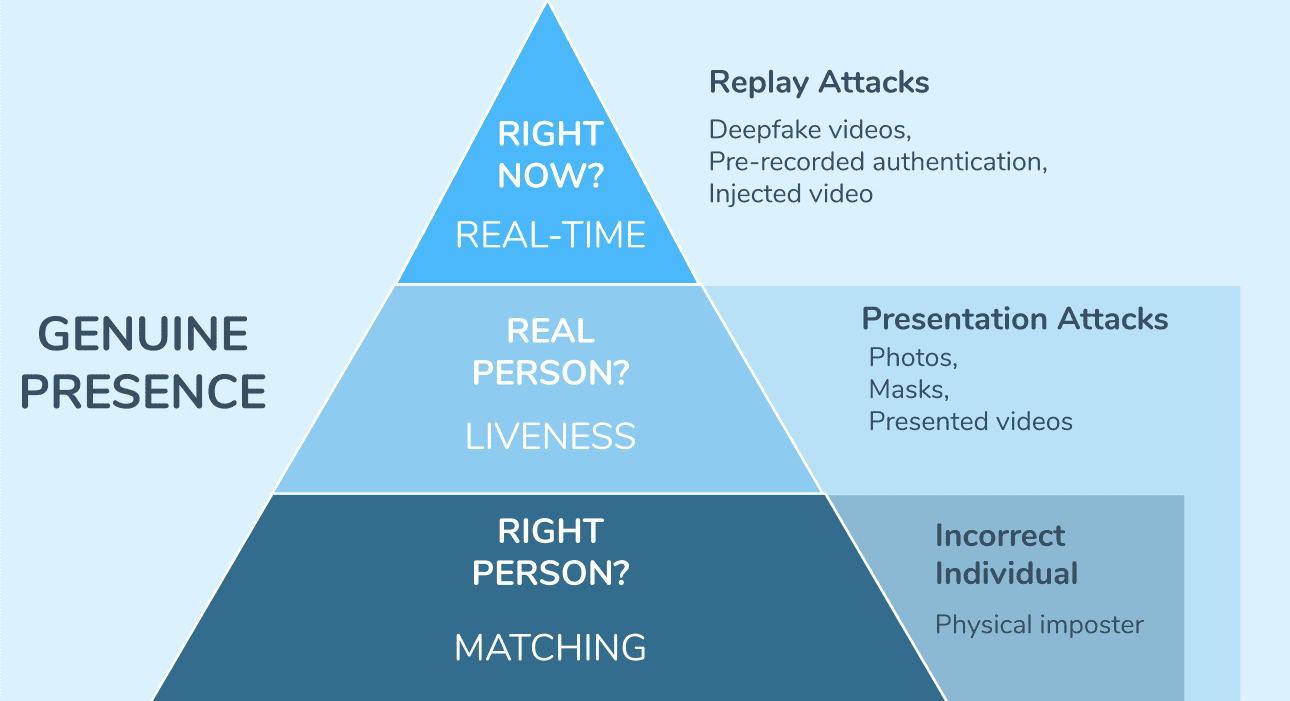

Nachweis der echten Präsenz: Die drei Ebenen der Sicherheit

Die Replay-Attack-Herausforderung

Warum biometrische Sicherheit die Erkennung von Replay-Attacken erfordert