12 décembre 2019

Vous avez probablement entendu le terme "Liveness" (vivacité) sur le marché de l'authentification. Mais avez-vous déjà entendu parler de "présence authentique" ? Chez iProov, nous utilisons beaucoup le terme "présence authentique" (et pas seulement parce que nous l'avons inventé). Il est imprimé sur nos dépliants, notre swag... nous avons même fait imprimer #genuinepresence sur des t-shirts.

Pourquoi la présence authentique est-elle importante ?

Déterminer la présence authentique est essentiel pour sauvegarder l'identité numérique. Sans la technologie Dynamic Liveness™, des demandes d'authentification frauduleuses en masse peuvent être et seront passées. Des attaques indétectables seront mises à l'échelle et l'identité numérique compromise.

Qu'entend-on par "présence authentique" ?

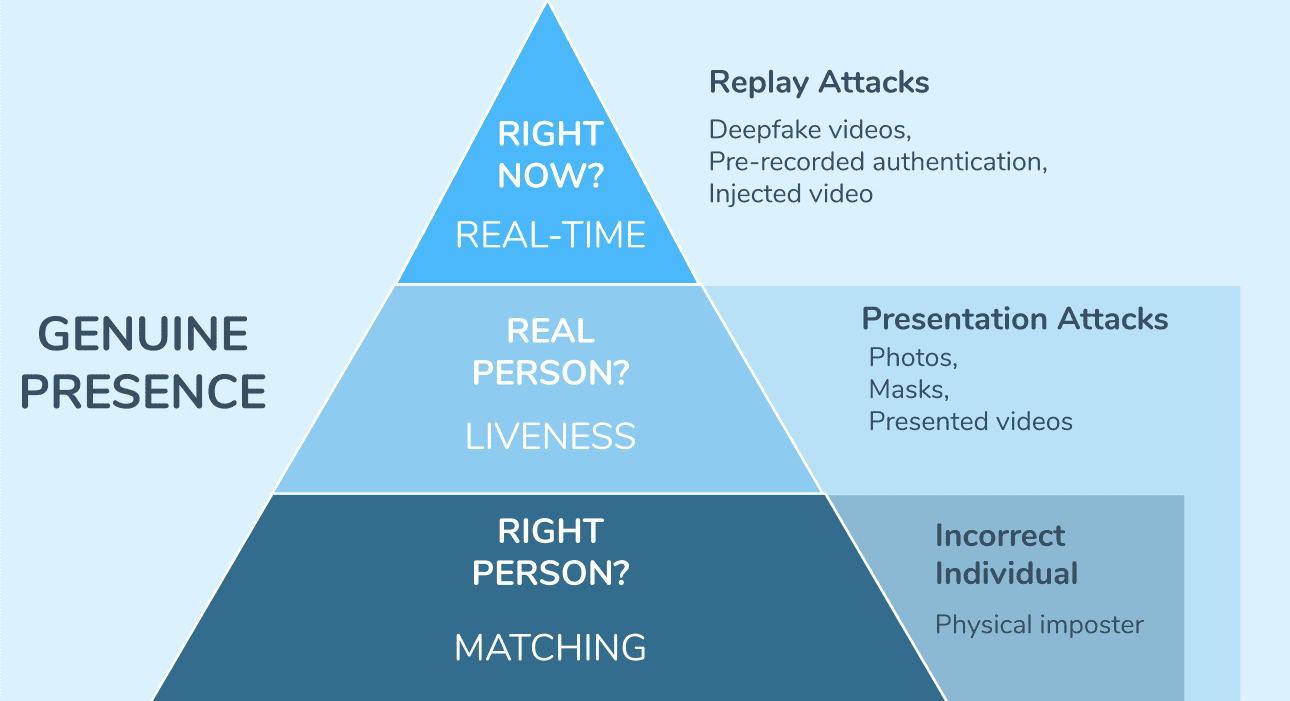

L'authentification biométrique en ligne se résume à trois niveaux de sécurité.

Le succès de l'authentification biométrique sécurisée est déterminé par une combinaison de facteurs :

- Correspondance - s'agit-il de la bonne personne?

- Vivacité - s'agit-il d'une personne réelle?

- Temps réel - cette transaction a-t-elle lieu en ce moment même ?

La "présence authentique" fait référence aux solutions qui combinent les trois niveaux. Alors que la majorité du marché est encore aux prises avec la notion de "Liveness", les cyber-attaquants explorent de nouvelles formes d'attaques évolutives qui contournent la détection de "Liveness".

Analysons donc la Présence Authentique... niveau par niveau.

Correspondance des visages : la "bonne personne

La notion d'"appariement" se passe d'explications. La technologie de comparaison consiste simplement à comparer un ensemble de données biométriques à un autre afin de vérifier que les deux ensembles de données proviennent de la même personne.

La comparaison des visages a été abordée pour la première fois en 1964 par un scientifique nommé Bledsoe. Son processus consistait à saisir manuellement les coordonnées à un rythme moyen de 40 images par heure. Nous avons parcouru un long chemin depuis lors : aujourd'hui, l'appariement est un marché fortement saturé, les outils d'appariement les plus sophistiqués ne coûtant qu'un centime d'euro par appariement.

La comparaison des visages est utilisée pour la surveillance depuis la fin des années 90, mais plus récemment, la comparaison des visages a été utilisée pour l'authentification.

Imaginez que vous ouvriez un nouveau compte bancaire à la maison. Au lieu de vous rendre en personne à l'agence avec votre pièce d'identité, la technologie Matching vous permet de prendre simplement une photo de votre pièce d'identité, puis un selfie. Les deux images sont comparées l'une à l'autre pour prouver que vous êtes bien la bonne personne.

Cependant, l'augmentation de la comparaison des visages pour l'authentification à distance et en ligne s'accompagne d'une augmentation de l'exploitation des systèmes de comparaison des visages. Nombreux sont ceux qui ont vu les exemples tristement célèbres de déverrouillage des fonctions d'authentification faciale des smartphones à l'aide d'une simple photo du propriétaire de l'appareil.

D'où la nécessité d'une détection de proximité.

Détection du caractère vivant : la "personne réelle".

La détection de la vivacité tente de vérifier que nous sommes en présence d'un "utilisateur vivant" en se défendant contre les attaques de présentation. Une attaque par présentation est une tentative de faire passer une identité frauduleuse pour une identité légitime, en présentant physiquement quelque chose à un capteur.

En d'autres termes, la détection de l'authenticité différencie les utilisateurs réels des photos, des masques et des vidéos à l'écran. La détection de l'authenticité nous indique qu'un utilisateur est une personne réelle.

Il existe de nombreuses méthodes pour y parvenir, mais les systèmes peuvent généralement être classés en deux catégories :

- Gestes (systèmes actifs)

- Axé sur la technologie (systèmes passifs)

Le concept de "Gesture-driven Liveness" exige de l'utilisateur qu'il effectue une série d'actions non naturelles pour prouver qu'il est réel, par exemple en clignant des yeux ou en effectuant des mouvements faciaux. Nos recherches montrent que cette approche nécessite en moyenne 2,4 tentatives de la part de l'utilisateur pour effectuer une transaction.

La technologie Liveness n'exige aucune action de la part de l'utilisateur, mais utilise des algorithmes internes pour détecter les usurpations. Cette approche nécessite en moyenne 1,1 tentative de la part de l'utilisateur pour effectuer une transaction.

Il fut un temps où un système différenciant un vrai visage d'un masque hautement sophistiqué était un exploit impressionnant. Cependant, nous sommes entrés dans une nouvelle ère d'attaques par usurpation d'identité. Les cyberattaquants dangereux ne passent pas leur temps à présenter des photos à un appareil photo. Les attaques de présentation ne sont qu'un petit sous-ensemble des attaques qui peuvent être lancées contre un système.

Détection en temps réel : l'instant présent

La détection en temps réel est le niveau de sécurité suivant dans l'authentification biométrique en ligne. C'est l'étape finale qui permet de s'assurer que l'on a affaire à un utilisateur réellement présent, en se défendant non seulement contre les attaques de présentation, mais aussi contre les attaques de relecture.

Mais qu'est-ce qu'une attaque par rejeu ?

Supposons que vous réussissiez une opération d'authentification sur votre téléphone portable. Il peut facilement y avoir un logiciel malveillant sur votre appareil sans que vous le sachiez. Ce logiciel malveillant pourrait enregistrer votre demande d'authentification à votre insu.

Un cyber-attaquant possède désormais une vidéo de votre authentification réussie. Il peut désormais contourner complètement le capteur (dans ce cas, la caméra du téléphone) et injecter votre précédente demande d'authentification réussie directement dans l'application lorsqu'il le souhaite.

Cette forme d'attaque passe de nombreuses défenses de type "Liveness".

Mais comment ?

Parce qu'il ne s'agit pas d'un masque, d'une photo ou d'une vidéo. Il s'agit d'une personne réelle, qui s'authentifie réellement. Cependant, elle n'est PAS en train de s'authentifier en ce moment.

L'émergence de la technologie Deepfake est tout aussi dangereuse. Des vidéos synthétiques réalistes de votre visage peuvent être générées à partir de vos photos sur les réseaux sociaux - des images synthétiques que la détection de l'authenticité n'est pas en mesure de traiter. Ces images synthétiques peuvent être générées en temps réel et peuvent également être utilisées pour contourner les capteurs du système. Les deepfakes peuvent être facilement réalisés à l'aide d'applications gratuites.

Ces formes d'attaques sont peu coûteuses et évolutives - deux qualités très attrayantes pour les cyberattaquants. Ces attaques sont parmi les plus dangereuses et les moins bien défendues.

Ce n'est qu'une question de temps avant que ces attaques ne se généralisent. Vos systèmes seront-ils équipés pour les identifier ?

Dynamic Liveness assure une présence authentique, ce qui est essentiel pour protéger l'identité numérique. Nous ne cesserons de parler de la présence authentique jusqu'à ce qu'elle devienne la norme de sécurité attendue. Nous ne cesserons pas non plus d'innover. Nous sommes à la pointe de l'authentification et avons toujours une longueur d'avance sur les dernières menaces dynamiques.