12 dicembre 2019

Probabilmente avrete sentito parlare del termine "Liveness" nel mercato dell'autenticazione. Ma avete mai sentito parlare di "presenza autentica"? Noi di iProov usiamo spesso il termine "presenza autentica" (e non solo perché l'abbiamo coniato noi). È stampato sui nostri volantini, sul nostro swag... abbiamo persino fatto stampare #genuinepresence sulle magliette.

Perché la presenza autentica è importante?

La determinazione della presenza autentica è fondamentale per salvaguardare l'identità digitale. Senza la tecnologia Dynamic Liveness™, le richieste di autenticazione fraudolente di massa possono essere e saranno superate. Gli attacchi non rilevabili saranno scalati e l'identità digitale compromessa.

Che cosa significa Presenza autentica?

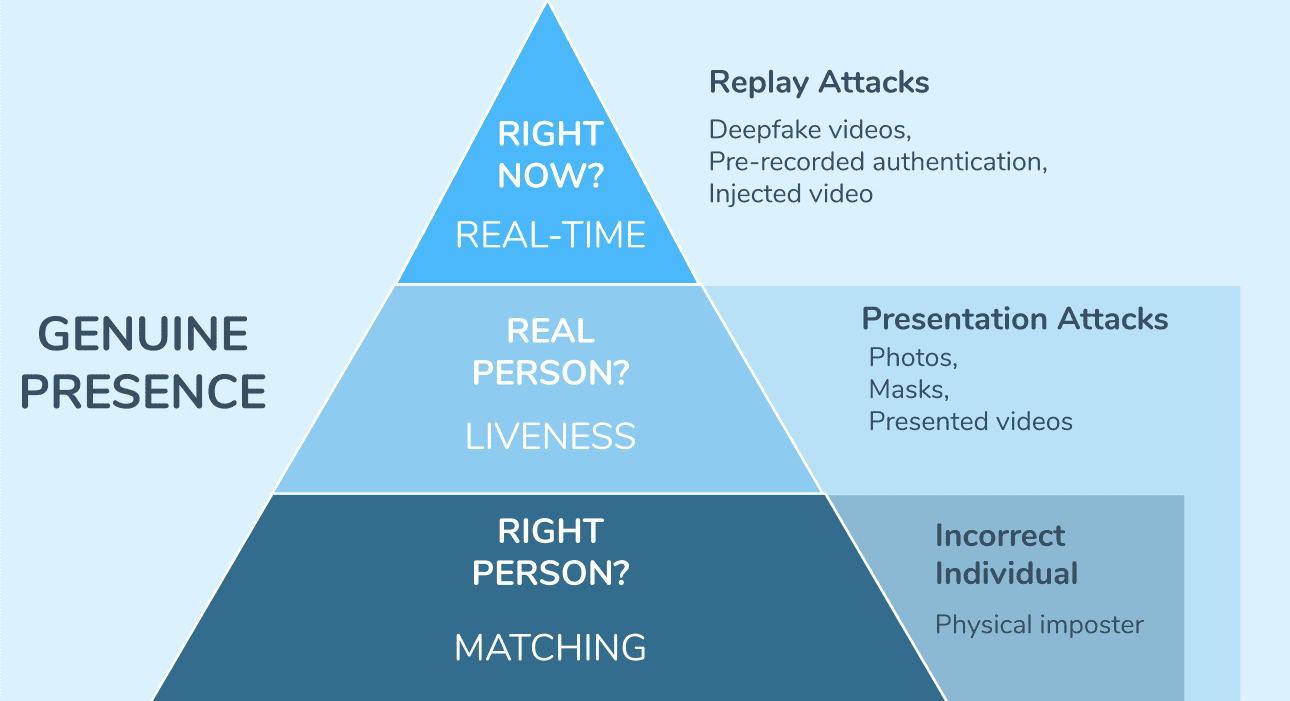

L'autenticazione biometrica online si riduce a tre livelli di sicurezza.

Il successo di un'autenticazione biometrica sicura è determinato da una combinazione di:

- Abbinamento: è la persona giusta?

- Vivacità: si tratta di una persona reale?

- In tempo reale: la transazione sta avvenendo in questo momento?

La "presenza autentica" si riferisce a soluzioni che combinano tutti e tre i livelli. Mentre la maggior parte del mercato è ancora alle prese con il Liveness, i cyber-attaccanti stanno esplorando nuove forme di attacco scalabili che aggirano il rilevamento del Liveness.

Quindi, analizziamo Genuine Presence... livello per livello.

Face Matching: la 'persona giusta'

Il termine "matching" si spiega da solo. La tecnologia di matching non fa altro che abbinare una serie di dati biometrici a un'altra per verificare che le serie di dati provengano dalla stessa persona.

Il Face Matching è stato affrontato per la prima volta nel 1964 da uno scienziato di nome Bledsoe. Il suo processo prevedeva l'inserimento manuale delle coordinate a una velocità media di 40 immagini all'ora. Ne abbiamo fatta di strada da allora: oggi la corrispondenza è un mercato fortemente saturo, e anche i più sofisticati face matcher costano appena 1 centesimo a corrispondenza.

Il Face Matching è stato utilizzato per casi di sorveglianza fin dalla fine degli anni '90, ma più recentemente è stato sfruttato per l'autenticazione.

Pensate di aprire un nuovo conto corrente a casa. Invece di recarsi di persona in filiale con il proprio documento d'identità, con la tecnologia Matching è sufficiente scattare una foto del documento d'identità e poi un selfie. Le due immagini vengono confrontate per dimostrare che siete la persona giusta.

Tuttavia, con l'aumento della corrispondenza dei volti per l'autenticazione remota e online, aumenta anche lo sfruttamento dei sistemi di corrispondenza dei volti. Ormai molti hanno visto i famigerati esempi di sblocco delle funzionalità di autenticazione facciale degli smartphone con una semplice foto del proprietario del dispositivo.

È quindi necessario il Liveness Detection.

Rilevamento dell'esistenza: la "persona reale

Il Liveness Detection cerca di verificare che si tratti di un "utente in carne e ossa", difendendosi dagli attacchi di presentazione. Un attacco di presentazione è un tentativo di far passare per legittima un'identità fraudolenta, presentando fisicamente qualcosa a un sensore.

In altre parole, il rilevamento della vivacità distingue gli utenti reali dalle foto, dalle maschere e dai video sullo schermo. Il rilevamento della vivacità ci dice che un utente è una persona reale.

Esistono molti metodi per farlo, anche se i sistemi possono essere generalmente suddivisi in due categorie:

- Guidati dai gesti (sistemi attivi)

- Guidati dalla tecnologia (sistemi passivi)

La Gesture-driven Liveness richiede che l'utente esegua una serie di azioni innaturali per dimostrare di essere reale, ad esempio sbattendo le palpebre o eseguendo movimenti facciali. La nostra ricerca dimostra che questo approccio richiede all'utente in media 2,4 tentativi per completare una transazione.

Il Liveness guidato dalla tecnologia non richiede alcuna azione da parte dell'utente, ma utilizza algoritmi interni per rilevare gli spoof. Questo approccio richiede all'utente in media 1,1 tentativi per completare una transazione.

Un tempo un sistema che distingueva un volto reale da una maschera altamente ingegnerizzata era un'impresa impressionante. Tuttavia, siamo entrati in una nuova era di attacchi di tipo "identity spoof". I cyber-attaccanti più pericolosi non passano il tempo a tenere le foto davanti alla macchina fotografica. Gli attacchi di presentazione sono solo un piccolo sottoinsieme degli attacchi che possono essere lanciati contro un sistema.

Rilevamento in tempo reale: il "momento giusto

Il rilevamento in tempo reale è il livello successivo di sicurezza nell'autenticazione biometrica online. È il passo finale per garantire che si tratti di un utente realmente presente, difendendosi non solo dagli attacchi di presentazione, ma anche dagli attacchi di riproduzione.

Ma cos'è un attacco replay?

Supponiamo che si esegua una transazione di autenticazione con successo sul proprio telefono cellulare. È facile che sul vostro dispositivo sia presente un malware di cui non siete a conoscenza. Tale malware potrebbe registrare la richiesta di autenticazione a vostra insaputa.

Un cyberattaccante è ora in possesso di un video in cui l'utente si autentica con successo. Ora può bypassare completamente il sensore (in questo caso la fotocamera del telefono) e iniettare la vostra precedente richiesta di successo direttamente nell'app ogni volta che vuole.

Questa forma di attacco supera molte difese Liveness.

Ma come?

Perché l'affermazione non è quella di una maschera, di una foto o di un video. L'affermazione è di una persona reale, che si autentica davvero. Tuttavia, in questo momento NON si sta autenticando.

Altrettanto pericoloso è l'emergere della tecnologia Deepfake. Dalle foto dei social media possono essere generati video sintetici realistici del vostro volto, immagini sintetiche che il rilevamento della vivacità non è in grado di gestire. Tali immagini sintetiche possono essere generate in tempo reale e possono anche essere utilizzate per aggirare i sensori del sistema. I deepfake possono essere realizzati facilmente con applicazioni gratuite.

Queste forme di attacco sono a basso costo e scalabili, due qualità molto interessanti per gli aggressori informatici. Questi attacchi sono tra i più pericolosi e i meno difesi.

È solo questione di tempo prima che questi attacchi si diffondano. I vostri sistemi saranno attrezzati per identificarli?

Dynamic Liveness accerta la presenza autentica, che è fondamentale per salvaguardare l'identità digitale. Non smetteremo di parlare di presenza autentica finché non diventerà lo standard di sicurezza previsto. E non smetteremo nemmeno di innovare. Siamo all'avanguardia nel campo dell'autenticazione, sempre un passo avanti rispetto alle ultime minacce dinamiche.