21 novembre 2019

Rédigé par Andrew Bud, PDG et fondateur

Lorsque nous avons lancé iProov en 2013, il nous a semblé évident que les "attaques par rediffusion" feraient partie des menaces les plus dangereuses pour la vérification faciale. Ces attaques se produisent lorsqu'une application, un appareil, un lien de communication ou un magasin est compromis et que l'image vidéo d'une victime est volée ; l'image volée est ensuite utilisée pour usurper l'identité d'une victime. Dès le départ, nous avons conçu notre système pour qu'il soit très résistant à ce risque. Toutefois, ce n'est que maintenant que le marché commence à comprendre le danger des attaques par rejeu.

Qu'est-ce qu'une attaque par rediffusion et comment y résister ?

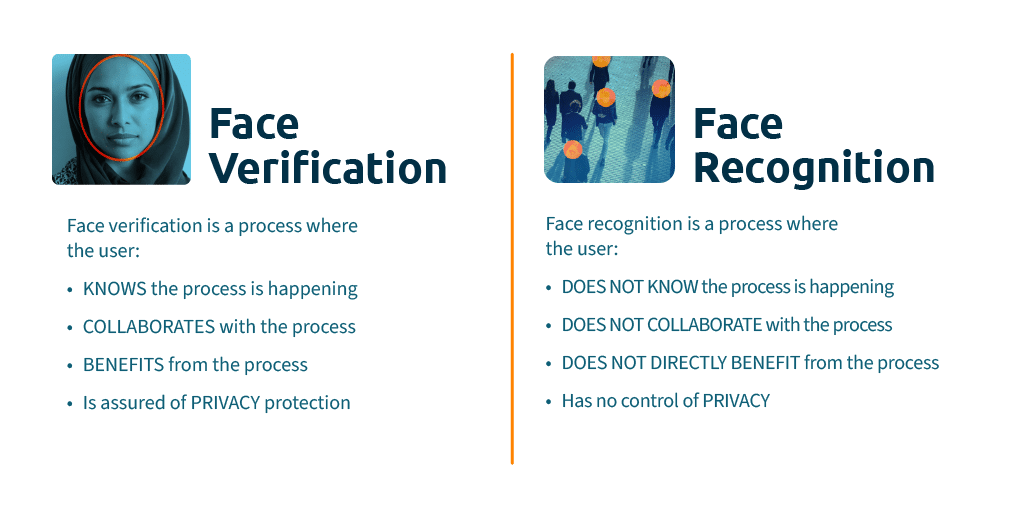

De moins en moins de personnes croient encore que la reconnaissance faciale est la clé de la sécurité de la vérification faciale. Ce n'est pas le cas. En termes pratiques, il serait stupide de la part d'un criminel d'essayer d'usurper l'identité d'une victime en essayant de lui ressembler - c'est incroyablement difficile à faire et si peu probable de réussir que c'est presque inutile. Comme nos visages sont tous publics et faciles à copier, il est beaucoup plus efficace de présenter des images de la victime. La plupart des protagonistes de l'industrie se concentrent encore sur des copies d'artefacts - photos, images d'écran (images fixes ou vidéos) ou masques. Beaucoup d'énergie est consacrée aux masques. Real-f Co, basée au Japon, crée certains des masques les plus réalistes qui soient - la texture des pores de la peau est parfaite et même les canaux lacrymaux scintillent. Bien qu'elles soient visuellement fascinantes, ces œuvres d'art peuvent coûter 10 000 dollars. Les masques ne constituent pas un moyen évolutif d'attaquer économiquement un grand nombre de victimes. Bien sûr, une détection robuste des masques est essentielle, mais il existe d'autres dangers plus graves.

Si un pirate peut implanter un logiciel malveillant sur l'appareil d'un utilisateur, par exemple en l'incitant à cliquer sur un lien malveillant, ce logiciel malveillant peut potentiellement accéder aux images capturées par les applications sur l'appareil. Cela vaut pour toutes les applications, quelle que soit la solidité de leur blindage. Les mesures de renforcement des applications ne bloquent pas les attaques, elles augmentent simplement l'effort que l'attaquant doit déployer pour réussir. Et si le prix à gagner est l'accès à des millions d'appareils, les motivations commerciales pour y parvenir sont irréfutables. C'est pourquoi, chez iProov, nous ne nous fions jamais à l'intégrité de l'appareil. Une fois volée, la vidéo sera rejouée numériquement dans un appareil malveillant, en contournant la caméra et en n'apparaissant jamais sur un écran.

C'est pourquoi notre technologie de base, Flashmark, rend chaque vidéo de vérification unique. Flashmark illumine le visage de l'utilisateur avec une séquence unique de couleurs provenant de l'écran de l'appareil. Le visage illuminé est ce que nous appelons une "biométrie à usage unique". Comme le code d'accès à usage unique, le numéro envoyé par message texte pour s'authentifier auprès de nombreux services sécurisés, il est obsolète dès qu'il est utilisé et n'a aucune valeur s'il est volé.

Tout logiciel malveillant ou toute attaque qui tente de voler une vidéo de visage Flashmarked se révèle totalement inutile - avec la mauvaise séquence de couleurs sur le visage, elle est immédiatement détectée et rejetée. Cette même technologie fournit également la seule défense solide de l'industrie contre les images animées, les vidéos synthétiques et les Deepfakes, une menace qu'iProov met en évidence depuis plusieurs années.

Le grand avantage de cette technologie est qu'elle est extrêmement facile à utiliser. D'autres méthodes de défense contre la rediffusion détruisent la convivialité en bombardant l'utilisateur d'instructions de plus en plus déconcertantes qui l'obligent à bouger la tête d'une certaine façon, puis son téléphone d'une autre, puis à réciter des chiffres, etc. Très souvent, elles échouent parce que les utilisateurs ne font pas ce qu'on leur dit ou parce qu'il est tout simplement impossible de comprendre les instructions. iProov Flashmark est entièrement passif - aucune action n'est requise de la part de l'utilisateur, de sorte que les taux de réussite des transactions sont exceptionnellement élevés.

L'idée que les appareils des utilisateurs sont imperméables ou que les applications mobiles peuvent être rendues incorruptibles est trompeuse et dangereuse. Nous pensons qu'au cœur d'une bonne sécurité biométrique se trouve la capacité de détecter et de détourner les attaques basées sur des enregistrements volés rejoués et d'autres images numériques, directement injectées dans le flux de données. Tout ce qui n'est pas à la hauteur des attentes des entreprises et de leurs utilisateurs ne peut que les décevoir.