21 novembre 2019

Scritto da Andrew Bud, CEO e fondatore

Quando abbiamo lanciato iProov nel 2013, ci sembrava ovvio che gli "attacchi replay" sarebbero stati tra le minacce più pericolose per la verifica del volto. Questi attacchi si verificano quando un'app, un dispositivo, un collegamento di comunicazione o un negozio vengono compromessi e le immagini video di una vittima vengono rubate; le immagini rubate vengono poi utilizzate per impersonare una vittima. Fin dall'inizio abbiamo progettato il nostro sistema in modo che fosse fortemente resistente a questo pericolo. Tuttavia, solo ora il mercato sta iniziando a comprendere il pericolo degli attacchi replay.

Che cos'è un attacco replay e come si può resistere?

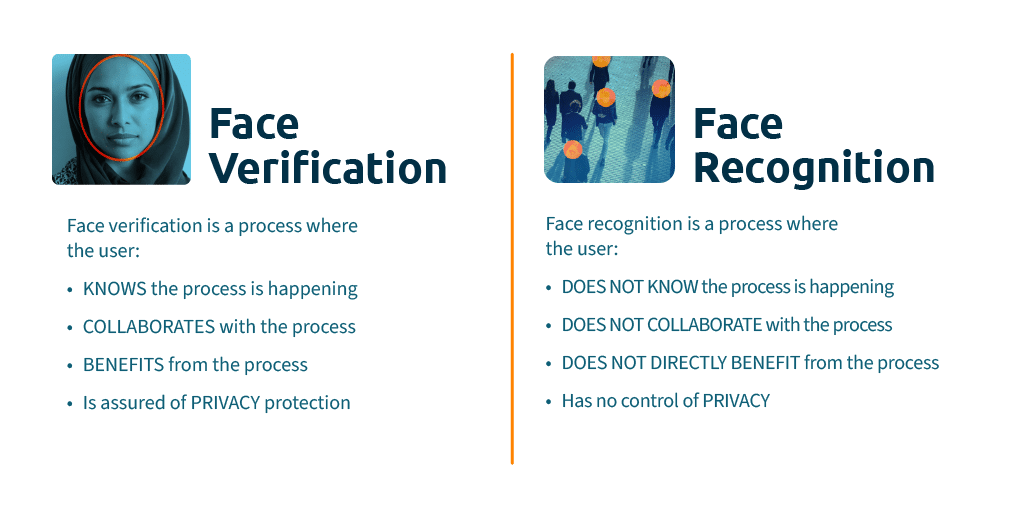

Un numero sempre minore di persone crede ancora che il riconoscimento facciale sia la chiave per la sicurezza della verifica del volto. Non è così. In termini pratici, sarebbe sciocco da parte di un criminale cercare di impersonare una vittima cercando di assomigliarle: è incredibilmente difficile da fare ed è così improbabile che ci riesca che è quasi inutile. Poiché i nostri volti sono tutti pubblici e facili da copiare, è molto più efficace presentare immagini della vittima. La maggior parte dei protagonisti del settore si concentra ancora su copie artefatte - foto, immagini sullo schermo (foto o video) o maschere. Molte energie vengono spese per le maschere. La Real-f Co, con sede in Giappone, crea alcune delle maschere più realistiche disponibili: la trama dei pori della pelle è perfetta e persino i condotti lacrimali brillano. Sebbene siano visivamente affascinanti, queste opere d'arte possono costare 10.000 dollari. Le maschere non sono un modo scalabile per attaccare economicamente un gran numero di vittime. Naturalmente, è essenziale un rilevamento robusto delle maschere, ma ci sono pericoli maggiori.

Se un aggressore riesce a impiantare un malware su un dispositivo dell'utente, ad esempio inducendolo a fare clic su un link illecito, tale malware può potenzialmente ottenere l'accesso alle immagini catturate dalle app sul dispositivo. Questo vale per tutte le app, indipendentemente da quanto siano state blindate. Le misure di protezione delle app non bloccano gli attacchi, ma semplicemente aumentano lo sforzo che l'aggressore deve compiere per avere successo. E se la posta in palio è l'accesso a milioni di dispositivi, i motivi commerciali per farlo sono impellenti. Per questo motivo, noi di iProov non facciamo mai affidamento sull'integrità del dispositivo. Una volta rubato, il video verrà riprodotto digitalmente in un dispositivo dannoso, aggirando la telecamera e non comparendo mai sullo schermo.

Ecco perché la nostra tecnologia Flashmark rende unico ogni video di verifica. Flashmark illumina il volto dell'utente con una sequenza unica di colori dallo schermo del dispositivo. Il volto illuminato è quello che noi chiamiamo "biometrico una tantum". Come un codice di accesso unico, il numero inviato via SMS per l'autenticazione a molti servizi sicuri, è obsoleto non appena viene utilizzato e non ha valore se viene rubato.

Qualsiasi malware o attacco che tenti di rubare un video di un volto Flashmarked scopre che è totalmente inutile: con la sequenza di colori sbagliata sul volto, viene immediatamente rilevato e rifiutato. Questa stessa tecnologia fornisce anche l'unica difesa forte del settore contro fotogrammi animati, video sintetici e Deepfakes, una minaccia che iProov ha evidenziato da diversi anni.

Il grande vantaggio di questa tecnologia è che è estremamente usabile. Altri metodi di difesa del replay distruggono l'usabilità bombardando l'utente con istruzioni sempre più sconcertanti: muovere la testa in un modo, il telefono in un altro, recitare numeri ecc. Molto spesso falliscono perché l'utente non fa quello che gli viene detto o perché semplicemente è impossibile capire le istruzioni. iProov Flashmark è completamente passivo, non richiede alcuna azione da parte dell'utente, quindi le percentuali di successo delle transazioni sono estremamente elevate.

L'idea che i dispositivi degli utenti siano inattaccabili o che le app mobili possano essere rese incorruttibili è fuorviante e pericolosa. Riteniamo che al centro di una buona sicurezza biometrica vi sia la capacità di rilevare e deviare gli attacchi basati sulla riproduzione di registrazioni rubate e altre immagini digitali, iniettate direttamente nel flusso di dati. Tutto ciò che è inferiore delude le imprese e i loro utenti.