Blogue

Diretrizes NIST 800-63-4: Um apelo à ação em matéria de identidade

A crise de confiança chegou: Como a IA está a acelerar a evolução do crime

Trocas de criptomoedas e biometria em 2025: A verificação da identidade é agora inegociável

Porque é que os bancos líderes escolhem a biometria para a recuperação de contas: Lições da transformação da segurança do Raiffeisen Bank

Eficiência sem revisões: como o iProov transforma os aeroportos com biometria de alto rendimento e leve em termos de hardware

Biometria em movimento para uma passagem de fronteira segura e sem descontinuidades: Quantificação do impacto para SBE e EPP

Fornecer uma estratégia robusta de autenticação baseada no risco quando a MFA está a falhar

Ataques de câmaras virtuais nativas: A ameaça invisível à verificação remota de identidade

A iProov foi nomeada "Trailblazer" no inovador relatório sobre Deepfake e Identidade Sintética

A aranha dispersa muda para as companhias aéreas: O que fazer agora

MFA de nível empresarial para a força de trabalho: Segurança simplificada com o iProov Biometrics & OIDC

Porque é que os ataques de ransomware da M&S, Co-op e Harrods eram inevitáveis - e como impedir o próximo

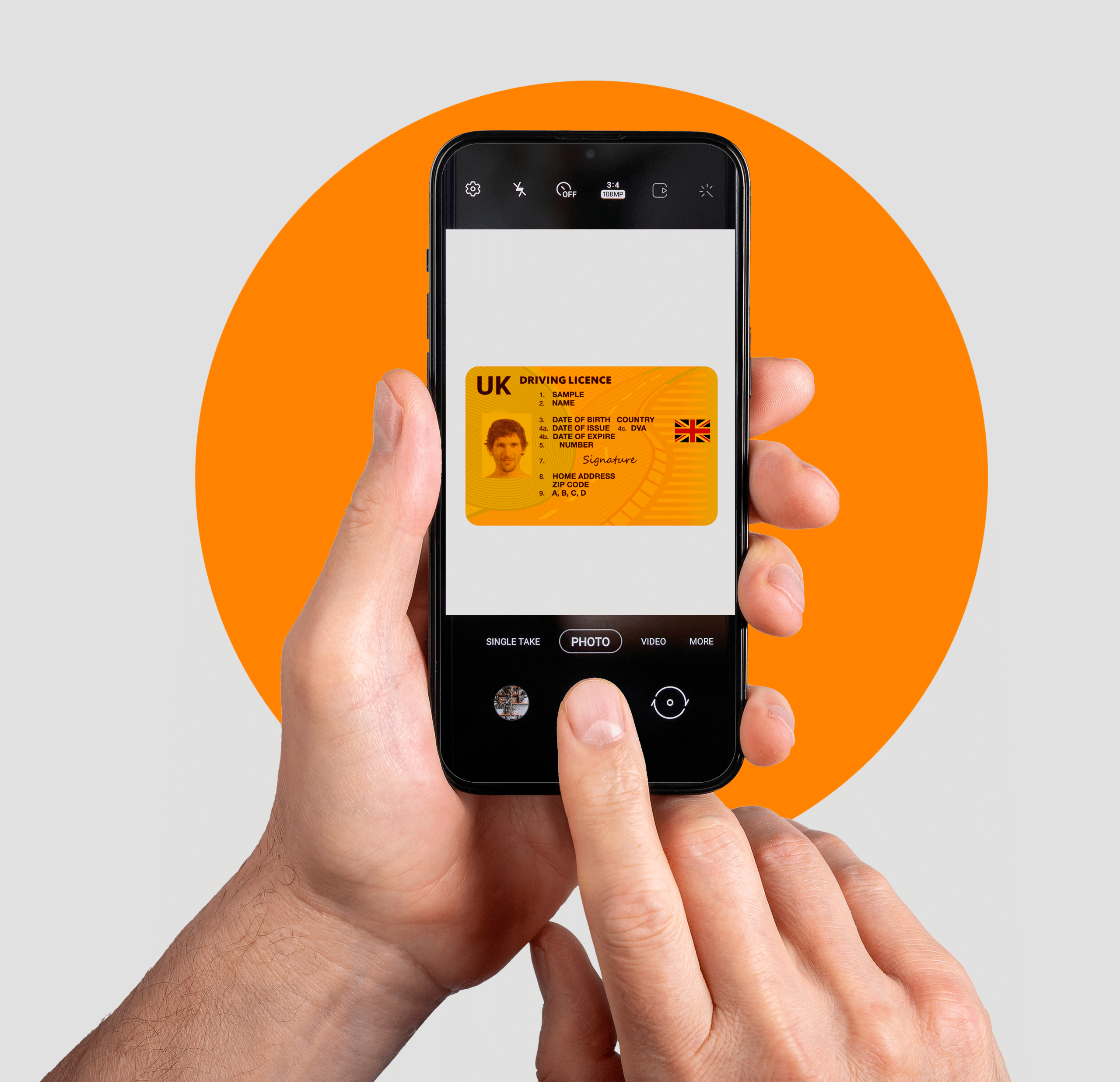

Verificação de idade vs. estimativa: Porque é que a certeza é importante para a conformidade

O seu rosto não é privado, mas os seus dados biométricos deviam ser

Tecnologia de verificação de documentos [Guia]: Fazendo a escolha certa para sua organização

![20250709-[Project-ID]-Prism-Graphic-Animation-v1](https://www.iproov.com/wp-content/uploads/2025/07/20250709-Project-ID-Prism-Graphic-Animation-v1.gif)