31. Dezember 2023

Das Identity Theft Resource Centre (ITRC), eine gemeinnützige Organisation, die sich für die Opfer einsetzt, hat kürzlich ein Diskussionspapier der Biometric Working Group veröffentlicht, das von anerkannten Experten aus Politik, Wissenschaft, Technik und Wirtschaft verfasst wurde.

Im Anschluss an die Betrugskrise im öffentlichen Sektor während der COVID-19 ging beim ITRC eine Flut von Beschwerden ein, da die Welt ein noch nie dagewesenes Ausmaß an Identitätsbetrug erlebte. Nach sorgfältiger Untersuchung und Analyse des Problems kam die Gruppe zu dem Schluss, dass "die Biometrie die beste Möglichkeit darstellt, die Identität von Personen zu schützen und die Integrität von Prozessen im öffentlichen und privaten Sektor zu verbessern". Mit anderen Worten: Die Frage ist nicht, ob die biometrische Technologie eingeführt werden sollte, sondern wie?

Die Unternehmen haben erkannt, dass die herkömmlichen, auf Anmeldeinformationen basierenden Sicherheitsmethoden versagen, und haben erkannt, dass die biometrische Identitätsprüfung das Gegenmittel gegen Cyberkriminalität und Betrug ist.

Aber nicht alle biometrischen Lösungen sind gleich. Der Bericht enthält Empfehlungen zu den Schlüsselfunktionen, die eine "gute" biometrische Lösung enthalten sollte. In diesem Artikel geben wir einen Überblick darüber, was eine robuste, sichere biometrische Lösung ausmacht.

Die ständig wachsende Bedrohung durch Identitätsbetrug

Identitätsbetrug ist ein riesiges Problem, insbesondere in Amerika. Laut Javelin Strategy & Research verursachte Identitätsbetrug in den USA im Jahr 2021 einen Schaden von 52 Milliarden Dollar. iProov-Daten ergaben, dass unglaubliche 29 % der Amerikaner schon einmal Opfer eines Identitätsdiebstahls waren, verglichen mit nur 15 % der Briten und 13 % der Australier. Da alle 22 Sekunden ein neues Opfer auftritt, ist das Ausmaß des Problems immens.

Es ist wichtig, darauf hinzuweisen, dass das ITRC nicht gesponsert wird und keine auf biometrische Daten fokussierte Organisation ist; es betreibt seit 2005 die größte Sammlung von Informationen über Datenschutzverletzungen in den USA. Ihre Position ist, dass "Daten allein nicht mehr als einzige Quelle der Wahrheit über die Identität einer Person in den meisten Prozessen vertraut werden kann".

Die ITRC kommt zu dem Schluss, dass die biometriegestützte Identitätsüberprüfung heute die einzige zuverlässige Methode ist, um die Identität aus der Ferne zu überprüfen, und daher die Kunden besser schützt.

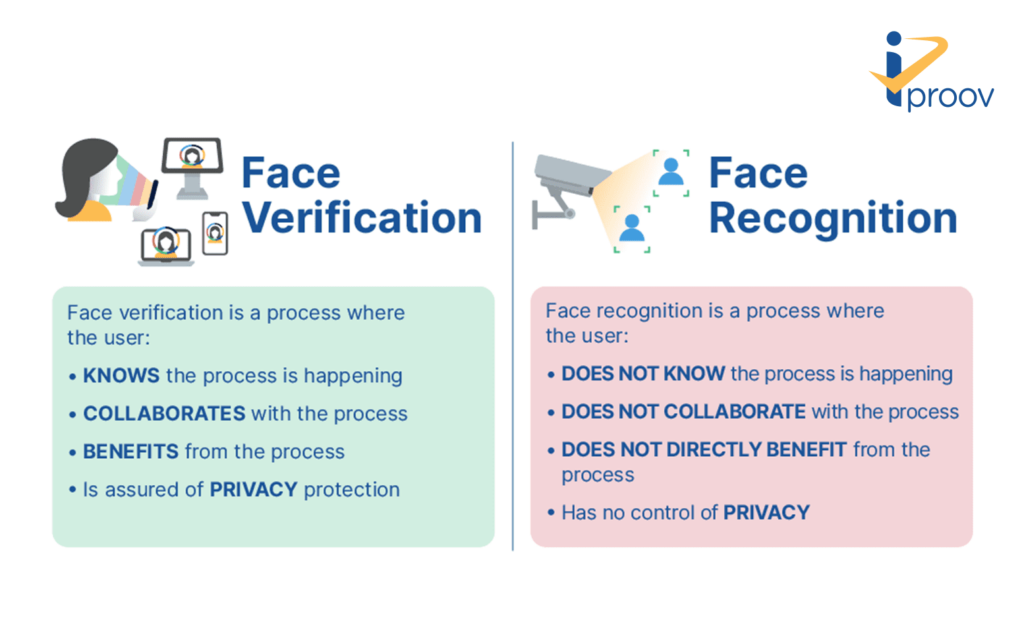

Gesichtsverifizierung ist KEINE Gesichtserkennung

In dem Bericht wird auch kritisch untersucht, wie die Einführung der Gesichtsbiometrie durch die Verwechslung mit der Gesichtserkennung behindert wurde. Es gibt entscheidende Unterschiede:

- Im Gegensatz zur Gesichtserkennung basiert die Gesichtsverifizierung auf einer Einwilligung. Bei der Gesichtsverifizierung kann die Privatsphäre gewahrt werden. Bei der Gesichtserkennung ist dies nicht möglich, da die Person dem Verfahren nicht zustimmt.

- Die Gesichtsverifizierung ist eine Eins-zu-eins-Verifizierung, die für den Benutzer von Vorteil ist. Die Gesichtserkennung ist eine Eins-zu-Viele-Überprüfung. Ihr Hauptzweck ist die Unterstützung der Strafverfolgung, aber sie ist nicht einvernehmlich - sie versucht, einen Nutzer in einer großen Datenbank zu finden.

- Die Rolle der Gesichtsüberprüfung besteht darin, die Identität zu bestätigen und anhand des Gesichts zu beweisen, dass es sich tatsächlich um den betreffenden Nutzer handelt. Sie zielt darauf ab, Identitätsbetrug zu verringern, die Genauigkeit zu erhöhen und eine umfassende und sichere Lösung zur Identitätsüberprüfung bereitzustellen, die den Einzelnen vor der wachsenden Bedrohung durch identitätsbezogene Straftaten schützt.

Letztlich ist die Unterscheidung zwischen Gesichtsverifikation und Gesichtserkennung entscheidend für die Einführung und Umsetzung von Gesichtsverifikationstechnologien. iProov unterstreicht die Bedeutung dieser Unterscheidung seit Jahren. Mehr dazu erfahren Sie in diesem Artikel.

Was macht die biometrische Gesichtsverifikation zum Goldstandard für die Identitätsüberprüfung aus der Ferne?

Durch den Einsatz der Gesichtsbiometrie als Teil eines umfassenden Identitätsprüfungsprozesses kann die Authentizität eines Antragstellers auf risikoarme und gerechte Weise sichergestellt werden. Dieser Ansatz reduziert den Wert kompromittierter personenbezogener Daten (PII) für böswillige Akteure und bietet eine umfassende Lösung, die weit über das hinausgeht, was herkömmliche Überprüfungsmethoden bieten können

Die Gesichtsüberprüfung bietet eine Alternative zu herkömmlichen Identitätsüberprüfungslösungen, die sich stark auf Kreditdaten stützen, wodurch Personen mit begrenzter oder gar keiner Kredithistorie ausgeschlossen werden können. Dieser Aspekt ist besonders vorteilhaft, wenn es darum geht, die Identitäten von Personen zu erreichen und zu überprüfen, für die eine Identitätsüberprüfung aus der Ferne ansonsten schwierig wäre.

Mehr über die Vorteile der Gesichtsbiometrie erfahren Sie hier.

Nicht alle biometrischen Lösungen sind gleich wirksam

Die Wahl einer wissenschaftlich fundierten Lösung, die ein Höchstmaß an Identitätssicherheit bietet und sich bei sicherheitsbewussten Unternehmen bewährt hat, ist von entscheidender Bedeutung.

Sehen wir uns einige der Kriterien an, die ein robustes Gesichtsverifikationssystem ausmachen:

- Erkennung der Lebendigkeit: Wie der ITRC darlegt, überprüfen die besten Lösungen nicht nur das aufgenommene Bild, sondern stellen auch die "Lebendigkeit" der Person fest und stellen sicher, dass die Person echt und nicht gefälscht ist.

- Einmalige biometrische Daten: Eine einmalige biometrische Technologie ist unerlässlich. Sie verifiziert, dass eine Person sich in Echtzeit authentifiziert und es sich nicht um ein Foto oder eine Maske, einen digital eingeschleusten Angriff mit einer Wiederholung einer früheren Authentifizierung oder ein synthetisches Video (z. B. ein Deepfake) handelt. Hier erfahren Sie mehr über die biometrische Einmaltechnologie.

- Aktive Überwachung von Bedrohungen: In dem Bericht wird auch die Bedeutung einer aktiven Überwachung hervorgehoben: "Eine Überwachung in Echtzeit oder nahezu in Echtzeit kann eine frühzeitige Erkennung von Leistungsanomalien und eine rechtzeitige Behebung ermöglichen". iProov bietet dies durch sein Security Operations Center (iSOC), das Erkenntnisse über fortschrittliche biometrische Angriffe sammelt und die Widerstandsfähigkeit gegen laufende Bedrohungen erhöht. Wir sind der einzige Anbieter biometrischer Daten, der seine Erkenntnisse in unseren jährlichen Biometric Threat Intelligence Reports veröffentlicht.

Eingliederung und Leistung:

- Evaluierung von Zertifizierungen: Der Bericht räumt ein, dass einige biometrische Lösungen "genauer sind als andere" und dass einige "bei einer Vielzahl von Personen besser funktionieren als andere, einschließlich Menschen mit Behinderungen". Achten Sie auf Lösungen wie die von iProov, die vom National Institute of Standards and Technology (NIST) zertifiziert sind und zu den wenigen Anbietern gehören, die die WCAG 2.2 vollständig erfüllen. Der Anbieter biometrischer Daten sollte sich über die Entwicklung von Standards, Zertifizierungen und Konformität auf dem Laufenden halten.

- Evaluieren Sie die Praktiken zum Abbau von Vorurteilen: Dies ist kein einmaliges Unterfangen, sondern eine ständige Verpflichtung. Transparenz, Vielfalt bei den Schulungsdaten, regelmäßige Tests und Anpassungsfähigkeit sind wesentliche Bestandteile einer soliden Strategie. Voreingenommenheit ist nicht auf Alter, Hautfarbe oder Geschlecht beschränkt; auch andere soziodemografische Auswirkungen, wie der Zugang zu Geräten mit Kameras, müssen berücksichtigt werden.

Überlegungen zum Schutz der Privatsphäre:

- Biometrische Vorlage: Der Anbieter sollte biometrische Daten nur in einem anonymisierten Format speichern, damit sie für einen Angreifer unbrauchbar sind. Ein biometrisches Template ist kein gespeichertes Bild, sondern eine mathematische Darstellung biometrischer Daten, die nicht mit einer identifizierbaren Person in Verbindung gebracht werden kann. Dies stärkt letztlich die Privatsphäre der Nutzer und den Datenschutz. Mehr über biometrische Templates erfahren Sie hier

- Datenschutz-Firewall: Der Anbieter sollte eine Technologie verwenden, die eine Datenschutz-Firewall einsetzt, bei der eine strukturelle Trennung zwischen der Benutzeridentität und den biometrischen Daten des Benutzers besteht. Alle personenbezogenen Daten werden entfernt, so dass nur die biometrischen Daten übrig bleiben, die für sich genommen nutzlos sind, wenn sie weitergegeben oder gestohlen werden. So wird die Privatsphäre des Nutzers äußerst wirksam geschützt.

- Cloud-basierte Authentifizierung: Die Cloud-basierte biometrische Sicherheit hat viele Vorteile. Einer der wichtigsten ist der Schutz der Nutzerdaten: Die Cloud-Sicherheit ist für einen Angreifer undurchsichtig und viel schwieriger nachzubauen.

Der Bericht empfiehlt auch ausdrücklich, einen Anbieter zu finden, der über Echtzeitverifizierungsfunktionen und passive Erkennungstechniken verfügt. iProov ist im Bereich der Identitätssicherung einzigartig, vor allem aufgrund seiner Fähigkeit zu bestätigen, ob ein Gerät in diesem Moment korrekte Echtzeitinformationen über einen echten Benutzer weitergibt .

Weitere Informationen finden Sie in unserem Leitfaden zur Auswahl eines biometrischen Anbieters.

Abschließende Gedanken

Letztendlich empfiehlt der ITRC keinen bestimmten Anbieter, sondern betont, dass die biometrisch gestützte Identitätsüberprüfung die "beste Hoffnung für die kurz- und langfristige Verringerung von Betrugsdelikten" ist und dass Organisationen "so schnell wie möglich die für sie beste Lösung" suchen sollten, um die schwere und ständig wachsende Bedrohung durch Identitätsdelikte zu verringern.

iProov bietet die weltweit am meisten validierten biometrischen Gesichtserkennungslösungen, die vom US Department of Homeland Security, dem britischen Innenministerium, der Regierung von Singapur und der australischen Regierung nach nationalen Sicherheitsstandards getestet wurden. Dabei werden oft mehr als eine Million Verifizierungen pro Tag mit Erfolgsquoten von über 98 % durchgeführt.

Laden Sie das vollständige Diskussionspapier der ITRC Biometric Working Group hier herunter.