Por qué los ataques de ransomware a M&S, Co-op y Harrods eran inevitables y cómo detener el próximo

Verificación de la edad frente a estimación: Por qué la certeza es importante para el cumplimiento

Cariño, ¿qué? Tu cara no es privada, pero tus datos biométricos deberían serlo

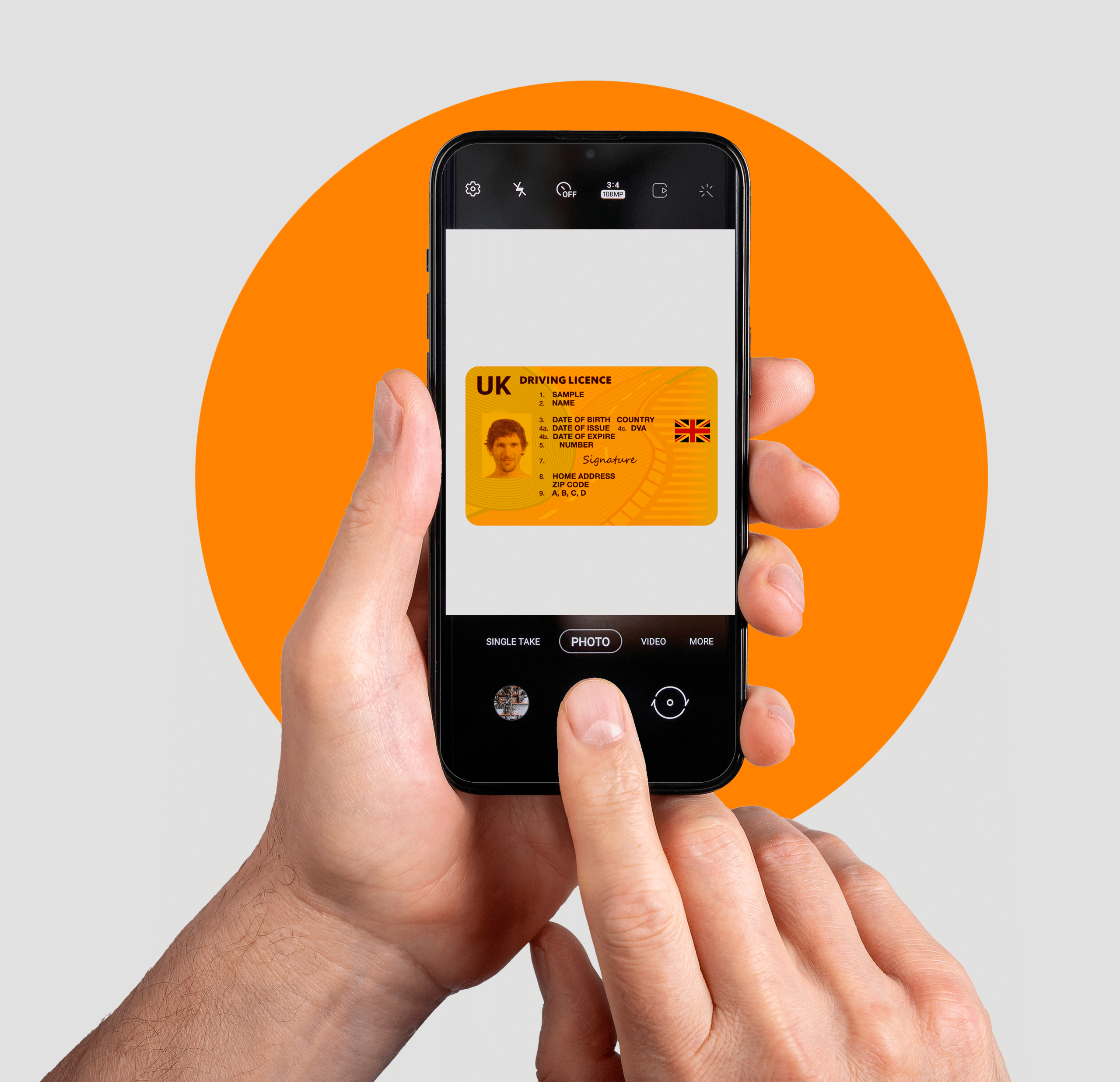

Tecnologías de verificación de documentos: La elección correcta para su organización [Guía]

El papel fundamental de la prueba de identidad en la confianza digital

El fraude Deepfake es una crisis - FinCEN da la voz de alarma. Así es como las instituciones financieras pueden contraatacar

Los 5 informes de analistas más leídos de 2024 para expertos en verificación de identidad y ciberseguridad

Cómo iProov cumple las recomendaciones de Gartner Deepfake Defense [Parte 2].

La paradoja de la inteligencia artificial en la ciberseguridad [Parte 1]

Cómo la biometría de alta seguridad y la vinculación de claves de acceso ofrecen una autenticación de clientes y una recuperación de cuentas seguras

La creciente importancia de la inclusión y la accesibilidad: cómo evaluar a su proveedor biométrico actual

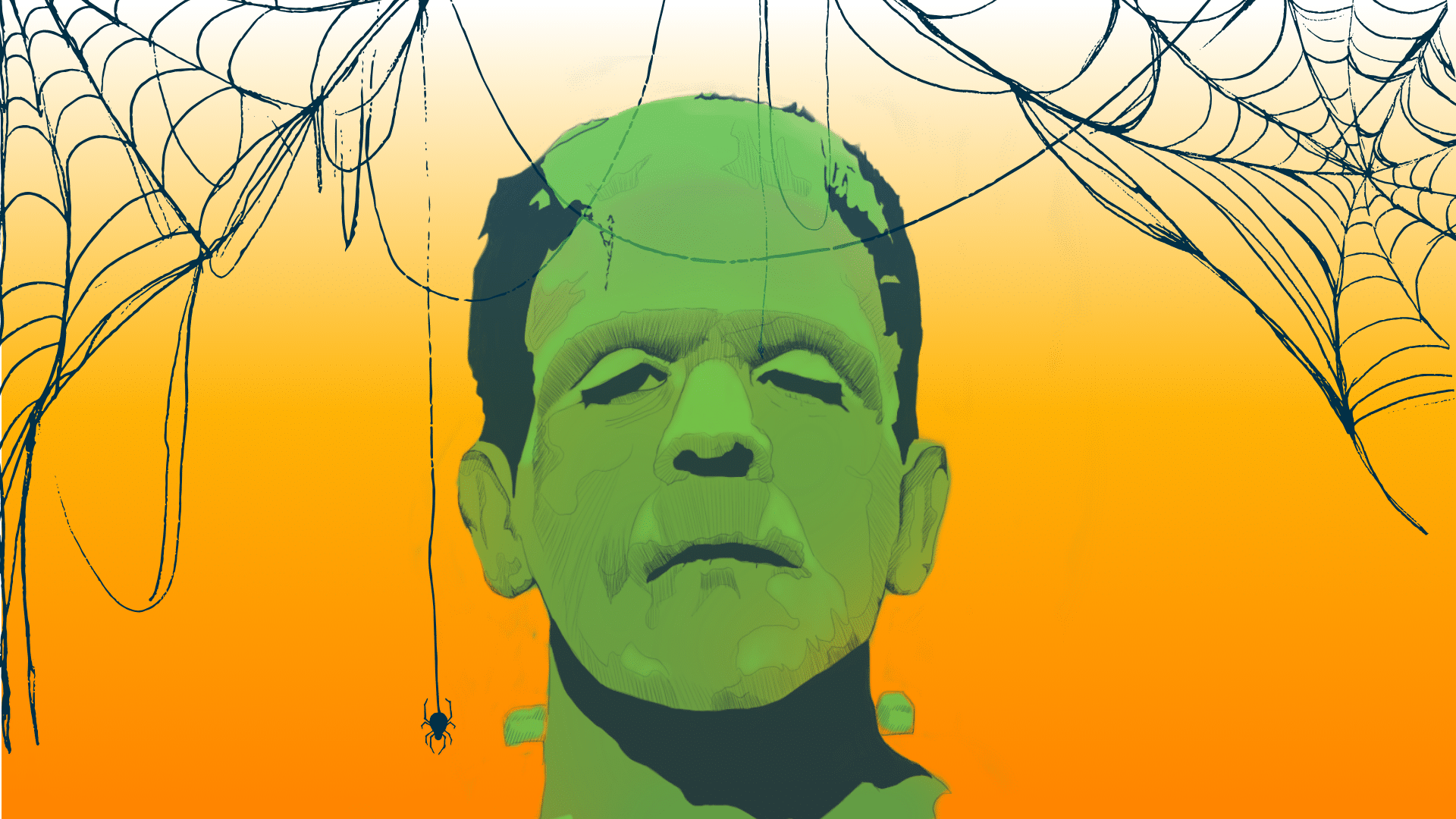

Fraude Frankenstein: Cómo las identidades sintéticas acechan a servicios financieros y gobiernos

Equilibrio entre riesgo y comodidad con la garantía de identidad a distancia

El incidente KnowBe4 Deepfake: una llamada de atención para la seguridad de la contratación a distancia

Por qué las soluciones de autenticación biométrica y liveness deben cumplir las WCAG y otras normas de accesibilidad

Descubre el Deepfake Quiz

Ponga a prueba sus habilidades de detección de deepfakes y vea contra qué tipos de medios sintéticos se defiende iProov. Haga clic aquí.