20 de setembro de 2024

A verificação remota da identidade é crucial para garantir a segurança das contas e transacções em linha no nosso mundo cada vez mais digital. No entanto, equilibrar a segurança com a conveniência do utilizador representa um desafio significativo. Os métodos tradicionais, como as palavras-passe, tornam-se cada vez mais vulneráveis e inadequados, enquanto os processos demasiado rigorosos podem afastar os utilizadores.

Os especialistas do sector, Paul Jackson e Joe Palmer, da iProov, realizaram recentemente um webinar sobre o "espetro da garantia de identidade remota para abordar este dilema. Este artigo reúne as principais ideias do debate e explora a forma como as organizações podem otimizar o equilíbrio entre segurança e facilidade de utilização.

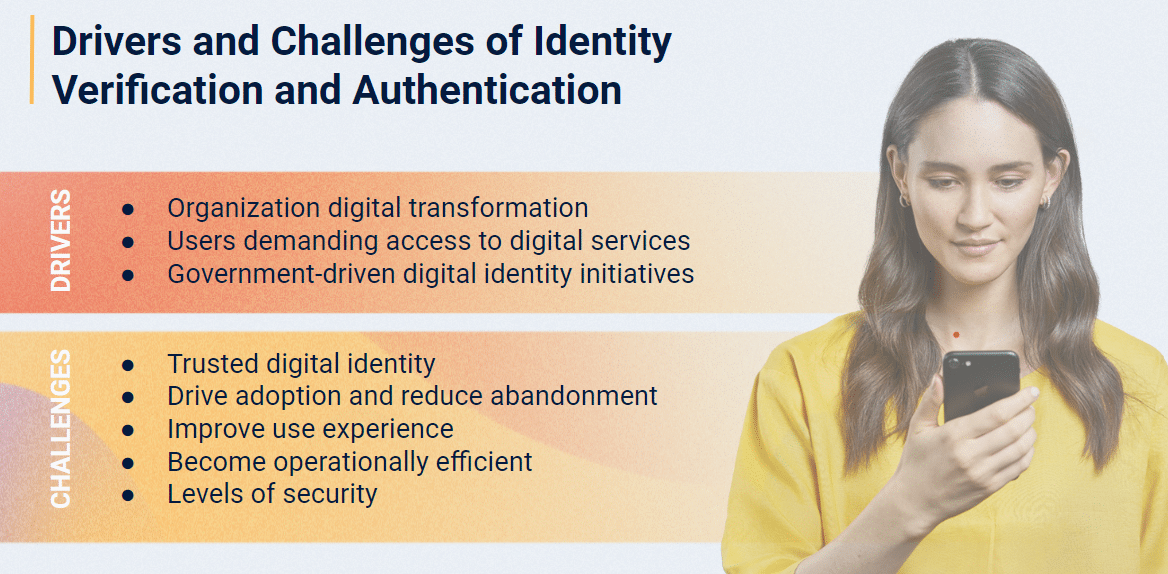

Os factores determinantes e os desafios da verificação remota da identidade

O mundo está a adotar rapidamente a transformação digital, com as empresas e os governos a colocarem os seus processos em linha. Como explicou Joe Palmer, "há programas de transformação digital em curso em todos os sectores. Os governos e as empresas de todos os tipos estão a criar versões digitais dos seus processos anteriormente manuais ou não digitais."

No entanto, esta mudança para a identidade digital tem os seus próprios desafios. A confiança, a adoção pelo utilizador, a experiência do utilizador, a eficiência operacional e a definição de níveis adequados de segurança são considerações fundamentais. "Como é que estabelecemos um quadro de confiança para as identidades digitais?" pergunta Palmer; "é necessário encontrar uma forma de promover a adoção... e garantir que a solução é operacionalmente eficiente".

O que é o espetro da garantia de identidade?

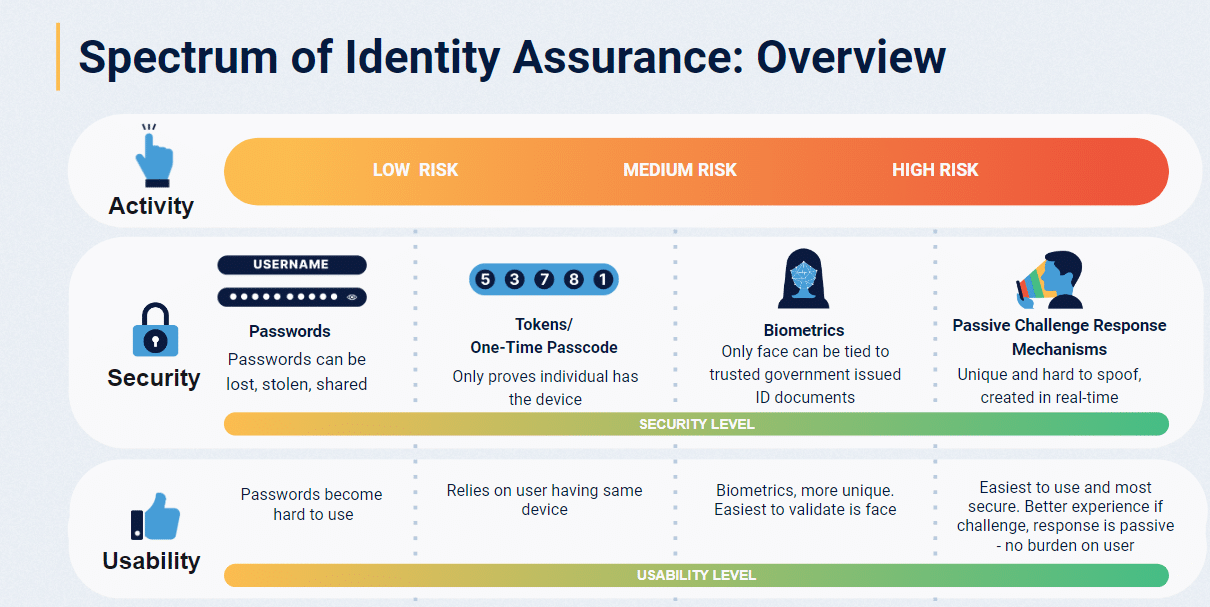

A verificação e autenticação remotas da identidade existem num espetro, com o nível de garantia adequado a depender do risco e do contexto. Os cenários de baixo risco podem exigir apenas um nome de utilizador e uma palavra-passe, enquanto as transacções de alto risco exigem uma segurança mais robusta. Por outras palavras, diferentes perfis de risco exigem medidas de segurança adequadamente diferenciadas.

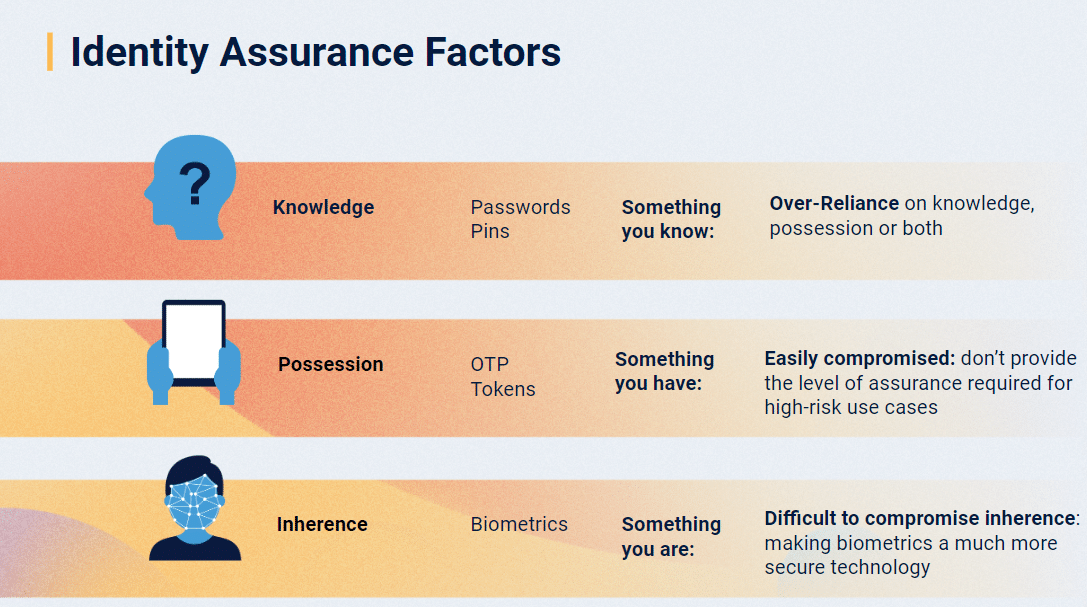

Tradicionalmente, os factores de identidade têm sido divididos em 3 categorias: conhecimento, posse e inerência:

A verificação da identidade digitalmente não pode ser expressa como um "sim"/"não" binário - independentemente do fator que se esteja a utilizar. Só pode ser expressa no nível de certeza que se tem quanto à validade dessa identidade.

Como afirmou Palmer, "a definição de 'suficientemente bom' depende de muitos aspectos". Uma simples combinação de nome de utilizador e palavra-passe pode funcionar para cenários de baixo risco, enquanto a autenticação multifactor com biometria será necessária para transacções de alto risco.

Paul Jackson sublinhou a importância das consequências do compromisso quando é necessário determinar o nível de garantia adequado: "Uma forma de pensar sobre isso é a consequência do comprometimento - quão mau seria se um atacante enganasse o sistema para se fazer passar pela vítima e obter acesso ou desencadear essa transação?"

Por exemplo, os casos de utilização e as indústrias de maior risco (como fazer transferências bancárias de elevado valor ou inscrever-se num serviço governamental crítico) exigirão o mais elevado nível de certeza de que alguém é quem diz ser - porque há muito em jogo se se enganar.

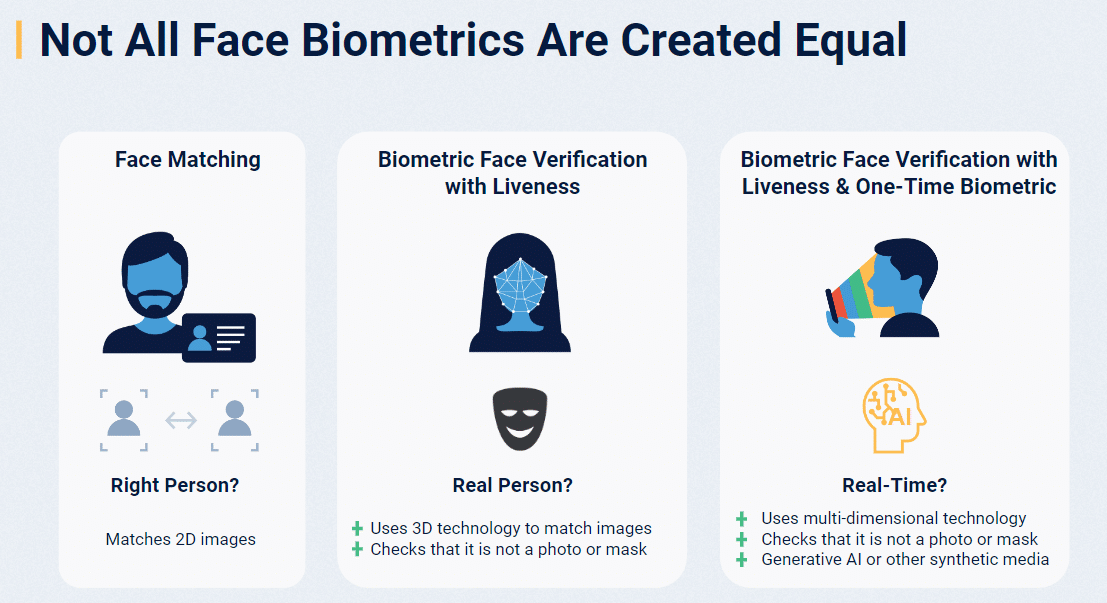

Atualmente, a verificação biométrica (nomeadamente verificação facialuma vez que o rosto pode ser comparado com um documento de identidade fiável em grande escala) ocupa o extremo mais robusto e seguro do espetro da garantia de identidade.

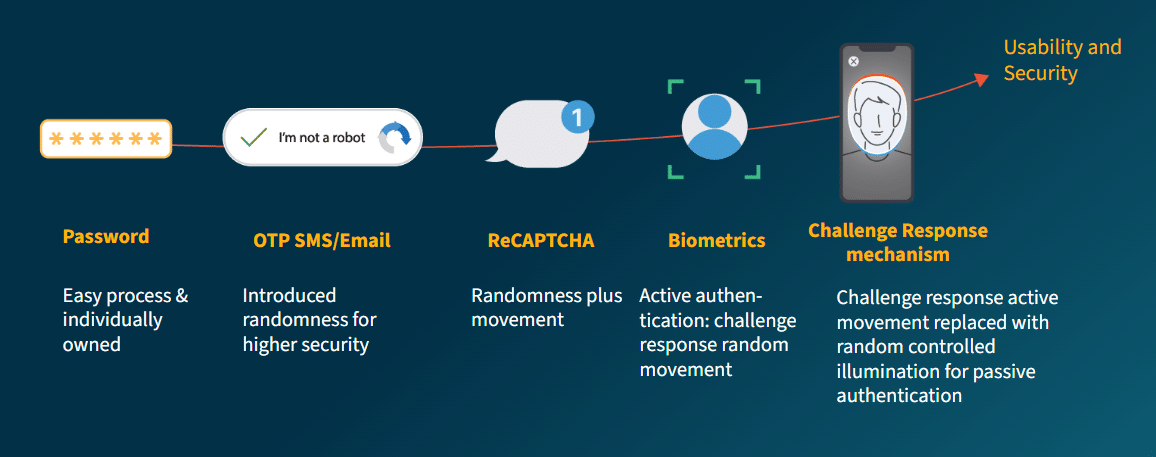

Como pode ver, as tecnologias que antes eram consideradas seguras, rapidamente ficam para trás com o ritmo e a sofisticação das ameaças. As soluções de autenticação biométrica que podem confirmar que é realmente o utilizador, ao vivo e em tempo real, oferecem o método mais seguro de verificar a identidade de uma pessoa.

Em última análise, o que realmente eleva e diferencia as soluções biométricas é a qualidade da deteção da vivacidade.

Deteção de vivacidade: A chave para uma biometria fiável

A deteção de vida utiliza técnicas avançadas para determinar se a amostra biométrica está a ser captada de um ser humano vivo nesse momento - e não de uma gravação ou de uma falsificação construída sinteticamente. Isto é fundamental para a autenticação remota fiável.

As técnicas básicas de vivacidade analisam fotogramas de imagem/vídeo individuais em busca de artefactos inválidos, detectando ataques de apresentação como fotografias impressas - mas isto raramente é suficiente para parar um mau ator motivado.

"Para cenários de alto risco, queremos criar um mecanismo único de desafio-resposta", afirmou Palmer. "Cada autenticação torna-se única, e sintetizar um ataque biométrico em tempo real é incrivelmente difícil."

Uma resposta de desafio pode ser ativa ou passiva.

- Mecanismos activos de desafio-resposta exigem que o utilizador execute uma ação como piscar os olhos, sorrir ou acenar com a cabeça quando solicitado - ou virar a cabeça em direcções variadas e únicas. Estes mecanismos podem (por natureza) criar barreiras para pessoas com deficiência, uma vez que as acções exigidas podem ser difíceis ou impossíveis de realizar para alguns utilizadores.

- Um processo passivo de desafio-resposta ocorre sem exigir acções explícitas do utilizador. Os mecanismos passivos de desafio-resposta podem assegurar um elevado nível de garantia sem impedir a inclusão e a acessibilidade. Proporcionam a maior garantia de que o utilizador não só está "vivo", como também está a autenticar-se em tempo real - o que é essencial para a defesa contra muitos vectores de ataque sofisticados.

Em última análise, nem todas as soluções biométricas são criadas da mesma forma. A chave é mapear de forma inteligente o nível apropriado de rigor da deteção de vivacidade para o perfil de risco do caso de utilização, para que as organizações possam encontrar o equilíbrio certo entre segurança e usabilidade para os seus casos de utilização.

O desafio-resposta ativo não é tão seguro como o passivo. Quando a verificação de segurança é aleatória, é mais difícil para os maus actores enganarem o sistema. Leia mais sobre como o iProov garante uma resposta de desafio passiva aleatória aqui.

Em geral, as organizações devem considerar o cenário de ameaças em evolução, o contexto das acções do utilizador e as actividades específicas que estão a ser realizadas ao determinar a abordagem correta de verificação de identidade. Ao encontrar o equilíbrio certo entre segurança e usabilidade, as empresas podem permitir experiências digitais convenientes e fiáveis para os seus utilizadores.

Escolher a solução certa para a verificação remota de identidade - Considerações adicionais

Além de mapear os níveis de segurança para o risco, as organizações também devem dar prioridade à inclusão e planear um cenário de ameaças em constante evolução ao escolher uma solução de verificação remota de identidade.

Ao longo do webinar, ambos os oradores sublinharam a importância de equilibrar a segurança e a usabilidade. Como Jackson salientou, "não é correto continuar a comprometer a usabilidade enquanto se aumenta a segurança". Ele defendeu sistemas biométricos inclusivos e sem preconceitos que funcionem para todos os utilizadores, independentemente da idade, sexo ou factores demográficos.

Palmer fez eco deste facto: "Tudo deve ser considerado num cenário de ameaças em evolução. Ao considerar os mecanismos de autenticação para os seus utilizadores, é necessário ter em conta o que poderá vir a acontecer no futuro, e não apenas o que é suficientemente bom hoje, porque amanhã a ameaça terá aumentado."

Se leu até aqui e quer saber mais sobre...

- Inclusão, acessibilidade e preconceito = ler o nosso "Garantir um acesso equitativo e inclusivo" aqui.

- A evolução do cenário de ameaças e o que pode ser feito para combater ataques sofisticados = leia o nosso "Relatório de Informações sobre Ameaças 2024: O impacto da IA generativa na verificação remota de identidade" aqui.

- Verificação biométrica do rosto especificamente e por que razão a defendemos em relação a outras modalidades biométricas = leia o nosso Relatório sobre a desmistificação da verificação biométrica do rosto aqui.

Principais conclusões do webinar

- A garantia de identidade à distância não é uma escolha binária. O nível de segurança adequado depende do risco e do contexto de cada caso de utilização.

- O equilíbrio entre segurança e usabilidade é crucial, uma vez que processos de autenticação demasiado complexos podem levar ao abandono do utilizador.

- A biometria, em particular a verificação facial com mecanismos de desafio-resposta, oferece um elevado nível de segurança para transacções de alto risco.

- A monitorização e a adaptação contínuas são essenciais para acompanhar a evolução das ameaças e manter a confiança nas identidades digitais.

À medida que a transformação digital acelera, as informações deste webinar fornecem uma estrutura valiosa para ajudar as organizações a navegar no espetro das necessidades de garantia de identidade. Ao mapear de forma inteligente os níveis de segurança para os perfis de risco, dando prioridade à usabilidade e à inclusão, as empresas podem proporcionar experiências digitais seguras, mas sem falhas, que promovem a confiança dos seus utilizadores.

Descarregue aqui o nosso espetro de relatórios de garantia de identidade.