20 septembre 2024

La vérification d'identité à distance est essentielle pour sécuriser les comptes et les transactions en ligne dans notre monde de plus en plus numérique. Toutefois, l'équilibre entre la sécurité et la commodité pour l'utilisateur représente un défi de taille. Les méthodes traditionnelles telles que les mots de passe deviennent de plus en plus vulnérables et inadaptées, tandis que des processus trop stricts peuvent aliéner les utilisateurs.

Paul Jackson et Joe Palmer, experts du secteur chez iProov, ont récemment organisé un séminaire en ligne sur les thèmes suivants spectre de l'assurance de l'identité à distance pour répondre à ce dilemme. Cet article reprend les principaux éléments de leur discussion et explore la manière dont les organisations peuvent optimiser l'équilibre entre la sécurité et la convivialité.

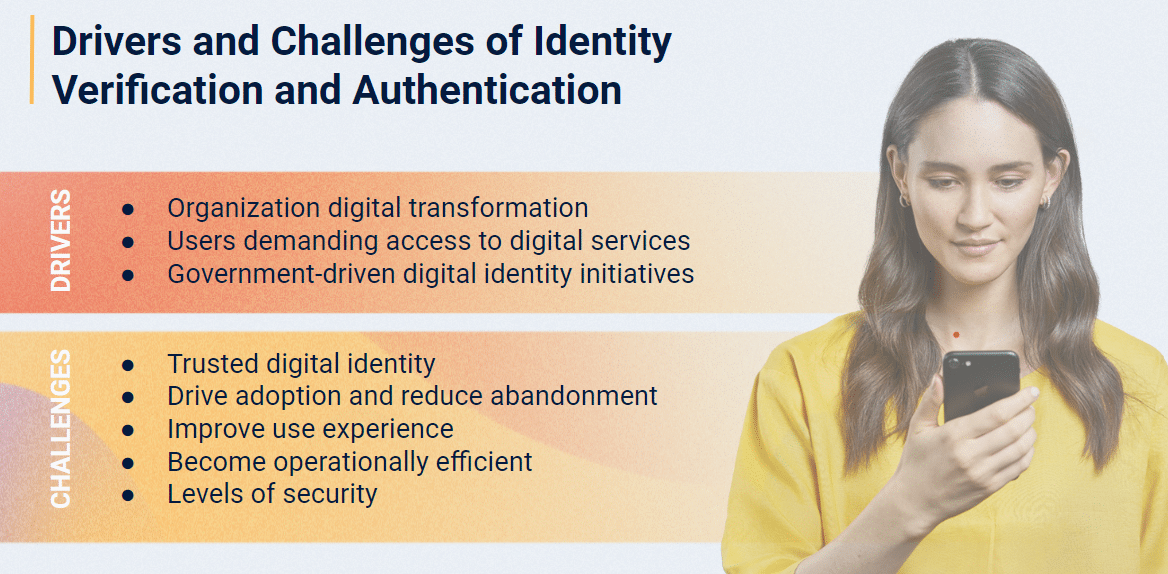

Les moteurs et les défis de la vérification d'identité à distance

Le monde adopte rapidement la transformation numérique, les entreprises et les gouvernements mettant en ligne leurs processus. Comme l'explique Joe Palmer, "des programmes de transformation numérique sont en cours dans tous les secteurs. Les gouvernements et les entreprises de toutes sortes créent des versions numériques de leurs processus précédemment manuels ou non numériques.

Toutefois, cette évolution vers l l'identité numérique comporte ses propres défis. La confiance, l'adoption par les utilisateurs, l'expérience utilisateur, l'efficacité opérationnelle et la définition de niveaux de sécurité appropriés sont des considérations essentielles. "Comment établir un cadre de confiance pour les identités numériques ? s'interroge Palmer ; "il faut trouver un moyen de favoriser l'adoption... et s'assurer que la solution est efficace sur le plan opérationnel".

Qu'est-ce que le spectre de l'assurance de l'identité ?

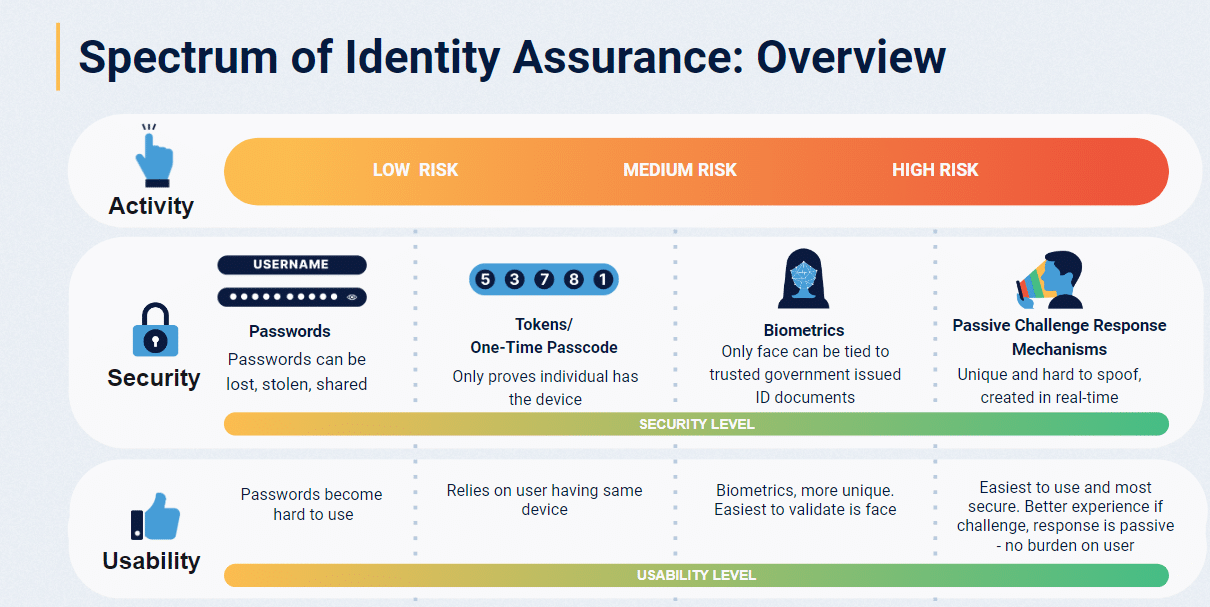

La vérification et l'authentification de l'identité à distance existent sur un spectre, le niveau d'assurance approprié dépendant du risque et du contexte. Les scénarios à faible risque peuvent ne nécessiter qu'un nom d'utilisateur et un mot de passe, tandis que les transactions à haut risque exigent une sécurité plus solide. En d'autres termes, des profils de risque différents exigent des mesures de sécurité adaptées.

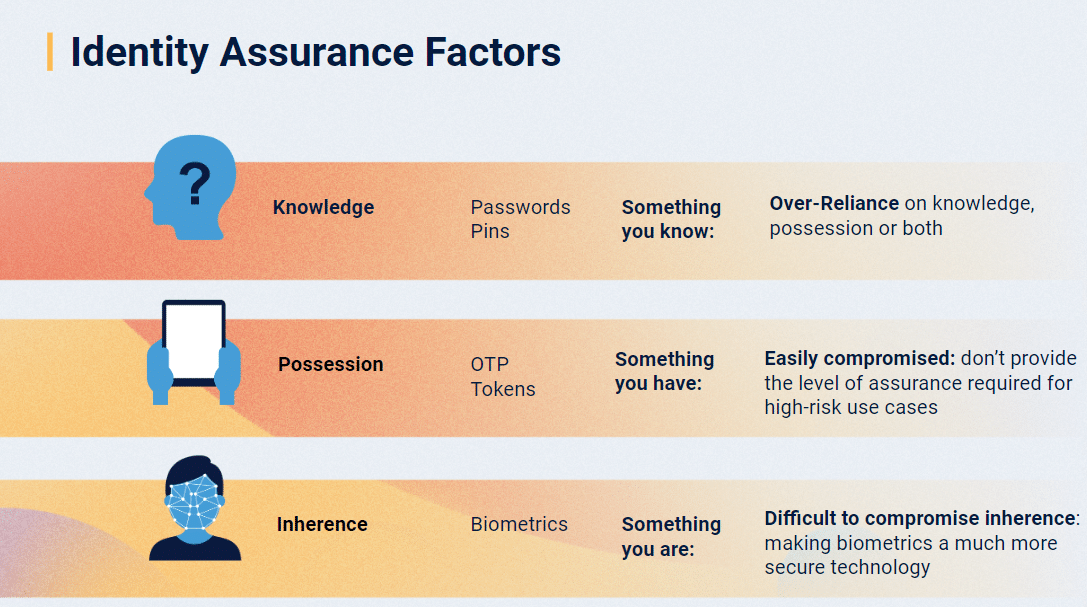

Traditionnellement, les facteurs d'identité sont divisés en trois catégories : la connaissance, la possession et l'inhérence :

La vérification numérique de l'identité ne peut être exprimée par un "oui" ou un "non" binaire, quel que soit le facteur utilisé. Elle ne peut s'exprimer que par le niveau de certitude que vous avez quant à la validité de cette identité.

Comme l'a déclaré M. Palmer, "la définition de 'suffisamment bon' dépend de nombreux aspects". Une simple combinaison de nom d'utilisateur et de mot de passe peut fonctionner pour les scénarios à faible risque, tandis que l'authentification multifactorielle avec la biométrie sera nécessaire pour les transactions à haut risque.

Paul Jackson a souligné l'importance des conséquences de la compromission lorsqu'il s'agit de déterminer le niveau d'assurance approprié : "L'une des façons d'y réfléchir est de considérer les conséquences de la compromission : quelle serait la gravité de la situation si un attaquant parvenait à tromper le système en usurpant l'identité de la victime et à obtenir un accès ou à déclencher une transaction ?

Par exemple, les cas d'utilisation et les secteurs à haut risque (tels que les virements bancaires de grande valeur ou l'inscription à un service gouvernemental essentiel) exigeront le niveau de certitude le plus élevé quant à l'identité d'une personne - car l'enjeu est énorme en cas d'erreur.

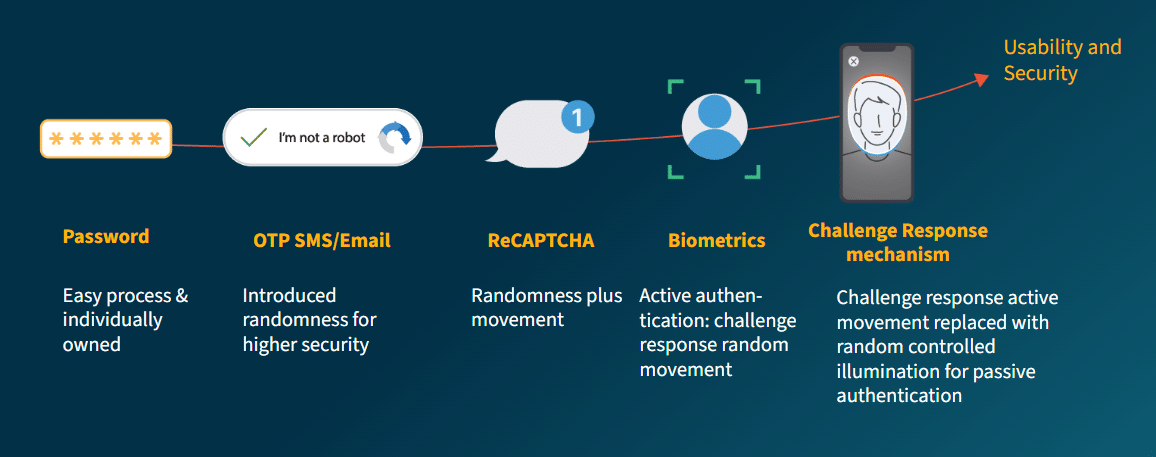

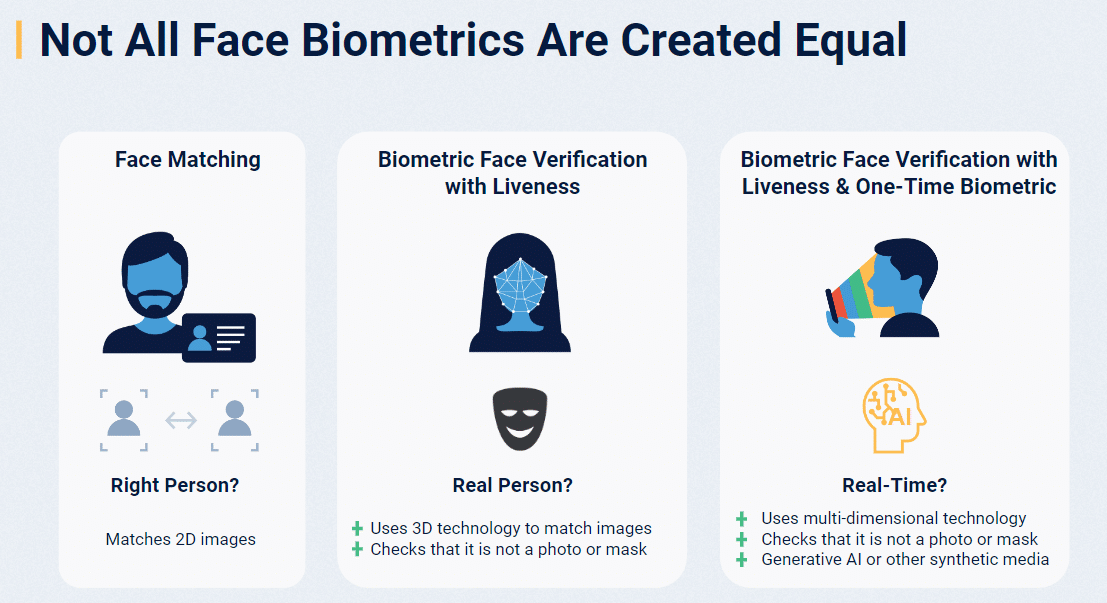

Aujourd'hui, la vérification biométrique (en particulier la vérification facialecar le visage peut être comparé à un document d'identité fiable à grande échelle) occupe l'extrémité la plus robuste et la plus sûre du spectre de l'assurance de l'identité.

Comme vous pouvez le constater, les technologies qui étaient autrefois considérées comme sûres sont rapidement dépassées par le rythme et la sophistication des menaces. Les solutions d'authentification biométrique qui peuvent confirmer qu'il s'agit bien de vous, en direct et en temps réel, offrent la méthode la plus sûre pour vérifier l'identité d'une personne.

En fin de compte, ce qui élève et différencie véritablement les solutions biométriques, c'est la qualité de la détection de la présence. détection de la vivacité.

Détection du caractère vivant : La clé d'une biométrie fiable

La détection d'authenticité utilise des techniques avancées pour déterminer si l'échantillon biométrique est capturé sur un être humain vivant à ce moment-là - et non d'un enregistrement ou d'une usurpation synthétique. Cet aspect est essentiel pour l'authentification à distance en toute confiance.

Les techniques de base d'analyse de la permanence analysent des images ou des séquences vidéo uniques à la recherche d'artefacts non valides, détectant ainsi les attaques de présentation telles que les photos imprimées - mais cela est rarement suffisant pour arrêter un acteur malveillant motivé.

"Pour les scénarios à haut risque, nous voulons créer un mécanisme unique de défi-réponse", a déclaré M. Palmer. "Chaque authentification devient unique, et synthétiser une attaque biométrique en temps réel est incroyablement difficile.

Une réponse à un défi peut être active ou passive.

- Mécanismes actifs de défi-réponse demandent à l'utilisateur d'effectuer une action telle que cligner des yeux, sourire ou hocher la tête lorsqu'il y est invité - ou tourner la tête dans des directions différentes et uniques. Ces mécanismes peuvent (par nature) créer des obstacles pour les personnes handicapées, car les actions requises peuvent être difficiles ou impossibles à réaliser pour certains utilisateurs.

- Un processus passif de défi-réponse se déroule sans nécessiter d'actions explicites de la part de l'utilisateur. Les mécanismes de réponse passive peuvent garantir un niveau élevé d'assurance sans entraver l'inclusivité et l'accessibilité. Ils offrent la meilleure garantie que l'utilisateur est non seulement "en direct", mais aussi qu'il s'authentifie en temps réel, ce qui est essentiel pour se défendre contre de nombreux vecteurs d'attaque sophistiqués.

En fin de compte, toutes les solutions biométriques ne se valent pas. L'essentiel est de faire correspondre intelligemment le niveau approprié de rigueur de la détection de la vivacité au profil de risque du cas d'utilisation, afin que les organisations puissent trouver le bon équilibre entre la sécurité et la convivialité pour leurs cas d'utilisation.

La réponse active à un défi n'est pas aussi sûre que la réponse passive. Lorsque le contrôle de sécurité est aléatoire, il est plus difficile pour les mauvais acteurs de tromper le système. Pour en savoir plus sur la manière dont iProov garantit une réponse aléatoire au défi passif, cliquez ici.

Dans l'ensemble, les organisations doivent tenir compte de l'évolution du paysage des menaces, du contexte des actions de l'utilisateur et des activités spécifiques effectuées pour déterminer la bonne approche de vérification de l'identité. En trouvant le bon équilibre entre sécurité et convivialité, les entreprises peuvent offrir à leurs utilisateurs des expériences numériques pratiques et fiables.

Choisir la bonne solution pour la vérification d'identité à distance - Considérations supplémentaires

En plus d'établir une correspondance entre les niveaux de sécurité et les risques, les organisations doivent également donner la priorité à l'inclusivité et se préparer à un paysage de menaces en constante évolution lorsqu'elles choisissent une solution de vérification de l'identité à distance.

Tout au long du webinaire, les deux intervenants ont insisté sur l'importance de trouver un équilibre entre la sécurité et la convivialité. Comme l'a souligné M. Jackson, "il n'est pas acceptable de continuer à compromettre la convivialité tout en augmentant la sécurité". Il a plaidé en faveur de systèmes biométriques inclusifs et exempts de préjugés, qui fonctionnent pour tous les utilisateurs, quels que soient leur âge, leur sexe ou leurs facteurs démographiques.

Palmer s'est fait l'écho de ce point de vue : "Tout doit être pris en compte dans un paysage de menaces en constante évolution. Lorsque vous envisagez les mécanismes d'authentification pour vos utilisateurs, vous devez tenir compte de ce qui pourrait se produire à l'avenir, et pas seulement de ce qui est suffisant aujourd'hui, parce que demain, la menace aura augmenté.

Si vous avez lu jusqu'ici et que vous souhaitez en savoir plus sur...

- Inclusivité, accessibilité et préjugés = lire notre "Garantir un accès équitable et inclusif" ici.

- L'évolution du paysage des menaces et ce qui peut être fait pour lutter contre les attaques sophistiquées = lire notre "Rapport de veille sur les menaces 2024 : L'impact de l'IA générative sur la vérification d'identité à distance" ici.

- La vérification biométrique des visages en particulier et les raisons pour lesquelles nous la privilégions par rapport à d'autres modalités biométriques = lire notre Rapport sur la démystification de la vérification biométrique des visages ici.

Principaux enseignements du webinaire

- L'assurance de l'identité à distance n'est pas un choix binaire. Le niveau de sécurité approprié dépend du risque et du contexte de chaque cas d'utilisation.

- Il est essentiel de trouver un équilibre entre la sécurité et la convivialité, car des processus d'authentification trop complexes peuvent conduire à l'abandon de l'utilisateur.

- La biométrie, en particulier la vérification faciale avec des mécanismes de défi-réponse, offre un niveau de sécurité élevé pour les transactions à haut risque.

- Une surveillance et une adaptation permanentes sont essentielles pour faire face à l'évolution des menaces et maintenir la confiance dans les identités numériques.

Alors que la transformation numérique s'accélère, les idées de ce webinaire fournissent un cadre précieux pour aider les organisations à naviguer dans le spectre des besoins d'assurance de l'identité. En établissant une correspondance intelligente entre les niveaux de sécurité et les profils de risque, tout en donnant la priorité à la convivialité et à l'inclusivité, les entreprises peuvent offrir des expériences numériques sécurisées et transparentes qui renforcent la confiance de leurs utilisateurs.

Téléchargez notre éventail de rapports d'assurance sur l'identité ici.