20. September 2024

Die Identitätsüberprüfung aus der Ferne ist für die Sicherung von Online-Konten und -Transaktionen in unserer zunehmend digitalen Welt von entscheidender Bedeutung. Es ist jedoch eine große Herausforderung, ein Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit herzustellen. Herkömmliche Methoden wie Passwörter werden immer anfälliger und ungeeigneter, während zu strenge Verfahren die Nutzer abschrecken können.

Die Branchenexperten Paul Jackson und Joe Palmer von iProov hielten kürzlich ein Webinar über das Spektrum der Fernidentitätssicherung um dieses Dilemma zu erörtern. Dieser Artikel fasst die wichtigsten Erkenntnisse aus ihrer Diskussion zusammen und zeigt auf, wie Unternehmen das Gleichgewicht zwischen Sicherheit und Benutzerfreundlichkeit optimieren können.

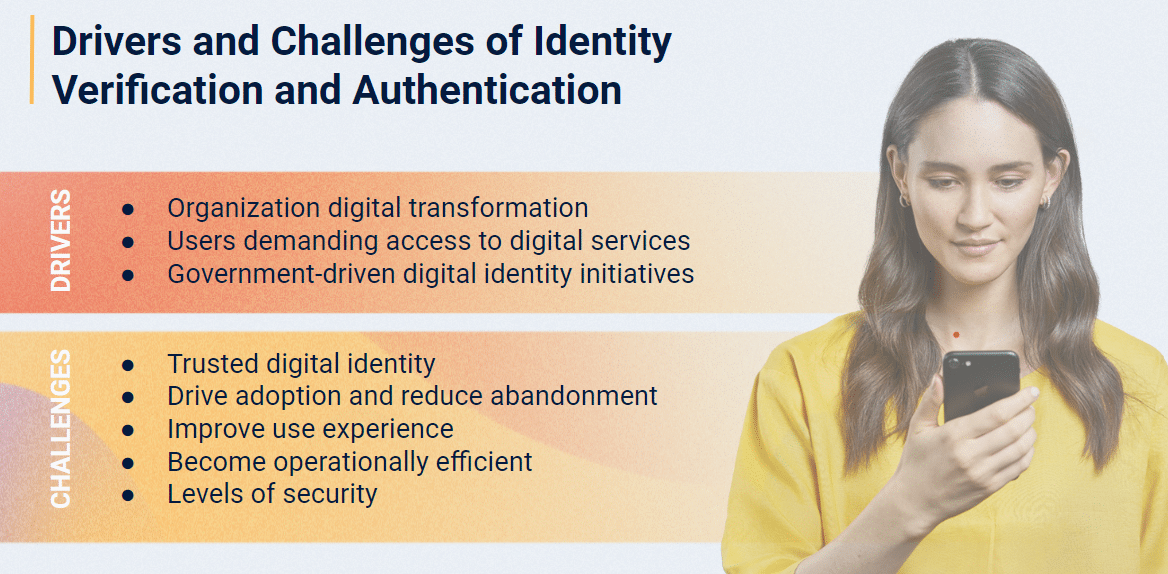

Die Triebkräfte und Herausforderungen der Remote-Identitätsüberprüfung

Die Welt macht sich die digitale Transformation schnell zu eigen, und Unternehmen und Behörden verlagern ihre Prozesse ins Internet. Joe Palmer erklärt: "In allen Branchen gibt es Programme zur digitalen Transformation. Regierungen und Unternehmen aller Art erstellen digitale Versionen ihrer zuvor manuellen oder nicht-digitalen Prozesse".

Diese Verlagerung hin zur digitalen Identität seine eigenen Herausforderungen mit sich. Vertrauen, Benutzerakzeptanz, Benutzererfahrung, Betriebseffizienz und die Festlegung eines angemessenen Sicherheitsniveaus sind entscheidende Aspekte. "Wie schaffen wir einen Rahmen für das Vertrauen in digitale Identitäten?" fragt Palmer, "man muss einen Weg finden, um die Akzeptanz zu fördern ... und sicherstellen, dass die Lösung betrieblich effizient ist."

Was ist das Spektrum der Identitätssicherung?

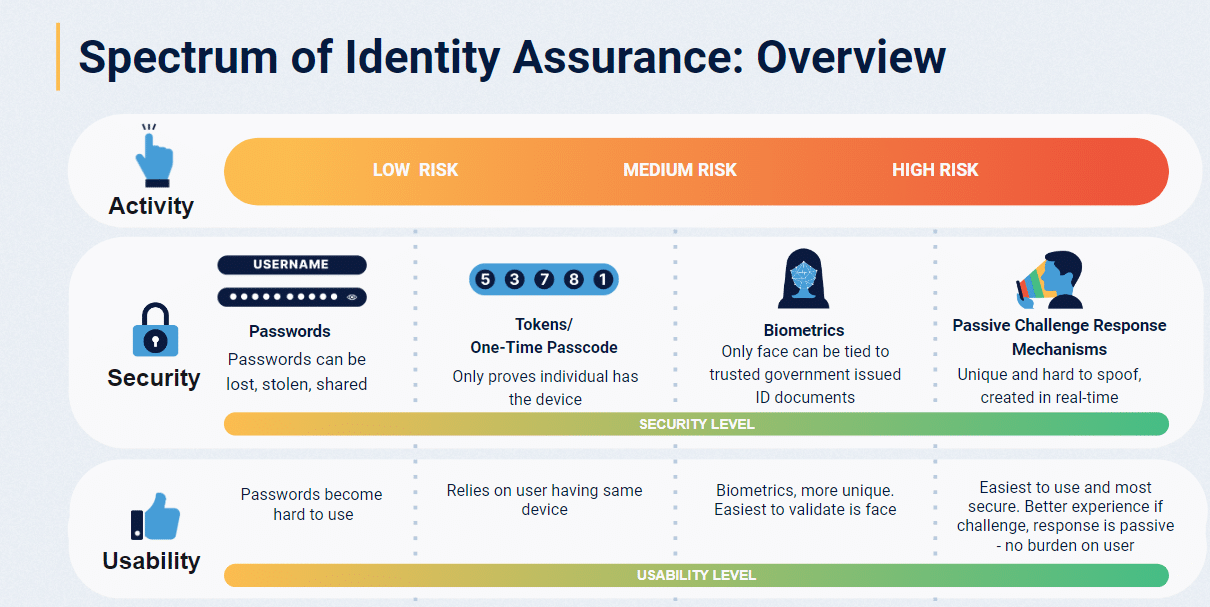

Identitätsüberprüfung und -authentifizierung aus der Ferne sind in einem breiten Spektrum angesiedelt, wobei das angemessene Maß an Sicherheit vom Risiko und vom Kontext abhängt. In Szenarien mit geringem Risiko sind möglicherweise nur ein Benutzername und ein Kennwort erforderlich, während Transaktionen mit hohem Risiko eine stärkere Sicherheit erfordern. Mit anderen Worten: Unterschiedliche Risikoprofile erfordern entsprechend abgestufte Sicherheitsmaßnahmen.

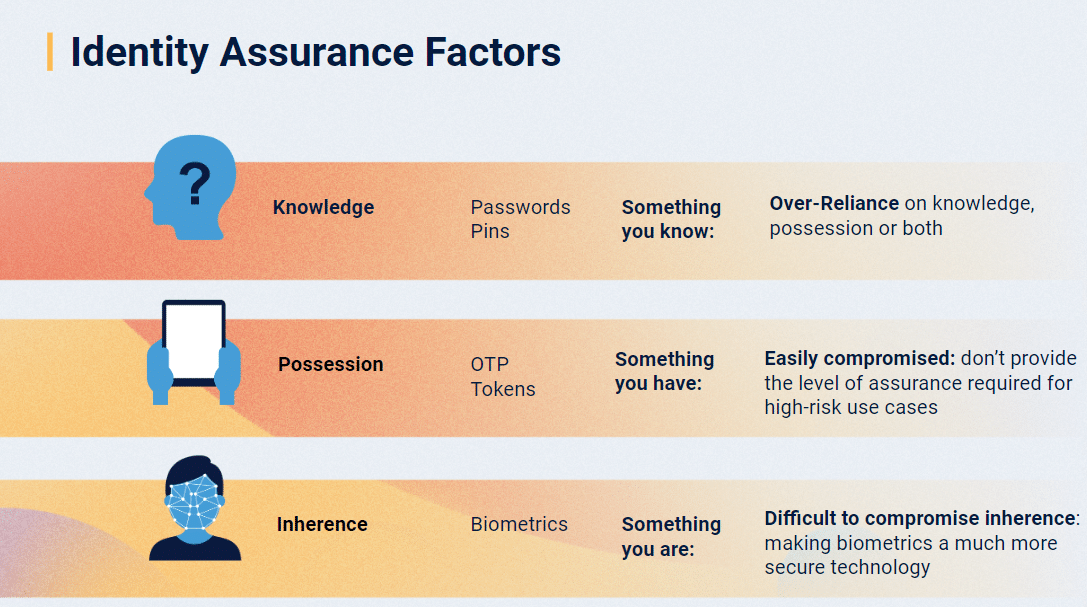

Traditionell wurden die Identitätsfaktoren in drei Kategorien unterteilt: Wissen, Besitz und Inhärenz:

Die digitale Identitätsüberprüfung kann nicht als binäres "Ja"/"Nein" ausgedrückt werden - unabhängig davon, welchen Faktor Sie verwenden. Sie kann nur durch den Grad der Gewissheit ausgedrückt werden, den Sie in Bezug auf die Gültigkeit der Identität haben.

Wie Palmer feststellte, "hängt die Definition von 'gut genug' von vielen Aspekten ab". Eine einfache Kombination aus Benutzername und Passwort kann für Szenarien mit geringem Risiko ausreichen, während für Transaktionen mit hohem Risiko eine Multi-Faktor-Authentifizierung mit biometrischen Merkmalen erforderlich sein wird.

Paul Jackson betonte, wie wichtig die Folgen einer Kompromittierung sind, wenn es darum geht, den angemessenen Grad der Sicherheit zu bestimmen: "Eine Möglichkeit, darüber nachzudenken, ist die Konsequenz der Kompromittierung - wie schlimm wäre es, wenn ein Angreifer das System austricksen würde, um sich erfolgreich als das Opfer auszugeben und sich Zugang zu verschaffen oder die Transaktion auszulösen?"

In risikoreicheren Anwendungsfällen und Branchen (z. B. bei Überweisungen von hohen Beträgen oder bei der Anmeldung für einen wichtigen Behördendienst) ist ein Höchstmaß an Sicherheit erforderlich, dass eine Person diejenige ist, die sie vorgibt zu sein - denn es steht viel auf dem Spiel, wenn man sich irrt.

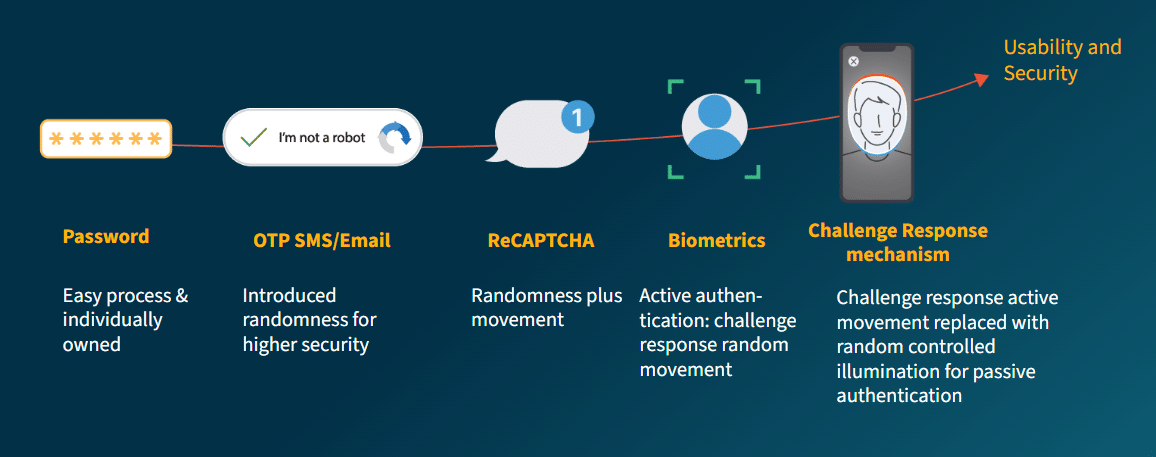

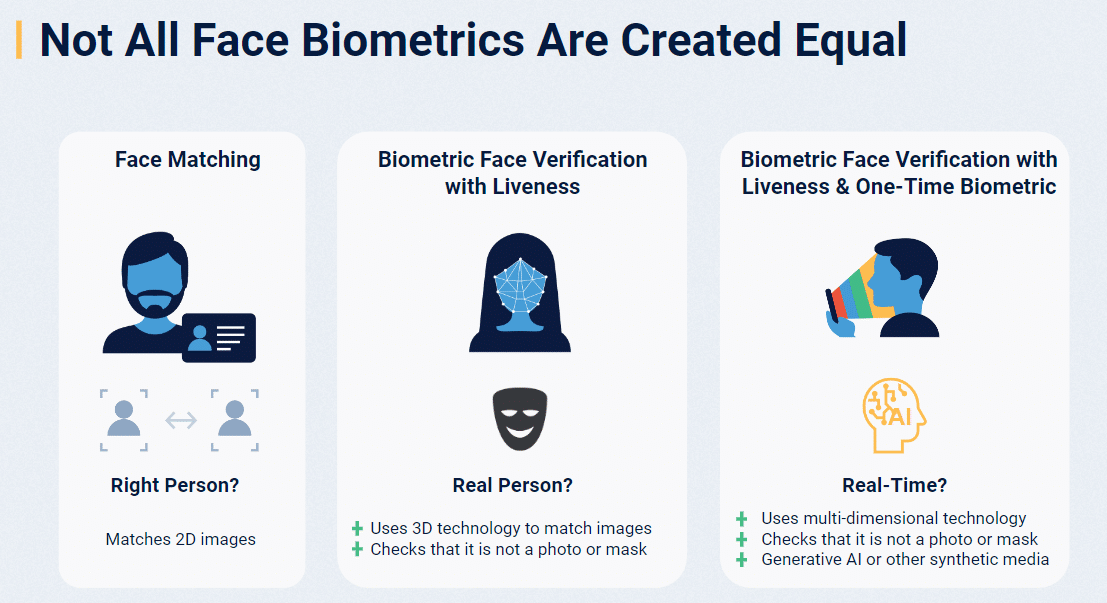

Heute ist die biometrische Überprüfung (insbesondere Gesichtsüberprüfungda das Gesicht in großem Umfang mit einem vertrauenswürdigen Identitätsdokument abgeglichen werden kann) das robusteste und sicherste Ende des Identitätssicherungsspektrums dar.

Sie sehen, dass Technologien, die einst als sicher galten, mit dem Tempo und der Raffinesse der Bedrohungen schnell ins Hintertreffen geraten. Biometrische Authentifizierungslösungen, die live und in Echtzeit bestätigen können, dass Sie es wirklich sind, bieten die sicherste Methode zur Überprüfung der Identität einer Person.

Was biometrische Lösungen wirklich auszeichnet und von anderen unterscheidet, ist die Qualität der Lebendigkeitserkennung.

Erkennung von Lebendigkeit: Der Schlüssel zu vertrauenswürdigen biometrischen Daten

Die Aktivitätserkennung nutzt fortschrittliche Techniken, um festzustellen, ob die biometrische Probe von einem lebenden Menschen erfasst wird in diesem Moment - und nicht von einer Aufzeichnung oder einer synthetisch konstruierten Fälschung. Dies ist entscheidend für eine vertrauenswürdige Fernauthentifizierung.

Grundlegende Liveness-Techniken analysieren einzelne Bild-/Videoframes auf ungültige Artefakte und erkennen Präsentationsangriffe wie gedruckte Fotos.

"Für Hochrisikoszenarien wollen wir einen einzigartigen Challenge-Response-Mechanismus schaffen", so Palmer. "Jede Authentifizierung ist einzigartig, und es ist unglaublich schwierig, einen biometrischen Angriff in Echtzeit zu synthetisieren.

Die Reaktion auf eine Herausforderung kann aktiv oder passiv sein.

- Aktive Challenge-Response-Mechanismen fordern den Benutzer auf, eine Aktion auszuführen, z. B. zu blinzeln, zu lächeln oder zu nicken, wenn er dazu aufgefordert wird, oder den Kopf in verschiedene Richtungen zu drehen. Diese Mechanismen können (naturgemäß) Barrieren für Menschen mit Behinderungen schaffen, da die geforderten Handlungen für einige Benutzer schwierig oder unmöglich zu erledigen sind.

- Ein passiver Challenge-Response-Prozess erfolgt, ohne dass explizite Benutzeraktionen erforderlich sind. Passive Challenge-Response-Mechanismen können ein hohes Maß an Sicherheit gewährleisten, ohne die Inklusivität und Zugänglichkeit zu beeinträchtigen. Sie bieten die höchste Sicherheit, dass der Benutzer nicht nur "live" ist, sondern sich auch in Echtzeit authentifiziert - was für die Verteidigung gegen viele ausgeklügelte Angriffsvektoren wesentlich ist.

Letztlich sind nicht alle biometrischen Lösungen gleich. Der Schlüssel liegt in der intelligenten Zuordnung des angemessenen Grads an Strenge bei der Aktivitätserkennung zum Risikoprofil des Anwendungsfalls, damit Unternehmen die richtige Balance zwischen Sicherheit und Benutzerfreundlichkeit für ihre Anwendungsfälle finden können.

Das aktive Challenge-Response-Verfahren ist nicht so sicher wie das passive. Wenn die Sicherheitsüberprüfung nach dem Zufallsprinzip erfolgt, ist es für böswillige Akteure schwieriger, das System auszutricksen. Lesen Sie hier mehr darüber, wie iProov die passive Challenge-Response nach dem Zufallsprinzip sicherstellt.

Insgesamt müssen Unternehmen bei der Wahl des richtigen Ansatzes für die Identitätsüberprüfung die sich entwickelnde Bedrohungslandschaft, den Kontext der Benutzeraktionen und die spezifischen Aktivitäten berücksichtigen, die durchgeführt werden. Durch ein ausgewogenes Verhältnis zwischen Sicherheit und Benutzerfreundlichkeit können Unternehmen ihren Benutzern bequeme und vertrauenswürdige digitale Erlebnisse bieten.

Auswahl der richtigen Lösung für die Remote-Identitätsüberprüfung - zusätzliche Überlegungen

Neben der Zuordnung von Sicherheitsstufen zu Risiken müssen Unternehmen bei der Auswahl einer Lösung zur Fernidentitätsüberprüfung auch der Inklusion Priorität einräumen und sich auf eine sich ständig weiterentwickelnde Bedrohungslandschaft einstellen.

Während des gesamten Webinars betonten beide Redner die Bedeutung eines ausgewogenen Verhältnisses zwischen Sicherheit und Benutzerfreundlichkeit. Jackson betonte: "Es ist nicht in Ordnung, die Benutzerfreundlichkeit zu beeinträchtigen, während man die Sicherheit erhöht." Er plädierte für integrative und vorurteilsfreie biometrische Systeme, die für alle Nutzer funktionieren, unabhängig von Alter, Geschlecht oder demografischen Faktoren.

Palmer schloss sich dieser Meinung an: "In einer sich entwickelnden Bedrohungslandschaft muss alles berücksichtigt werden. Wenn Sie über die Authentifizierungsmechanismen für Ihre Benutzer nachdenken, müssen Sie berücksichtigen, was in der Zukunft sein könnte, und nicht nur, was heute gut genug ist, denn morgen wird die Bedrohung zugenommen haben".

Wenn Sie bis hierher gelesen haben und mehr darüber erfahren möchten...

- Inklusion, Zugänglichkeit und Voreingenommenheit = lesen Sie unsere "Gewährleistung eines gerechten und inklusiven Zugangs" hier.

- Die sich entwickelnde Bedrohungslandschaft und was man gegen raffinierte Angriffe tun kann = lesen Sie unsere "Threat Intelligence Bericht 2024: The Impact of Generative AI on Remote Identity Verification" hier.

- Biometrische Gesichtsverifikation im Besonderen und warum wir sie anderen biometrischen Verfahren vorziehen = lesen Sie unseren Bericht zur Entmystifizierung der biometrischen Gesichtsverifikation hier.

Wichtigste Erkenntnisse aus dem Webinar

- Bei der Fernidentitätssicherung handelt es sich nicht um eine binäre Entscheidung. Die angemessene Sicherheitsstufe hängt von den Risiken und dem Kontext des jeweiligen Anwendungsfalls ab.

- Ein ausgewogenes Verhältnis zwischen Sicherheit und Benutzerfreundlichkeit ist von entscheidender Bedeutung, da zu komplexe Authentifizierungsverfahren dazu führen können, dass die Benutzer die Website verlassen.

- Biometrische Verfahren, insbesondere die Gesichtsverifikation mit Challenge-Response-Mechanismen, bieten ein hohes Maß an Sicherheit für Transaktionen mit hohem Risiko.

- Kontinuierliche Überwachung und Anpassung sind unerlässlich, um mit den sich entwickelnden Bedrohungen Schritt zu halten und das Vertrauen in digitale Identitäten zu erhalten.

Da die digitale Transformation immer schneller voranschreitet, bieten die Erkenntnisse aus diesem Webinar einen wertvollen Rahmen, der Unternehmen bei der Navigation durch das Spektrum der Identitätssicherungsanforderungen hilft. Durch die intelligente Zuordnung von Sicherheitsstufen zu Risikoprofilen bei gleichzeitiger Priorisierung von Benutzerfreundlichkeit und Inklusivität können Unternehmen sichere und dennoch nahtlose digitale Erlebnisse bieten, die das Vertrauen ihrer Nutzer fördern.

Laden Sie hier unser Spektrum an Identitätssicherungsberichten herunter.