26 de abril de 2024

O mundo está a digitalizar-se a um ritmo incrível e os métodos de autenticação tradicionais, como os códigos de acesso únicos, não estão a conseguir manter as organizações seguras. À medida que as tecnologias e metodologias de fraude crescem em sofisticação e escala, a verificação biométrica facial surgiu como um dos métodos mais seguros e convenientes para as organizações verificarem a identidade do utilizador online.

No entanto, as organizações têm de compreender que nem todas as tecnologias de biometria facial acompanharam a rápida evolução do cenário de ameaças. Nem todas são iguais no que respeita ao nível de segurança, resiliência ou adaptabilidade a novas ameaças.

Implementar uma solução de verificação biométrica facial sem ter visibilidade das ameaças e da forma como estas evoluem é como construir uma casa sem os materiais adequados para resistir aos elementos. Para serem eficazes, as soluções devem ser resistentes ao cenário de ameaças em constante evolução e utilizar a informação sobre ameaças para garantir que podem fornecer o nível esperado de garantia de identidade.

Compreender as tendências dos tipos de ataques biométricos

Recentemente, a iProov publicou o primeiro Relatório de Inteligência sobre Ameaças Biométricas do sector, no qual as ameaças à tecnologia biométrica em produção foram analisadas ao longo do último ano. Descarregue o relatório sobre ameaças aqui para obter todas as informações e dados.

Para já, destacamos uma descoberta fundamental:

Registou-se um aumento acentuado das trocas de rosto e ataques de injeção digital em 2023

Observámos um aumento dos ataques de injeção de troca de rosto de 704% H2 em relação a H1 2023. Os ataques de injeção estão a evoluir rapidamente com novas ameaças significativas às plataformas móveis. Verificámos um aumento de 255% nos ataques de injeção contra a Web móvel no segundo semestre em relação ao primeiro semestre de 2023.

*Para obter mais detalhes sobre a nossa metodologia, visite o Relatório de Informações sobre Ameaças de 2024.

Qual é a diferença entre ataques de injeção digital, trocas de rosto e ataques de apresentação?

Os ataques de apresentação envolvem a apresentação de um artefacto - como uma fotografia impressa, uma máscara de silicone ou um vídeo deepfake num ecrã - a um telemóvel ou computador. Os ataques de apresentação têm uma longa história e são geralmente bem compreendidos.

Os ataques de injeção digital, por outro lado, são ciberataques sofisticados, altamente escaláveis e replicáveis que contornam a câmara de um dispositivo (ou são injectados num fluxo de dados). São muito mais escaláveis do que os ataques de apresentação e não requerem a criação manual de um artefacto físico ou qualquer apresentação física. Esta escalabilidade leva a uma maior frequência e perigo dos ataques de injeção digital.

As trocas de rostos são um tipo de meios sintéticos criados a partir de dois inputs que acabam por sobrepor outra identidade ao feed original - "trocando" dois rostos em tempo real. As trocas de rostos derivadas da IA generativa são a principal preocupação devido à sua capacidade de manipular características-chave de imagens ou vídeos.

Muitas soluções biométricas não estão equipadas para se defenderem contra ameaças em evolução e não mapeadas, como trocas de rostos e injecções digitais. Em resposta à ameaça em constante evolução de ataques sistematizados e escaláveis, a segurança precisa de ser resiliente e adaptável - em vez de simplesmente resistente a falsificações estabelecidas e conhecidas.

Porque é que isto é importante?

A necessidade de uma verificação de identidade segura e remota é maior do que nunca. As organizações precisam saber que os seus utilizadores novos e antigos são realmente quem dizem ser.

Mas a verificação remota manual da identidade provou ser ineficaz e o cenário de ameaças está a evoluir. Os agentes mal-intencionados inovadores estão a utilizar ferramentas avançadas para criar novos vectores de ameaça, ainda não identificados. Todos os métodos de verificação remota são vulneráveis a ferramentas de meios sintéticos, como a troca de rostos, quer se trate de videochamadas totalmente operadas por humanos, de processos híbridos com verificações biométricas faciais e supervisão humana, ou totalmente automatizados.

Em última análise, quem utiliza a tecnologia de verificação biométrica está numa posição mais forte para detetar e defender-se contra ataques. Mas é necessário escolher a solução biométrica correcta...

Porquê ouvir as nossas recomendações?

A iProov é amplamente considerada como um fornecedor proeminente de soluções de tecnologia de biometria facial, que conta com a confiança de organizações proeminentes em todo o mundo, incluindo o Australian Taxation Office (ATO), GovTech Singapore, UBS, ING, o UK Home Office, o U.S. Department of Homeland Security (DHS) e muitas outras.

Como protegemos as nossas soluções biométricas

Dada a natureza sempre transformadora da IA generativa e a escalabilidade dos ataques de injeção digital, é imperativo que a segurança biométrica seja ativamente gerida e adaptável.

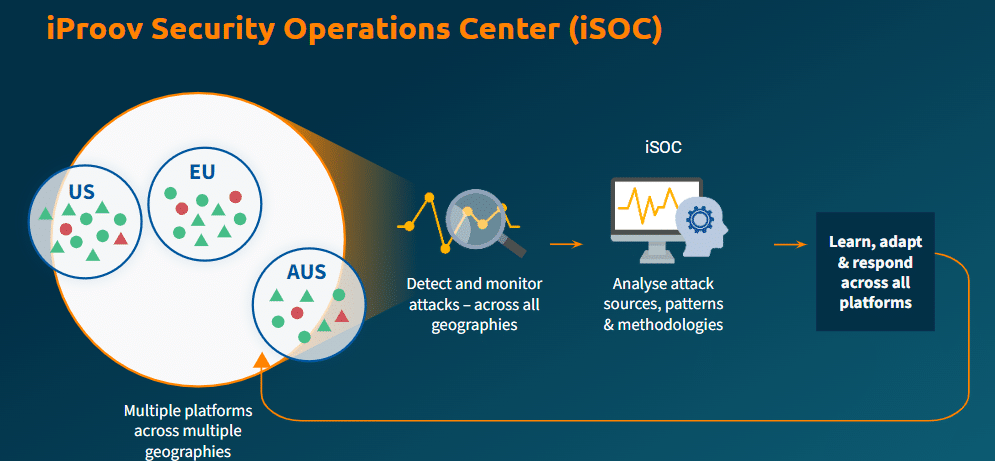

Um elemento-chave no nosso processo de segurança é o Centro de Operações de Segurança iProov (iSOC) - o primeiro sistema global de inteligência de ameaças e de gestão ativa de ameaças do sector. Através do iSOC, o iProov monitoriza o tráfego em tempo real para detetar padrões de ataque em várias geografias, dispositivos e plataformas.

Isto permite uma monitorização e aprendizagem contínuas das fontes, padrões e metodologias de ataque, mantendo os nossos sistemas biométricos um passo à frente do cenário de ameaças em evolução.

Ter visibilidade total do desenvolvimento de ameaças é crucial porque, uma vez que as ferramentas ou metodologias de ataque são bem-sucedidas na violação de sistemas, muitas vezes são rapidamente partilhadas - normalmente na dark web ou em redes de Crime-as-a-Service - o que significa que podem escalar muito rapidamente. Pode ler mais sobre exemplos reais desta situação no nosso LATAM Deepfakes Report.

Se não tiver visibilidade dos tipos de ataque, torna-se muito difícil dar prioridade aos tipos de falsificação a atenuar e não permite compreender como o comportamento do ataque está a mudar. A visibilidade é crucial para defesas dinâmicas e de longo prazo.

A iSOC cumpre:

- Transparência: Os ataques são detectados e investigados rapidamente.

- Segurança: Aprendemos continuamente e mantemo-nos à frente de futuros ataques, maximizando o desempenho da plataforma.

- Clientes satisfeitos: Os clientes beneficiam de uma segurança contínua e de uma gestão ativa das ameaças, proporcionando uma maior tranquilidade.

Em última análise, isto ajuda a proteger os seus utilizadores e a sua organização de ameaças futuras e ainda desconhecidas.

A nuvem é fundamental para a segurança contínua e a resposta rápida

Os sistemas de segurança também têm de ser capazes de implementar correcções rapidamente para ultrapassar os agentes das ameaças e manter uma proteção contínua.

É aí que entra a tecnologia baseada na nuvem:

- A verificação ocorre na nuvem: Todas as tentativas de verificação ocorrem na nuvem e não no dispositivo. Se um atacante conseguir comprometer física ou digitalmente um dispositivo com ransomware, por exemplo, a verificação não é afetada porque está separada de potenciais vulnerabilidades no dispositivo.

- A nuvem alimenta o iSOC: O iProov é capaz de monitorizar e analisar ataques aos nossos sistemas em tempo real porque verificamos dentro da nuvem. Isto significa visibilidade total sobre o ambiente de execução.

- As actualizações podem ser implementadas rapidamente: A implementação do SDK baseado na nuvem significa que, se for necessário lançar actualizações da plataforma em resposta a uma determinada ameaça, estas podem ser feitas no lado do servidor, em vez de os dispositivos serem actualizados manualmente. As defesas e os algoritmos podem ser actualizados continuamente, o que pode tornar a vida muito mais difícil para os atacantes.

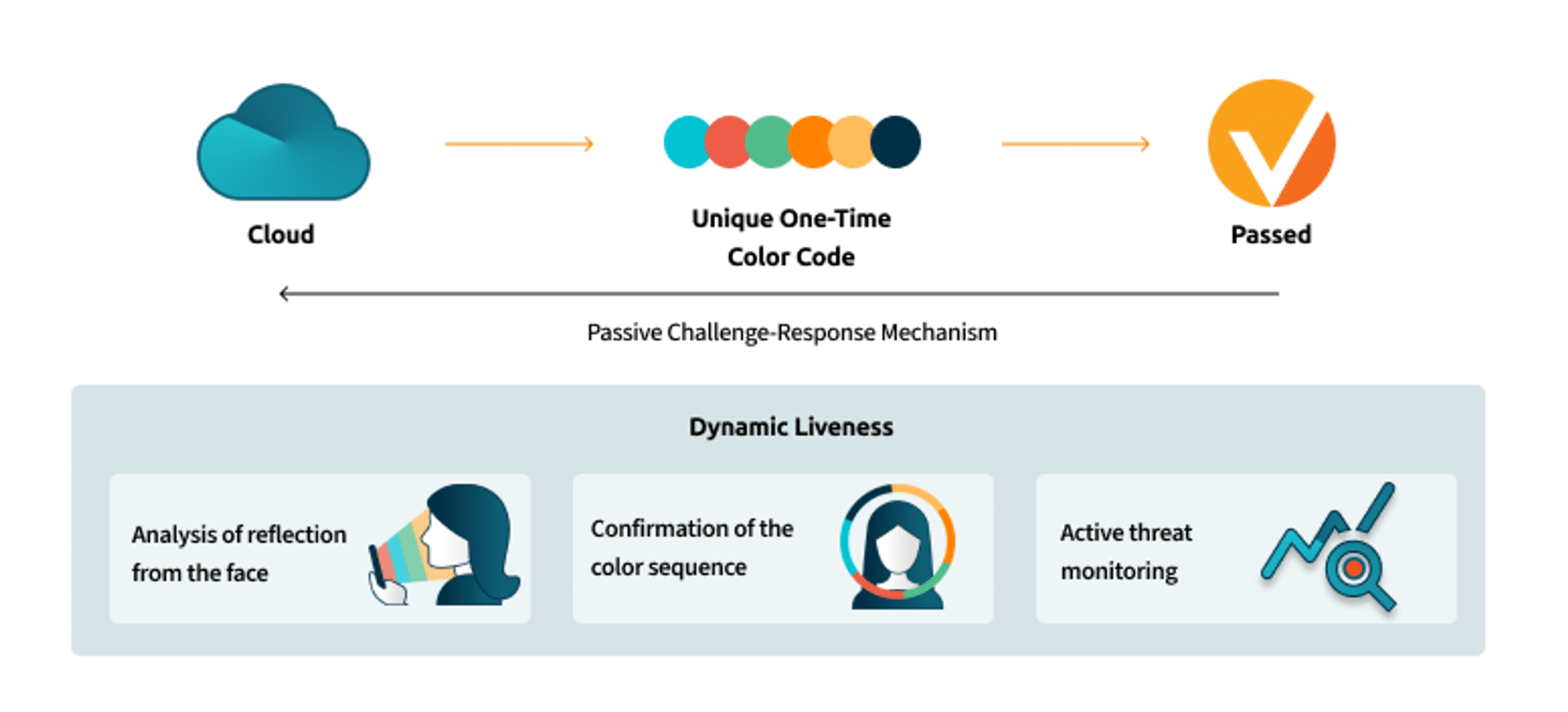

Mecanismo único de resposta a desafios passivos garante a autenticidade em tempo real

Ameaças sofisticadas, como as deepfakes, podem muitas vezes imitar com êxito uma pessoa que se verifica a si própria, o que muitas tecnologias de vivacidade não conseguem detetar. São necessários métodos de verificação avançados para garantir a segurança contra tipos de ameaças avançadas.

Como funciona a nossa tecnologia de desafio-resposta? O ecrã do dispositivo do utilizador ilumina o seu rosto com uma sequência imprevisível de cores. Analisamos os reflexos da luz do ecrã no rosto do utilizador. A forma como a luz reflecte e interage com o rosto diz-nos se se trata de um ser humano tridimensional real ou não.

A sequência de cores que vemos reflectida no rosto deve ser a sequência que dissemos ao dispositivo para piscar. Se parecer realista, mas a sequência de cores estiver errada, sabemos que estamos perante uma falsificação.

Uma vez utilizada, não pode ser reproduzida por uma pessoa que esteja a tentar utilizar uma verificação anterior para falsificar o sistema. Não tem qualquer valor se for roubada, porque a sequência é única e fica obsoleta assim que é utilizada. O processo é extremamente fácil de utilizar e totalmente passivo.

O iProov emprega as tecnologias discutidas - iSOC, verificação baseada em nuvem e tecnologia exclusiva de desafio-resposta passiva, entre outras - para fornecer a solução de escolha para as organizações mais preocupadas com a segurança do mundo. O utilizador está seguro e tranquilo, e a gestão ativa de ameaças está em vigor para se defender contra ameaças novas e ainda desconhecidas.

Para ler mais sobre as principais tecnologias e metodologias de ataque testemunhadas pelo iSOC: baixe nosso relatório, ' iProov Threat Intelligence Report 2024: O impacto da IA generativa na verificação remota de identidade'. Ele destaca padrões de ataques biométricos anteriormente desconhecidos que podem ajudar as organizações a tomar decisões mais informadas sobre a seleção de tecnologia biométrica. Leia o relatório completo aqui.