26 aprile 2024

Il mondo si sta digitalizzando a un ritmo incredibile e i metodi di autenticazione tradizionali, come i codici di accesso unici, non riescono a garantire la sicurezza delle organizzazioni. Mentre le tecnologie e le metodologie di frode crescono in sofisticazione e scala, la verifica biometrica del volto è emersa come uno dei metodi più sicuri e convenienti per le organizzazioni per verificare l'identità degli utenti online.

Tuttavia, le organizzazioni devono capire che non tutte le tecnologie biometriche facciali hanno tenuto il passo con la rapida evoluzione del panorama delle minacce. Non tutte hanno lo stesso livello di sicurezza, resilienza o adattabilità alle nuove minacce.

Implementare una soluzione di verifica biometrica facciale senza avere visibilità sulle minacce e sulla loro evoluzione è come costruire una casa senza i materiali giusti per resistere alle intemperie. Per essere efficaci, le soluzioni devono essere resistenti al panorama delle minacce in continua evoluzione e utilizzare le informazioni sulle minacce per garantire il livello di garanzia dell'identità previsto.

Comprendere le tendenze dei tipi di attacco biometrico

Recentemente, iProov ha pubblicato un rapporto di intelligence sulle minacce biometriche, il primo del settore, in cui sono state analizzate le minacce alla tecnologia biometrica in produzione nell'ultimo anno. Scaricate qui il rapporto sulle minacce per conoscere tutti gli approfondimenti e i dati.

Per ora, sottolineiamo una scoperta chiave:

C'è stato un forte aumento di scambi di facce e di attacchi con iniezione digitale nel 2023

Abbiamo osservato un aumento degli attacchi face swap injection del 704% in H2 rispetto all'H1 2023. Gli attacchi di iniezione si stanno rapidamente evolvendo con nuove minacce significative alle piattaforme mobili. Abbiamo osservato un aumento del 255% degli attacchi di iniezione contro il web mobile H2 rispetto al primo semestre 2023.

*Per maggiori dettagli sulla nostra metodologia, visitate il 2024 Threat Intelligence Report.

Qual è la differenza tra attacchi di iniezione digitale, face swap e attacchi di presentazione?

Gli attacchi di presentazione prevedono la presentazione di un artefatto - come una foto stampata, una maschera di silicone o un video deepfake su uno schermo - a un telefono cellulare o a un computer. Gli attacchi di presentazione hanno una lunga storia e sono generalmente ben compresi.

Gli attacchi a iniezione digitale, invece, sono cyberattacchi sofisticati, altamente scalabili e replicabili che aggirano la telecamera di un dispositivo (o vengono iniettati in un flusso di dati). Sono molto più scalabili degli attacchi di presentazione e non richiedono la creazione manuale di un artefatto fisico o di una presentazione fisica. Questa scalabilità determina la maggiore frequenza e pericolosità degli attacchi a iniezione digitale.

I face swap sono un tipo di media sintetici creati a partire da due input che, in ultima analisi, sovrappongono un'altra identità al feed originale - "scambiando" due volti in tempo reale. I face swap derivati dall'IA generativa sono il problema principale per la loro capacità di manipolare i tratti chiave delle immagini o dei video.

Molte soluzioni biometriche non sono attrezzate per difendersi da minacce in evoluzione e non ancora individuate, come lo scambio di volti e le iniezioni digitali. In risposta alla minaccia in continua evoluzione di attacchi sistematici e scalabili, la sicurezza deve essere resiliente e adattabile, piuttosto che semplicemente resistente a spoofing consolidati e noti.

Perché è importante?

L'esigenza di una verifica sicura e remota dell'identità è più che mai sentita. Le organizzazioni devono di sapere che i loro nuovi utenti e quelli che ritornano sono veramente quelli che dicono di essere.

Ma la verifica manuale dell'identità a distanza si è dimostrata inefficace e il panorama delle minacce si sta evolvendo. I malintenzionati più innovativi utilizzano strumenti avanzati per creare nuovi vettori di minaccia non ancora individuati. Tutti i metodi di verifica remota sono vulnerabili agli strumenti di mediazione sintetica come lo scambio di volti, sia che si tratti di videochiamate interamente gestite dall'uomo, sia di processi ibridi con controlli biometrici del volto e supervisione umana, sia di processi completamente automatizzati.

In definitiva, chi sfrutta la tecnologia di verifica biometrica è in una posizione più forte per rilevare e difendersi dagli attacchi. Ma è necessario scegliere la soluzione biometrica giusta...

Perché ascoltare le nostre raccomandazioni?

iProov è considerato un fornitore leader di soluzioni tecnologiche biometriche facciali, a cui si affidano importanti organizzazioni in tutto il mondo, tra cui l'Australian Taxation Office (ATO), GovTech Singapore, UBS, ING, il Ministero degli Interni del Regno Unito, il Department of Homeland Security (DHS) degli Stati Uniti e molti altri.

Come proteggiamo le nostre soluzioni biometriche

Data la natura sempre più trasformativa dell'IA generativa e la scalabilità degli attacchi di iniezione digitale, è imperativo che la sicurezza biometrica sia gestita attivamente e adattata.

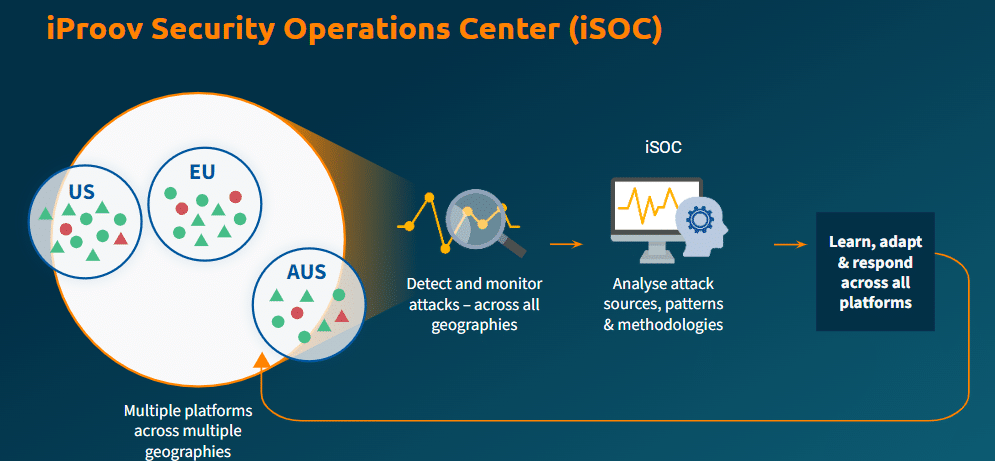

Un elemento chiave del nostro processo di sicurezza è iProov Security Operations Center (iSOC), il sistema di threat intelligence e di gestione attiva delle minacce più avanzato del settore. Attraverso l'iSOC, iProov monitora il traffico in tempo reale per rilevare gli schemi di attacco su più aree geografiche, dispositivi e piattaforme.

Ciò consente il monitoraggio continuo e l'apprendimento di fonti, modelli e metodologie di attacco, mantenendo i nostri sistemi biometrici un passo avanti rispetto all'evoluzione del panorama delle minacce.

Avere piena visibilità dello sviluppo delle minacce è fondamentale perché una volta che gli strumenti o le metodologie di attacco riescono a violare i sistemi, spesso vengono rapidamente condivisi, in genere sul dark web o all'interno delle reti Crime-as-a-Service, il che significa che possono scalare molto rapidamente. Per saperne di più sugli esempi reali di questo fenomeno, consultate il nostro rapporto LATAM Deepfakes.

Se non si dispone di una visibilità dei tipi di attacco, diventa molto difficile stabilire le priorità dei tipi di spoof contro cui mitigare e non è possibile capire come cambia il comportamento degli attacchi. La visibilità è fondamentale per le difese dinamiche a lungo termine.

iSOC offre:

- Trasparenza: Gli attacchi vengono individuati e indagati rapidamente.

- Sicurezza: Impariamo continuamente a prevenire gli attacchi futuri e a massimizzare le prestazioni della piattaforma.

- Clienti soddisfatti: I clienti beneficiano di una sicurezza continua e di una gestione attiva delle minacce, garantendo una maggiore tranquillità.

In definitiva, ciò contribuisce a proteggere gli utenti e l'organizzazione da minacce future e ancora sconosciute.

Il cloud è fondamentale per la sicurezza continua e la risposta rapida

I sistemi di sicurezza devono inoltre essere in grado di implementare rapidamente le correzioni per superare gli attori delle minacce e mantenere una protezione continua.

È qui che entra in gioco la tecnologia basata sul cloud:

- La verifica avviene nel cloud: Tutti i tentativi di verifica avvengono nel cloud e non sul dispositivo. Se un aggressore riesce a compromettere fisicamente o digitalmente un dispositivo con un ransomware, ad esempio, la verifica non ne risente perché è separata da potenziali vulnerabilità sul dispositivo.

- Il cloud alimenta iSOC: iProov è in grado di monitorare e analizzare gli attacchi ai nostri sistemi in tempo reale , perché la verifica avviene all'interno del cloud. Ciò significa piena visibilità sull'ambiente di esecuzione.

- Gli aggiornamenti possono essere distribuiti rapidamente: L'implementazione dell'SDK basata sul cloud significa che se è necessario eseguire aggiornamenti della piattaforma in risposta a una determinata minaccia, questi possono essere eseguiti sul lato server anziché aggiornare manualmente i dispositivi. Le difese e gli algoritmi possono essere aggiornati continuamente, rendendo la vita molto più difficile agli aggressori.

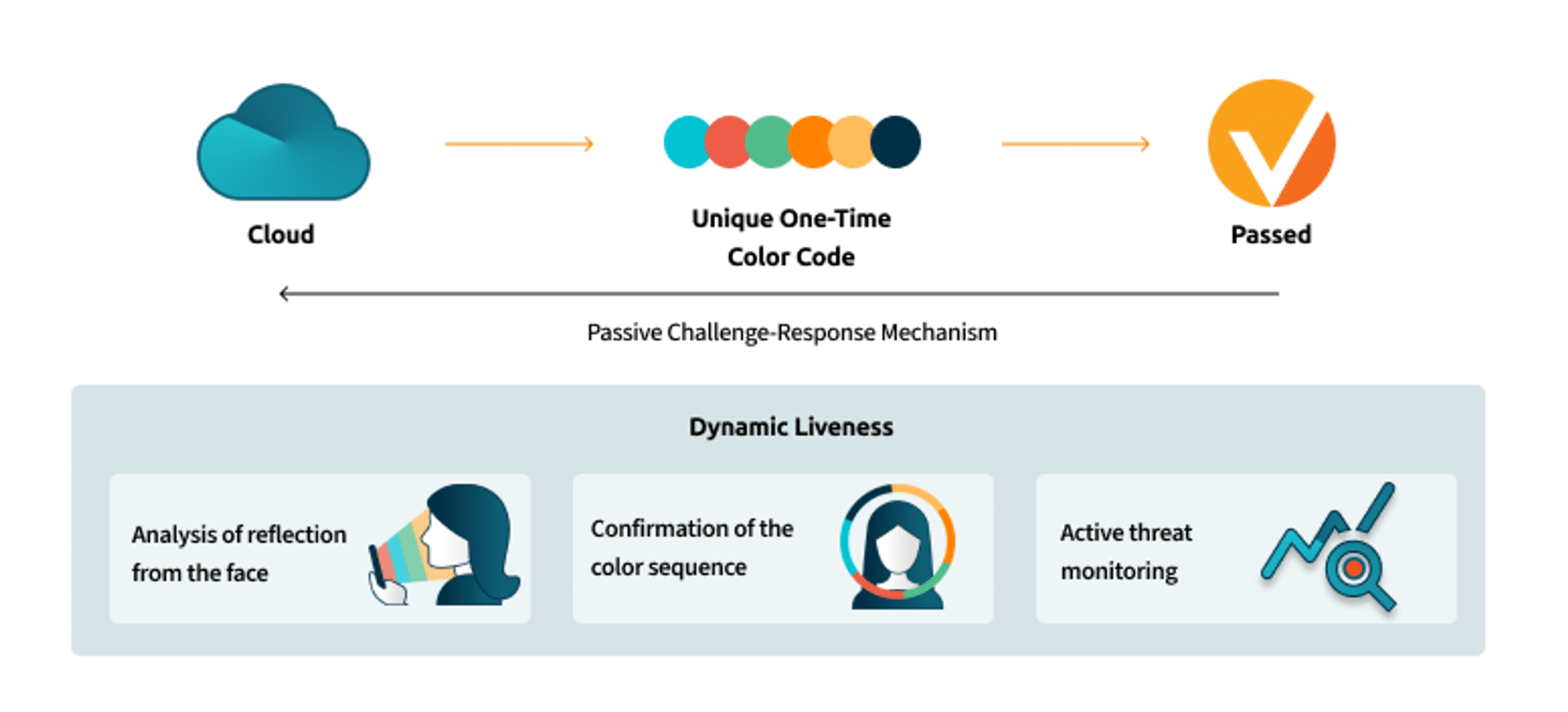

L'esclusivo meccanismo passivo di sfida-risposta garantisce l'autenticità in tempo reale

Le minacce più sofisticate, come i deepfake, possono spesso emulare con successo una persona che si autoverifica, cosa che molte tecnologie di liveness non sono in grado di individuare. I metodi di verifica avanzati sono necessari per garantire la sicurezza contro i tipi di minacce avanzate.

Come funziona la nostra tecnologia di sfida-risposta? Lo schermo del dispositivo dell'utente illumina il suo volto con una sequenza imprevedibile di colori. Noi analizziamo i riflessi della luce dello schermo sul volto dell'utente. Il modo in cui la luce si riflette e interagisce con il volto ci dice se si tratta di un essere umano reale e tridimensionale oppure no.

La sequenza di colori che vediamo riflessa dal volto deve essere quella che abbiamo detto al dispositivo di far lampeggiare. Se l'aspetto è realistico, ma la sequenza di colori è sbagliata, sappiamo che siamo di fronte a un falso.

Una volta utilizzata, non può essere riprodotta da chi tenta di utilizzare una verifica precedente per falsificare il sistema. È inutile se viene rubata perché la sequenza è unica e diventa obsoleta non appena viene utilizzata. Il processo è estremamente facile da usare e completamente passivo.

In definitiva, poiché le minacce sono in continua evoluzione, è essenziale comprendere il panorama delle minacce e prendere decisioni basate su informazioni reali e in produzione. iProov si avvale delle tecnologie discusse - iSOC, verifica basata sul cloud e l'esclusiva tecnologia di sfida-risposta passiva, tra le altre - per offrire la soluzione preferita dalle organizzazioni più attente alla sicurezza del mondo. L'utente è protetto e rassicurato e la gestione attiva delle minacce è in atto per difendersi da minacce nuove e ancora sconosciute.

Per saperne di più sulle principali tecnologie e metodologie di attacco rilevate da iSOC: scaricate il nostro rapporto, 'iProov Threat Intelligence Report 2024: The Impact of Generative AI on Remote Identity Verification". Il rapporto evidenzia modelli di attacchi biometrici precedentemente sconosciuti che possono aiutare le organizzazioni a prendere decisioni più informate sulla scelta della tecnologia biometrica. Leggete il rapporto completo qui.