26 avril 2024

Le monde se numérise à un rythme effréné et les méthodes d'authentification traditionnelles, telles que les codes d'accès à usage unique, ne parviennent plus à assurer la sécurité des organisations. Alors que les technologies et les méthodologies de fraude gagnent en sophistication et en ampleur, la vérification biométrique faciale s'est imposée comme l'une des méthodes les plus sûres et les plus pratiques pour permettre aux organisations de vérifier l'identité des utilisateurs en ligne.

Cependant, les organisations doivent comprendre que toutes les technologies de biométrie faciale n'ont pas suivi l'évolution rapide du paysage des menaces. Elles ne sont pas toutes égales en termes de niveau de sécurité, de résilience ou d'adaptabilité aux nouvelles menaces.

Déployer une solution de vérification biométrique faciale sans avoir de visibilité sur les menaces et leur évolution, c'est comme construire une maison sans les bons matériaux pour résister aux éléments. Pour être efficaces, les solutions doivent être résistantes à l'évolution constante du paysage des menaces et utiliser les renseignements sur les menaces pour s'assurer qu'elles peuvent fournir le niveau attendu d'assurance de l'identité.

Comprendre les tendances des types d'attaques biométriques

Récemment, iProov a publié un rapport de veille sur les menaces biométriques, une première dans l'industrie, dans lequel les menaces pesant sur la technologie biométrique en production ont été analysées au cours de l'année écoulée. Téléchargez le rapport sur les menaces ici pour obtenir toutes les informations et données.

Pour l'instant, nous allons mettre en évidence une découverte importante :

Il y a eu une forte augmentation des échanges de visages et des attaques par injection numérique. attaques par injection numérique en 2023

Nous avons observé une augmentation des attaques par injection d'échange de visage de 704 % au second semestre par rapport au premier semestre 2023. Les attaques par injection évoluent rapidement avec de nouvelles menaces importantes pour les plateformes mobiles. Nous avons observé une augmentation de 255 % des attaques par injection contre le web mobile au deuxième semestre par rapport au premier semestre 2023.

*Pour plus de détails sur notre méthodologie, consultez le rapport 2024 Threat Intelligence Report.

Quelle est la différence entre les attaques par injection numérique, les échanges de visages et les attaques par présentation ?

Les attaques par présentation consistent à présenter un artefact - tel qu'une photo imprimée, un masque en silicone ou une fausse vidéo sur un écran - à un téléphone portable ou à un ordinateur. Les attaques par présentation ont une longue histoire et sont généralement bien comprises.

Les attaques par injection numérique, quant à elles, sont des cyberattaques sophistiquées, hautement évolutives et reproductibles qui contournent la caméra d'un appareil (ou sont injectées dans un flux de données). Elles sont beaucoup plus évolutives que les attaques par présentation et ne nécessitent pas la création manuelle d'un artefact physique ou d'une présentation physique. Cette évolutivité est à l'origine de la fréquence et du danger accrus des attaques par injection numérique.

Les échanges de visages sont un type de média synthétique créé à partir de deux entrées qui superposent finalement une autre identité au flux d'origine - "échangeant" deux visages en temps réel. Les échanges de visages dérivés de l'IA générative sont la principale préoccupation en raison de leur capacité à manipuler des caractéristiques clés d'images ou de vidéos.

De nombreuses solutions biométriques ne sont pas équipées pour se défendre contre des menaces évolutives et non répertoriées telles que les échanges de visages et les injections numériques. En réponse à la menace en constante évolution des attaques systématisées et évolutives, la sécurité doit être résiliente et adaptative - plutôt que simplement résistante aux usurpations établies et connues.

Pourquoi est-ce important ?

La nécessité d'une vérification d'identité sécurisée et à distance est plus forte que jamais. Les organisations ont besoin savoir que leurs nouveaux utilisateurs et ceux qui reviennent sont réellement ceux qu'ils prétendent être.

Mais la vérification manuelle de l'identité à distance s'est avérée inefficace, et le paysage des menaces évolue. Des acteurs malveillants innovants utilisent des outils avancés pour créer de nouveaux vecteurs de menace qui n'ont pas encore été cartographiés. Toutes les méthodes de vérification à distance sont vulnérables aux outils de synthèse tels que les échanges de visages, qu'il s'agisse d'appels vidéo entièrement gérés par des humains, de processus hybrides avec des vérifications biométriques faciales et une supervision humaine, ou de processus entièrement automatisés.

En fin de compte, ceux qui utilisent la technologie de vérification biométrique sont en meilleure position pour détecter les attaques et s'en défendre . Mais il faut choisir la bonne solution biométrique...

Pourquoi écouter nos recommandations ?

iProov est largement considéré comme un fournisseur de premier plan de solutions technologiques de biométrie faciale, auquel font confiance des organisations de premier plan dans le monde entier, notamment l'Australian Taxation Office (ATO), GovTech Singapore, UBS, ING, le Home Office britannique, le U.S. Department of Homeland Security (DHS), et bien d'autres encore.

Comment nous sécurisons nos solutions biométriques

Compte tenu de la nature toujours transformatrice de l'IA générative et de l'évolutivité des attaques par injection numérique, il est impératif que la sécurité biométrique soit gérée activement et qu'elle s'adapte.

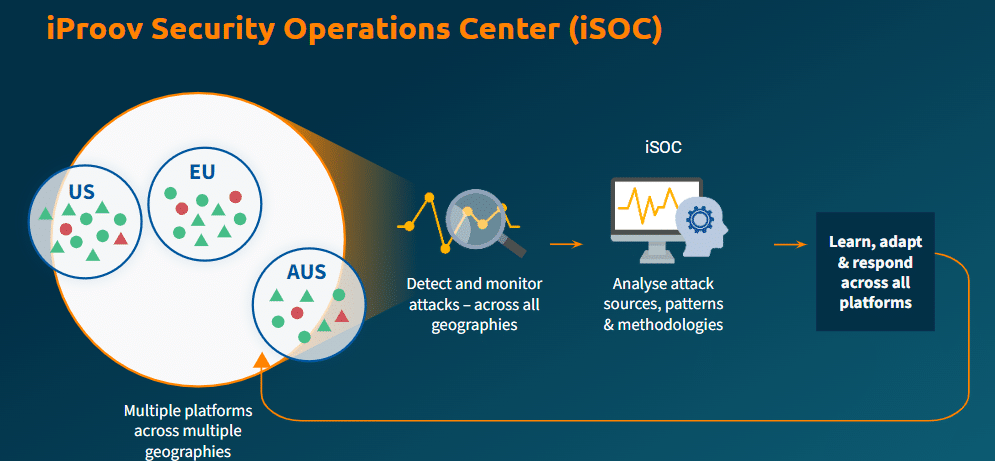

L'un des éléments clés de notre processus de sécurité est l'iProov Security Operations Center (iSOC ), le premier système mondial de renseignement sur les menaces et de gestion active des menaces. Grâce à iSOC, iProov surveille le trafic en temps réel pour détecter les schémas d'attaque dans de multiples zones géographiques, appareils et plates-formes.

Cela permet une surveillance et un apprentissage continus des sources d'attaque, des schémas et des méthodologies, ce qui permet à nos systèmes biométriques d'avoir une longueur d'avance sur l'évolution du paysage des menaces.

Il est essentiel de disposer d'une visibilité totale sur le développement des menaces, car une fois que les outils ou les méthodologies d'attaque ont réussi à pénétrer dans les systèmes, ils sont souvent rapidement partagés - généralement sur le dark web ou au sein des réseaux de Crime-as-a-Service - ce qui signifie qu'ils peuvent s'étendre très rapidement. Pour en savoir plus sur des exemples concrets, consultez notre rapport LATAM Deepfakes.

Si vous n'avez pas de visibilité sur les types d'attaques, il est très difficile d'établir des priorités quant aux types d'usurpation à combattre et il n'est pas possible de comprendre comment le comportement de l'attaque évolue. La visibilité est cruciale pour des défenses dynamiques à long terme.

L'iSOC tient ses promesses :

- Transparence : Les attaques sont repérées et examinées rapidement.

- Sécurité: Nous apprenons en permanence et restons à l'affût des attaques futures tout en maximisant les performances de la plateforme.

- Des clients satisfaits : Les clients bénéficient d'une sécurité permanente et d'une gestion active des menaces, ce qui leur procure une plus grande tranquillité d'esprit.

En fin de compte, cela permet de protéger vos utilisateurs et votre organisation contre des menaces futures et encore inconnues.

L'informatique dématérialisée est essentielle pour une sécurité permanente et une réponse rapide

Les systèmes de sécurité doivent également être en mesure de mettre en œuvre des correctifs rapidement afin de devancer les acteurs de la menace et de maintenir une protection continue.

C'est là que la technologie basée sur l'informatique dématérialisée entre en jeu :

- La vérification se fait dans le nuage : Toutes les tentatives de vérification ont lieu dans le nuage et non sur l'appareil. Si un attaquant parvient à compromettre physiquement ou numériquement un appareil avec un ransomware, par exemple, la vérification n'est pas affectée car elle est séparée des vulnérabilités potentielles de l'appareil.

- Le nuage alimente iSOC : iProov est en mesure de surveiller et d'analyser les attaques sur nos systèmes en temps réel parce que nous vérifions dans le nuage. Cela signifie une visibilité totale sur l'environnement d'exécution.

- Les mises à jour peuvent être déployées rapidement : Le déploiement du SDK dans le nuage signifie que si des mises à jour de la plateforme doivent être déployées en réponse à une certaine menace, elles peuvent être effectuées côté serveur plutôt que de mettre à jour les appareils manuellement. Les défenses et les algorithmes peuvent être mis à jour en permanence, ce qui complique considérablement la tâche des attaquants.

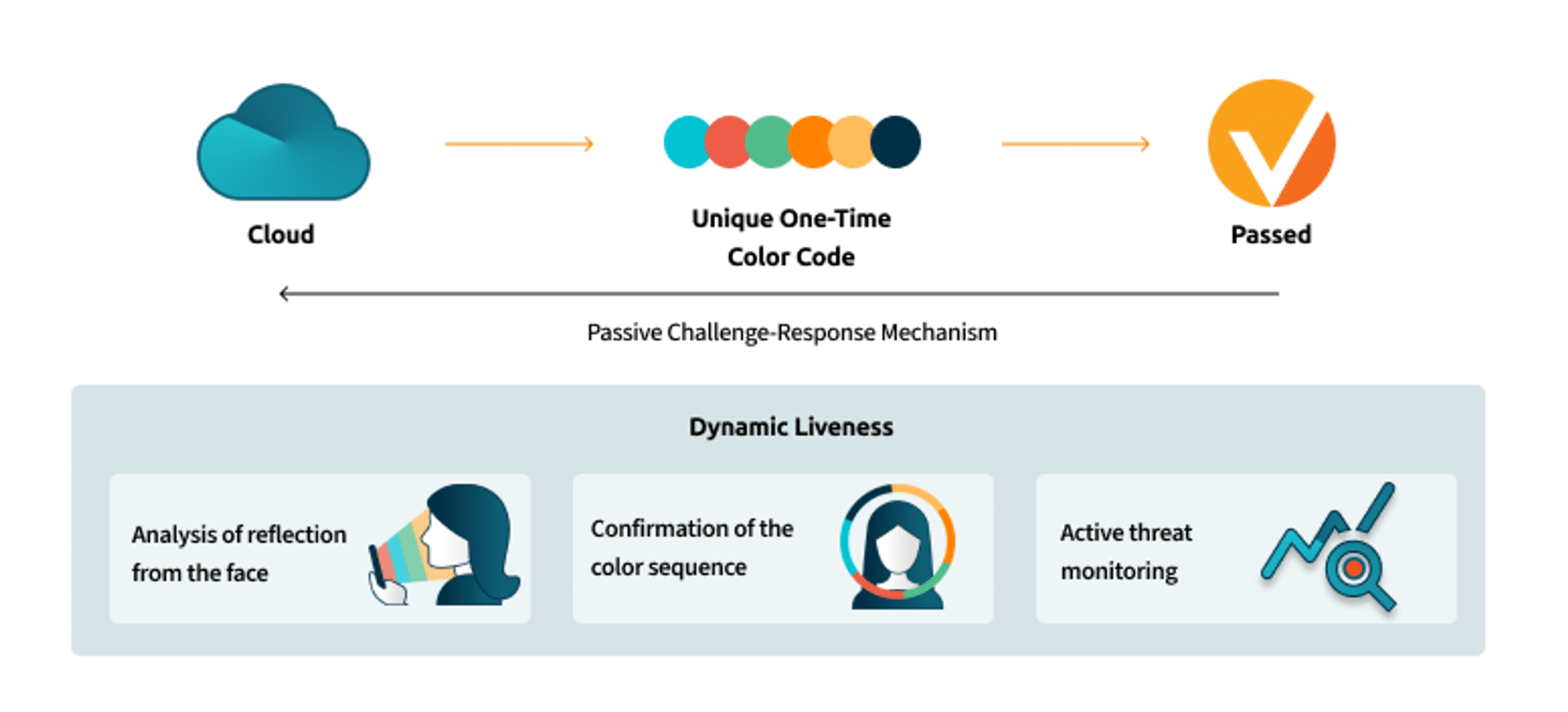

Un mécanisme passif unique de défi-réponse garantit l'authentification en temps réel.

Les menaces sophistiquées, telles que les "deepfakes", peuvent souvent imiter avec succès une personne qui se vérifie elle-même, ce que de nombreuses technologies d'identification ne peuvent pas détecter. Des méthodes de vérification avancées sont nécessaires pour se prémunir contre les types de menaces avancées.

Comment fonctionne notre technologie de défi-réponse? L'écran de l'appareil de l'utilisateur illumine son visage avec une séquence imprévisible de couleurs. Nous analysons les reflets de la lumière de l'écran sur le visage de l'utilisateur. La façon dont la lumière se reflète et interagit avec le visage nous indique s'il s'agit ou non d'un être humain réel et tridimensionnel.

La séquence de couleurs que nous voyons se refléter sur le visage doit correspondre à la séquence que nous avons demandé à l'appareil de faire clignoter. Si le visage semble réaliste, mais que la séquence de couleurs est erronée, nous savons qu'il s'agit d'une usurpation d'identité.

Une fois utilisée, elle ne peut pas être rejouée par une personne qui tenterait d'utiliser une vérification antérieure pour usurper le système. En cas de vol, elle n'a aucune valeur car la séquence est unique et devient obsolète dès qu'elle est utilisée. Le processus est extrêmement convivial et entièrement passif.

Enfin, comme les menaces évoluent constamment, il est essentiel de comprendre le paysage des menaces et de prendre des décisions basées sur des informations réelles et en production. iProov utilise les technologies discutées - iSOC, vérification basée sur le cloud, et technologie unique de défi-réponse passive, entre autres - pour fournir la solution de choix pour les organisations les plus soucieuses de la sécurité dans le monde. Vous êtes sécurisé et rassuré, et une gestion active des menaces est en place pour vous défendre contre les menaces nouvelles et encore inconnues.

Pour en savoir plus sur les principales technologies et méthodologies d'attaque observées par l'iSOC : téléchargez notre rapport, ' iProov Threat Intelligence Report 2024 : L'impact de l'IA générative sur la vérification d'identité à distance'. Il met en évidence des modèles d'attaques biométriques jusqu'alors inconnus qui peuvent aider les organisations à prendre des décisions plus éclairées sur le choix de la technologie biométrique. Lire le rapport complet ici.