26 de abril de 2024

El mundo se digitaliza a un ritmo increíble y los métodos tradicionales de autenticación, como las contraseñas de un solo uso, no consiguen mantener la seguridad de las organizaciones. A medida que las tecnologías y metodologías de fraude crecen en sofisticación y escala, la verificación biométrica facial ha surgido como uno de los métodos más seguros y convenientes para que las organizaciones verifiquen la identidad del usuario en línea.

Sin embargo, las organizaciones deben comprender que no todas las tecnologías biométricas faciales han seguido el ritmo de los rápidos cambios en el panorama de las amenazas. No todas tienen el mismo nivel de seguridad, resistencia o adaptabilidad a las nuevas amenazas.

Implantar una solución de verificación biométrica facial sin tener visibilidad sobre las amenazas y su evolución es como construir una casa sin los materiales adecuados para soportar los elementos. Para ser eficaces, las soluciones deben ser resistentes al panorama de amenazas en constante evolución y utilizar la inteligencia sobre amenazas para garantizar que pueden proporcionar el nivel esperado de garantía de identidad.

Comprender las tendencias en los tipos de ataques biométricos

Recientemente, iProov ha publicado un informe sobre amenazas biométricas, el primero del sector, en el que se analizan las amenazas a la tecnología biométrica en producción durante el último año. Descargue aquí el informe sobre amenazas para conocer todos los datos y perspectivas.

De momento, destacaremos un descubrimiento clave:

Hubo un fuerte aumento de los intercambios de caras y ataques de inyección digital en 2023

Observamos un aumento de los ataques de inyección de intercambio de caras del 704% H2 sobre H1 2023. Los ataques de inyección están evolucionando rápidamente con nuevas amenazas significativas para las plataformas móviles. Observamos un aumento del 255 % en los ataques de inyección contra la web móvil H2 con respecto a H1 2023.

*Para más detalles sobre nuestra metodología, visite el Informe de Inteligencia sobre Amenazas 2024.

¿Cuál es la diferencia entre los ataques de inyección digital, los intercambios de caras y los ataques de presentación?

Los ataques de presentación consisten en presentar un artefacto -como una foto impresa, una máscara de silicona o un vídeo deepfake en una pantalla- a un teléfono móvil o un ordenador. Los ataques de presentación tienen una larga historia y, en general, se comprenden bien.

Los ataques de inyección digital, por otro lado, son ciberataques sofisticados, altamente escalables y replicables que eluden la cámara de un dispositivo (o se inyectan en un flujo de datos). Son mucho más escalables que los ataques de presentación, y no requieren la creación manual de un artefacto físico ni ninguna presentación física. Esta escalabilidad impulsa la mayor frecuencia y peligrosidad de los ataques de inyección digital.

Los intercambios de rostros son un tipo de medios sintéticos creados a partir de dos entradas que, en última instancia, superponen otra identidad a la entrada original, "intercambiando" dos rostros en tiempo real. Los intercambios de caras derivados de la IA generativa son la principal preocupación debido a su capacidad para manipular rasgos clave de imágenes o vídeos.

Muchas soluciones biométricas no están preparadas para defenderse de amenazas cambiantes y sin cartografiar, como los intercambios de rostros y las inyecciones digitales. En respuesta a la amenaza en constante evolución de los ataques sistematizados y escalables, la seguridad debe ser resistente y adaptable, en lugar de simplemente resistente a las falsificaciones establecidas y conocidas.

¿Por qué es importante?

La necesidad de una verificación de identidad segura y remota es mayor que nunca. Las organizaciones necesitan saber que sus usuarios nuevos y recurrentes son realmente quienes dicen ser.

Pero la verificación manual de la identidad a distancia ha demostrado ser ineficaz, y el panorama de las amenazas está evolucionando. Malos actores innovadores están utilizando herramientas avanzadas para crear vectores de amenaza nuevos y ampliamente desconocidos. Todos los métodos de verificación a distancia son vulnerables a herramientas de medios sintéticos como el intercambio de rostros, ya sean videollamadas totalmente humanas, procesos híbridos con comprobaciones biométricas faciales y supervisión humana, o totalmente automatizados.

En última instancia, los que aprovechan la tecnología de verificación biométrica están en una posición más fuerte para detectar y defenderse de los ataques. Pero hay que elegir la solución biométrica adecuada...

¿Por qué escuchar nuestras recomendaciones?

iProov está ampliamente considerado como un proveedor preeminente de soluciones de tecnología biométrica facial, en el que confían destacadas organizaciones de todo el mundo, como la Australian Taxation Office (ATO), GovTech Singapore, UBS, ING, el Ministerio del Interior del Reino Unido, el Departamento de Seguridad Nacional (DHS) de EE.UU. y muchas otras.

Cómo protegemos nuestras soluciones biométricas

Dada la naturaleza siempre transformadora de la IA generativa y la escalabilidad de los ataques de inyección digital, es imperativo que la seguridad biométrica se gestione de forma activa y adaptable.

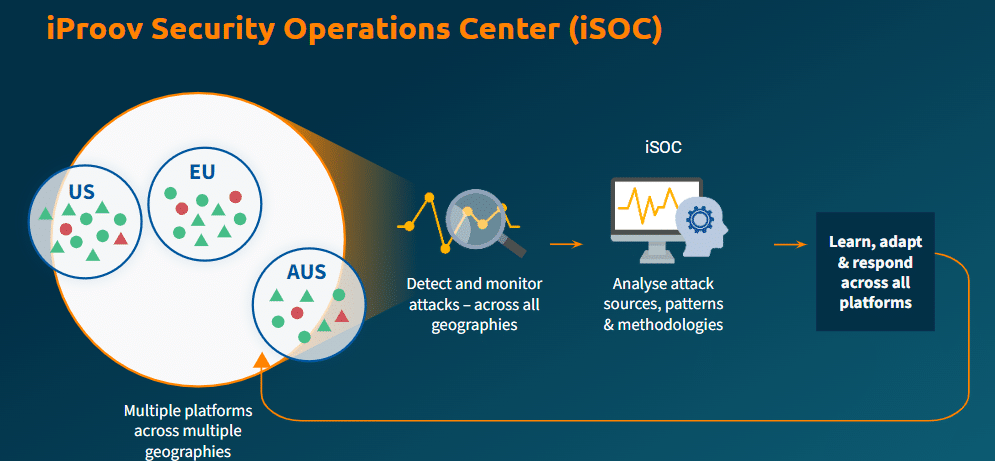

Un elemento clave de nuestro proceso de seguridad es iProov Security Operations Center (iSOC), el primer sistema global de inteligencia sobre amenazas y gestión activa de amenazas del sector. A través de iSOC, iProov supervisa el tráfico en tiempo real para detectar patrones de ataque en múltiples geografías, dispositivos y plataformas.

Esto permite una supervisión y aprendizaje continuos de las fuentes, patrones y metodologías de ataque, manteniendo nuestros sistemas biométricos un paso por delante del cambiante panorama de las amenazas.

Tener una visibilidad completa del desarrollo de las amenazas es crucial porque una vez que las herramientas o metodologías de ataque logran vulnerar los sistemas, a menudo se comparten rápidamente (normalmente en la dark web o dentro de las redes de Crime-as-a-Service ), lo que significa que pueden escalar muy rápidamente. Puedes leer más sobre ejemplos reales de esto en nuestro informe LATAM Deepfakes Report.

Si no se tiene visibilidad de los tipos de ataque, resulta muy difícil priorizar contra qué tipos de suplantación hay que mitigar y no permite comprender cómo está cambiando el comportamiento de los ataques. La visibilidad es crucial para las defensas dinámicas a largo plazo.

iSOC cumple:

- Transparencia: Los ataques se detectan e investigan rápidamente.

- Seguridad: Aprendemos continuamente y nos adelantamos a futuros ataques al tiempo que maximizamos el rendimiento de la plataforma.

- Clientes satisfechos: Los clientes se benefician de una seguridad continua y una gestión activa de las amenazas, lo que les proporciona una mayor tranquilidad.

En última instancia, esto ayuda a proteger a sus usuarios y a su organización de amenazas futuras y aún desconocidas.

La nube es fundamental para la seguridad permanente y la respuesta rápida

Los sistemas de seguridad también deben ser capaces de aplicar correcciones con rapidez para adelantarse a las amenazas y mantener una protección permanente.

Ahí es donde entra en juego la tecnología basada en la nube:

- La verificación se realiza en la nube: Todos los intentos de verificación se realizan en la nube y no en el dispositivo. Si, por ejemplo, un atacante consigue comprometer física o digitalmente un dispositivo con ransomware, la verificación no se ve afectada porque está separada de las posibles vulnerabilidades del dispositivo.

- La nube potencia iSOC: iProov es capaz de supervisar y analizar los ataques a nuestros sistemas en tiempo real porque verificamos dentro de la nube. Esto significa una visibilidad total sobre el entorno de ejecución.

- Las actualizaciones se pueden desplegar rápidamente: El despliegue del SDK basado en la nube significa que si es necesario desplegar actualizaciones de la plataforma en respuesta a una determinada amenaza, pueden realizarse en el servidor en lugar de actualizar manualmente los dispositivos. Las defensas y los algoritmos pueden actualizarse continuamente, lo que puede complicar mucho la vida a los atacantes.

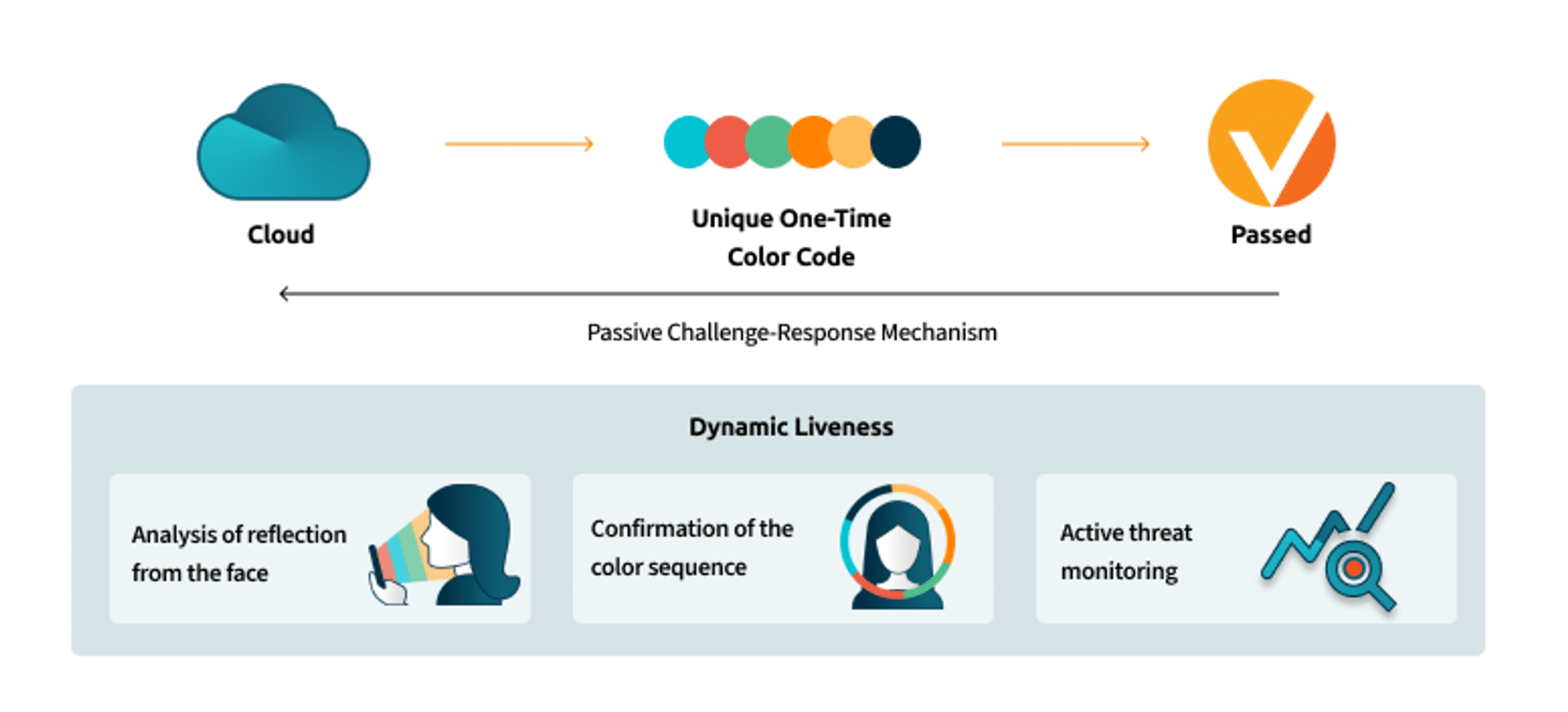

El exclusivo mecanismo de respuesta pasiva garantiza la autenticidad en tiempo real

Las amenazas sofisticadas, como las falsificaciones profundas, a menudo pueden emular con éxito a una persona que se verifica a sí misma, algo que muchas tecnologías de liveness no pueden detectar. Se necesitan métodos de verificación avanzados para protegerse de las amenazas más avanzadas.

¿Cómo funciona nuestra tecnología de desafío-respuesta? La pantalla del dispositivo del usuario ilumina su cara con una secuencia impredecible de colores. Analizamos los reflejos de esa luz de la pantalla en la cara del usuario. La forma en que la luz se refleja e interactúa con la cara nos dice si se trata de un ser humano tridimensional de la vida real o no.

La secuencia de colores que vemos reflejados en la cara debe ser la secuencia que le dijimos al dispositivo que parpadeara. Si parece realista, pero la secuencia de colores es incorrecta, sabemos que estamos ante una falsificación.

Una vez utilizada, no puede ser reproducida por una persona que intente utilizar una verificación anterior para falsear el sistema. En caso de robo, no tiene ningún valor, ya que la secuencia es única y queda obsoleta en cuanto se utiliza. El proceso es sumamente sencillo y totalmente pasivo.

En última instancia, debido a que las amenazas están en constante evolución, es esencial comprender el panorama de amenazas y tomar decisiones basadas en la inteligencia en producción del mundo real. iProov emplea las tecnologías discutidas (iSOC, verificación basada en la nube y tecnología única de respuesta pasiva a desafíos, entre otras) para ofrecer la solución elegida por las organizaciones más conscientes de la seguridad del mundo. Está seguro y tranquilo, y la gestión activa de amenazas está en su lugar para defenderse contra amenazas nuevas y aún desconocidas.

Para leer más sobre las tecnologías y metodologías de ataque clave presenciadas por iSOC: descargue nuestro informe, ' iProov Threat Intelligence Report 2024: El impacto de la IA generativa en la verificación de identidad remota'. Destaca patrones de ataques biométricos previamente desconocidos que pueden ayudar a las organizaciones a tomar decisiones más informadas sobre la selección de tecnología biométrica. Lea el informe completo aquí.