26. April 2024

Die Digitalisierung der Welt schreitet in rasantem Tempo voran, und herkömmliche Authentifizierungsmethoden wie Einmal-Passcodes reichen nicht mehr aus, um die Sicherheit von Unternehmen zu gewährleisten. Da die Betrugstechnologien und -methoden immer ausgefeilter und umfangreicher werden, hat sich die biometrische Verifizierung des Gesichts als eine der sichersten und bequemsten Methoden für Unternehmen erwiesen, um die Identität von Benutzern online zu überprüfen.

Unternehmen müssen sich jedoch darüber im Klaren sein, dass nicht alle biometrischen Gesichtstechnologien mit der sich schnell verändernden Bedrohungslandschaft Schritt gehalten haben. Nicht alle bieten das gleiche Maß an Sicherheit, Widerstandsfähigkeit oder Anpassungsfähigkeit an neue Bedrohungen.

Der Einsatz einer biometrischen Gesichtserkennungslösung ohne Einblick in die Bedrohungen und deren Entwicklung ist wie der Bau eines Hauses ohne die richtigen Materialien, die den Elementen standhalten. Um effektiv zu sein, müssen Lösungen der sich ständig weiterentwickelnden Bedrohungslandschaft standhalten und Bedrohungsdaten nutzen, um sicherzustellen, dass sie das erwartete Maß an Identitätssicherheit bieten können.

Verstehen von Trends bei biometrischen Angriffsarten

Kürzlich hat iProov einen branchenweit ersten Bericht über biometrische Bedrohungen veröffentlicht, in dem die Bedrohungen für biometrische Technologien in der Produktion im letzten Jahr analysiert wurden. Laden Sie den Bedrohungsbericht hier herunter, um alle Erkenntnisse und Daten zu erhalten.

Vorerst möchten wir eine wichtige Entdeckung hervorheben:

Es gab eine starke Zunahme von Face Swaps und digitale Injektionsangriffe im Jahr 2023

Wir beobachteten einen Anstieg der Face-Swap-Injection-Angriffe um 704 % in H2 gegenüber H1 2023. Injektionsangriffe entwickeln sich rasant weiter, mit erheblichen neuen Bedrohungen für mobile Plattformen. Wir haben einen Anstieg von 255 % bei Injektionsangriffen auf das mobile Web in H2 gegenüber H1 2023 festgestellt.

*Weitere Einzelheiten zu unserer Methodik finden Sie im Threat Intelligence Report 2024.

Was ist der Unterschied zwischen digitalen Injektionsangriffen, Face-Swaps und Präsentationsangriffen?

Bei Präsentationsangriffen wird ein Artefakt - z. B. ein gedrucktes Foto, eine Silikonmaske oder ein gefälschtes Video auf einem Bildschirm - auf einem Mobiltelefon oder Computer angezeigt. Präsentationsangriffe haben eine lange Geschichte und sind im Allgemeinen gut bekannt.

Bei digitalen Injektionsangriffen hingegen handelt es sich um ausgeklügelte, hochgradig skalierbare und reproduzierbare Cyberangriffe, die die Kamera eines Geräts umgehen (oder in einen Datenstrom injiziert werden). Sie sind weitaus skalierbarer als Präsentationsangriffe und erfordern weder die manuelle Erstellung eines physischen Artefakts noch eine physische Präsentation. Diese Skalierbarkeit ist der Grund dafür, dass digitale Injektionsangriffe häufiger und gefährlicher sind.

Face Swaps sind eine Art von synthetischen Medien, die aus zwei Eingaben erstellt werden und letztlich eine andere Identität über die ursprüngliche Eingabe legen - zwei Gesichter werden in Echtzeit "ausgetauscht". Von generativer KI abgeleitete Face Swaps sind das Hauptproblem, da sie in der Lage sind, wichtige Merkmale von Bildern oder Videos zu manipulieren.

Viele biometrische Lösungen sind nicht in der Lage, sich gegen sich entwickelnde und noch nicht erfasste Bedrohungen wie Gesichtsvertauschungen und digitale Injektionen zu schützen. Als Reaktion auf die sich ständig weiterentwickelnde Bedrohung durch systematisierte und skalierbare Angriffe muss die Sicherheit widerstandsfähig und anpassungsfähig sein - und nicht einfach nur resistent gegen etablierte und bekannte Fälschungen.

Warum ist das wichtig?

Der Bedarf an einer sicheren Identitätsüberprüfung aus der Ferne ist größer denn je. Organisationen brauchen Organisationen müssen wissen, dass ihre neuen und wiederkehrenden Benutzer auch wirklich die sind, die sie vorgeben zu sein.

Die manuelle Fernüberprüfung der Identität hat sich jedoch als unwirksam erwiesen, und die Bedrohungslandschaft entwickelt sich weiter. Innovative Kriminelle nutzen fortschrittliche Tools, um neue und weitgehend unerschlossene Bedrohungsvektoren zu schaffen. Alle Fernüberprüfungsmethoden sind anfällig für synthetische Medientools, wie z. B. den Austausch von Gesichtern, unabhängig davon, ob es sich um vollständig von Menschen geführte Videoanrufe, hybride Prozesse mit biometrischen Gesichtskontrollen und menschlicher Aufsicht oder um vollautomatische Verfahren handelt.

Letztlich sind diejenigen, die biometrische Verifizierungstechnologie einsetzen, in einer besseren Position, um Angriffe zu erkennen und abzuwehren. Aber Sie müssen die richtige biometrische Lösung wählen...

Warum sollten Sie auf unsere Empfehlungen hören?

iProov gilt als herausragender Anbieter von biometrischen Gesichtserkennungslösungen und genießt das Vertrauen namhafter Organisationen auf der ganzen Welt, darunter das australische Finanzamt (ATO), GovTech Singapore, UBS, ING, das britische Innenministerium, das US Department of Homeland Security (DHS) und viele andere.

Wie wir unsere biometrischen Lösungen sichern

In Anbetracht der sich ständig verändernden generativen KI und der Skalierbarkeit digitaler Injektionsangriffe ist es unerlässlich, dass die biometrische Sicherheit aktiv verwaltet und angepasst wird.

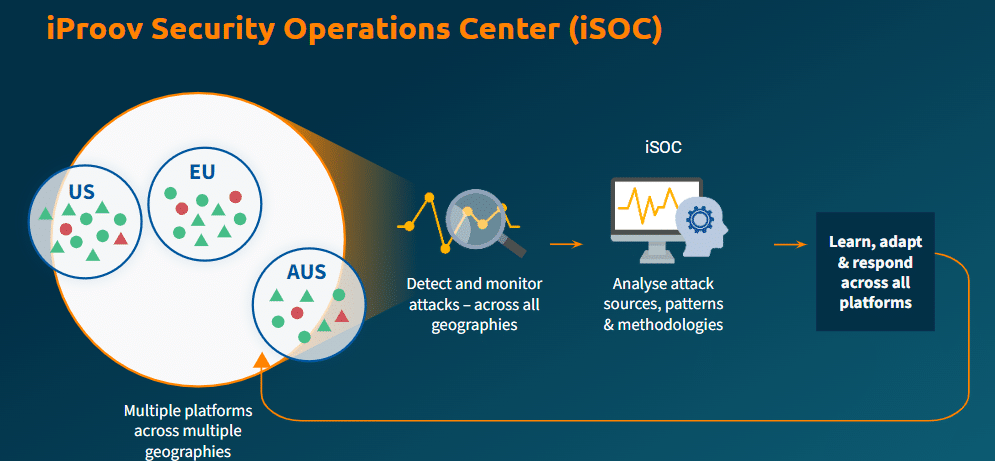

Ein Schlüsselelement unseres Sicherheitsprozesses ist das iProov Security Operations Center (iSOC) - das branchenweit erste globale Threat Intelligence- und Active Threat Management-System. Über das iSOC überwacht iProov den Datenverkehr in Echtzeit, um Angriffsmuster über mehrere Regionen, Geräte und Plattformen hinweg zu erkennen.

Dies ermöglicht eine kontinuierliche Überwachung und das Lernen aus Angriffsquellen, -mustern und -methoden, so dass unsere biometrischen Systeme der sich entwickelnden Bedrohungslandschaft immer einen Schritt voraus sind.

Vollständige Transparenz bei der Entwicklung von Bedrohungen ist von entscheidender Bedeutung, da Angriffstools oder -methoden, sobald sie erfolgreich in Systeme eingedrungen sind, oft schnell weitergegeben werden - typischerweise im Dark Web oder in Crime-as-a-Service-Netzwerken - was bedeutet, dass sie sich sehr schnell ausbreiten können. Weitere Beispiele aus der Praxis finden Sie in unserem LATAM Deepfakes Report.

Wenn Sie keinen Einblick in die Angriffsarten haben, ist es sehr schwierig, Prioritäten zu setzen, welche Spoof-Typen Sie abwehren müssen, und Sie können nicht nachvollziehen, wie sich das Angriffsverhalten ändert. Sichtbarkeit ist entscheidend für eine langfristige, dynamische Verteidigung.

iSOC liefert:

- Transparenz: Angriffe werden schnell erkannt und untersucht.

- Sicherheit: Wir lernen ständig dazu und sind künftigen Angriffen immer einen Schritt voraus, während wir die Leistung der Plattform maximieren.

- Zufriedene Kunden: Die Kunden profitieren von kontinuierlicher Sicherheit und aktivem Bedrohungsmanagement, was ihnen mehr Sicherheit gibt.

Dies trägt letztendlich dazu bei, Ihre Benutzer und Ihr Unternehmen vor zukünftigen und noch unbekannten Bedrohungen zu schützen.

Die Cloud ist entscheidend für kontinuierliche Sicherheit und schnelle Reaktion

Sicherheitssysteme müssen auch in der Lage sein, Korrekturen schnell zu implementieren, um den Bedrohungsakteuren zuvorzukommen und einen kontinuierlichen Schutz zu gewährleisten.

Hier kommt die cloudbasierte Technologie ins Spiel:

- Die Verifizierung erfolgt in der Cloud: Alle Verifizierungsversuche finden in der Cloud und nicht auf dem Gerät statt. Wenn es einem Angreifer gelingt, ein Gerät physisch oder digital zu kompromittieren, z. B. mit Ransomware, bleibt die Überprüfung davon unberührt, da sie von potenziellen Schwachstellen auf dem Gerät getrennt ist.

- Die Cloud ist der Motor des iSOC: iProov ist in der Lage, Angriffe auf unsere Systeme in Echtzeit zu überwachen und zu analysieren , weil wir sie in der Cloud überprüfen. Das bedeutet volle Transparenz über die Ausführungsumgebung.

- Updates können schnell bereitgestellt werden: Cloud-basierte SDK-Bereitstellung bedeutet, dass Plattform-Updates, die als Reaktion auf eine bestimmte Bedrohung bereitgestellt werden müssen, serverseitig durchgeführt werden können, anstatt die Geräte manuell zu aktualisieren. Abwehrmechanismen und Algorithmen können kontinuierlich aktualisiert werden, was Angreifern das Leben sehr viel schwerer machen kann.

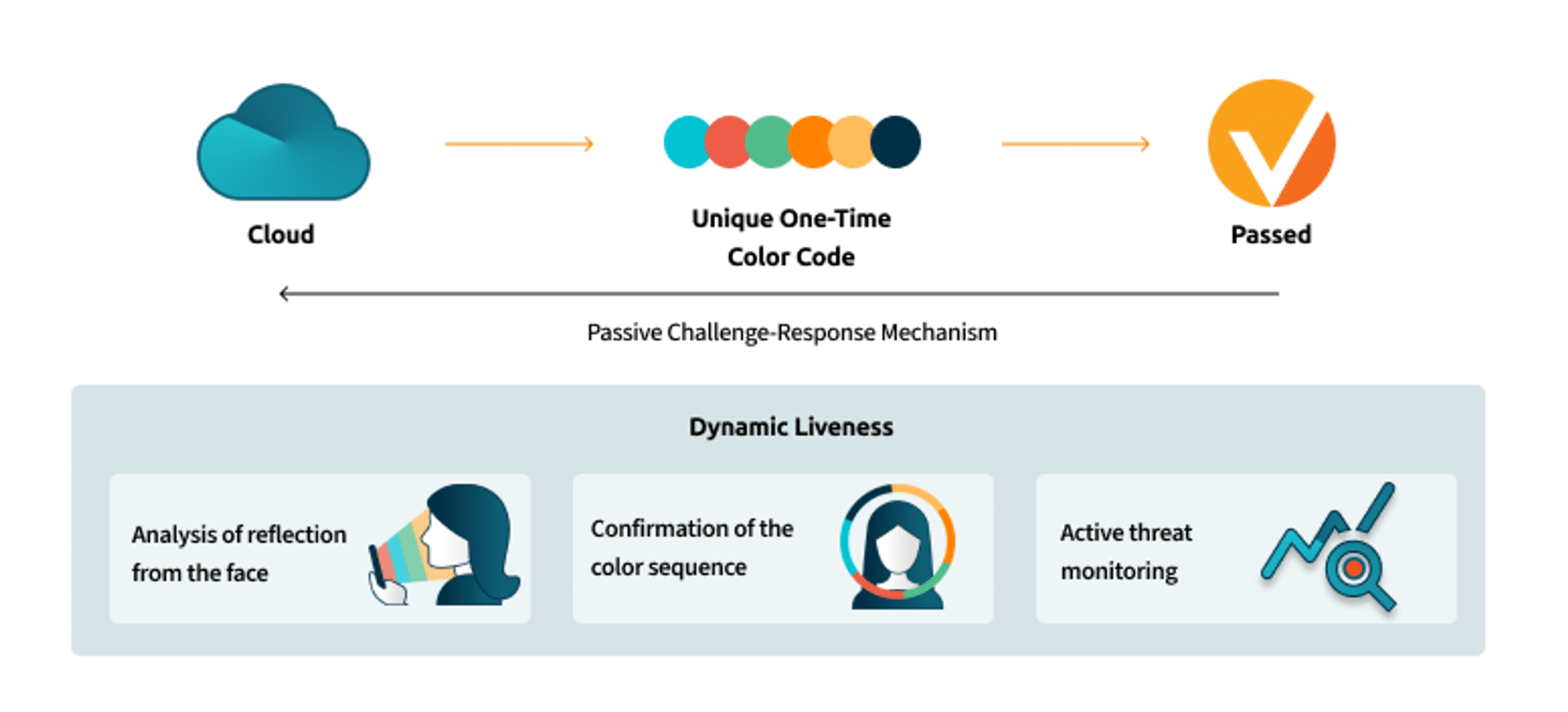

Einzigartiger passiver Challenge-Response-Mechanismus gewährleistet Authentizität in Echtzeit

Ausgefeilte Bedrohungen, wie z. B. Deepfakes, können oft erfolgreich eine Person imitieren, die sich selbst verifiziert, was viele Liveness-Technologien nicht erkennen können. Um sich gegen fortgeschrittene Bedrohungen zu schützen, sind fortschrittliche Überprüfungsmethoden erforderlich.

Wie funktioniert unsere Challenge-Response-Technologie? Der Bildschirm des Benutzers beleuchtet sein Gesicht mit einer unvorhersehbaren Abfolge von Farben. Wir analysieren die Reflexionen dieses Bildschirmlichts im Gesicht des Benutzers. Anhand der Art und Weise, wie das Licht reflektiert wird und mit dem Gesicht interagiert, können wir feststellen, ob es sich um einen realen, dreidimensionalen Menschen handelt oder nicht.

Die Abfolge der Farben, die vom Gesicht reflektiert werden, muss mit der Abfolge übereinstimmen, die wir dem Gerät aufgetragen haben. Wenn es realistisch aussieht, aber die Farbabfolge falsch ist, wissen wir, dass es sich um eine Fälschung handelt.

Einmal verwendet, kann sie von einer Person, die versucht, eine frühere Verifizierung zu verwenden, um das System zu fälschen, nicht mehr wiedergegeben werden. Sie ist wertlos, wenn sie gestohlen wird, da die Sequenz einmalig ist und veraltet, sobald sie verwendet wird. Das Verfahren ist äußerst benutzerfreundlich und völlig passiv.

Da sich die Bedrohungen ständig weiterentwickeln, ist es von entscheidender Bedeutung, die Bedrohungslandschaft zu verstehen und Entscheidungen auf der Grundlage realer, in der Produktion gewonnener Erkenntnisse zu treffen. iProov setzt die diskutierten Technologien ein - unter anderem iSOC, Cloud-basierte Verifizierung und die einzigartige passive Challenge-Response-Technologie -, um die Lösung der Wahl für die sicherheitsbewusstesten Unternehmen der Welt zu liefern. Sie sind sicher und beruhigt, und ein aktives Bedrohungsmanagement ist vorhanden, um neue und noch unbekannte Bedrohungen abzuwehren.

Um mehr über die wichtigsten Angriffstechnologien und -methoden zu erfahren, die das iSOC beobachtet hat, laden Sie unseren Bericht "iProov Threat Intelligence Report 2024: The Impact of Generative AI on Remote Identity Verification'. Er zeigt bisher unbekannte Muster biometrischer Angriffe auf, die Unternehmen helfen können, fundiertere Entscheidungen bei der Auswahl biometrischer Technologien zu treffen. Lesen Sie den vollständigen Bericht hier.