9 de maio de 2025

Os recentes ataques de ransomware contra a M&S, a Co-op e a Harrods revelam um padrão familiar: os atacantes já não dependem da pirataria das redes das empresas - muitas vezes iniciam sessão através do serviço de assistência. Tal como identificado pela Gartner, a recuperação de contas devido a palavras-passe esquecidas ou credenciais perdidas é a parte mais arriscada do ciclo de vida da gestão da identidade. Tal como a violação do violação da MGM Resorts em 2023que levou a perdas de 100 milhões de dólares, estes incidentes mostram como os processos de recuperação de contas são vulneráveis a ataques de engenharia social.

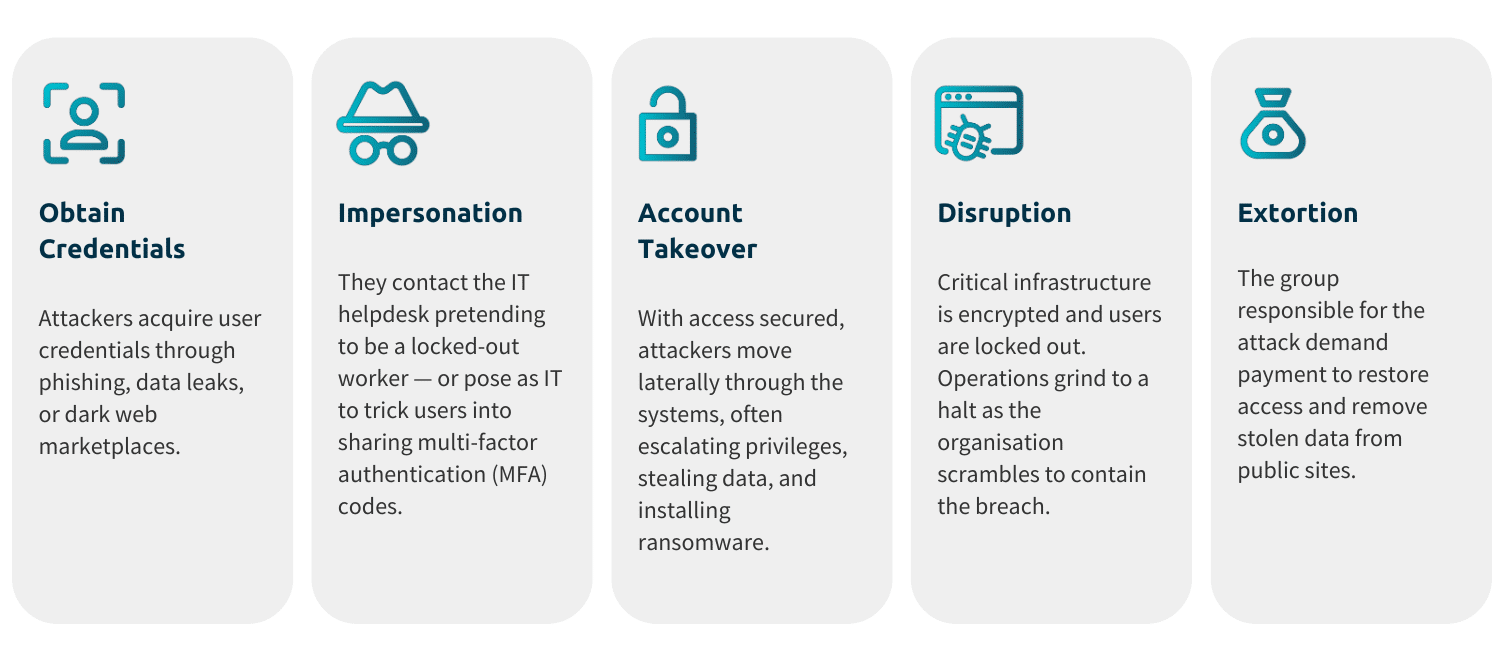

A anatomia de um ataque de engenharia social

Como a IA torna os ataques de engenharia social mais fáceis

A IA está a transformar a cibercriminalidade numa operação de baixa competência e alta escala - automatizando o phishing, desenvolvendo deepfakes e permitindo que o malware se adapte mais rapidamente do que as defesas conseguem responder. Estas tecnologias não só reduzem o esforço exigido pelos atacantes, como também aumentam significativamente a sua velocidade, precisão e alcance.

- Identificação do alvo: As ferramentas alimentadas por IA recolhem e analisam grandes volumes de dados públicos - desde perfis do LinkedIn a bases de dados violadas - para criar perfis de alvos detalhados. O processamento de linguagem natural ajuda a identificar funções de trabalho, relações e padrões de comunicação para criar iscas de phishing altamente credíveis ou tentativas de personificação.

- Recheio de credenciais: A IA acelera as tentativas de login de força bruta, dando prioridade às senhas comumente reutilizadas e ajustando as estratégias em tempo real. Em 2024, Microsoft comunicou 7000 ataques a palavras-passe por segundo. A investigação demonstrou que a IA pode decifrar mais de 50% das palavras-passe fracas em menos de um minuto.

- Falsificação de identidade: Os modelos de aprendizagem profunda são utilizados para criar áudio e vídeo deepfake realistas, imitando vozes e movimentos faciais com elevada precisão. Isto permite que os atacantes se façam passar por trabalhadores de forma convincente em chamadas de apoio ao vivo, reuniões de vídeo ou mesmo mensagens de correio de voz.

- Ataques de fadiga da AMF: Os scripts de IA gerem tentativas repetidas de notificações push, programando-as durante momentos prováveis de distração (por exemplo, pausas para almoço ou fim do dia). Alguns atacantes até combinam isto com deepfakes de voz que se fazem passar por apoio informático, incitando os utilizadores a aceitar a solicitação.

Estes métodos aperfeiçoados pela IA estão a revelar-se eficazes. Em 2024, 42% das organizações relataram ataques bem-sucedidos de phishing, vishing, deepfake ou outros ataques de engenharia social (Perspectivas Globais da Cibersegurança 2025Fórum Económico Mundial).

O problema central: os segredos partilhados serão sempre partilhados

À medida que a IA acelera as capacidades dos agentes de ameaças, a autenticação organizacional ainda se baseia em métodos fracos baseados no conhecimento e na posse, palavras-passe, códigos SMS e aplicações de autenticação. Estas credenciais partilháveis são facilmente arrancadas às vítimas e partilhadas por telefone.

A questão de fundo é confiar no que alguém sabe ou dizem vez de verificar quem ela é. A força de trabalho mudou mais rapidamente do que a maioria das arquitecturas de segurança. O acesso remoto, o BYOD e os ambientes que priorizam a nuvem tornaram obsoleta a autenticação tradicional baseada no perímetro.

O Centro Nacional de Cibersegurança (NCSC) do Reino Unido instou as organizações a reavaliarem a forma como os serviços de assistência de TI autenticam os utilizadores, especialmente quando lidam com contas privilegiadas. Embora os especialistas em cibersegurança defendam mais camadas de segurança para evitar futuros ataques, como palavras de código partilhadas com o serviço de assistência, se essas camadas consistirem em segredos partilháveis, são vulneráveis.

A biometria facial é resistente ao phishing

A biometria facial com deteção de vivacidade oferece uma mudança fundamental na verificação e autenticação da força de trabalho.

- Não é um segredo - o seu rosto não pode ser partilhado ou roubado.

- Confirma a identidade - não apenas se sabe um código ou se pode aceder a um dispositivo, mas quem é.

- Verifica a presença genuína - uma capacidade crítica no mundo remoto de hoje.

Mesmo que um atacante convença alguém a autenticar-se, apenas obterá uma selfie. Uma forte deteção de vivacidade baseada na nuvem garante que as imagens e os vídeos - mesmo os falsos de alta qualidade - não podem ser utilizados para contornar os fluxos de trabalho de autenticação, e está sempre a evoluir para mitigar novos ataques baseados em IA.

A biometria facial é a única forma de ligar as actividades do utilizador a um ser humano real e vivo. À medida que as organizações se esforçam por não utilizar palavras-passe e implementar arquitecturas Zero Trust, esta é uma capacidade crítica para reduzir o risco e manter a força de trabalho segura.

Proteja o seu processo de recuperação de conta

À medida que a IA acelera a escala e a sofisticação da engenharia social, a necessidade de autenticação de alta segurança e resistente a phishing nunca foi tão clara. A biometria facial com deteção de vivacidade oferece uma forma segura de verificar a identidade - e não apenas as credenciais - no ponto de maior risco.

Se a sua organização está a reavaliar a forma como os utilizadores são verificados durante as chamadas de suporte, especialmente no que diz respeito ao acesso privilegiado, este é o momento de agir.

Não deixe que o seu helpdesk se torne o seu elo mais fraco. Fale connosco hoje sobre a implementação da autenticação biométrica que resiste a ataques de engenharia social, bombardeamento de MFA e deepfakes sofisticados.