Mai 9, 2025

Die jüngsten Ransomware-Angriffe auf M&S, Co-op und Harrods zeigen ein bekanntes Muster: Angreifer verlassen sich nicht mehr darauf, Unternehmensnetzwerke zu hacken, sondern melden sich häufig über den Helpdesk an. Wie von Gartner festgestellt, ist die Wiederherstellung von Konten aufgrund von vergessenen Passwörtern oder verlorenen Anmeldedaten der riskanteste Teil des Lebenszyklus des Identitätsmanagements. Genau wie der MGM Resorts-Verletzung im Jahr 2023die zu Verlusten in Höhe von 100 Millionen Dollar führte, zeigen diese Vorfälle, wie anfällig Kontowiederherstellungsprozesse für Social Engineering-Angriffe sind.

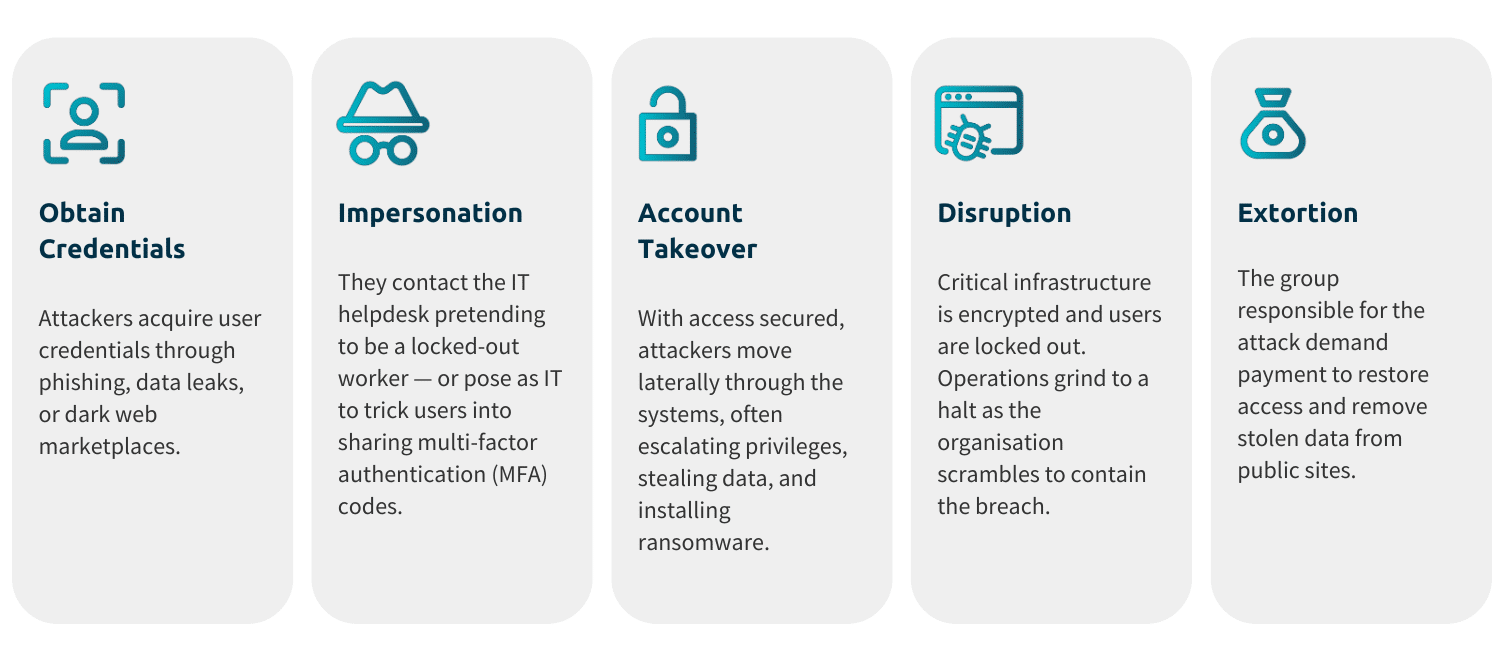

Die Anatomie eines Social Engineering-Angriffs

Wie AI Social-Engineering-Angriffe vereinfacht

KI macht Cyberkriminalität zu einer Operation mit geringen Fähigkeiten und großem Umfang - sie automatisiert Phishing, entwickelt Deepfakes und ermöglicht Malware, die sich schneller anpasst, als die Abwehrkräfte reagieren können. Diese Technologien verringern nicht nur den Aufwand für die Angreifer, sondern erhöhen auch ihre Geschwindigkeit, Genauigkeit und Reichweite erheblich.

- Ziel Identifikation: KI-gestützte Tools durchsuchen und analysieren große Mengen öffentlicher Daten - von LinkedIn-Profilen bis hin zu geknackten Datenbanken - um detaillierte Zielprofile zu erstellen. Die Verarbeitung natürlicher Sprache hilft bei der Identifizierung von Jobrollen, Beziehungen und Kommunikationsmustern, um äußerst glaubwürdige Phishing-Köder oder Imitationsversuche zu erstellen.

- Credential Stuffing: KI beschleunigt Brute-Force-Anmeldeversuche, indem sie häufig wiederverwendete Passwörter priorisiert und Strategien in Echtzeit anpasst. Im Jahr 2024, meldete Microsoft 7.000 Passwortangriffe pro Sekunde. Untersuchungen haben gezeigt, dass KI über 50 % der schwachen Passwörter in weniger als einer Minute knacken kann.

- Nachahmung: Mithilfe von Deep-Learning-Modellen werden realistische Deepfake-Audio- und -Videoaufnahmen erstellt, die Stimmen und Gesichtsbewegungen mit hoher Genauigkeit imitieren. Dies ermöglicht es Angreifern, sich in Live-Supportanrufen, Videokonferenzen oder sogar Sprachnachrichten überzeugend als Mitarbeiter auszugeben.

- MFA-Ermüdungsangriffe: KI-Skripte steuern wiederholte Push-Benachrichtigungsversuche, die zu Zeiten stattfinden, in denen der Nutzer abgelenkt ist (z. B. in der Mittagspause oder am Ende des Tages). Einige Angreifer kombinieren dies sogar mit Sprachfälschungen, die sich als IT-Support ausgeben und die Nutzer auffordern, die Aufforderung zu akzeptieren.

Diese KI-gestützten Methoden erweisen sich als wirksam. Im Jahr 2024, 42 % der Unternehmen erfolgreiche Phishing-, Vishing-, Deepfake- oder andere Social-Engineering-Angriffe melden (Globaler Ausblick auf die Cybersicherheit 2025, Weltwirtschaftsforum).

Das Kernproblem: Geteilte Geheimnisse werden immer geteilt werden

Während KI die Fähigkeiten von Bedrohungsakteuren beschleunigt, basiert die Authentifizierung von Unternehmen immer noch auf schwachem Wissen und auf Besitz basierenden Methoden, Passwörtern, SMS-Codes und Authentifizierungs-Apps. Diese gemeinsam nutzbaren Anmeldedaten lassen sich leicht aus den Opfern herauslocken und über das Telefon weitergeben.

Das Hauptproblem ist das Vertrauen in was jemand weiß oder sagtanstatt zu überprüfen wer sie sind. Die Arbeitswelt hat sich schneller verändert als die meisten Sicherheitsarchitekturen. Fernzugriff, BYOD und Cloud-first-Umgebungen haben die herkömmliche, perimeterbasierte Authentifizierung obsolet gemacht.

Das britische National Cyber Security Centre (NCSC) hat Unternehmen aufgefordert, die Art und Weise, wie IT-Helpdesks Benutzer authentifizieren, zu überdenken - insbesondere bei der Handhabung privilegierter Konten. Cybersicherheitsexperten plädieren zwar für mehr Sicherheitsebenen, um künftige Angriffe zu verhindern, wie z. B. Codewörter, die mit dem Helpdesk geteilt werden, aber wenn diese Ebenen aus gemeinsam nutzbaren Geheimnissen bestehen, sind sie angreifbar.

Biometrische Gesichtsdaten sind resistent gegen Phishing

Die biometrische Gesichtserkennung mit Liveness Detection bietet einen grundlegenden Wandel bei der Überprüfung und Authentifizierung von Arbeitskräften.

- Es ist kein Geheimnis - Ihr Gesicht kann nicht weitergegeben oder gefälscht werden.

- Sie bestätigt die Identität - nicht nur, ob Sie einen Code kennen oder auf ein Gerät zugreifen können, sondern wer Sie sind.

- Sie verifiziert die tatsächliche Anwesenheit - eine wichtige Fähigkeit in der heutigen Welt der Fernkommunikation.

Selbst wenn ein Angreifer jemanden dazu bringt, sich zu authentifizieren, erhält er nur ein Selfie. Die starke Cloud-basierte Liveness Detection stellt sicher, dass Bilder und Videos - selbst hochwertige Fälschungen - nicht zur Umgehung von Authentifizierungsabläufen verwendet werden können, und wird ständig weiterentwickelt, um neue KI-basierte Angriffe zu entschärfen.

Die Gesichtsbiometrie ist die einzige Möglichkeit, Benutzeraktivitäten mit einem echten, lebenden Menschen zu verbinden. Da Unternehmen danach streben, ohne Passwörter auszukommen und Zero-Trust-Architekturen zu implementieren, ist dies eine entscheidende Fähigkeit, um Risiken zu reduzieren und die Sicherheit der Mitarbeiter zu gewährleisten.

Sichern Sie Ihren Account Recovery-Prozess

Da KI das Ausmaß und die Raffinesse von Social Engineering beschleunigt, war die Notwendigkeit einer hochsicheren, Phishing-resistenten Authentifizierung noch nie so klar wie heute. Die biometrische Gesichtserkennung mit Liveness Detection bietet eine sichere Möglichkeit, die Identität - und nicht nur die Anmeldedaten - am Punkt des höchsten Risikos zu überprüfen.

Wenn Ihr Unternehmen die Art und Weise, wie Benutzer bei Supportanfragen verifiziert werden, neu bewertet, insbesondere bei privilegiertem Zugriff, ist jetzt der richtige Zeitpunkt zum Handeln.

Lassen Sie nicht zu, dass Ihr Helpdesk Ihr schwächstes Glied wird. Sprechen Sie noch heute mit uns über die Implementierung einer biometrischen Authentifizierung, die Social-Engineering-Angriffe, MFA-Bombardements und ausgeklügelte Deepfakes abwehrt.