9 mai 2025

Les récentes attaques de ransomware contre M&S, Co-op et Harrods révèlent un schéma familier : les attaquants ne se contentent plus de pirater les réseaux des entreprises - ils se connectent souvent via le service d'assistance. Comme l'indique Gartner, la récupération de comptes suite à l'oubli de mots de passe ou à la perte d'informations d'identification est la partie la plus risquée du cycle de vie de la gestion des identités.. À l'instar de la MGM Resorts en 2023qui a entraîné des pertes de 100 millions de dollars, ces incidents montrent à quel point les processus de récupération des comptes sont vulnérables aux attaques d'ingénierie sociale.

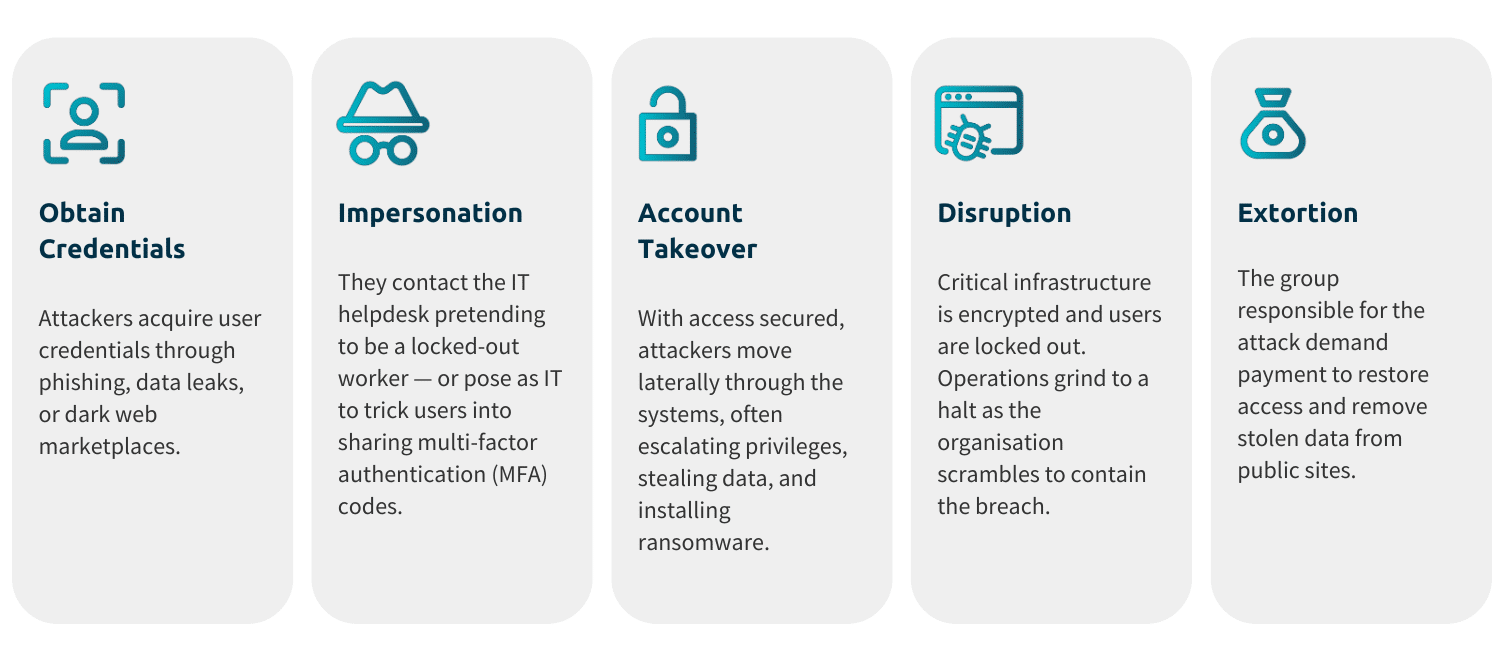

Anatomie d'une attaque d'ingénierie sociale

Comment l'IA facilite les attaques d'ingénierie sociale

L'IA est en train de transformer la cybercriminalité en une opération peu qualifiée et à grande échelle - en automatisant le phishing, en développant des deepfakes et en permettant aux logiciels malveillants de s'adapter plus rapidement que les défenses ne peuvent le faire. Ces technologies permettent non seulement de réduire les efforts des attaquants, mais aussi d'augmenter considérablement leur vitesse, leur précision et leur portée.

- Identification de la cible: Les outils alimentés par l'IA grattent et analysent de grands volumes de données publiques - des profils LinkedIn aux bases de données piratées - pour établir des profils de cibles détaillés. Le traitement du langage naturel permet d'identifier les rôles professionnels, les relations et les modèles de communication afin de créer des leurres de phishing ou des tentatives d'usurpation d'identité très crédibles.

- Remplissage de diplômes: L'IA accélère les tentatives de connexion par force brute en donnant la priorité aux mots de passe couramment réutilisés et en ajustant les stratégies en temps réel. En 2024, Microsoft a rapporté 7 000 attaques de mots de passe par seconde. Des recherches ont montré que l'IA peut déchiffrer plus de 50 % des mots de passe faibles en moins d'une minute.

- Impersonnalisation: Les modèles d'apprentissage profond sont utilisés pour créer des faux audio et vidéo réalistes, imitant les voix et les mouvements du visage avec une grande précision. Cela permet aux attaquants de se faire passer pour des travailleurs lors d'appels d'assistance en direct, de réunions vidéo ou même de messages vocaux.

- Attaques de fatigue de l'AMF: Des scripts d'IA gèrent les tentatives répétées de notification push, en les programmant à des moments de distraction probable (par exemple, pendant les pauses déjeuner ou à la fin de la journée). Certains attaquants combinent même ces tentatives avec des simulacres de voix se faisant passer pour le support informatique et incitant les utilisateurs à accepter l'invitation.

Ces méthodes améliorées par l'IA s'avèrent efficaces. En 2024, 42 % des organisations ont signalé des cas d'hameçonnage, de vishing, de deepfake ou d'autres attaques d'ingénierie sociale réussies (Perspectives mondiales de la cybersécurité 2025Forum économique mondial).

Le problème central : les secrets partagés resteront toujours partagés

Alors que l'IA accélère les capacités des acteurs de la menace, l'authentification organisationnelle repose toujours sur des méthodes faibles basées sur la connaissance et la possession, sur des mots de passe, des codes SMS et des applications d'authentification, codes SMS et applications d'authentification. Ces informations d'identification partageables sont facilement extorquées aux victimes et partagées par téléphone.

Le problème fondamental est de faire confiance à ce que quelqu'un sait ou ditau lieu de vérifier qui ils sont. La main-d'œuvre a changé plus rapidement que la plupart des architectures de sécurité. L'accès à distance, le BYOD et les environnements en nuage ont rendu obsolète l'authentification traditionnelle basée sur le périmètre.

Le National Cyber Security Centre (NCSC) du Royaume-Uni a exhorté les organisations à réévaluer la manière dont les services d'assistance informatique authentifient les utilisateurs, en particulier lorsqu'ils gèrent des comptes privilégiés. Alors que les experts en cybersécurité préconisent de multiplier les couches de sécurité pour prévenir les attaques futures, comme les mots de code partagés avec le service d'assistance, si ces couches sont constituées de secrets partageables, elles sont vulnérables.

La biométrie faciale résiste à l'hameçonnage

La biométrie faciale avec détection de la vivacité constitue un changement fondamental dans la vérification et l'authentification du personnel.

- Ce n'est pas un secret - votre visage ne peut pas être partagé ou piraté.

- Il confirme l'identité - non seulement si vous connaissez un code ou si vous pouvez accéder à un appareil, mais aussi qui vous êtes.

- Il vérifie la présence réelle - une capacité essentielle dans le monde distant d'aujourd'hui.

Même si un pirate convainc quelqu'un de s'authentifier, il n'obtiendra qu'un selfie. Une solide détection de présence basée sur le cloud garantit que les images et les vidéos - même les fausses de haute qualité - ne peuvent pas être utilisées pour contourner les flux de travail d'authentification, et évolue constamment pour atténuer les nouvelles attaques basées sur l'IA.

La biométrie faciale est le seul moyen de relier les activités de l'utilisateur à un être humain réel. À l'heure où les organisations s'efforcent de se passer de mot de passe et de mettre en œuvre des architectures de confiance zéro, il s'agit là d'une capacité essentielle pour réduire les risques et assurer la sécurité du personnel.

Sécurisez le processus de récupération de votre compte

Alors que l'IA accélère l'ampleur et la sophistication de l'ingénierie sociale, la nécessité d'une authentification à haute assurance et résistante à l'hameçonnage n'a jamais été aussi évidente. La biométrie faciale avec détection de la vivacité offre un moyen sûr de vérifier l'identité - et pas seulement les informations d'identification - au moment où le risque est le plus élevé.

Si votre entreprise est en train de réévaluer la façon dont les utilisateurs sont vérifiés lors des appels d'assistance, en particulier pour les accès privilégiés, c'est le moment d'agir.

Ne laissez pas votre helpdesk devenir votre maillon faible. Contactez-nous dès aujourd'hui pour déployer une authentification biométrique qui résiste aux attaques d'ingénierie sociale, aux bombardements MFA et aux deepfakes sophistiqués.