10 de maio de 2024

Na era digital, garantir a verificação e autenticação remota segura da identidade é fundamental para as organizações. Os factores de segurança baseados na inerência surgiram como a forma mais segura e fiável de verificar os utilizadores, mas o aumento dos deepfakes e de outros meios sintéticos pode dificultar a garantia da legitimidade do utilizador. O recente esquema de phishing de videoconferência deepfake que custou a uma empresa de Hong Kong empresa de Hong Kong mais de 25 milhões de dólares serve como um forte lembrete do cenário de ameaças alimentadas por IA que temos de enfrentar.

O aumento dos deepfakes e de outros meios sintéticos gerados por IA representa uma ameaça significativa para a verificação remota da identidade. Embora existam vários métodos de verificação de identidade à distância, tais como verificação por videochamadaa biometria facial provou ser o método mais seguro, utilizável e inclusivo. Outras modalidades, como vozprovaram ser particularmente susceptíveis à IA generativa.

Para que a segurança da verificação remota da identidade possa resistir ao ataque das capacidades generativas da IA, é fundamental uma deteção robusta da vivacidade, associada a uma monitorização ativa das ameaças, para defender contra os ataques de deepfake em evolução. É aqui que a biometria facial com arquitecturas baseadas na nuvem e centros de operações de segurança dedicados desempenham um papel vital.

A iProov tem estado na vanguarda da deteção, mitigação e observação desses ataques baseados em IA em evolução há anos. Através da nossa infraestrutura de nuvem e centro de operações de segurança, temos uma visibilidade única da rede e das operações de agentes de ameaças maliciosas - e estamos a fornecer-lhe algumas das informações recolhidas sobre as suas actividades.

Porque é que não existe um relatório comparável disponível?

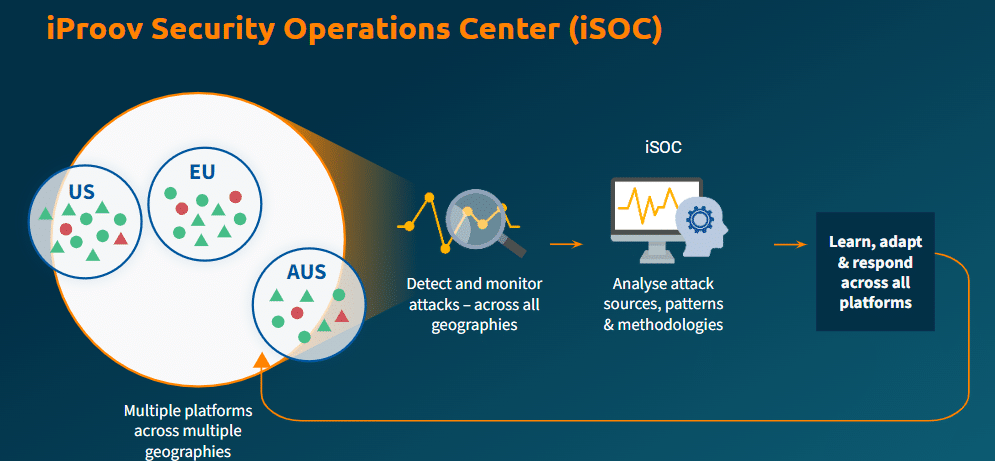

O cenário de ameaças de verificação remota da identidade continua a ser mal compreendido em relação a outros domínios da cibersegurança, como o ransomware e o phishing. Embora a maioria dos fornecedores de biometria monitorize métricas como as taxas de aprovação/reprovação, não podem observar continuamente as tentativas de ataque em direto porque não implementam um modelo de entrega em nuvem e um Centro de Operações de Segurança dedicado.

As soluções biométricas locais têm uma visão limitada da sua exposição a ameaças, impedindo-os de obter visibilidade das ameaças em tempo real contra os seus sistemas à medida que estas ocorrem. Esta incapacidade de monitorizar ativamente as tentativas de ataque dificulta a compreensão dos vectores de ameaça em evolução, dos padrões e dos grupos por detrás deles.

A arquitetura de nuvem do iProov, juntamente com o nosso iProov Centro de Operações de Segurança (iSOC) - apoiado por uma equipa científica de classe mundial de hackers éticos, agentes de inteligência de ameaças e especialistas em segurança biométrica - permite-nos testemunhar diretamente as actividades dos agentes de ameaças. Esta visibilidade incomparável em tempo real do cenário de ameaças em evolução é a razão pela qual apenas o iProov pode produzir este relatório.

Dada a visibilidade única do iProov no cenário de ameaças de verificação remota de identidade em evolução, este relatório fornece informações valiosas que outros fornecedores não podem oferecer. Aqui estão as principais razões pelas quais as organizações devem ler este relatório:

Porquê ler o relatório?

1. Descubra as ameaças e vulnerabilidades mais recentes

O Relatório de Inteligência sobre Ameaças serve como um guia abrangente para o cenário de ameaças em evolução. Utilizando os resultados da equipa científica do iProov, as organizações obtêm informações exclusivas sobre as tácticas e ferramentas utilizadas pelos agentes de ameaças. No relatório, categorizamo-las numa taxonomia de ameaças.

O conhecimento de novas ameaças e fraquezas permite que as organizações melhorem proactivamente os seus métodos de verificação remota antes que os criminosos os possam explorar. Para se manter à frente dos criminosos, é necessário compreender as ameaças e vulnerabilidades mais recentes antes que elas sejam visadas.

Então, qual é o aspeto da taxonomia das ameaças?

- Ataques de apresentação: Um artefacto é apresentado à câmara. O iProov pode detetar ataques de apresentação através de pistas nas imagens. Os ataques de apresentação são bem compreendidos e representam uma ameaça menos evolutiva para a verificação remota da identidade; são limitados em termos de escalabilidade e existem normas mundialmente reconhecidas para a deteção de ataques de apresentação (ISO/IEC 30107).

- Ataques de injeção digital: Os ataques de injeção digital implicam a injeção de imagens falsas diretamente no fluxo de vídeo, permitindo que os agentes da ameaça contornem os mecanismos tradicionais de deteção de ataques de apresentação e possam lançar ataques automatizados em grande escala. Ainda estão a ser desenvolvidas normas e métodos de teste para combater esta ameaça emergente.

- Ataques gerados por IA e sintéticos: Os ataques gerados por IA e sintéticos utilizam tecnologias avançadas como deepfakes, IA generativa e imagens geradas por computador (CGI) para criar meios de comunicação falsos ou manipulados que podem fazer-se passar por indivíduos. Podem permitir ataques automatizados e em grande escala.

A taxonomia das ameaças à verificação remota da identidade:

Este conhecimento fornece um quadro claro para que as organizações compreendam as ameaças contra elas. Permite que as organizações informem os seus métodos de deteção e prevenção de ciberameaças (e tomem decisões informadas sobre as soluções que escolhem).

2. Aprofundar os seus conhecimentos sobre ferramentas baseadas em IA

IA generativa teve um impacto significativo no domínio da verificação remota da identidade. Nem todas as tecnologias oferecem os mesmos níveis de garantia, o que torna crucial obter uma compreensão profunda da proliferação e do avanço das ferramentas alimentadas por IA e da forma como estão a ser aproveitadas pelos agentes de ameaças.

O Relatório de Inteligência sobre Ameaças do iProov lança luz sobre a vulnerabilidade da verificação de identidade pessoa a pessoa a deepfakes e seu impacto na verificação remota. Embora a deteção básica de vivacidade possa defender contra alguns ataques, a vivacidade dinâmica do iProov serve como uma solução eficaz contra apresentação, injeção digital, identidade sintética e ameaças geradas por IA - garantindo que o utilizador é a pessoa correcta e genuína no momento da autenticação.

Diferentes tecnologias oferecem diferentes níveis de proteção contra estas ameaças e, dependendo do caso de utilização e do risco, a compreensão do cenário de ameaças ajuda as organizações a navegar pelas ofertas de soluções com base na apetência pelo risco e nas ameaças contra as quais necessitam de maior proteção.

3. Obter informações sobre a importância do conhecimento especializado nos processos de verificação de identidade

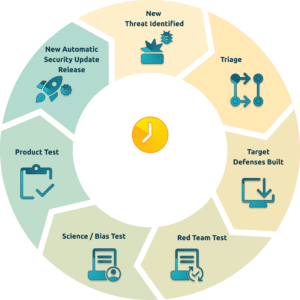

O iProov gere esta segurança através de um ciclo de feedback entre a nossa equipa e os nossos clientes:

- Equipa vermelha: realização de testes de penetração

- Equipa de informações sobre ameaças: recolha contínua de informações

- Equipa de Segurança Biométrica: monitorização em tempo real de tentativas fraudulentas

- Equipa científica: Construir e melhorar a plataforma com base nas reacções dos utilizadores

O relatório também aborda o equilíbrio entre a avaliação humana e a automatização. O relatório oferece informações valiosas sobre esta dinâmica, ajudando as organizações a encontrar o equilíbrio correto com base nas suas necessidades específicas e perfis de risco.

4. Vislumbrar o Modus Operandi dos Actores da Ameaça

O relatório analisa as tácticas, os padrões e as ferramentas utilizadas por agentes de ameaças prolíficos ao longo dos anos, proporcionando uma rara janela para os seus métodos e motivos. Este conhecimento permite às organizações melhorar as suas medidas de segurança, assegurando que as suas defesas estão preparadas para ameaças novas e em evolução.

Esta janela para o seu MO mostra que nenhuma ferramenta é igual, e nenhum método é igual também. Por isso, é crucial investir em fornecedores focados no rastreio - nas palavras da Gartner - as "mais recentes ferramentas e técnicas disponíveis para criar deepfakes" para manter a "perspetiva mais actualizada sobre as potenciais capacidades dos atacantes e a sua capacidade de as detetar".

5. Recolha de estatísticas importantes sobre o cenário de ameaças

O relatório revela estatísticas importantes sobre ameaças à verificação remota de identidade - como um aumento chocante de 704% nos ataques de troca de rosto (uma forma de deepfake) de H1 a H2 2023 - que podem ajudar a orientar a sua compreensão das tendências de ataque e qualificações de risco.

Compreender a gravidade do risco com pontos de dados empíricos pode orientar as decisões das organizações sobre a adoção de tecnologia e estratégias de atenuação do risco.

- Quem procura mais informações sobre a avaliação de soluções de verificação biométrica do rosto deve consultar o nosso Relatório de desmistificação da verificação facial.

Porque é que se deve preocupar?

A informação sobre ameaças de verificação de identidade é crucial para qualquer organização que dependa de identidades digitais para garantir que os utilizadores são verdadeiramente quem afirmam ser. O cenário em rápida evolução dos ataques com IA ameaça todos os sistemas de verificação remota, incluindo aqueles sem biometria, como a videoconferência. Não se trata de uma questão de "se", mas de "quando" a sua organização será visada.

Escolher o fornecedor certo de verificação remota de identidade com soluções de ponta para combater ameaças emergentes é fundamental. O iProov está na vanguarda da segurança biométrica, com o iSOC monitorando continuamente as técnicas de fraude para adaptar nossa tecnologia preventivamente. Nosso Relatório de Inteligência de Ameaças 2024 fornece insights exclusivos de nossa equipe científica sobre as ferramentas e métodos em evolução usados por agentes de ameaças, capacitando as organizações a avaliar se a abordagem do iProov se alinha com suas necessidades de segurança para se defender contra ameaças de identidade alimentadas por IA.

Numa era de IA generativa, nem todas as tecnologias de verificação oferecem a mesma proteção. Ao aproveitar os insights deste relatório, as organizações podem tomar decisões informadas sobre as soluções que implantam para se defender contra ameaças crescentes.

Reflexões finais

É necessária uma reformulação da mentalidade de segurança no domínio da verificação remota da identidade - uma postura de segurança reactiva e após o facto é insuficiente. Na verdade, os fornecedores sem visibilidade da sua superfície de ataque não são uma solução segura a longo prazo.

As organizações precisam de uma mentalidade de segurança pró-ativa, com uma visão em tempo real das ameaças emergentes, para avaliar e reduzir adequadamente os riscos ao selecionar uma solução de verificação remota da identidade.

Em última análise, ao aproveitar os insights deste relatório, as organizações podem tomar decisões informadas sobre as soluções que implementam para se defenderem contra ameaças crescentes. Para aceder ao Relatório de Threat Intelligence do iProov 2024 e saber mais, visite https://www.iproov.com/reports/iproov-threat-intelligence-report-2024