10. Mai 2024

Im digitalen Zeitalter ist die Gewährleistung einer sicheren Fernidentitätsprüfung und -authentifizierung für Unternehmen von größter Bedeutung. Inherence-basierte Sicherheitsfaktoren haben sich als die sicherste und vertrauenswürdigste Methode zur Verifizierung von Benutzern herausgestellt, aber die Zunahme von Deepfakes und anderen synthetischen Medien kann es schwierig machen, die Legitimität der Benutzer zu gewährleisten. Der jüngste Deepfake-Videokonferenz-Phishing-Betrug, der eine Hongkong Unternehmen mehr als 25 Millionen Dollar kostete erinnert uns eindringlich an die KI-getriebene Bedrohungslandschaft, mit der wir uns auseinandersetzen müssen.

Das Aufkommen von Deepfakes und anderen KI-generierten synthetischen Medien stellt eine erhebliche Bedrohung für die Fernüberprüfung von Identitäten dar. Es gibt zwar verschiedene Methoden der Identitätsüberprüfung aus der Ferne, wie z. B. Videoanruf-Verifizierunghat sich die biometrische Gesichtserkennung als die sicherste, benutzbarste und umfassendste Methode erwiesen. Andere Modalitäten, wie Stimmehaben sich als besonders anfällig für generative KI erwiesen.

Wenn die Sicherheit der Identitätsüberprüfung aus der Ferne den Angriffen generativer KI-Funktionen standhalten soll, ist eine robuste Erkennung von Lebendigkeit in Verbindung mit einer aktiven Überwachung der Bedrohung von entscheidender Bedeutung für den Schutz vor sich entwickelnden Deepfake-Angriffen. Hier spielt die Gesichtsbiometrie mit Cloud-basierten Architekturen und speziellen Sicherheitszentren eine entscheidende Rolle.

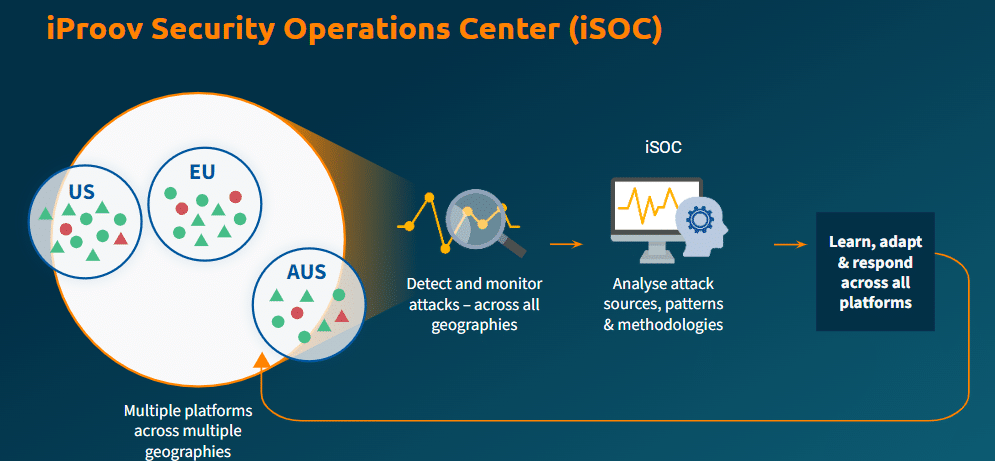

iProov ist seit Jahren führend bei der Erkennung, Abschwächung und Beobachtung dieser sich entwickelnden KI-basierten Angriffe. Durch unsere Cloud-Infrastruktur und unser Security Operations Center, haben wir einen einzigartigen Einblick in das Netzwerk und die Operationen bösartiger Bedrohungsakteure - und wir stellen Ihnen einige der gesammelten Informationen über ihre Aktivitäten zur Verfügung.

Warum gibt es keinen vergleichbaren Bericht?

Die Bedrohungslandschaft im Bereich der Remote-Identitätsüberprüfung ist im Vergleich zu anderen Bereichen der Cybersicherheit, wie Ransomware und Phishing, nach wie vor wenig bekannt. Die meisten Biometrie-Anbieter verfolgen zwar Kennzahlen wie Pass/Fail-Raten, können aber keine kontinuierliche Beobachtung von Live-Angriffsversuchen durchführen, da sie kein ein Cloud-Bereitstellungsmodell und ein spezielles Security Operations Center einsetzen.

Vor-Ort-Biometrielösungen haben nur einen begrenzten Einblick in ihre Bedrohungslage, so dass sie nicht in der Lage sind, Echtzeit-Bedrohungen gegen ihre Systeme zu erkennen, sobald sie auftreten. Da sie nicht in der Lage sind, Angriffsversuche aktiv zu überwachen, können sie die sich entwickelnden Bedrohungsvektoren, -muster und die dahinter stehenden Gruppen nicht verstehen.

Die Cloud-Architektur von iProov, gekoppelt mit unserem iProov Sicherheitsoperationszentrum (iSOC) - das von einem erstklassigen wissenschaftlichen Team aus ethischen Hackern, Bedrohungsforschern und biometrischen Sicherheitsexperten unterstützt wird, können wir die Aktivitäten der Bedrohungsakteure direkt beobachten. Dieser unübertroffene Echtzeit-Einblick in die sich entwickelnde Bedrohungslandschaft ist der Grund, warum nur iProov diesen Bericht erstellen kann.

Aufgrund des einzigartigen Einblicks von iProov in die sich entwickelnde Bedrohungslandschaft der Remote-Identitätsüberprüfung bietet dieser Bericht unschätzbare Einblicke, die andere Anbieter nicht bieten können. Hier sind die wichtigsten Gründe, warum Unternehmen diesen Bericht lesen sollten:

Warum den Bericht lesen?

1. Die neuesten Bedrohungen und Schwachstellen aufdecken

Der Threat Intelligence Report dient als umfassender Leitfaden für die sich entwickelnde Bedrohungslandschaft. Auf der Grundlage der Erkenntnisse des wissenschaftlichen Teams von iProov erhalten Unternehmen exklusive Einblicke in die Taktiken und Werkzeuge, die von Bedrohungsakteuren eingesetzt werden. Wir kategorisieren diese in eine Taxonomie der Bedrohungen in dem Bericht.

Das Wissen um neue Bedrohungen und Schwachstellen ermöglicht es Unternehmen, ihre Fernüberprüfungsmethoden proaktiv zu verbessern, bevor Kriminelle sie ausnutzen können. Um Kriminellen einen Schritt voraus zu sein, muss man die neuesten Bedrohungen und Schwachstellen kennen, bevor sie zum Ziel werden.

Wie sieht also die Taxonomie der Bedrohungen aus?

- Präsentationsangriffe: Ein Artefakt wird der Kamera präsentiert. iProov kann Präsentationsangriffe anhand von Hinweisen im Bildmaterial erkennen. Präsentationsangriffe sind gut bekannt und stellen eine geringere Bedrohung für die Identitätsüberprüfung aus der Ferne dar. Sie sind nur begrenzt skalierbar und es gibt weltweit anerkannte Standards für die Erkennung von Präsentationsangriffen (ISO/IEC 30107).

- Digitale Injektionsangriffe: Bei digitalen Injektionsangriffen werden gefälschte Bilder direkt in den Videostream eingespeist, so dass Bedrohungsakteure herkömmliche Erkennungsmechanismen für Präsentationsangriffe umgehen und möglicherweise groß angelegte, automatisierte Angriffe starten können. Standards und Testmethoden zur Abwehr dieser neuen Bedrohung sind noch in der Entwicklung.

- KI-generierte und synthetische Angriffe: KI-generierte und synthetische Angriffe nutzen fortschrittliche Technologien wie Deepfakes, generative KI und computergenerierte Bilder (CGI), um gefälschte oder manipulierte Medien zu erstellen, die sich als Personen ausgeben können. Sie können groß angelegte, automatisierte Angriffe ermöglichen.

Die Taxonomie der Bedrohungen für die Fernidentitätsprüfung:

Dieses Wissen bietet einen klaren Rahmen für Unternehmen, um die gegen sie gerichteten Bedrohungen zu verstehen. Es befähigt die Unternehmen, ihre Methoden zur Erkennung und Abwehr von Cyber-Bedrohungen zu entwickeln (und fundierte Entscheidungen über die von ihnen gewählten Lösungen zu treffen).

2. Vertiefen Sie Ihr Verständnis für KI-gestützte Tools

Generative KI hat den Bereich der Fernidentitätsprüfung erheblich beeinflusst. Nicht alle Technologien bieten das gleiche Maß an Sicherheit. Daher ist es von entscheidender Bedeutung, ein umfassendes Verständnis für die Verbreitung und Weiterentwicklung von KI-gestützten Tools zu erlangen und zu verstehen, wie sie von Bedrohungsakteuren genutzt werden.

Der iProov Threat Intelligence Report beleuchtet die Anfälligkeit der Person-zu-Person-Identitätsüberprüfung für Deepfakes und deren Auswirkungen auf die Fernüberprüfung. Während eine einfache Liveness-Erkennung einige Angriffe abwehren kann, dient iProovs Dynamic Liveness als effektive Lösung gegen Präsentation, digitale Injektion, synthetische Identität und KI-generierte Bedrohungen - und stellt sicher, dass der Nutzer zum Zeitpunkt der Authentifizierung die richtige und echte Person ist.

Verschiedene Technologien bieten unterschiedliche Schutzniveaus gegen diese Bedrohungen, und je nach Anwendungsfall und Risiko hilft das Verständnis der Bedrohungslandschaft Unternehmen bei der Auswahl von Lösungsangeboten auf der Grundlage ihrer Risikobereitschaft und der Bedrohungen, vor denen sie am meisten Schutz benötigen.

3. Einblicke in die Bedeutung von Expertenwissen bei Identitätsüberprüfungsprozessen gewinnen

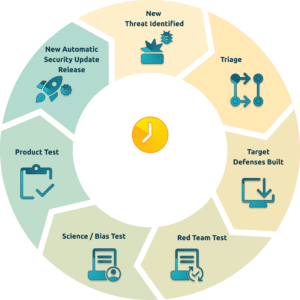

Effiziente Identitätsüberprüfungsprozesse sind ein sensibles Ökosystem. iProov verwaltet diese Sicherheit durch eine Feedbackschleife zwischen unseren:

- Red Team: Durchführung von Penetrationstests

- Threat-Intelligence-Team: Durchführung laufender Informationsbeschaffung

- Biometrisches Sicherheitsteam: Überwachung von Betrugsversuchen in Echtzeit

- Wissenschaftliches Team: Aufbau und Verbesserung der Plattform auf der Grundlage des Feedbacks von oben

Der Bericht befasst sich auch mit dem Gleichgewicht zwischen menschlichem Urteilsvermögen und Automatisierung. Der Bericht bietet wertvolle Einblicke in diese Dynamik und hilft Unternehmen, das richtige Gleichgewicht auf der Grundlage ihrer spezifischen Bedürfnisse und Risikoprofile zu finden.

4. Einblick in den Modus Operandi der Bedrohungsakteure

Der Bericht befasst sich mit den Taktiken, Mustern und Werkzeugen, die von erfolgreichen Bedrohungsakteuren im Laufe der Jahre eingesetzt wurden, und bietet einen seltenen Einblick in ihre Methoden und Motive. Dieses Wissen ermöglicht es Unternehmen, ihre Sicherheitsmaßnahmen zu verbessern und sicherzustellen, dass ihre Verteidigung auf neue und sich entwickelnde Bedrohungen vorbereitet ist .

Dieser Einblick in ihre Arbeitsweise zeigt, dass kein Tool dem anderen gleicht und auch keine Methode die gleiche ist. Daher ist es wichtig, in Anbieter zu investieren, die sich auf das Tracking konzentrieren - in den Worte von Gartner - die "neuesten verfügbaren Tools und Techniken für die Erstellung von Deepfakes" zu verfolgen, um den "aktuellsten Überblick über die Fähigkeiten potenzieller Angreifer und Ihre Fähigkeit, diese zu erkennen" zu erhalten.

5. Sammeln wichtiger Statistiken über die Bedrohungslandschaft

Der Bericht enthüllt Schlüsselstatistiken über Bedrohungen für die Fernidentitätsprüfung - wie z. B. ein schockierender Anstieg von 704 % bei Face Swap-Angriffen (eine Form von Deepfake) von H1 bis H2 2023 - die Ihnen helfen können, Angriffstrends und Risikoqualifikationen besser zu verstehen.

Das Verständnis der Schwere des Risikos anhand empirischer Daten kann Unternehmen bei ihren Entscheidungen über die Einführung von Technologien und Strategien zur Risikominderung helfen.

- Wer mehr Informationen über die Bewertung biometrischer Gesichtsverifikationslösungen sucht, sollte in unserem Bericht zur Entmystifizierung der Gesichtsverifikation.

Warum sollte Sie das interessieren?

Bedrohungsdaten zur Identitätsüberprüfung sind für jedes Unternehmen, das sich auf digitale Identitäten verlässt, von entscheidender Bedeutung, um sicherzustellen, dass die Benutzer wirklich die sind, die sie vorgeben zu sein. Die sich schnell entwickelnde Landschaft von KI-gestützten Angriffen bedroht alle Fernüberprüfungssysteme, einschließlich solcher ohne biometrische Daten wie Videokonferenzen. Es ist nicht die Frage, ob, sondern wann Ihr Unternehmen ins Visier genommen wird.

Die Wahl des richtigen Anbieters von Remote-Identitätsüberprüfungen mit innovativen Lösungen zur Bekämpfung neu auftretender Bedrohungen ist von entscheidender Bedeutung. iProov ist führend auf dem Gebiet der biometrischen Sicherheit. Das iSOC beobachtet kontinuierlich Betrugstechniken, um unsere Technologie präventiv anzupassen. Unser Threat Intelligence Report 2024 bietet exklusive Einblicke unseres Wissenschaftsteams in die sich entwickelnden Tools und Methoden, die von Bedrohungsakteuren eingesetzt werden. So können Unternehmen beurteilen, ob der Ansatz von iProov ihren Sicherheitsanforderungen zur Abwehr von KI-gestützten Identitätsbedrohungen entspricht.

In einer Ära der generativen KI bieten nicht alle Verifizierungstechnologien den gleichen Schutz. Mithilfe der Erkenntnisse aus diesem Bericht können Unternehmen fundierte Entscheidungen über die Lösungen treffen, die sie zur Abwehr der wachsenden Bedrohungen einsetzen.

Abschließende Überlegungen

Im Bereich der Remote-Identitätsüberprüfung ist ein Umdenken in Sachen Sicherheit erforderlich - eine reaktive, nachträgliche Sicherheitshaltung ist nicht ausreichend. In Wahrheit sind Anbieter ohne Einblick in ihre Angriffsfläche keine langfristig sichere Lösung.

Unternehmen benötigen ein proaktives Sicherheitsdenken mit Echtzeiteinblicken in neu auftretende Bedrohungen, um Risiken bei der Auswahl einer Lösung zur Identitätsüberprüfung aus der Ferne richtig einschätzen und mindern zu können.

Mit den Erkenntnissen aus diesem Bericht können Unternehmen fundierte Entscheidungen über die Lösungen treffen, die sie zur Abwehr der wachsenden Bedrohungen einsetzen. Um auf den iProov 2024 Threat Intelligence Report zuzugreifen und mehr zu erfahren, besuchen Sie https://www.iproov.com/reports/iproov-threat-intelligence-report-2024