10 maggio 2024

Nell'era digitale, garantire la sicurezza della verifica e dell'autenticazione dell'identità a distanza è fondamentale per le organizzazioni. I fattori di sicurezza basati sull'inerenza sono emersi come il modo più sicuro e affidabile per verificare gli utenti, ma l'aumento dei deepfake e di altri media sintetici può rendere difficile garantire la legittimità degli utenti. La recente truffa di phishing con videoconferenza deepfake che è costata la vita a una Hong Kong Hong Kong più di 25 milioni di dollari ci ricorda il panorama delle minacce alimentate dall'intelligenza artificiale con cui dobbiamo confrontarci..

L'ascesa dei deepfake e di altri media sintetici generati dall'intelligenza artificiale rappresenta una minaccia significativa per la verifica dell'identità a distanza. Esistono vari metodi per verificare l'identità a distanza, come ad esempio verifica tramite videochiamatala biometria del volto ha dimostrato di essere il metodo più sicuro, utilizzabile e inclusivo. Altre modalità, come vocesi sono dimostrate particolarmente suscettibili all'IA generativa.

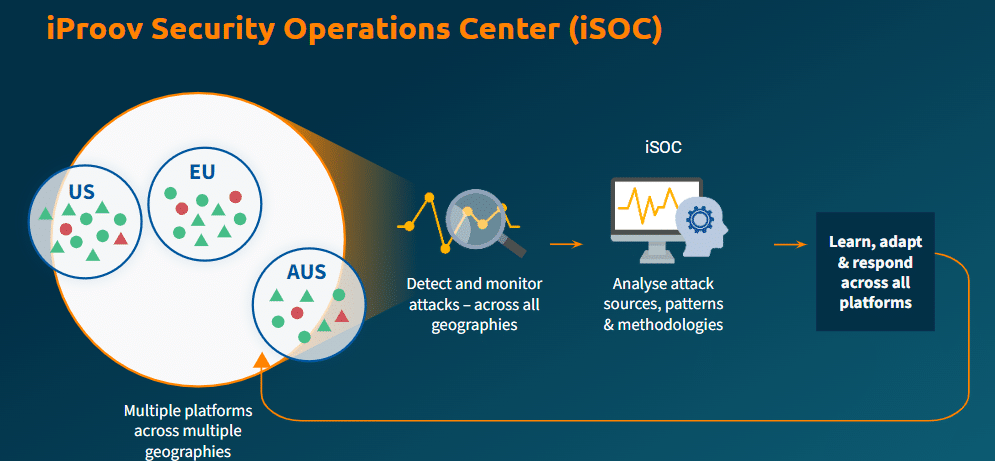

Se si vuole che la sicurezza della verifica dell'identità remota resista all'assalto delle capacità generative dell'intelligenza artificiale, un robusto rilevamento della vivacità unito a un monitoraggio attivo delle minacce è fondamentale per difendersi dall'evoluzione degli attacchi deepfake. È qui che la biometria facciale con architetture basate su cloud e centri operativi di sicurezza dedicati gioca un ruolo fondamentale.

iProov è da anni in prima linea nel rilevare, mitigare e osservare questi attacchi in evoluzione basati sull'intelligenza artificiale. Grazie alla nostra infrastruttura cloud e al nostro centro operativo di sicurezza, abbiamo una visibilità unica sulla rete e sulle operazioni degli attori delle minacce malintenzionati - e vi forniamo alcune delle informazioni raccolte sulle loro attività.

Perché non è disponibile un rapporto comparabile?

Il panorama delle minacce alla verifica dell'identità remota rimane poco conosciuto rispetto ad altri ambiti della cybersecurity, come il ransomware e il phishing. Sebbene la maggior parte dei fornitori di sistemi biometrici tenga traccia di metriche come i tassi di passaggio/fallimento, non possono osservare continuamente i tentativi di attacco dal vivo perché non utilizzano un modello di fornitura cloud e un centro operativo di sicurezza dedicato. un modello di fornitura cloud e un centro operativo di sicurezza dedicato.

Le soluzioni biometriche on-premise hanno una visione limitata della loro esposizione alle minacce, che impedisce loro di ottenere visibilità sulle minacce in tempo reale contro i loro sistemi mentre si verificano. L'impossibilità di monitorare attivamente i tentativi di attacco ostacola la comprensione dell'evoluzione dei vettori di minaccia, degli schemi e dei gruppi che vi sono dietro.

L'architettura cloud di iProov, abbinata al nostro iProov Security Operations Center (iSOC) - supportato da un team scientifico di livello mondiale composto da hacker etici, agenti di threat intelligence ed esperti di sicurezza biometrica - ci consente di assistere direttamente alle attività degli attori delle minacce. Questa impareggiabile visibilità in tempo reale sull'evoluzione del panorama delle minacce è il motivo per cui solo iProov può produrre questo report.

Grazie alla visibilità unica di iProov sull'evoluzione del panorama delle minacce alla verifica dell'identità remota, questo report fornisce informazioni preziose che altri fornitori non possono offrire. Ecco i motivi principali per cui le aziende dovrebbero leggere questo report:

Perché leggere il Rapporto?

1. Scoprire le ultime minacce e vulnerabilità

Il Threat Intelligence Report è una guida completa all'evoluzione del panorama delle minacce. Utilizzando i risultati del team scientifico di iProov, le organizzazioni ottengono una visione esclusiva delle tattiche e degli strumenti utilizzati dagli attori delle minacce. Nel report li classifichiamo in una tassonomia di minacce.

Conoscere le nuove minacce e i nuovi punti deboli consente alle organizzazioni di migliorare in modo proattivo i propri metodi di verifica remota prima che i criminali possano sfruttarli. Per essere all'avanguardia rispetto ai criminali è necessario comprendere le minacce e le vulnerabilità più recenti prima che vengano prese di mira.

Quindi, come si presenta la tassonomia delle minacce?

- Attacchi di presentazione: Un artefatto viene presentato alla telecamera. iProov è in grado di rilevare gli attacchi di presentazione tramite indizi nelle immagini. Gli attacchi di presentazione sono ben compresi e rappresentano una minaccia minore per la verifica dell'identità a distanza; la loro scalabilità è limitata ed esistono standard riconosciuti a livello mondiale per il rilevamento degli attacchi di presentazione (ISO/IEC 30107).

- Attacchi di iniezione digitale: Gli attacchi di tipo digital injection prevedono l'iniezione di immagini false direttamente nel flusso video, consentendo agli attori delle minacce di aggirare i tradizionali meccanismi di rilevamento degli attacchi di presentazione e di lanciare potenzialmente attacchi automatizzati su larga scala. Gli standard e i metodi di test sono ancora in fase di sviluppo per contrastare questa minaccia emergente.

- Attacchi generati dall'intelligenza artificiale e sintetici: Gli attacchi generati dall'IA e sintetici sfruttano tecnologie avanzate come deepfakes, IA generativa e immagini generate al computer (CGI) per creare media falsi o manipolati che possono impersonare individui. Possono consentire attacchi automatizzati su larga scala.

La tassonomia delle minacce alla verifica dell'identità a distanza:

Queste conoscenze forniscono alle organizzazioni un quadro chiaro per comprendere le minacce che incombono su di loro. Consente alle organizzazioni di informare i propri metodi di rilevamento e prevenzione delle minacce informatiche (e di prendere decisioni informate sulle soluzioni scelte).

2. Approfondire la conoscenza degli strumenti basati sull'IA

L'intelligenza artificiale generativa ha avuto un impatto significativo sul campo della verifica dell'identità a distanza. Non tutte le tecnologie offrono gli stessi livelli di garanzia, per cui è fondamentale comprendere a fondo la proliferazione e l'avanzamento degli strumenti basati sull'IA e il modo in cui vengono sfruttati dagli attori delle minacce.

Il Threat Intelligence Report di iProov fa luce sulla vulnerabilità della verifica dell'identità da persona a persona ai deepfakes e sul loro impatto sulla verifica remota. Mentre il rilevamento della vivacità di base può difendersi da alcuni attacchi, il Dynamic Liveness di iProov rappresenta una soluzione efficace contro la presentazione, l'iniezione digitale, l'identità sintetica e le minacce generate dall'intelligenza artificiale, garantendo che l'utente sia la persona corretta e autentica al momento dell'autenticazione.

Le diverse tecnologie offrono diversi livelli di protezione contro queste minacce e, a seconda del caso d'uso e del rischio, la comprensione del panorama delle minacce aiuta le organizzazioni a orientarsi tra le offerte di soluzioni in base alla propensione al rischio e alle minacce da cui hanno bisogno di maggiore protezione.

3. Approfondimenti sull'importanza dell'intuizione degli esperti nei processi di verifica dell'identità

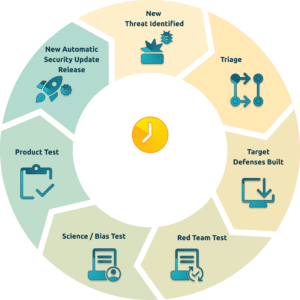

L'efficienza dei processi di verifica dell'identità è un ecosistema delicato. iProov gestisce questa sicurezza attraverso un ciclo di feedback tra le nostre:

- Red team: condurre test di penetrazione

- Team di intelligence sulle minacce: condurre una raccolta continua di informazioni.

- Team di sicurezza biometrica: monitoraggio in tempo reale dei tentativi di frode.

- Team scientifico: Costruire e migliorare la piattaforma sulla base dei feedback ricevuti.

Il rapporto si sofferma anche sull'equilibrio tra giudizio umano e automazione. Il rapporto offre preziose indicazioni su questa dinamica, aiutando le organizzazioni a trovare il giusto equilibrio in base alle loro specifiche esigenze e profili di rischio.

4. Uno sguardo al modus operandi degli attori della minaccia

Il rapporto analizza le tattiche, i modelli e gli strumenti utilizzati dai prolifici attori delle minacce nel corso degli anni, fornendo una rara finestra sui loro metodi e motivazioni. Questa conoscenza consente alle organizzazioni di migliorare le proprie misure di sicurezza, assicurando che le loro difese siano pronte ad affrontare minacce nuove e in evoluzione.

Questa finestra sul loro modus operandi dimostra che nessuno strumento è uguale all'altro e nessun metodo è uguale all'altro. È quindi fondamentale investire in fornitori che si concentrino sul tracciamento, come dice Gartner. parole di Gartner - gli "ultimi strumenti e tecniche disponibili per la creazione di deepfake" per mantenere la "prospettiva più aggiornata sulle capacità dei potenziali aggressori e sulla vostra capacità di rilevarli".

5. Raccogliere le statistiche chiave sul panorama delle minacce

Il rapporto scopre statistiche chiave sulle minacce alla verifica dell'identità da remoto. come lo scioccante aumento del 704% degli attacchi face swap (una forma di deepfake) da H1 a H2 2023 - che possono aiutare a comprendere le tendenze degli attacchi e le qualifiche di rischio.

La comprensione della gravità del rischio con dati empirici può guidare le decisioni delle organizzazioni sull'adozione della tecnologia e sulle strategie di mitigazione del rischio.

- Chi desidera maggiori informazioni sulla valutazione delle soluzioni di verifica biometrica del volto dovrebbe consultare il nostro Rapporto "Demistificare la verifica del volto".

Perché dovrebbe interessarti?

L'intelligence sulle minacce alla verifica dell'identità è fondamentale per tutte le organizzazioni che si affidano alle identità digitali per garantire che gli utenti siano davvero chi dichiarano di essere. Il panorama in rapida evoluzione degli attacchi basati sull'intelligenza artificiale minaccia tutti i sistemi di verifica remota, compresi quelli senza biometria come le videoconferenze. Non è una questione di se, ma di quando la vostra organizzazione sarà presa di mira.

La scelta del giusto fornitore di servizi di verifica dell'identità a distanza con soluzioni all'avanguardia per combattere le minacce emergenti è fondamentale. iProov è all'avanguardia nella sicurezza biometrica, con l'iSOC che monitora continuamente le tecniche di frode per adattare la nostra tecnologia in modo preventivo. Il nostro rapporto sull'intelligence delle minacce per il 2024 fornisce approfondimenti esclusivi da parte del nostro team scientifico sull'evoluzione degli strumenti e dei metodi utilizzati dagli attori delle minacce, consentendo alle organizzazioni di valutare se l'approccio di iProov è in linea con le loro esigenze di sicurezza per difendersi dalle minacce all'identità alimentate dall'intelligenza artificiale.

In un'epoca di IA generativa, non tutte le tecnologie di verifica offrono la stessa protezione. Sfruttando le informazioni contenute in questo rapporto, le aziende possono prendere decisioni informate sulle soluzioni da implementare per difendersi dalle minacce crescenti.

Pensieri conclusivi

Nel campo della verifica dell'identità a distanza è necessaria una revisione della mentalità in materia di sicurezza: una postura di sicurezza reattiva e a posteriori non è sufficiente. In realtà, i fornitori che non hanno visibilità sulla loro superficie di attacco non rappresentano una soluzione sicura a lungo termine.

Le organizzazioni hanno bisogno di una mentalità proattiva in materia di sicurezza, con una visione in tempo reale delle minacce emergenti, per valutare e mitigare adeguatamente i rischi nella scelta di una soluzione di verifica dell'identità a distanza.

In definitiva, sfruttando le informazioni contenute in questo report, le aziende possono prendere decisioni informate sulle soluzioni da implementare per difendersi dalle minacce crescenti. Per accedere al rapporto iProov 2024 Threat Intelligence e per saperne di più, visitate il sito https://www.iproov.com/reports/iproov-threat-intelligence-report-2024