10 de mayo de 2024

En la era digital, garantizar la verificación y autenticación seguras de la identidad a distancia es primordial para las organizaciones. Los factores de seguridad basados en la coherencia han surgido como la forma más segura y fiable de verificar a los usuarios, pero el auge de las deepfakes y otros medios sintéticos puede dificultar la garantía de la legitimidad del usuario. La reciente estafa de suplantación de identidad por videoconferencia deepfake que costó un Hong Kong Hong Kong más de 25 millones de dólares. es un claro recordatorio del panorama de amenazas alimentado por la IA al que debemos enfrentarnos..

El auge de los deepfakes y otros medios sintéticos generados por IA supone una amenaza significativa para la verificación remota de la identidad. Aunque existen varios métodos para verificar la identidad a distancia, como la verificación por videollamadala biometría facial ha demostrado ser el método más seguro, utilizable e inclusivo. Otras modalidades, como la vozhan demostrado ser especialmente susceptibles a la IA generativa.

Para que la seguridad de la verificación remota de la identidad resista el asalto de las capacidades generativas de la IA, es fundamental una sólida detección de la vitalidad junto con una supervisión activa de las amenazas para defenderse de los ataques deepfake en evolución. Aquí es donde la biometría facial con arquitecturas basadas en la nube y centros de operaciones de seguridad dedicados desempeñan un papel vital.

iProov ha estado a la vanguardia de la detección, mitigación y observación de estos ataques basados en IA en evolución durante años. A través de nuestra infraestructura en la nube y nuestro centro de operaciones de seguridad tenemos una visibilidad única de la red y las operaciones de los actores de amenazas maliciosas - y ponemos a su disposición parte de la inteligencia recopilada sobre sus actividades.

¿Por qué no existe un informe comparable?

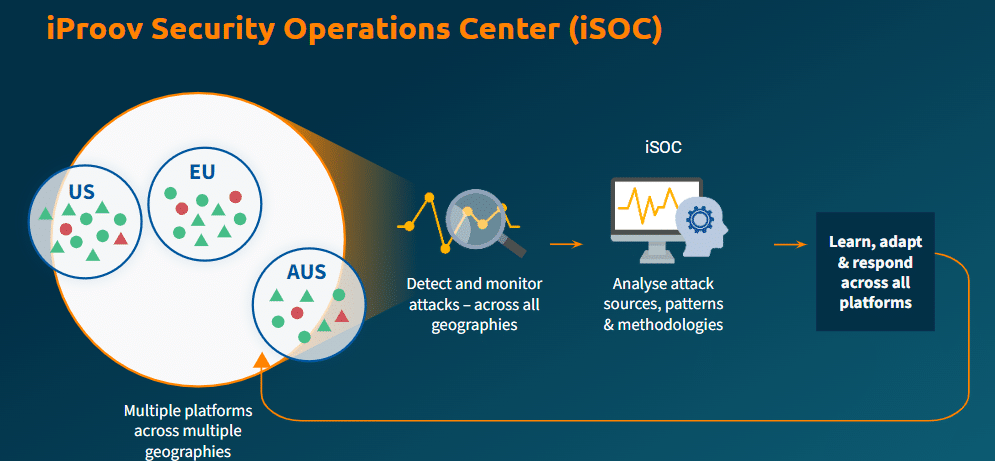

El panorama de las amenazas de verificación remota de la identidad sigue siendo poco conocido en comparación con otros ámbitos de la ciberseguridad, como el ransomware y el phishing. Aunque la mayoría de los proveedores biométricos realizan un seguimiento de métricas como las tasas de aprobados/desaprobados, no pueden observar continuamente los intentos de ataque en directo porque no despliegan un modelo de entrega en la nube y un centro de operaciones de seguridad dedicado. un modelo de entrega en la nube y un Centro de Operaciones de Seguridad dedicado.

Las soluciones biométricas locales tienen una visión limitada de su exposición a las amenazas, lo que les impide obtener visibilidad de las amenazas en tiempo real contra sus sistemas a medida que se producen. Esta incapacidad para supervisar activamente los intentos de ataque les impide comprender la evolución de los vectores de amenaza, los patrones y los grupos que están detrás de ellos.

La arquitectura en la nube de iProov, junto con nuestro iProov Centro de Operaciones de Seguridad (iSOC) - respaldado por un equipo científico de primera clase formado por hackers éticos, agentes de inteligencia de amenazas y expertos en seguridad biométrica- nos permite ser testigos directos de las actividades de los actores de las amenazas. Esta inigualable visibilidad en tiempo real del cambiante panorama de las amenazas es la razón por la que solo iProov puede elaborar este informe.

Dada la visibilidad única de iProov en el cambiante panorama de las amenazas a la verificación remota de identidad, este informe proporciona información de valor incalculable que otros proveedores no pueden ofrecer. Estas son las principales razones por las que las organizaciones deberían leer este informe:

¿Por qué leer el informe?

1. Descubra las últimas amenazas y vulnerabilidades

El Informe de Inteligencia sobre Amenazas sirve como guía exhaustiva del cambiante panorama de las amenazas. Utilizando los hallazgos del equipo científico de iProov, las organizaciones obtienen información exclusiva sobre las tácticas y herramientas empleadas por los actores de las amenazas. En el informe las clasificamos en una taxonomía de amenazas.

Conocer las nuevas amenazas y puntos débiles permite a las organizaciones mejorar de forma proactiva sus métodos de verificación remota antes de que los delincuentes puedan aprovecharse de ellos. Para ir por delante de los delincuentes es necesario conocer las amenazas y vulnerabilidades más recientes antes de que se conviertan en objetivo.

¿Cómo es la taxonomía de las amenazas?

- Ataques de presentación: Se presenta un artefacto a la cámara. iProov puede detectar ataques de presentación a través de pistas en las imágenes. Los ataques de presentación se conocen bien y suponen una amenaza menor para la verificación remota de la identidad; su escalabilidad es limitada y existen normas reconocidas a escala mundial para la detección de ataques de presentación (ISO/IEC 30107).

- Ataques de inyección digital: Los ataques de inyección digital consisten en inyectar imágenes falsas directamente en el flujo de vídeo, lo que permite a los autores de las amenazas eludir los mecanismos tradicionales de detección de ataques de presentación y lanzar potencialmente ataques automatizados a gran escala. Todavía se están desarrollando normas y métodos de prueba para contrarrestar esta amenaza emergente.

- Ataques sintéticos y generados por IA: Los ataques sintéticos y generados por IA aprovechan tecnologías avanzadas como deepfakes, IA generativa e imágenes generadas por ordenador (CGI) para crear medios falsos o manipulados que pueden hacerse pasar por individuos. Pueden permitir ataques automatizados a gran escala.

La taxonomía de las amenazas a la verificación de identidad a distancia:

Este conocimiento proporciona un marco claro para que las organizaciones comprendan las amenazas que se ciernen sobre ellas. Permite a las organizaciones fundamentar sus métodos de detección y prevención de ciberamenazas (y tomar decisiones informadas sobre las soluciones que eligen).

2. Profundizar en el conocimiento de las herramientas basadas en IA

La IA generativa ha tenido un impacto significativo en el campo de la verificación remota de la identidad. No todas las tecnologías ofrecen los mismos niveles de seguridad, por lo que es crucial conocer a fondo la proliferación y el avance de las herramientas basadas en IA y cómo las aprovechan los actores de amenazas.

El informe de inteligencia sobre amenazas de iProov arroja luz sobre la vulnerabilidad de la verificación de identidad de persona a persona frente a las falsificaciones profundas y su impacto en la verificación remota. Mientras que la detección básica de liveness puede defender contra algunos ataques, Dynamic Liveness de iProov sirve como una solución eficaz contra la presentación, la inyección digital, la identidad sintética y las amenazas generadas por IA - asegurando que el usuario es la persona correcta y genuina en el momento de la autenticación.

Las distintas tecnologías ofrecen diferentes niveles de protección frente a estas amenazas y, en función del caso de uso y del riesgo, comprender el panorama de las amenazas ayuda a las organizaciones a navegar por las ofertas de soluciones en función del apetito de riesgo y de las amenazas frente a las que necesitan más protección.

3. Conozca la importancia de la opinión de los expertos en los procesos de verificación de la identidad

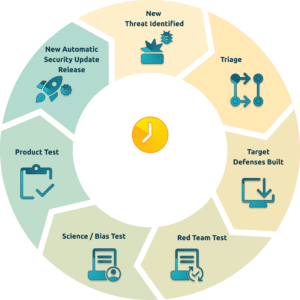

Los procesos eficientes de verificación de identidad son un ecosistema sensible. iProov gestiona esta seguridad mediante un bucle de retroalimentación entre nuestro:

- Equipo rojo: realización de pruebas de penetración

- Equipo de Inteligencia sobre Amenazas: recopilación continua de información.

- Equipo de seguridad biométrica: cubre la vigilancia en tiempo real de intentos fraudulentos

- Equipo científico: Construir y mejorar la plataforma basándose en los comentarios anteriores.

El informe también aborda el equilibrio entre el criterio humano y la automatización. El informe ofrece información valiosa sobre esta dinámica y ayuda a las empresas a encontrar el equilibrio adecuado en función de sus necesidades específicas y sus perfiles de riesgo.

4. Un vistazo al modus operandi de los actores de la amenaza

El informe profundiza en las tácticas, pautas y herramientas empleadas por los prolíficos actores de amenazas a lo largo de los años, proporcionando una ventana poco frecuente a sus métodos y motivos. Este conocimiento permite a las organizaciones mejorar sus medidas de seguridad, garantizando que sus defensas estén preparadas para amenazas nuevas y cambiantes.

Esta ventana a su modus operandi demuestra que ninguna herramienta es igual, y que ningún método tampoco lo es. Por tanto, es crucial invertir en proveedores centrados en el seguimiento - en palabras de palabras de Gartner - las "últimas herramientas y técnicas disponibles para crear deepfakes" para mantener la "perspectiva más actualizada sobre las capacidades potenciales de los atacantes y su capacidad para detectarlas".

5. Recopilar estadísticas clave sobre el panorama de amenazas

El informe revela estadísticas clave sobre las amenazas a la verificación remota de la identidad - como un impactante aumento del 704% en los ataques de face swap (una forma de deepfake) desde H1 a H2 de 2023 - que pueden ayudar a guiar su comprensión de las tendencias de ataque y las calificaciones de riesgo.

Comprender la gravedad del riesgo con puntos de datos empíricos puede orientar las decisiones de las organizaciones sobre la adopción de tecnología y las estrategias de mitigación de riesgos.

- Quienes busquen más información sobre la evaluación de soluciones de verificación facial biométrica deben consultar nuestro Informe sobre la desmitificación de la verificación facial.

¿Por qué debería importarle?

La inteligencia sobre amenazas a la verificación de la identidad es crucial para cualquier organización que confíe en las identidades digitales para garantizar que los usuarios son realmente quienes dicen ser. El panorama en rápida evolución de los ataques impulsados por IA amenaza a todos los sistemas de verificación remota, incluidos los que carecen de biometría, como las videoconferencias. No es cuestión de si su organización será atacada, sino de cuándo lo será.

La elección del proveedor de verificación de identidad remota adecuado con soluciones de vanguardia para combatir las amenazas emergentes es fundamental. iProov está a la vanguardia de la seguridad biométrica, con iSOC supervisando continuamente las técnicas de fraude para adaptar nuestra tecnología de forma preventiva. Nuestro Informe de Inteligencia de Amenazas 2024 proporciona información exclusiva de nuestro equipo científico sobre las herramientas y métodos en evolución utilizados por los actores de amenazas, lo que permite a las organizaciones evaluar si el enfoque de iProov se alinea con sus necesidades de seguridad para defenderse contra las amenazas de identidad impulsadas por IA.

En una era de IA generativa, no todas las tecnologías de verificación ofrecen la misma protección. Aprovechando las ideas de este informe, las organizaciones pueden tomar decisiones informadas sobre las soluciones que despliegan para defenderse de las crecientes amenazas.

Reflexiones finales

Es necesaria una revisión de la mentalidad de seguridad en el ámbito de la verificación remota de identidad: una postura de seguridad reactiva y a posteriori es insuficiente. En realidad, los proveedores sin visibilidad de su superficie de ataque no son una solución segura a largo plazo.

Las organizaciones necesitan una mentalidad de seguridad proactiva con una visión en tiempo real de las amenazas emergentes para evaluar y mitigar adecuadamente los riesgos a la hora de seleccionar una solución de verificación de identidad remota.

En última instancia, al aprovechar los conocimientos de este informe, las organizaciones pueden tomar decisiones informadas sobre las soluciones que despliegan para defenderse de las crecientes amenazas. Para acceder al informe iProov 2024 Threat Intelligence Report y obtener más información, visite https://www.iproov.com/reports/iproov-threat-intelligence-report-2024