10 mai 2024

À l'ère numérique, il est primordial pour les organisations de garantir la sécurité de la vérification et de l'authentification de l'identité à distance. Les facteurs de sécurité basés sur l'inhérence se sont imposés comme le moyen le plus sûr et le plus fiable de vérifier l'identité des utilisateurs, mais la montée en puissance des deepfakes et autres médias synthétiques peut rendre difficile la garantie de la légitimité de l'utilisateur. La récente escroquerie par hameçonnage de vidéoconférence qui a coûté la vie à une entreprise de Hong Kong de Hong Kong plus de 25 millions de dollars est un rappel brutal du paysage des menaces alimentées par l'IA auquel nous devons faire face..

L'essor des deepfakes et autres médias synthétiques générés par l'IA constitue une menace importante pour la vérification d'identité à distance. Bien qu'il existe plusieurs méthodes de vérification de l'identité à distance, telles que la vérification par appel vidéola biométrie faciale s'est avérée être la méthode la plus sûre, la plus utilisable et la plus complète. D'autres modalités, telles que la voixse sont révélées particulièrement sensibles à l'IA générative.

Si la sécurité de la vérification d'identité à distance doit résister à l'assaut des capacités génératives de l'IA, une détection robuste de la vivacité couplée à une surveillance active des menaces est essentielle pour se défendre contre l'évolution des attaques de type "deepfake". C'est là que la biométrie faciale avec des architectures basées sur le cloud et des centres d'opérations de sécurité dédiés joue un rôle essentiel.

Depuis des années, iProov est à l'avant-garde de la détection, de l'atténuation et de l'observation de ces attaques évolutives basées sur l'IA. Grâce à notre infrastructure en nuage et à notre centre d'opérations de sécurité, nous disposons d'une visibilité unique sur le réseau et les opérations des acteurs de menaces malveillantes. - et nous vous fournissons certains des renseignements recueillis sur leurs activités.

Pourquoi n'y a-t-il pas de rapport comparable disponible ?

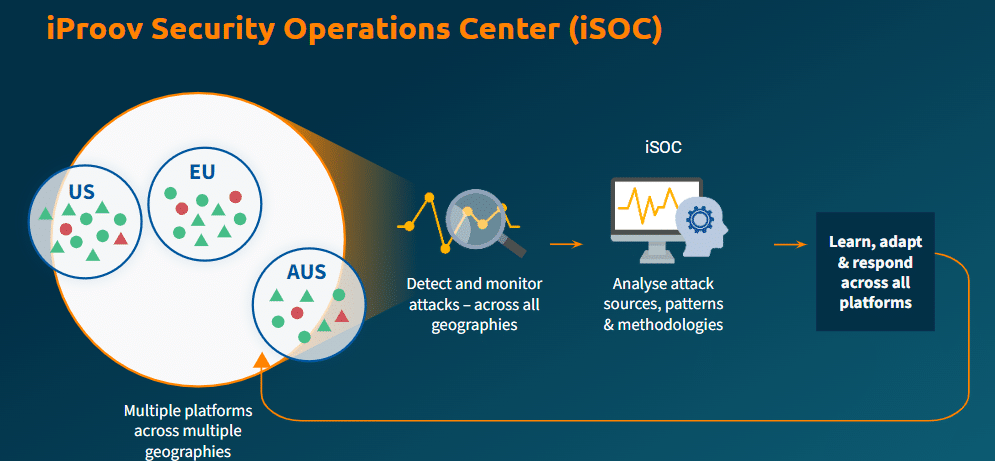

Le paysage des menaces liées à la vérification de l'identité à distance reste mal compris par rapport à d'autres domaines de la cybersécurité, tels que les ransomwares et le phishing. Bien que la plupart des fournisseurs de biométrie suivent des paramètres tels que les taux de réussite/d'échec, ils ne peuvent pas observer en continu les tentatives d'attaque en direct car ils ne déploient pas de modèle de livraison dans le nuage et de centre d'opérations de sécurité dédié. un modèle de livraison dans le nuage et un centre d'opérations de sécurité dédié.

Les solutions biométriques sur site n'ont qu'une vision limitée de leur exposition aux menaces, ce qui les empêche d'avoir une visibilité en temps réel sur les menaces qui pèsent sur leurs systèmes au moment où elles se produisent. Cette incapacité à surveiller activement les tentatives d'attaque les empêche de comprendre l'évolution des vecteurs de menace, des schémas et des groupes qui en sont à l'origine.

L'architecture en nuage d'iProov, associée à notre centre d'opérations de sécurité iProov Security Operations Center (iSOC) - soutenu par une équipe scientifique de classe mondiale composée de hackers éthiques, d'agents de renseignement sur les menaces et d'experts en sécurité biométrique - nous permet d'être les témoins directs des activités des acteurs de la menace. Cette visibilité inégalée en temps réel de l'évolution du paysage des menaces est la raison pour laquelle seul iProov peut produire ce rapport.

Grâce à la visibilité unique d'iProov sur l'évolution du paysage des menaces liées à la vérification d'identité à distance, ce rapport fournit des informations inestimables que d'autres fournisseurs ne peuvent pas offrir. Voici les principales raisons pour lesquelles les organisations devraient lire ce rapport :

Pourquoi lire le rapport ?

1. Découvrir les dernières menaces et vulnérabilités

Le rapport sur les renseignements sur les menaces constitue un guide complet sur l'évolution du paysage des menaces. Grâce aux conclusions de l'équipe scientifique d'iProov, les organisations obtiennent des informations exclusives sur les tactiques et les outils utilisés par les acteurs de la menace. Dans le rapport, nous les classons dans une taxonomie de menaces.

La connaissance des nouvelles menaces et faiblesses permet aux organisations d'améliorer de manière proactive leurs méthodes de vérification à distance avant que les criminels ne puissent les exploiter. Pour garder une longueur d'avance sur les criminels, il faut comprendre les dernières menaces et vulnérabilités avant qu'elles ne soient ciblées.

À quoi ressemble donc la taxonomie des menaces ?

- Attaques de présentation : Un artefact est présenté à la caméra. iProov peut détecter les attaques par présentation grâce à des indices dans l'imagerie. Les attaques par présentation sont bien comprises et constituent moins une menace évolutive pour la vérification d'identité à distance ; elles sont limitées en termes d'évolutivité et il existe des normes mondialement reconnues pour la détection des attaques par présentation (ISO/IEC 30107).

- Attaques par injection numérique : Les attaques par injection numérique consistent à injecter de fausses images directement dans le flux vidéo, ce qui permet aux acteurs de la menace de contourner les mécanismes traditionnels de détection des attaques de présentation et de lancer potentiellement des attaques automatisées à grande échelle. Des normes et des méthodes de test sont encore en cours d'élaboration pour contrer cette menace émergente.

- Attaques générées par l'IA et attaques synthétiques : Les attaques générées par l'IA et les attaques synthétiques s'appuient sur des technologies avancées telles que les deepfakes, l'IA générative et l'imagerie générée par ordinateur (CGI) pour créer des médias falsifiés ou manipulés qui peuvent usurper l'identité d'individus. Elles peuvent permettre des attaques automatisées à grande échelle.

La taxonomie des menaces pour la vérification d'identité à distance :

Ces connaissances fournissent aux organisations un cadre clair pour comprendre les menaces qui pèsent sur elles. Elles leur permettent d'orienter leurs méthodes de détection et de prévention des cybermenaces (et de prendre des décisions éclairées sur les solutions qu'elles choisissent).

2. Approfondir votre compréhension des outils alimentés par l'IA

L'IA générative a eu un impact significatif sur le domaine de la vérification d'identité à distance. Toutes les technologies n'offrent pas les mêmes niveaux d'assurance, d'où l'importance de bien comprendre la prolifération et les progrès des outils alimentés par l'IA et la manière dont ils sont exploités par les acteurs de la menace.

Le rapport de veille sur les menaces d'iProov met en lumière la vulnérabilité de la vérification d'identité de personne à personne face aux "deepfakes" et leur impact sur la vérification à distance. Alors que la détection de l'authenticité de base permet de se défendre contre certaines attaques, la technologie Dynamic Liveness d'iProov constitue une solution efficace contre les menaces liées à la présentation, à l'injection numérique, à l'identité synthétique et à l'intelligence artificielle, en garantissant que l'utilisateur est la personne correcte et authentique au moment de l'authentification.

Différentes technologies offrent différents niveaux de protection contre ces menaces et, en fonction du cas d'utilisation et du risque, la compréhension du paysage des menaces aide les organisations à naviguer parmi les offres de solutions en fonction de leur appétence au risque et des menaces contre lesquelles elles ont le plus besoin d'être protégées.

3. Comprendre l'importance de l'expertise dans les processus de vérification de l'identité

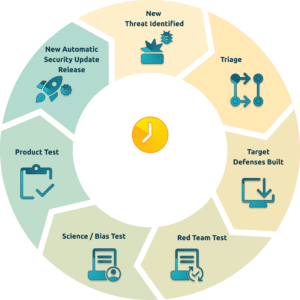

Les processus de vérification d'identité efficaces sont un écosystème sensible. iProov gère cette sécurité grâce à une boucle de rétroaction entre nos :

- Équipe rouge : tests de pénétration

- Équipe chargée du renseignement sur les menaces : collecte permanente de renseignements

- Équipe de sécurité biométrique : surveillance en temps réel des tentatives de fraude

- L'équipe scientifique : Construire et améliorer la plateforme sur la base du retour d'information ci-dessus.

Le rapport aborde également la question de l'équilibre entre le jugement humain et l'automatisation. Le rapport offre des informations précieuses sur cette dynamique, aidant les organisations à trouver le bon équilibre en fonction de leurs besoins spécifiques et de leur profil de risque.

4. Aperçu du modus operandi des acteurs de la menace

Le rapport se penche sur les tactiques, les modèles et les outils utilisés par les acteurs prolifiques de la menace au fil des ans, offrant ainsi une rare fenêtre sur leurs méthodes et leurs motivations. Ces connaissances permettent aux organisations d'améliorer leurs mesures de sécurité et de s'assurer que leurs défenses sont prêtes à faire face à des menaces nouvelles et en constante évolution.

Cette fenêtre sur leur mode de fonctionnement montre qu'aucun outil n'est le même et qu'aucune méthode n'est non plus la même. Il est donc crucial d'investir dans des fournisseurs qui se concentrent sur le suivi - selon les termes de Gartner. Gartner - les "derniers outils et techniques disponibles pour la création de deepfakes" afin de maintenir la "perspective la plus à jour sur les capacités des attaquants potentiels et votre capacité à les détecter".

5. Recueillir des statistiques clés sur le paysage des menaces

Le rapport révèle des statistiques clés sur les menaces pesant sur la vérification d'identité à distance - comme l'augmentation choquante de 704 % des attaques par échange de visage (une forme de deepfake) entre le premier et le deuxième semestre 2023. - qui peuvent aider à guider votre compréhension des tendances des attaques et des qualifications des risques.

La compréhension de la gravité du risque à l'aide de points de données empiriques peut guider les décisions des organisations en matière d'adoption de technologies et de stratégies d'atténuation des risques.

- Les personnes qui souhaitent obtenir davantage d'informations sur l'évaluation des solutions de vérification biométrique du visage peuvent se référer à notre Rapport sur la démystification de la vérification des visages.

Pourquoi s'en préoccuper ?

Les renseignements sur les menaces liées à la vérification de l'identité sont essentiels pour toute organisation qui s'appuie sur les identités numériques pour s'assurer que les utilisateurs sont bien ceux qu'ils prétendent être. L'évolution rapide des attaques basées sur l'IA menace tous les systèmes de vérification à distance, y compris ceux qui n'ont pas de données biométriques, comme les vidéoconférences. La question n'est pas de savoir si, mais quand votre organisation sera ciblée.

Il est essentiel de choisir le bon fournisseur de vérification d'identité à distance avec des solutions de pointe pour lutter contre les menaces émergentes. iProov est à l'avant-garde de la sécurité biométrique, avec iSOC qui surveille en permanence les techniques de fraude pour adapter notre technologie de manière préventive. Notre rapport 2024 Threat Intelligence Report fournit des informations exclusives de notre équipe scientifique sur l'évolution des outils et des méthodes utilisés par les acteurs de la menace, permettant aux organisations d'évaluer si l'approche d'iProov s'aligne sur leurs besoins de sécurité pour se défendre contre les menaces identitaires alimentées par l'IA.

À l'ère de l'IA générative, toutes les technologies de vérification n'offrent pas la même protection. En tirant parti des enseignements de ce rapport, les organisations peuvent prendre des décisions éclairées sur les solutions qu'elles déploient pour se défendre contre les menaces croissantes.

Réflexions finales

Il est nécessaire de revoir l'état d'esprit en matière de sécurité dans le domaine de la vérification d'identité à distance - une posture de sécurité réactive, après coup, est insuffisante. En réalité, les fournisseurs qui n'ont pas de visibilité sur leur surface d'attaque ne constituent pas une solution sûre à long terme.

Les entreprises doivent adopter une attitude proactive en matière de sécurité et avoir une vision en temps réel des menaces émergentes afin d'évaluer et d'atténuer correctement les risques lorsqu'elles choisissent une solution de vérification d'identité à distance.

En fin de compte, en exploitant les informations de ce rapport, les organisations peuvent prendre des décisions éclairées sur les solutions qu'elles déploient pour se défendre contre les menaces croissantes. Pour accéder au rapport iProov 2024 Threat Intelligence Report et en savoir plus, consultez le site suivant https://www.iproov.com/reports/iproov-threat-intelligence-report-2024