Anatomia de um ataque de identidade

A IA generativa está alimentando a próxima geração de fraudes de identidade

Para ajudar a fortalecer suas defesas, muitas organizações estão adotando rapidamente a verificação facial biométrica como um método de garantia de identidade altamente seguro e fácil de usar para integrar e autenticar novamente os usuários.

A crise de identidade explicada

A inteligência artificial tem um enorme potencial, mas também está sendo usada como arma para criar uma crise de identidade global. A mídia sintética sofisticada está corroendo a confiança em governos, empresas e pessoas.

O cenário das ameaças biométricas mudou radicalmente. O que antes exigia alta habilidade técnica agora pode ser alcançado por meio de ferramentas, mercados e guias fáceis de usar. Essa democratização da capacidade de ataque criou um aumento explosivo em escala e alcance. No entanto, os malfeitores também estão tirando proveito da tecnologia inovadora e estão usando cada vez mais a IA generativa para desenvolver maneiras cada vez mais sofisticadas de cometer fraudes, lavar dinheiro ou cometer outras atividades ilícitas para obter ganhos financeiros. Infelizmente, embora a maioria das soluções biométricas tenha desenvolvido resiliência a ataques de apresentação, muitas estão lutando para se defender contra ataques de injeção digital muito mais fáceis de criar e mais escaláveis, como os deepfakes, trocas de rostoe até mesmo identidades sintéticas.

Para ajudar as organizações a entenderem melhor a anatomia de um ataque de identidade, o iProov está compartilhando os insights obtidos em nosso Centro de Operações de Segurança (iSOC). O iSOC utiliza sistemas de visão computacional de aprendizado de máquina de última geração em conjunto com abordagens complementares e multimodais para detectar padrões de ataque biométrico em várias regiões, dispositivos e plataformas.

iSOC Vê os criminosos levarem os ataques de injeção digital a outro nível:

- Os agentes de ameaças estão promovendo ataques de injeção digital em várias plataformas, visando a Web móvel, o Android nativo e o iOS nativo por meio de emuladores.

- O surgimento e o crescimento de sofisticadas trocas de rostos e identidades sintéticas sugerem que criminosos pouco qualificados agora têm os meios para lançar ataques avançados.

- Os agentes de ameaças estão lançando ataques baseados em movimento simultaneamente e em escala contra centenas de sistemas em todo o mundo.

Compreender e descobrir a anatomia de um ataque à identidade é essencial para selecionar quais soluções biométricas são mais adequadas às necessidades de sua organização.

Continue lendo para saber mais sobre o cenário de ameaças biométricas, descobrir as tendências de comportamento dos agentes de ameaças e entender por que todas as tecnologias biométricas não são criadas da mesma forma quando se trata de enfrentar essas ameaças.

Estatísticas da anatomia de um ataque à identidade

Perdas projetadas com a Fraude de Identidade Sintética (SIF) até 2030

Inteligência sobre ameaças e percepções de Andrew Newell, diretor científico

Entendendo os tipos de ataque biométrico

Ataques de apresentação

Os invasores usam fotos, máscaras ou mídia sintética na frente de uma câmera. As soluções credenciadas por PAD capturam muitas delas, mas as imagens de IA estão tornando essas falsificações muito mais convincentes.

Ataques de injeção digital

Uma ameaça muito maior: injetar mídia sintética diretamente no fluxo de dados. Esses ataques:

- Escala infinita

- Não requerem presença física

- Ataques de apresentação em desvantagem numérica de 10:1 no final de 2022

Técnicas comuns de ataque

Fraude de identidade sintética (SIF)

- Combina dados reais e falsos

- GANs geram rostos realistas

- Cria confiança ao longo do tempo, dificultando a detecção

- Projetado para custar US$ 23 bilhões até 2030

Trocas de rosto

- Sobrepor biometria real a imagens de invasores

- Permitir a aquisição de contas

- Aumento de 300% em 2024

Conversão de imagem para vídeo

- Transforma fotos em vídeos realistas

- Simplifica a criação de identidades sintéticas

- Ignora as verificações básicas de vivacidade

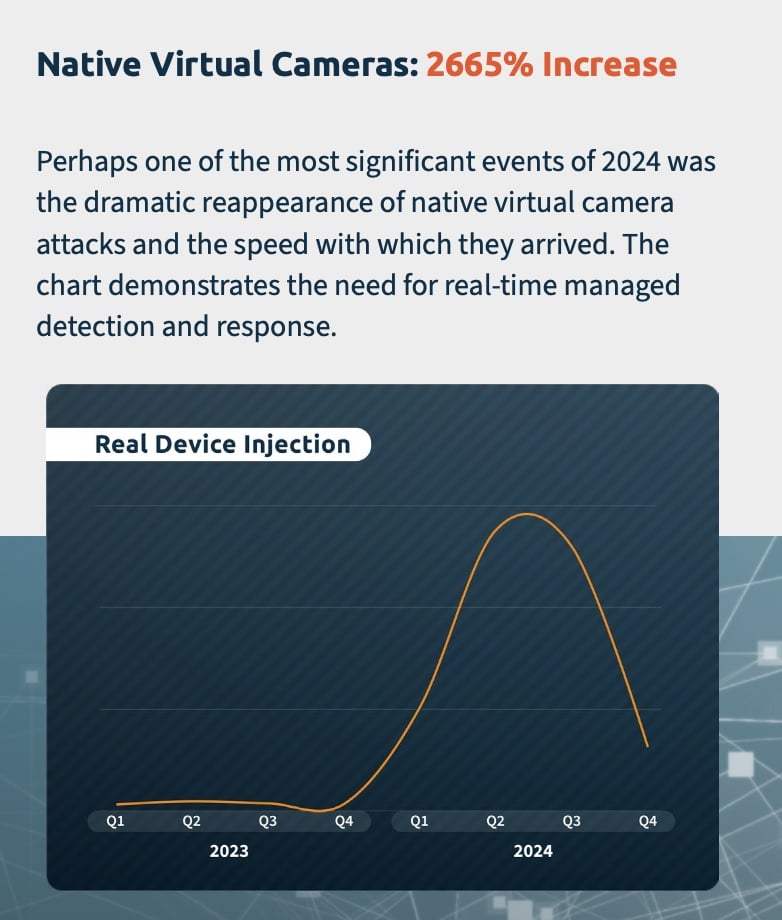

Ataques de câmera virtual nativa

- Injetar IA ou filmagens pré-gravadas diretamente

- Aumento de 2665% em 2024

- Os principais aplicativos tornaram essas ferramentas amplamente disponíveis

Crime como serviço

- Kits da Dark Web + tutoriais para não especialistas

- Mais de 31 novos grupos de ameaças identificados em 2024

A falha de detecção humana

- Somente 0,1% das pessoas identificaram todos os exemplos sintéticos

- Os profissionais treinados alcançaram apenas 50% de precisão

- A verificação do operador humano está sendo contornada

- O excesso de confiança alimenta lapsos dispendiosos

Você consegue identificar um deepfake? Faça o teste de detecção de deepfake!

O impacto financeiro

- US$ 8,8 bilhões em perdas de identidade (2023)

- US$ 10,2 bilhões em perdas por fraude (primeiro semestre de 2024)

- Média de US$ 4,24 milhões por incidente de segurança

- US$ 25,6 milhões perdidos em um único golpe de deepfake (Hong Kong)

Sua solução atual está pronta para Deepfake?

O mercado está repleto de fornecedores de liveness que alegam proteção contra deepfake e facilidade de uso, muitas vezes sem evidências. Isso torna a seleção do fornecedor certo um desafio.

Faça nossa avaliação de 2 minutos sobre a vivacidade para avaliar sua segurança contra ameaças de IA.

Obtenha insights valiosos sobre o desempenho do seu fornecedor de liveness, abrangendo áreas críticas como detecção de ataques, atualizações de segurança, experiência do usuário, acessibilidade, suporte a clientes e parceiros e governança.

AS CERTIFICAÇÕES SÃO IMPORTANTES.

- Nível de garantia eIDAS Alto

- ISO/IEC 30107-3

- SOC 2 Tipo II

- Certificação da estrutura de confiança de atributos e identidade digital do governo do Reino Unido

- Fornecedor certificado do G-Cloud

- Provedor de Mitigação de SIF do Federal Reserve

- iBeta

- iRAP

- Laboratório Nacional de Física do Reino Unido (NPL)