Anatomie d'une attaque d'identité

L'IA générative alimente la nouvelle génération de fraude à l'identité

Pour renforcer leurs défenses, de nombreuses organisations adoptent rapidement la vérification biométrique du visage comme méthode d'assurance de l'identité hautement sécurisée et facile à utiliser pour intégrer et réauthentifier les utilisateurs.

La crise d'identité expliquée

L'intelligence artificielle recèle un énorme potentiel, mais elle est également utilisée pour créer une crise d'identité mondiale. Les médias synthétiques sophistiqués érodent la confiance dans les gouvernements, les entreprises et les personnes.

Le paysage des menaces biométriques a fondamentalement changé. Ce qui nécessitait autrefois de grandes compétences techniques est aujourd'hui réalisable grâce à des outils, des places de marché et des guides faciles à utiliser. Cette démocratisation de la capacité d'attaque a entraîné une augmentation explosive de l'échelle et de la portée. Cependant, les mauvais acteurs profitent également des technologies innovantes et utilisent de plus en plus l'IA générative pour développer des moyens toujours plus sophistiqués de commettre des fraudes, de blanchir de l'argent ou de mener d'autres activités illicites à des fins lucratives. Malheureusement, alors que la plupart des solutions biométriques ont développé une résistance aux attaques de présentation, beaucoup peinent à se défendre contre les attaques par injection numérique, beaucoup plus faciles à créer et plus évolutives, comme les "deepfakes", échanges de visageset même les identités synthétiques.

Pour aider les organisations à mieux comprendre l'anatomie d'une attaque d'identité, iProov partage les connaissances acquises par son Centre d'opérations de sécurité (iSOC). iSOC utilise des systèmes de vision artificielle de pointe en conjonction avec des approches complémentaires et multimodales pour détecter des modèles d'attaques biométriques dans de multiples zones géographiques, appareils et plates-formes.

iSOC Les criminels passent à la vitesse supérieure en matière d'attaques par injection numérique :

- Les acteurs de la menace font progresser les attaques par injection numérique à travers les plateformes, en ciblant le web mobile, Android natif et iOS natif via des émulateurs.

- L'émergence et le développement d'échanges de visages et d'identités synthétiques sophistiqués d'échanges de visages et d'identités synthétiques suggère que des criminels peu qualifiés ont désormais les moyens de lancer des attaques avancées.

- Les acteurs de la menace lancent des attaques basées sur le mouvement simultanément et à grande échelle contre des centaines de systèmes dans le monde entier.

Il est essentiel de comprendre et de découvrir l'anatomie d'une attaque d'identité pour choisir les solutions biométriques les mieux adaptées aux besoins de votre organisation.

Lisez la suite pour en savoir plus sur le paysage des menaces biométriques, découvrir les tendances comportementales des acteurs de la menace et comprendre pourquoi toutes les technologies biométriques ne sont pas égales face à ces menaces.

Anatomie d'une attaque d'identité Statistiques

Prévisions de pertes liées à la fraude à l'identité synthétique (SIF) d'ici 2030

Renseignements sur les menaces et points de vue d'Andrew Newell, directeur scientifique en chef

Comprendre les types d'attaques biométriques

Attaques de présentation

Les attaquants utilisent des photos, des masques ou des médias synthétiques devant une caméra. Les solutions accréditées par le PAD permettent d'en repérer un grand nombre, mais l'imagerie IA rend ces usurpations beaucoup plus convaincantes.

Attaques par injection numérique

Une menace bien plus grande : l'injection de médias synthétiques directement dans le flux de données. Ces attaques :

- Échelle infinie

- Ne nécessitent pas de présence physique

- Présentation des attaques en surnombre 10:1 à la fin de l'année 2022

Techniques d'attaque courantes

Fraude à l'identité synthétique (SIF)

- Mélange de données réelles et fictives

- Les GAN génèrent des visages réalistes

- La confiance s'installe au fil du temps, ce qui rend la détection plus difficile

- Coût prévu : 23 milliards de dollars d' ici à 2030

Échanges de visages

- Superposition de données biométriques réelles sur des images d'attaquants

- Permettre les reprises de compte

- Augmentation de 300 % en 2024

Conversion d'images en vidéos

- Transforme les photos en vidéos réalistes

- Simplification de la création d'une identité synthétique

- Contourne les contrôles de base de l'existence

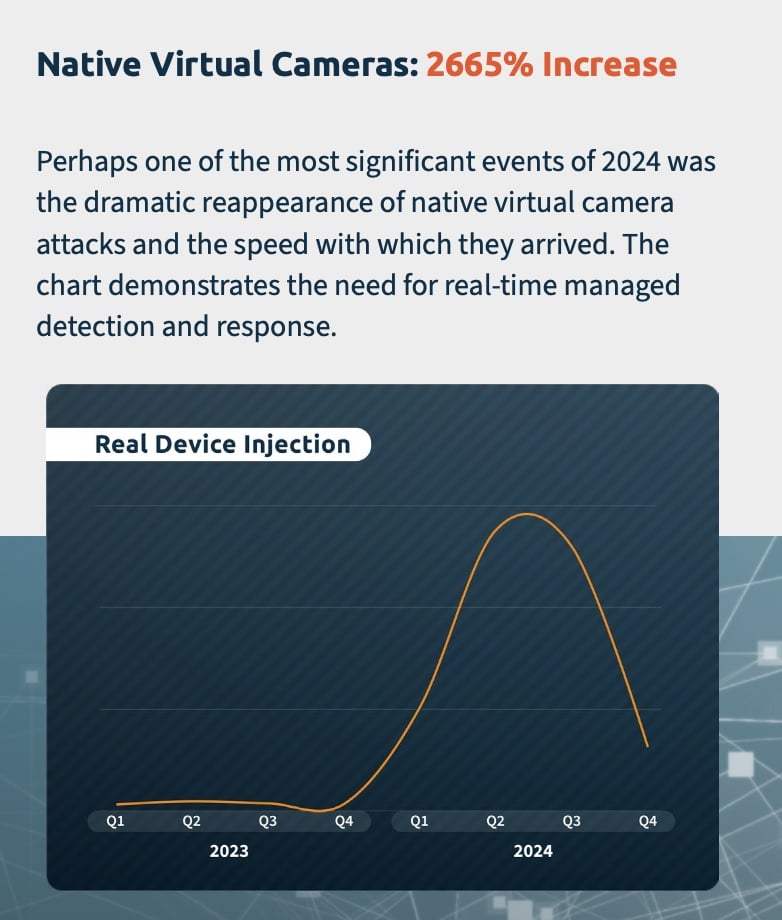

Attaques de caméras virtuelles natives

- Injecter directement des séquences AI ou préenregistrées

- 2665% d'augmentation en 2024

- Les applications grand public ont rendu ces outils largement disponibles

La criminalité en tant que service

- Kits pour le dark web + tutoriels pour les non-experts

- Plus de 31 nouveaux groupes de menace identifiés en 2024

L'échec de la détection humaine

- Seulement 0,1% des personnes ont repéré tous les exemples synthétiques

- Les professionnels formés n'atteignent qu'une précision de 50 %.

- La vérification par un opérateur humain est contournée

- L'excès de confiance alimente des défaillances coûteuses

Pouvez-vous détecter un "deepfake" ? Faites le test de détection des deepfakes !

L'impact financier

- 8,8 milliards de dollars de pertes d'identité (2023)

- 10,2 milliards de dollars de pertes dues à la fraude (1er semestre 2024)

- 4,24 millions de dollars en moyenne par incident de sécurité

- 25,6 millions de dollars perdus dans une seule escroquerie alimentée par un deepfake (Hong Kong)

Votre solution actuelle est-elle prête pour le Deepfake ?

Le marché est inondé de fournisseurs de liveness qui revendiquent une protection contre les deepfakes et une facilité d'utilisation sans effort, souvent sans preuve. Il est donc difficile de choisir le bon fournisseur.

Effectuez notre évaluation de la vulnérabilité en 2 minutes pour évaluer votre sécurité face aux menaces liées à l'IA.

Obtenez des informations précieuses sur les performances de votre fournisseur de liveness, couvrant des domaines critiques tels que la détection des attaques, les mises à jour de sécurité, l'expérience utilisateur, l'accessibilité, le support client et partenaire, et la gouvernance.

LES CERTIFICATIONS SONT IMPORTANTES.

- Niveau d'assurance de l'eIDAS Élevé

- ISO/IEC 30107-3

- SOC 2 Type II

- Certification du cadre de confiance de l'identité numérique et des attributs du gouvernement britannique

- Fournisseur certifié G-Cloud

- Fournisseur de services d'atténuation pour les FIS de la Réserve fédérale

- iBeta

- iRAP

- Laboratoire national de physique du Royaume-Uni (NPL)