Anatomia di un attacco all'identità

L'intelligenza artificiale generativa sta alimentando la prossima generazione di frodi di identità

Per rafforzare le proprie difese, molte organizzazioni stanno rapidamente adottando la verifica biometrica del volto come metodo di garanzia dell'identità altamente sicuro e facile da usare per l'inserimento e la riautenticazione degli utenti.

La crisi d'identità spiegata

L'intelligenza artificiale ha un enorme potenziale, ma viene anche usata come arma per creare una crisi d'identità globale. I sofisticati media sintetici stanno erodendo la fiducia nei governi, nelle aziende e nelle persone.

Il panorama delle minacce biometriche è cambiato radicalmente. Ciò che un tempo richiedeva un'elevata competenza tecnica è ora realizzabile attraverso strumenti, mercati e guide di facile utilizzo. Questa democratizzazione delle capacità di attacco ha creato un aumento esplosivo della scala e della portata. Tuttavia, anche i malintenzionati stanno approfittando della tecnologia innovativa e utilizzano sempre più spesso l'intelligenza artificiale generativa per sviluppare modi sempre più sofisticati di commettere frodi, riciclare denaro o commettere altre attività illecite a scopo di lucro. Purtroppo, mentre la maggior parte delle soluzioni biometriche ha sviluppato una resistenza agli attacchi di presentazione, molte faticano a difendersi dagli attacchi di iniezione digitale, molto più facili da creare e più scalabili, come i deepfake, scambi di voltie persino le identità sintetiche.

Per aiutare le organizzazioni a comprendere meglio l'anatomia di un attacco all'identità, iProov condivide le conoscenze acquisite dal nostro Security Operations Center (iSOC). iSOC utilizza sistemi di visione computerizzata di apprendimento automatico all'avanguardia insieme ad approcci complementari e multimodali per rilevare modelli di attacchi biometrici in diverse aree geografiche, dispositivi e piattaforme.

iSOC I criminali portano gli attacchi di Digital Injection a un altro livello:

- Gli attori delle minacce stanno portando avanti attacchi di tipo digital injection su tutte le piattaforme, prendendo di mira il web mobile, Android nativo e iOS nativo tramite emulatori.

- L'emergere e la crescita di sofisticati scambi di volti e identità sintetiche suggerisce che i criminali poco qualificati hanno ora i mezzi per lanciare attacchi avanzati.

- Gli attori delle minacce stanno lanciando attacchi basati sul movimento simultaneamente e su larga scala contro centinaia di sistemi a livello globale.

Comprendere e scoprire l'anatomia di un attacco all'identità è essenziale per scegliere le soluzioni biometriche più adatte alle esigenze della vostra organizzazione.

Continuate a leggere per saperne di più sul panorama delle minacce biometriche, scoprite le tendenze comportamentali degli attori delle minacce e capite perché tutte le tecnologie biometriche non sono state create uguali di fronte a queste minacce.

Anatomia di un attacco all'identità Statistiche

Proiezione delle perdite di frodi di identità sintetiche (SIF) entro il 2030

Informazioni sulle minacce e approfondimenti di Andrew Newell, Chief Scientific Officer

Conoscere i tipi di attacco biometrico

Attacchi alla presentazione

Gli aggressori utilizzano foto, maschere o supporti sintetici davanti a una telecamera. Le soluzioni accreditate PAD ne catturano molti, ma le immagini dell'intelligenza artificiale rendono questi spoofing molto più convincenti.

Attacchi di iniezione digitale

Una minaccia molto più grande: l'iniezione di media sintetici direttamente nel flusso di dati. Questi attacchi:

- Scala infinita

- Non richiedono la presenza fisica

- Attacchi di presentazione in inferiorità numerica 10:1 alla fine del 2022

Tecniche di attacco comuni

Frode dell'identità sintetica (SIF)

- Mescola dati reali e falsi

- Le GAN generano volti realistici

- Costruisce la fiducia nel tempo, rendendo più difficile l'individuazione.

- Si prevede che il costo sarà di 23 miliardi di dollari entro il 2030.

Scambi di volti

- Sovrapposizione di dati biometrici reali alle immagini degli aggressori

- Abilitare le acquisizioni di account

- Aumento del 300% nel 2024

Conversione da immagine a video

- Trasforma le foto in video realistici

- Semplifica la creazione di identità sintetiche

- Bypassa i controlli di liveness di base

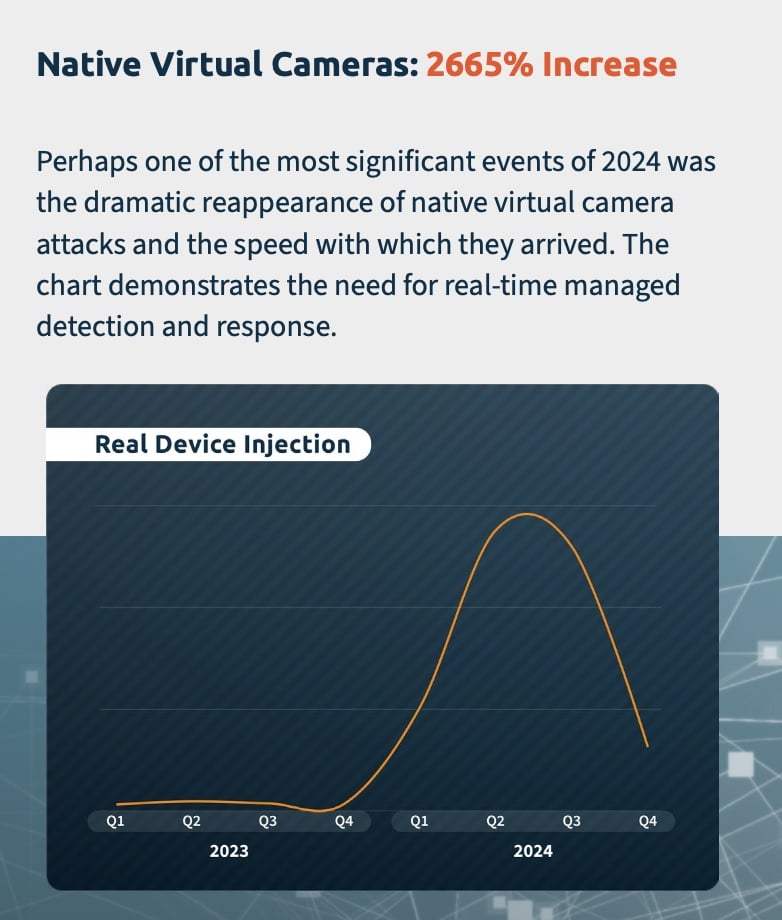

Attacchi alla telecamera virtuale nativa

- Iniettare direttamente filmati AI o pre-registrati

- Aumento del 2665% nel 2024

- Le app mainstream hanno reso questi strumenti ampiamente disponibili

Il crimine come servizio

- Kit per il dark web + tutorial per i non esperti

- Oltre 31 nuovi gruppi di minacce identificati nel 2024

Il fallimento del rilevamento umano

- Solo lo 0,1% delle persone ha individuato tutti gli esempi sintetici

- I professionisti addestrati hanno raggiunto solo il 50% di accuratezza

- La verifica dell'operatore umano viene aggirata

- L'eccesso di fiducia alimenta costose lacune

Sai riconoscere un deepfake? Fai il test di individuazione dei deepfake!

L'impatto finanziario

- 8,8 miliardi di dollari di perdite di identità (2023)

- 10,2 miliardi di dollari di perdite per frode (1° semestre 2024)

- 4,24 milioni di dollari in media per incidente di sicurezza

- 25,6 milioni di dollari persi in una singola truffa alimentata da deepfake (Hong Kong)

La vostra soluzione attuale è pronta per il deepfake?

Il mercato è inondato di fornitori di liveness che dichiarano una protezione deepfake e un'usabilità senza sforzo, spesso senza prove. Questo rende la scelta del fornitore giusto una sfida.

Eseguite il nostro Liveness Assessment di 2 minuti per valutare la vostra sicurezza contro le minacce dell'intelligenza artificiale.

Ottenete informazioni preziose sulle prestazioni del vostro fornitore di liveness, che coprono aree critiche come il rilevamento degli attacchi, gli aggiornamenti della sicurezza, l'esperienza dell'utente, l'accessibilità, il supporto ai clienti e ai partner e la governance.

LE CERTIFICAZIONI SONO IMPORTANTI.

- Livello di garanzia eIDAS Alto

- ISO/IEC 30107-3

- SOC 2 Tipo II

- Certificazione del quadro di riferimento per l'identità digitale e gli attributi del governo britannico

- Fornitore certificato G-Cloud

- Fornitore di mitigazione SIF della Federal Reserve

- iBeta

- iRAP

- Laboratorio nazionale di fisica del Regno Unito (NPL)