10 de maio de 2024

Na era digital, garantir a verificação e a autenticação de identidade remota segura é fundamental para as organizações. Os fatores de segurança baseados em inerência surgiram como a maneira mais segura e confiável de verificar os usuários, mas o aumento de deepfakes e outras mídias sintéticas pode dificultar a garantia da legitimidade do usuário. O recente golpe de phishing de videoconferência deepfake que custou a uma empresa de Hong Kong empresa de Hong Kong mais de US$ 25 milhões serve como um forte lembrete do cenário de ameaças alimentadas por IA que precisamos enfrentar.

O aumento de deepfakes e outras mídias sintéticas geradas por IA representa uma ameaça significativa à verificação remota de identidade. Embora existam vários métodos de verificação de identidade remota, como verificação por chamada de vídeoa biometria facial provou ser o método mais seguro, utilizável e inclusivo. Outras modalidades, como vozdemonstraram ser particularmente suscetíveis à IA generativa.

Para que a segurança da verificação remota de identidade resista ao ataque dos recursos de IA generativa, a detecção robusta de vivacidade, juntamente com o monitoramento ativo de ameaças, é essencial para a defesa contra ataques de deepfake em evolução. É nesse ponto que a biometria facial com arquiteturas baseadas em nuvem e centros de operações de segurança dedicados desempenham um papel fundamental.

A iProov está há anos na vanguarda da detecção, mitigação e observação desses ataques baseados em IA em constante evolução. Por meio de nossa infraestrutura de nuvem e centro de operações de segurança, temos visibilidade exclusiva da rede e das operações de agentes de ameaças mal-intencionados - e estamos fornecendo a você algumas das informações coletadas sobre as atividades deles.

Por que não há um relatório comparável disponível?

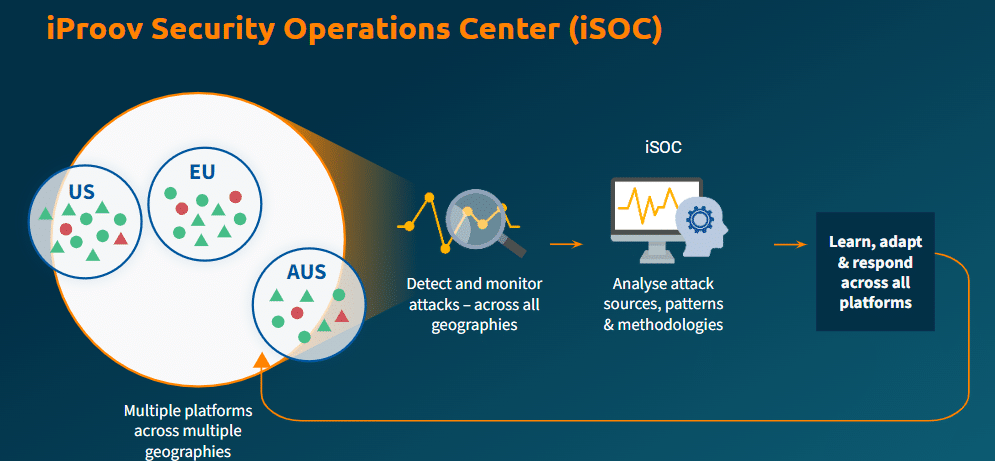

O cenário de ameaças da verificação remota de identidade continua pouco compreendido em relação a outros domínios da segurança cibernética, como ransomware e phishing. Embora a maioria dos fornecedores de biometria monitore métricas como taxas de aprovação/reprovação, eles não podem observar continuamente as tentativas de ataque ao vivo porque não implementam um modelo de fornecimento em nuvem e um Centro de Operações de Segurança dedicado.

As soluções biométricas locais têm uma visão limitada de sua exposição a ameaças, impedindo-as de obter visibilidade das ameaças em tempo real contra seus sistemas à medida que elas ocorrem. Essa incapacidade de monitorar ativamente as tentativas de ataque dificulta a compreensão dos vetores de ameaças em evolução, dos padrões e dos grupos por trás deles.

A arquitetura de nuvem do iProov, juntamente com nosso iProov Centro de Operações de Segurança (iSOC) - apoiado por uma equipe científica de classe mundial de hackers éticos, agentes de inteligência contra ameaças e especialistas em segurança biométrica - nos permite testemunhar diretamente as atividades dos agentes de ameaças. Essa visibilidade inigualável em tempo real do cenário de ameaças em evolução é a razão pela qual somente o iProov pode produzir este relatório.

Dada a visibilidade exclusiva do iProov sobre o cenário de ameaças de verificação remota de identidade em evolução, este relatório fornece insights valiosos que outros fornecedores não podem oferecer. Aqui estão os principais motivos pelos quais as organizações devem ler este relatório:

Por que ler o relatório?

1. Descubra as ameaças e vulnerabilidades mais recentes

O Relatório de Inteligência sobre Ameaças serve como um guia abrangente para o cenário de ameaças em evolução. Utilizando as descobertas da equipe científica do iProov, as organizações obtêm insights exclusivos sobre as táticas e ferramentas empregadas pelos agentes de ameaças. Nós as categorizamos em uma taxonomia de ameaças no relatório.

O conhecimento de novas ameaças e pontos fracos permite que as organizações aprimorem proativamente seus métodos de verificação remota antes que os criminosos possam explorá-los. Para se manter à frente dos criminosos, é necessário compreender as ameaças e vulnerabilidades mais recentes antes que elas sejam visadas.

Então, como é a taxonomia das ameaças?

- Ataques de apresentação: Um artefato é apresentado à câmera. O iProov pode detectar ataques de apresentação por meio de pistas nas imagens. Os ataques de apresentação são bem compreendidos e representam uma ameaça menor à verificação remota de identidade; eles são limitados em termos de escalabilidade e existem padrões reconhecidos mundialmente para a detecção de ataques de apresentação (ISO/IEC 30107).

- Ataques de injeção digital: Os ataques de injeção digital envolvem a injeção de imagens falsas diretamente no fluxo de vídeo, permitindo que os agentes de ameaças contornem os mecanismos tradicionais de detecção de ataques de apresentação e, potencialmente, lancem ataques automatizados em grande escala. Padrões e métodos de teste ainda estão em desenvolvimento para combater essa ameaça emergente.

- Ataques sintéticos e gerados por IA: Os ataques sintéticos e gerados por IA utilizam tecnologias avançadas como deepfakes, IA generativa e imagens geradas por computador (CGI) para criar mídias falsas ou manipuladas que podem se passar por indivíduos. Eles podem permitir ataques automatizados e em grande escala.

A taxonomia das ameaças à verificação remota de identidade:

Esse conhecimento fornece uma estrutura clara para que as organizações entendam as ameaças contra elas. Ele permite que as organizações informem seus métodos de detecção e prevenção de ameaças cibernéticas (e tomem decisões informadas sobre as soluções que escolherem).

2. Aprofunde seu conhecimento sobre ferramentas baseadas em IA

IA generativa impactou significativamente o campo da verificação remota de identidade. Nem todas as tecnologias oferecem os mesmos níveis de garantia, o que torna crucial obter uma compreensão profunda da proliferação e do avanço das ferramentas baseadas em IA e de como elas estão sendo aproveitadas pelos agentes de ameaças.

O Relatório de Inteligência sobre Ameaças do iProov lança luz sobre a vulnerabilidade da verificação de identidade pessoa a pessoa a deepfakes e seu impacto na verificação remota. Embora a detecção básica de vivacidade possa defender contra alguns ataques, a vivacidade dinâmica do iProov serve como uma solução eficaz contra apresentação, injeção digital, identidade sintética e ameaças geradas por IA, garantindo que o usuário seja a pessoa correta e genuína no momento da autenticação.

Diferentes tecnologias oferecem diferentes níveis de proteção contra essas ameaças e, dependendo do caso de uso e do risco, a compreensão do cenário de ameaças ajuda as organizações a navegar pelas ofertas de soluções com base no apetite de risco e nas ameaças contra as quais elas exigem mais proteção.

3. Obtenha insights sobre a importância do conhecimento especializado nos processos de verificação de identidade

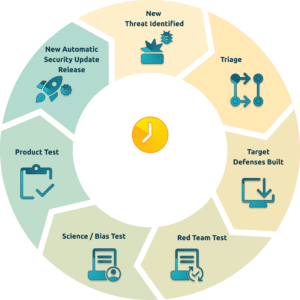

Os processos eficientes de verificação de identidade são um ecossistema sensível. O iProov gerencia essa segurança por meio de um ciclo de feedback entre nossos produtos e serviços:

- Equipe vermelha: realização de testes de penetração

- Equipe de Inteligência sobre Ameaças: conduzindo a coleta contínua de inteligência

- Equipe de segurança biométrica: abrangendo o monitoramento em tempo real de tentativas fraudulentas

- Equipe científica: Criação e aprimoramento da plataforma com base no feedback dos participantes

O relatório também aborda o equilíbrio entre o julgamento humano e a automação. O relatório oferece insights valiosos sobre essa dinâmica, ajudando as organizações a encontrar o equilíbrio certo com base em suas necessidades específicas e perfis de risco.

4. Visão geral do modus operandi dos agentes de ameaças

O relatório investiga as táticas, os padrões e as ferramentas empregadas por agentes de ameaças prolíficos ao longo dos anos, fornecendo uma rara visão de seus métodos e motivos. Esse conhecimento permite que as organizações aprimorem suas medidas de segurança, garantindo que suas defesas estejam preparadas para ameaças novas e em evolução.

Essa janela em seu MO mostra que nenhuma ferramenta é a mesma e nenhum método é o mesmo. Portanto, é fundamental investir em fornecedores focados no rastreamento - nas palavras do Gartner - as "mais recentes ferramentas e técnicas disponíveis para a criação de deepfakes" para manter a "perspectiva mais atualizada sobre os recursos dos possíveis invasores e sua capacidade de detectá-los".

5. Reunir as principais estatísticas sobre o cenário de ameaças

O relatório revela as principais estatísticas sobre ameaças à verificação remota de identidade - como um aumento chocante de 704% nos ataques de troca de rosto (uma forma de deepfake) de H1 a H2 2023 - que podem ajudar a orientar sua compreensão das tendências de ataque e qualificações de risco.

Compreender a gravidade do risco com pontos de dados empíricos pode orientar as decisões das organizações sobre a adoção de tecnologia e estratégias de mitigação de riscos.

- Aqueles que buscam mais informações sobre a avaliação de soluções de verificação biométrica facial devem consultar nosso Relatório de desmistificação da verificação facial.

Por que você deve se importar?

A inteligência contra ameaças de verificação de identidade é crucial para qualquer organização que dependa de identidades digitais para garantir que os usuários sejam realmente quem afirmam ser. O cenário em rápida evolução dos ataques com tecnologia de IA ameaça todos os sistemas de verificação remota, inclusive aqueles sem biometria, como a videoconferência. Não se trata de uma questão de "se", mas de "quando" sua organização será alvo.

É fundamental escolher o fornecedor certo de verificação remota de identidade com soluções de ponta para combater ameaças emergentes. O iProov está na vanguarda da segurança biométrica, com o iSOC monitorando continuamente as técnicas de fraude para adaptar nossa tecnologia preventivamente. Nosso Relatório de Inteligência sobre Ameaças de 2024 fornece insights exclusivos de nossa equipe científica sobre as ferramentas e os métodos em evolução usados pelos agentes de ameaças, permitindo que as organizações avaliem se a abordagem do iProov está alinhada com suas necessidades de segurança para se defender contra ameaças de identidade alimentadas por IA.

Em uma era de IA generativa, nem todas as tecnologias de verificação oferecem a mesma proteção. Ao aproveitar os insights deste relatório, as organizações podem tomar decisões informadas sobre as soluções que implementam para se defender contra ameaças crescentes.

Considerações finais

Há necessidade de uma revisão da mentalidade de segurança no campo da verificação remota de identidade - uma postura de segurança reativa, após o fato, é insuficiente. Na verdade, os fornecedores sem visibilidade de sua superfície de ataque não são uma solução segura de longo prazo.

As organizações precisam de uma mentalidade de segurança proativa com insights em tempo real sobre as ameaças emergentes para avaliar e reduzir adequadamente os riscos ao selecionar uma solução de verificação remota de identidade.

Em última análise, ao aproveitar os insights desse relatório, as organizações podem tomar decisões informadas sobre as soluções que implementam para se defender contra ameaças crescentes. Para acessar o Relatório de Inteligência sobre Ameaças do iProov 2024 e saber mais, visite https://www.iproov.com/reports/iproov-threat-intelligence-report-2024