2 de junho de 2023

Mela Abesamis sempre se considerou cuidadosa no que diz respeito à cibersegurança. Conhecia bem os ataques de phishing e outras tácticas de fraude comuns, bem como a forma de os detetar. Estava também habituada a receber códigos de acesso únicos (OTP) do seu banco, enviados por SMS para o seu dispositivo móvel, para autenticar a sua identidade.

Mas, em dezembro de 2020, Mela recebeu uma mensagem do seu banco, dizendo que 50 025 pesos filipinos (cerca de 950 dólares) tinham sido transferidos da sua conta para Mark Nagoyo. Esta foi a primeira e única indicação que recebeu de que o dinheiro tinha sido transferido. Ela nunca tinha ouvido falar de Mark Nagoyo, certamente não tinha efectuado o pagamento e não tinha recebido um código de acesso único durante a transação.

Ela não estava sozinha. Mais de 700 titulares de contas foram afectados pela fraude. Em filipino, a palavra "nagoyo" significa fazer alguém de parvo.

Quatro indivíduos acabaram por ser indiciados pela burla. Os autores da fraude utilizaram uma combinação de técnicas de engenharia social e de phishing para recolher os dados bancários e os números de telemóvel de centenas de cidadãos. Com estes dados, podiam intercetar as OTP SMS e esvaziar as contas bancárias dos cidadãos.

O banco reembolsou os montantes afectados, mas isso não compensou totalmente a experiência traumática das vítimas.

Autenticação OTP: Qual é o problema?

Este é apenas um exemplo de como comprometer a autenticação OTP está a tornar-se cada vez menos um desafio para hackers cada vez mais sofisticados. Parece que a autenticação OTP já não se adequa ao objetivo como método de segurança. No entanto, continua a ser um processo de verificação comum para organizações em todo o mundo.

Este artigo analisa os riscos de segurança inerentes à autenticação OTP. Discute a forma como os piratas informáticos conseguem comprometer o processo e propõe alternativas mais seguras e acessíveis para a verificação da identidade.

O que é a autenticação OTP?

Se alguma vez utilizou serviços bancários online, é provável que tenha efectuado uma autenticação OTP.

Um OTP (One-Time Passcode) é um código gerado por computador entregue por correio eletrónico, Serviço de Mensagens Curtas (SMS) ou token de hardware. O código serve como uma forma de autenticação ou verificação de que o utilizador é quem diz ser porque está na posse do seu dispositivo.

Em seguida, introduz o código da sua SMS no campo online para ter acesso a um determinado sítio Web ou aplicação. O código expira num período de tempo limitado.

A autenticação OTP é frequentemente utilizada como um método de autenticação multi-fator (MFA) e cumpre os requisitos o que você tem fator de garantia.

A autenticação multi-fator requer dois ou mais dos seguintes elementos:

- Conhecimento: algo que só o utilizador sabe - por exemplo, uma palavra-passe ou PIN

- Posse: algo que só o utilizador possui - por exemplo, um telemóvel ou um token

- Inerência: algo que o utilizador é - por exemplo, uma biometria

Os dois factores também têm de ser independentes um do outro. O objetivo é dificultar o acesso de uma pessoa autorizada a uma conta através da segurança em camadas.

No caso das OTP, oo que você tem é o seu dispositivo móvel.

Os principais tipos de autenticação OTP:

- Autenticação SMS OTP: Um código de acesso único é enviado para o seu dispositivo móvel através de uma mensagem de texto.

- TOTP (Time-Based One-Time Passcode): O utilizador é instruído a abrir uma aplicação de autenticação onde encontrará um código de acesso. Tem 30 a 60 segundos para introduzir o código de acesso no sítio Web, na aplicação ou no portal a que está a tentar aceder antes de este expirar.

- Tokens de hardware: Um dispositivo físico (não um telemóvel) apresenta um código de acesso único que lhe permite aceder a um sítio Web, aplicação ou portal.

Quais são os riscos de segurança da autenticação OTP?

O problema fundamental da autenticação OTP é o facto de apenas cumprir o o que você tem de autenticação (também conhecido como o fator de posse). O que se tem - seja o telemóvel ou o token de hardware - pode ser perdido, roubado ou comprometido.

Riscos de segurança da autenticação SMS OTP

Como demonstrado no caso das Filipinas, os hackers não precisam de roubar o seu telemóvel para comprometer a autenticação SMS OTP. De facto, não precisam de estar perto de si.

As mensagens de texto não são encriptadas e estão associadas ao seu número de telefone e não a um dispositivo específico. Seguem-se dois tipos de ataques comuns que permitem aos hackers intercetar a autenticação OTP por SMS:

- Trocas de SIM. O burlão recolhe os dados pessoais da vítima, quer através de phishing quer através de engenharia social. Utiliza estes dados para convencer o operador telefónico a mudar o número para o seu dispositivo. O SMS OTP é então enviado para o atacante, permitindo-lhe verificar e completar a atividade.

- A falha SS7. O SS7 (Signaling System No. 7) é um protocolo que facilita toda a atividade dos telemóveis, incluindo as mensagens SMS. O problema é que inclui uma falha de conceção que significa que os hackers podem intercetar chamadas e mensagens SMS.

Quando o protocolo SS7 de um fornecedor de rede móvel é comprometido com sucesso, os atacantes têm acesso a uma grande quantidade de dados pessoais dos utilizadores. O mais importante é que podem intercetar mensagens SMS e chamadas telefónicas.

Isto não só permite que os atacantes autentiquem actividades fraudulentas utilizando OTPs, como também lhes permite fazê-lo em grande escala.

Na Alemanha, em 2017, os autores de fraudes comprometeram o protocolo SS7 da 02 Telefonica e interceptaram OTPs de SMS. Esta situação levou a que um número não revelado de titulares de contas bancárias tivesse fundos retirados das suas contas.

Riscos de segurança da autenticação TOTP

O TOTP e a autenticação baseada em aplicações oferecem mais segurança do que o seu equivalente por SMS. O facto de a OTP estar constantemente a mudar e não estar associada ao seu número de telefone dificulta o acesso dos atacantes.

Dito isto, a autenticação TOTP não é totalmente isenta de falhas. Por exemplo:

- Vulnerabilidade do dispositivo. A autenticação TOTP ainda só cumpre o o que tem fator de autenticação. Independentemente da encriptação da OTP, a realidade é que o seu dispositivo pode estar em risco. Os dispositivos móveis podem ser perdidos ou roubados.

Isto põe em causa se a autenticação OTP pode efetivamente ser classificada como MFA. Se um atacante roubar o seu telemóvel, realizar uma atividade (como fazer um pagamento online) e depois utilizar a sua aplicação de autenticação TOTP para a autorizar, podemos realmente dizer que utilizou múltiplos factores? Afinal de contas, tudo aconteceu no mesmo dispositivo.

Por outro lado, a autenticação facial iProov é fora da banda - a tipo de autenticação A tecnologia iProov parte do princípio de que o dispositivo foi comprometido, pelo que a autenticação é processada de forma segura e privada na nuvem. Uma autenticação iProov é, portanto, independente do dispositivo que está a ser utilizado. Mesmo que um mau ator tenha acesso total ao dispositivo de outra pessoa, o processo de autenticação permanece seguro.

A autenticação OTP oferece uma experiência de utilizador ultrapassada?

A pandemia global obrigou muitas pessoas a realizarem as suas actividades diárias à distância. Isto levou a um aumento da procura de experiências de utilizador rápidas, sem esforço e inclusivas.

No entanto, a experiência que a autenticação OTP proporciona tem as suas desvantagens. Vamos discuti-las aqui.

Processo ativo

Um processo ativo, neste sentido, significa que o utilizador tem de fazer algo para que a atividade funcione. No que diz respeito à autenticação OTP, significa recuperar o telemóvel ou o hard token.

Isto pode ser irritante. O utilizador pode não ter o seu dispositivo sempre consigo. Por conseguinte, tem de o ir buscar para concluir a atividade, o que dificulta a experiência do utilizador.

Este é especialmente o caso do TOTP. A natureza sensível ao tempo deste processo de verificação pode resultar na expiração do código de acesso único antes de o poder utilizar. Muitas vezes, os utilizadores ficam tão exasperados com o procedimento que abandonam toda a atividade.

Dependência do sinal telefónico

A autenticação OTP baseia-se no pressuposto de que o utilizador tem um sinal de telefone ou acesso à Internet. Caso contrário, não funciona. Com o SMS OTP, o facto de não ter um sinal forte pode atrasar o código de acesso, o que significa que tem de esperar para concluir a atividade.

Digamos que está a tentar comprar bilhetes de avião com urgência, ou que tem um familiar que está realmente numa situação difícil e precisa de dinheiro. Começa a transação online e o SMS OTP é-lhe enviado, mas não tem sinal de telefone.

Não recebe o OTP e não tem outra forma de efetuar a compra ou de transferir os fundos para ajudar o seu familiar.

Falta de inclusão

Por último, a autenticação OTP parte erradamente do princípio de que toda a gente tem acesso a um dispositivo móvel. Nem toda a gente tem. A pandemia global obrigou toda a gente - proprietários de telemóveis ou não - a realizar serviços de acesso à distância.

Porque é que a verificação biométrica é uma melhor alternativa à autenticação OTP?

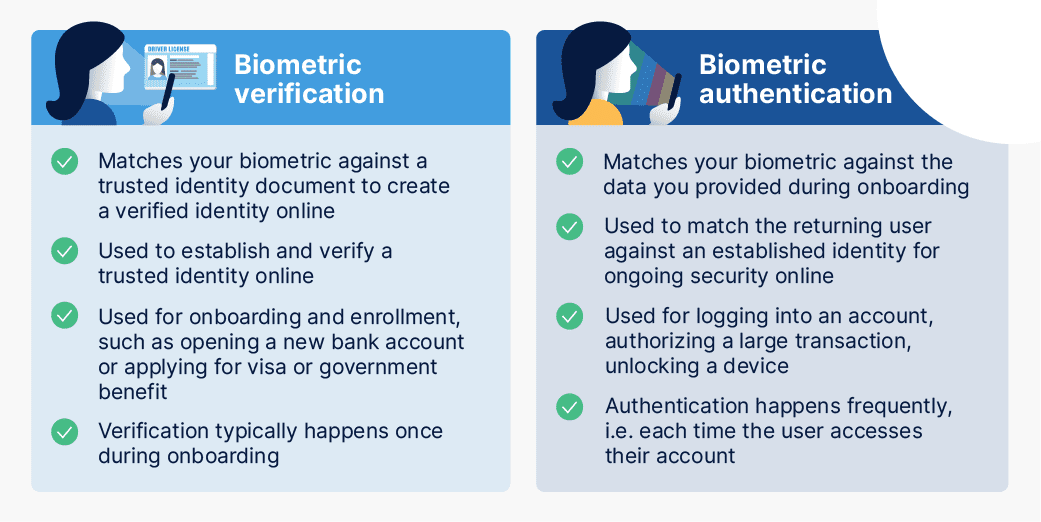

Considerando que a autenticação OTP cumpre o o que tem fator de autenticação, a verificação biométrica emprega o que você é verificação. Isto significa que utiliza as suas características inerentes, como o seu rosto, para verificar a sua identidade.

Enquanto um código de acesso único pode ser perdido ou roubado, ninguém pode roubar o seu rosto. Por isso, autenticação biométrica pode oferecer um método mais seguro para as organizações verificarem os utilizadores em relação a uma identificação emitida pelo governo (que geralmente utiliza fotografias do rosto) para os validar durante a integração e registo.

Como é que a vivacidade se compara à autenticação OTP?

Como já foi referido, as suas características inerentes, como o seu rosto, não podem ser roubadas. Mas podem ser copiadas. Os atacantes podem apresentar uma máscara, fotografia ou gravação da vítima à câmara para falsificar o processo de autenticação.

É aqui que entra a vivacidade. Deteção de vivacidade utiliza tecnologia biométrica para verificar se um utilizador em linha é uma pessoa real. A autenticação OTP não pode oferecer tais níveis de garantia. Mark Nagayo não era uma pessoa real, mas os burlões conseguiram verificar centenas de transacções utilizando credenciais roubadas.

Em que é que a verificação biométrica do rosto é diferente da autenticação OTP?

A deteção de vivacidade utiliza a verificação facial para garantir que se trata da pessoa certa e de uma pessoa real - duas camadas de segurança que a autenticação OTP não consegue alcançar.

No entanto, a deteção de vivacidade não pode verificar se uma pessoa está a verificar neste momento. As soluções biométricas baseadas na ciência do iProov, por outro lado, podem. Isto é feito com o Flashmark™ do iProov, que ilumina o rosto do utilizador remoto com uma sequência única e aleatória de cores que não pode ser reproduzida ou manipulada sinteticamente, impedindo a falsificação.

Ao contrário da autenticação por SMS OTP - que utiliza redes telefónicas comprometidas para fornecer códigos de acesso - o iProov é uma tecnologia baseada na nuvemo que significa que as suas defesas estão escondidas dos atacantes, tornando muito mais difícil a interceção de dados vitais por parte dos atacantes.

Conforme referido, a autenticação OTP não consegue proporcionar uma experiência de utilizador sem esforço, em grande parte porque obriga os utilizadores a um processo ativo. O GPA, por sua vez, é totalmente passivo. Utilizando qualquer dispositivo com uma câmara frontal (um telemóvel, um portátil, um quiosque), os utilizadores só têm de olhar para a câmara e a autenticação será feita por eles. A autenticação funciona independentemente da capacidade cognitiva, porque não existem instruções complexas para ler, compreender ou executar.

Se pretende tornar a integração ou autenticação do seu cliente em linha mais segura e sem esforço e pretende beneficiar da autenticação biométrica, solicite uma demonstração aqui.