2 de junio de 2023

Mela Abesamis siempre se había considerado cuidadosa en materia de ciberseguridad. Conocía bien los ataques de phishing y otras tácticas habituales de fraude, y sabía cómo detectarlas. También estaba acostumbrada a recibir de su banco contraseñas de un solo uso (OTP), enviadas por SMS a su dispositivo móvil para autenticar su identidad.

Pero en diciembre de 2020, Mela recibió un mensaje de su banco en el que se le informaba de que se habían transferido 50.025 pesos filipinos (unos 950 dólares) de su cuenta a un tal Mark Nagoyo. Esta fue la primera y única indicación que recibió de que se había transferido dinero. Nunca había oído hablar de Mark Nagoyo, desde luego no había hecho el pago, y no había recibido una clave de acceso de un solo uso durante la transacción.

No fue la única. Más de 700 titulares de cuentas se vieron afectados por el fraude. En filipino, la palabra "nagoyo" significa dejar en ridículo a alguien.

Cuatro personas fueron finalmente acusadas de estafa. Los estafadores habían utilizado una combinación de técnicas de ingeniería social y phishing para obtener los datos de acceso bancario y los números de teléfono móvil de cientos de ciudadanos. Con ellos podían interceptar los SMS OTP y vaciar las cuentas bancarias.

El banco reembolsó las cantidades afectadas, pero esto no compensó totalmente la traumática experiencia para las víctimas.

Autenticación OTP: ¿Cuál es el problema?

Este es sólo un ejemplo de cómo vulnerar la autenticación OTP es cada vez menos un reto para los hackers cada vez más sofisticados. Parece que la autenticación OTP ya no sirve como método de seguridad. Sin embargo, sigue siendo un proceso de verificación habitual para organizaciones de todo el mundo.

Este artículo examina los riesgos de seguridad que conlleva la autenticación OTP. Analiza cómo los hackers son capaces de comprometer el proceso y propone alternativas más seguras y accesibles para la verificación de la identidad.

¿Qué es la autenticación OTP?

Si alguna vez ha utilizado la banca en línea, es probable que haya completado una autenticación OTP.

Un OTP (One-Time Passcode) es un código generado por ordenador que se envía por correo electrónico, servicio de mensajes cortos (SMS) o token de hardware. El código sirve como forma de autenticación o verificación de que eres quien dices ser porque estás en posesión de tu dispositivo.

A continuación, introduce el código de tu SMS en el campo en línea para acceder a un determinado sitio web o aplicación. El código caducará en un tiempo limitado.

La autenticación OTP se utiliza a menudo como método de autenticación multifactor (MFA) y cumple los que tiene factor de garantía.

La autenticación multifactor requiere dos o más de los siguientes elementos:

- Conocimiento: algo que sólo conoce el usuario; por ejemplo, una contraseña o PIN

- Posesión: algo que sólo posee el usuario; por ejemplo, un teléfono móvil o una ficha.

- Inherencia: algo que el usuario es - por ejemplo, un biométrico

Además, ambos factores deben ser independientes entre sí. El objetivo es dificultar el acceso de una persona autorizada a una cuenta mediante la seguridad por capas.

En el caso de las OTPs, el 'lo que tienes es tu dispositivo móvil.

Los principales tipos de autenticación OTP:

- Autenticación OTP por SMS: Se envía una contraseña de un solo uso a tu dispositivo móvil a través de un mensaje de texto.

- TOTP (Time-Based One-Time Passcode): Se te indica que abras una aplicación de autenticación en la que encontrarás una contraseña. Tienes 30-60 segundos para introducir la contraseña en el sitio web, la aplicación o el portal al que intentas acceder antes de que caduque.

- Tokens de hardware: Un dispositivo físico (no un móvil) muestra una contraseña de un solo uso que te permite acceder a una web, app o portal.

¿Cuáles son los riesgos de seguridad de la autenticación OTP?

El problema fundamental de la autenticación OTP es que sólo cumple con lo lo que tienes de autenticación (también conocido como factor de posesión). Lo que tienes, ya sea tu teléfono móvil o un token físico, puede perderse, ser robado o estar en peligro.

Riesgos de seguridad de la autenticación OTP por SMS

Como se demostró en el caso de Filipinas, los hackers no necesitan robarte el móvil para poner en peligro la autenticación OTP por SMS. De hecho, no tienen que estar cerca de ti.

Los mensajes de texto no están cifrados y están vinculados a tu número de teléfono en lugar de a un dispositivo específico. A continuación se presentan dos tipos de ataques comunes que permiten a los hackers interceptar la autenticación OTP por SMS:

- Intercambio de SIM. El estafador obtiene los datos personales de la víctima mediante phishing o ingeniería social. Utiliza estos datos para convencer al proveedor de telefonía de que cambie el número a su dispositivo. A continuación, se envía el SMS OTP al atacante, lo que le permite verificar y completar la actividad.

- El fallo del SS7. SS7 (Signaling System No. 7) es un protocolo que facilita toda la actividad de la telefonía móvil, incluidos los mensajes SMS. El problema es que incluye un fallo de diseño que permite a los piratas informáticos interceptar llamadas y mensajes SMS.

Cuando el protocolo SS7 de un proveedor de red móvil se ve comprometido con éxito, los atacantes tienen acceso a una gran cantidad de datos personales de los usuarios. Lo más importante es que pueden interceptar mensajes SMS y llamadas telefónicas.

Esto no sólo permite a los atacantes autenticar actividades fraudulentas utilizando OTP, sino que les permite hacerlo a gran escala.

En Alemania, en 2017, unos estafadores comprometieron el protocolo SS7 de 02 Telefónica e interceptaron los OTP de los SMS. Esto provocó que un número no revelado de titulares de cuentas bancarias vieran retirados fondos de sus cuentas.

Riesgos de seguridad de la autenticación TOTP

La autenticación TOTP y la basada en aplicaciones ofrecen más seguridad que sus homólogas por SMS. El hecho de que la OTP cambie constantemente y no esté vinculada a tu número de teléfono hace que sea más difícil para los atacantes.

Dicho esto, la autenticación TOTP no está exenta de defectos. Por ejemplo:

- Vulnerabilidad del dispositivo. La autenticación TOTP sigue cumpliendo sólo lo que tiene factor de autenticación. No importa lo encriptada que esté la OTP, la realidad es que tu dispositivo puede estar en riesgo. Los dispositivos móviles pueden perderse o ser robados.

Esto pone en duda que la autenticación OTP pueda clasificarse realmente como AMF. Si un atacante roba tu móvil, lleva a cabo una actividad (como hacer un pago online) y luego utiliza tu aplicación de autenticación TOTP para autorizarla, ¿podemos decir realmente que ha utilizado múltiples factores? Después de todo, todo ocurrió en el mismo dispositivo.

Por otro lado, la autenticación facial iProov está fuera de banda - a tipo de autenticación La tecnología iProov asume que el dispositivo ha sido comprometido, por lo que la autenticación se procesa de forma segura y privada en la nube. Una autenticación iProov es, por tanto, independiente del dispositivo utilizado. Incluso si un actor malintencionado tuviera pleno acceso al dispositivo de otra persona, el proceso de autenticación seguiría siendo seguro.

¿Ofrece la autenticación OTP una experiencia de usuario anticuada?

La pandemia mundial obligó a muchas personas a realizar sus actividades cotidianas a distancia. Esto provocó un aumento de la demanda de experiencias de usuario rápidas, sin esfuerzo e inclusivas.

Sin embargo, la experiencia que proporciona la autenticación OTP tiene sus defectos. Aquí hablaremos de ellas.

Proceso activo

Un proceso activo en este sentido significa que el usuario tiene que hacer algo para que la actividad funcione. En cuanto a la autenticación OTP, significa recuperar el teléfono o el token duro.

Esto puede ser irritante. Es posible que no lleves el dispositivo contigo en todo momento. Por lo tanto, tienes que ir a buscarlo para completar la actividad, lo que añade fricción a la experiencia del usuario.

Este es especialmente el caso de TOTP. Dado que este proceso de verificación es sensible al tiempo, el código de acceso de un solo uso puede caducar antes de que puedas utilizarlo. A menudo, los usuarios se exasperan tanto con el procedimiento que abandonan toda la actividad.

Dependencia de la señal telefónica

La autenticación OTP se basa en la suposición de que tienes señal telefónica o acceso a Internet. Si no es así, no funciona. Con SMS OTP, no tener una señal fuerte puede retrasar el código de acceso, lo que significa que tienes que esperar para completar la actividad.

Supongamos que estás intentando comprar billetes de avión urgentemente, o que tienes un familiar que está realmente en apuros y necesita dinero. Comienzas la transacción en línea y te envían el OTP por SMS, pero no tienes señal telefónica.

No recibes la OTP y no tienes otra forma de realizar la compra o transferir los fondos para ayudar a tu familiar.

Falta de inclusión

Por último, la autenticación OTP asume erróneamente que todo el mundo tiene acceso a un dispositivo móvil. No todo el mundo lo tiene. La pandemia mundial obligó a todo el mundo -poseedores o no de teléfonos móviles- a realizar servicios de acceso a distancia.

¿Por qué la verificación biométrica es una alternativa mejor a la autenticación OTP?

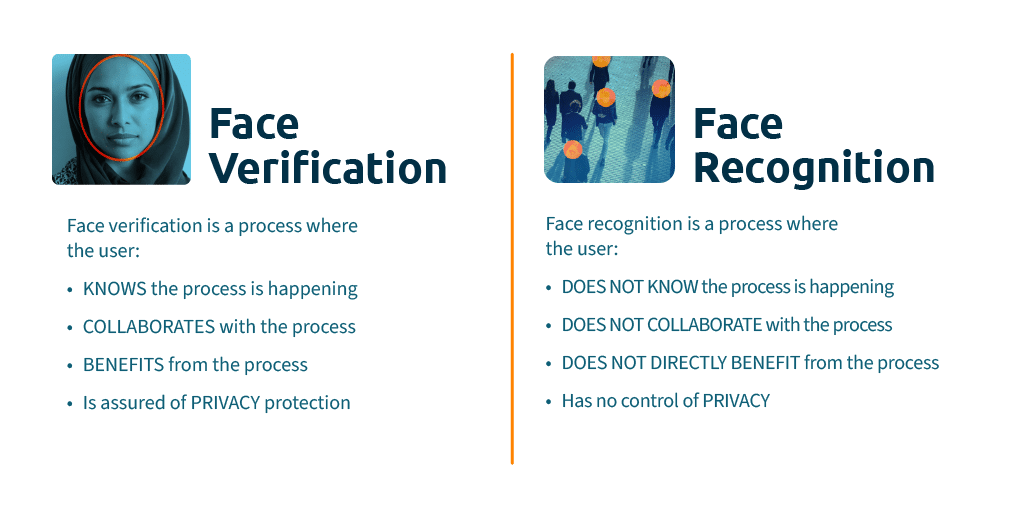

Mientras que la autenticación OTP cumple lo que tiene factor de autenticación, la verificación biométrica emplea lo que eres verificación. Esto significa que utiliza sus características inherentes, como su rostro, para verificar su identidad.

Mientras que una contraseña de un solo uso puede perderse o ser robada, nadie puede robarte la cara. Por eso, autenticación biométrica puede ofrecer un método más seguro para que las organizaciones verifiquen a los usuarios con una identificación emitida por el gobierno (que generalmente utiliza fotos de la cara) para validarlos durante la incorporación y la inscripción.

¿Qué diferencia hay entre la autenticación por liveness y la autenticación por OTP?

Como ya hemos dicho, tus características inherentes, como tu cara, no se pueden robar. Pero sí pueden copiarse. Los atacantes pueden presentar a la cámara una máscara, una foto o una grabación de la víctima para falsear el proceso de autenticación.

Aquí es donde entra en juego la liveness. La detección de liveness utiliza tecnología biométrica para verificar que un usuario en línea es una persona real. La autenticación OTP no puede ofrecer ese nivel de seguridad. Mark Nagayo no era una persona real, pero los estafadores pudieron verificar cientos de transacciones utilizando credenciales robadas.

¿En qué se diferencia la verificación facial biométrica de la autenticación OTP?

La detección de actividad utiliza la verificación facial para garantizar que se trata de la persona correcta y de una persona real, dos niveles de seguridad que la autenticación OTP no puede alcanzar.

Sin embargo, la detección de vitalidad no puede verificar si una persona está verificando en este momento. En cambio, las soluciones biométricas basadas en la ciencia de iProov sí pueden hacerlo. Lo hace con iProov's Flashmark™ de iProov, que ilumina la cara del usuario remoto con una secuencia única y aleatoria de colores que no puede ser reproducida o manipulada sintéticamente, evitando la suplantación.

A diferencia de la autenticación OTP por SMS, que utiliza redes telefónicas comprometidas para proporcionar contraseñas, iProov es una tecnología basada en la nube. tecnología basada en la nubelo que significa que sus defensas están ocultas a los atacantes, por lo que les resulta mucho más difícil interceptar datos vitales.

Como ya se ha comentado, la autenticación OTP no llega a proporcionar una experiencia de usuario sin esfuerzo, en gran medida porque obliga a los usuarios a un proceso activo. El APG, por su parte, es totalmente pasivo. Utilizando cualquier dispositivo con cámara frontal (un móvil, un portátil, un quiosco), los usuarios sólo tienen que mirar a la cámara y la autenticación se hará por ellos. La autenticación funciona independientemente de la capacidad cognitiva porque no hay instrucciones complejas que leer, entender o ejecutar.

Si desea que la incorporación o autenticación de sus clientes en línea sea más segura y sencilla y quiere beneficiarse de la autenticación biométrica, solicite una demostración aquí.