มิถุนายน 2, 2023

Mela Abesamis คิดว่าตัวเองระมัดระวังเสมอเมื่อพูดถึงความปลอดภัยทางไซเบอร์ เธอตระหนักดีถึงการโจมตีแบบฟิชชิ่งและกลยุทธ์การฉ้อโกงทั่วไปอื่นๆ และวิธีสังเกต เธอยังเคยชินกับการรับรหัสผ่านแบบใช้ครั้งเดียว (OTP) จากธนาคารของเธอ โดยส่งทาง SMS ไปยังอุปกรณ์มือถือของเธอเพื่อยืนยันตัวตนของเธอ

แต่แล้วในเดือนธันวาคม 2020 Mela ได้รับข้อความจากธนาคารของเธอโดยบอกว่า 50,025 เปโซฟิลิปปินส์ (ประมาณ 950 ดอลลาร์) ถูกย้ายจากบัญชีของเธอไปยัง Mark Nagoyo นี่เป็นข้อบ่งชี้แรกและครั้งเดียวที่เธอได้รับว่ามีการโอนเงินแล้ว เธอไม่เคยได้ยินชื่อ Mark Nagoyo เธอไม่ได้ชําระเงินอย่างแน่นอน และเธอไม่ได้รับรหัสผ่านแบบใช้ครั้งเดียวระหว่างการทําธุรกรรม

เธอไม่ได้อยู่คนเดียว เจ้าของบัญชีกว่า 700 รายได้รับผลกระทบจากการฉ้อโกง ในภาษาฟิลิปปินส์คําว่า "nagoyo" หมายถึงการหลอกใครสักคน

ในที่สุดบุคคลสี่คนก็ถูกฟ้องในข้อหาหลอกลวง ผู้ฉ้อโกงได้ใช้การผสมผสานระหว่างวิศวกรรมสังคมและเทคนิคฟิชชิ่งเพื่อเก็บเกี่ยวรายละเอียดการเข้าสู่ระบบธนาคารและหมายเลขโทรศัพท์มือถือของพลเมืองหลายร้อยคน พวกเขาสามารถสกัดกั้น SMS OTP และทําให้บัญชีธนาคารของผู้คนหมดไป

ธนาคารได้ชําระคืนตามจํานวนที่ได้รับผลกระทบ แต่สิ่งนี้ไม่ได้ชดเชยประสบการณ์ที่กระทบกระเทือนจิตใจสําหรับผู้ที่ตกเป็นเหยื่ออย่างเต็มที่

การตรวจสอบสิทธิ์ OTP: ปัญหาคืออะไร?

นี่เป็นเพียงตัวอย่างหนึ่งของการประนีประนอมการตรวจสอบสิทธิ์ OTP กลายเป็นความท้าทายน้อยลงสําหรับแฮ็กเกอร์ที่มีความซับซ้อนมากขึ้นเรื่อยๆ ดูเหมือนว่าการตรวจสอบสิทธิ์ OTP จะไม่เหมาะกับวัตถุประสงค์ในการรักษาความปลอดภัยอีกต่อไป อย่างไรก็ตาม สิ่งเหล่านี้ยังคงเป็นกระบวนการตรวจสอบทั่วไปสําหรับองค์กรทั่วโลก

บทความนี้กล่าวถึงความเสี่ยงด้านความปลอดภัยที่มาพร้อมกับการตรวจสอบสิทธิ์ OTP โดยจะกล่าวถึงวิธีที่แฮ็กเกอร์สามารถประนีประนอมกระบวนการ และเสนอทางเลือกที่ปลอดภัยและเข้าถึงได้มากขึ้นสําหรับการยืนยันตัวตน

การตรวจสอบสิทธิ์ OTP คืออะไร?

หากคุณเคยใช้ธนาคารออนไลน์โอกาสที่คุณจะเสร็จสิ้นการตรวจสอบสิทธิ์ OTP

OTP (รหัสผ่านแบบใช้ครั้งเดียว) คือรหัสที่สร้างโดยคอมพิวเตอร์ที่ส่งทางอีเมลบริการข้อความสั้น (SMS) หรือโทเค็นฮาร์ดแวร์ รหัสนี้ทําหน้าที่เป็นรูปแบบหนึ่งของการรับรองความถูกต้องหรือการยืนยันว่าคุณเป็นคนที่คุณบอกว่าคุณเป็นเพราะคุณครอบครองอุปกรณ์ของคุณ

จากนั้นคุณป้อนรหัสจาก SMS ของคุณลงในช่องออนไลน์เพื่อเข้าถึงเว็บไซต์หรือแอพที่กําหนด รหัสจะหมดอายุในเวลาจํากัด

การตรวจสอบสิทธิ์ OTP มักใช้เป็นวิธี การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) และตรงตาม สิ่งที่คุณมี ปัจจัยการรับประกัน

การรับรองความถูกต้องโดยใช้หลายปัจจัยต้องใช้องค์ประกอบต่อไปนี้ตั้งแต่สององค์ประกอบขึ้นไป:

- ความรู้: สิ่งที่ผู้ใช้เท่านั้นที่รู้ เช่น รหัสผ่าน หรือ PIN

- การครอบครอง: สิ่งที่มีเพียงผู้ใช้เท่านั้นที่ครอบครอง เช่น โทรศัพท์มือถือหรือโทเค็น

- โดยธรรมชาติ: สิ่งที่ผู้ใช้เป็น – เช่น ไบโอเมตริกซ์

ปัจจัยทั้งสองยังต้องเป็นอิสระจากกัน วัตถุประสงค์คือเพื่อให้ผู้มีอํานาจเข้าถึงบัญชีผ่านการรักษาความปลอดภัยแบบเลเยอร์ได้ยากขึ้น

ในกรณีของ OTP 'สิ่งที่คุณมี' คืออุปกรณ์มือถือของคุณ

ประเภทหลักของการตรวจสอบ OTP:

- การตรวจสอบสิทธิ์ SMS OTP: รหัสผ่านแบบใช้ครั้งเดียวจะถูกส่งไปยังอุปกรณ์มือถือของคุณผ่านทางข้อความ

- TOTP (Time-Based One-Time Passcode): คุณได้รับคําแนะนําให้เปิดแอปตรวจสอบสิทธิ์ซึ่งคุณจะพบรหัสผ่าน คุณมีเวลา 30-60 วินาทีในการป้อนรหัสผ่านลงในเว็บไซต์ แอป หรือพอร์ทัลที่คุณพยายามเข้าถึงก่อนที่จะหมดอายุ

- โทเค็นฮาร์ดแวร์: อุปกรณ์จริง (ไม่ใช่โทรศัพท์มือถือ) จะแสดงรหัสผ่านแบบใช้ครั้งเดียวที่ช่วยให้คุณเข้าถึงเว็บไซต์

ความเสี่ยงด้านความปลอดภัยของการตรวจสอบสิทธิ์ OTP คืออะไร?

ปัญหาพื้นฐานของการตรวจสอบสิทธิ์ OTP คือตรงตาม สิ่งที่คุณมี ปัจจัยในการตรวจสอบสิทธิ์เท่านั้น (หรือที่เรียกว่าปัจจัยการครอบครอง) สิ่งที่คุณมี ไม่ว่าจะเป็นโทรศัพท์มือถือหรือโทเค็นฮาร์ดแวร์ อาจสูญหาย ถูกขโมย หรือถูกบุกรุกได้

ความเสี่ยงด้านความปลอดภัยในการตรวจสอบสิทธิ์ SMS OTP

ดังที่แสดงในกรณีในฟิลิปปินส์ แฮกเกอร์ไม่จําเป็นต้องขโมยโทรศัพท์มือถือของคุณเพื่อประนีประนอมการตรวจสอบสิทธิ์ SMS OTP ในความเป็นจริงพวกเขาไม่จําเป็นต้องอยู่ใกล้คุณ

ข้อความตัวอักษรไม่ได้เข้ารหัส และจะเชื่อมโยงกับหมายเลขโทรศัพท์ของคุณแทนที่จะเป็นอุปกรณ์เฉพาะ ด้านล่างนี้คือการโจมตีทั่วไปสองประเภทที่ทําให้แฮกเกอร์สามารถสกัดกั้นการตรวจสอบสิทธิ์ SMS OTP:

- การสลับซิม ผู้ฉ้อโกงเก็บเกี่ยวข้อมูลส่วนบุคคลจากเหยื่อไม่ว่าจะผ่านฟิชชิ่งหรือวิศวกรรมสังคม พวกเขาใช้รายละเอียดเหล่านี้เพื่อโน้มน้าวให้ผู้ให้บริการโทรศัพท์เปลี่ยนหมายเลขไปยังอุปกรณ์ของตน จากนั้น SMS OTP จะถูกส่งไปยังผู้โจมตี เพื่อให้พวกเขาสามารถตรวจสอบและทํากิจกรรมให้เสร็จสิ้นได้

- ข้อบกพร่องของ SS7 SS7 (ระบบส่งสัญญาณหมายเลข 7) เป็นโปรโตคอลที่อํานวยความสะดวกในกิจกรรมโทรศัพท์มือถือทั้งหมดรวมถึงข้อความ SMS ปัญหาคือมันมีข้อบกพร่องในการออกแบบซึ่งหมายความว่าแฮกเกอร์สามารถสกัดกั้นการโทรและข้อความ SMS

เมื่อโปรโตคอล SS7 ของผู้ให้บริการเครือข่ายมือถือถูกบุกรุกสําเร็จผู้โจมตีสามารถเข้าถึงข้อมูลส่วนบุคคลของผู้ใช้จํานวนมาก ที่สําคัญพวกเขาสามารถสกัดกั้นข้อความ SMS และการโทรได้

สิ่งนี้ไม่เพียงช่วยให้ผู้โจมตีสามารถตรวจสอบกิจกรรมการฉ้อโกงโดยใช้ OTP เท่านั้น แต่ยังช่วยให้พวกเขาทําได้ในวงกว้าง

ในเยอรมนีในปี 2017 ผู้ฉ้อโกง ได้บุกรุกโปรโตคอล 02 Telefonica SS7 และสกัดกั้น SMS OTP ทําให้เจ้าของบัญชีธนาคารจํานวนหนึ่งที่ไม่เปิดเผยถูกนําเงินออกจากบัญชีของตน

ความเสี่ยงด้านความปลอดภัยในการตรวจสอบสิทธิ์ TOTP

TOTP และการตรวจสอบสิทธิ์ตามแอปมีความปลอดภัยมากกว่าคู่หูทาง SMS ความจริงที่ว่า OTP มีการเปลี่ยนแปลงตลอดเวลาและไม่ได้เชื่อมโยงกับหมายเลขโทรศัพท์ของคุณทําให้ผู้โจมตีประนีประนอมได้ยากขึ้น

ที่กล่าวว่าการรับรองความถูกต้อง TOTP ไม่ได้ปราศจากข้อบกพร่องทั้งหมด เช่น:

- ช่องโหว่ของอุปกรณ์ การรับรองความถูกต้อง TOTP ยังคงตรงตาม สิ่งที่คุณมี ปัจจัยในการตรวจสอบสิทธิ์เท่านั้น ไม่ว่า OTP จะเข้ารหัสแค่ไหนความจริงก็คืออุปกรณ์ของคุณอาจมีความเสี่ยง อุปกรณ์มือถืออาจสูญหายหรือถูกขโมย

สิ่งนี้ทำให้เกิดคำถามว่าการพิสูจน์ตัวตนด้วย OTP สามารถ จัดอยู่ในประเภท MFA ได้จริงหรือไม่ หากผู้โจมตีขโมยโทรศัพท์มือถือของคุณ ดำเนินกิจกรรมบางอย่าง (เช่น ชำระเงินออนไลน์) จากนั้นใช้แอป TOTP Authenticator ของคุณเพื่ออนุญาต เราจะพูดได้จริงหรือว่าพวกเขาใช้ปัจจัยหลายอย่าง ท้ายที่สุดแล้ว ทุกอย่างเกิดขึ้นบนอุปกรณ์เดียวกัน

ในทางกลับกันการตรวจสอบใบหน้า iProov นั้นอยู่นอกแบนด์ ซึ่งเป็นวิธีการตรวจสอบสิทธิ์ประเภทหนึ่งที่ใช้ช่องทางการสื่อสารแยกต่างหากหรือ 'วงดนตรี' เทคโนโลยี iProov ถือว่าอุปกรณ์ถูกบุกรุก ดังนั้นการรับรองความถูกต้องจึงได้รับการประมวลผลอย่างปลอดภัยและเป็นส่วนตัวในระบบคลาวด์ การตรวจสอบสิทธิ์ iProov จึงไม่ขึ้นกับอุปกรณ์ที่ใช้ แม้ว่าผู้ไม่หวังดีจะสามารถเข้าถึงอุปกรณ์ของผู้อื่นได้อย่างเต็มที่ แต่กระบวนการตรวจสอบสิทธิ์ยังคงปลอดภัย

การตรวจสอบสิทธิ์ OTP มอบประสบการณ์การใช้งานที่ล้าสมัยหรือไม่?

การระบาดใหญ่ทั่วโลกบังคับให้ผู้คนจํานวนมากทํากิจกรรมประจําวันจากระยะไกล สิ่งนี้นําไปสู่ความต้องการที่เพิ่มขึ้นสําหรับประสบการณ์ผู้ใช้ที่รวดเร็วง่ายดายและครอบคลุม

อย่างไรก็ตาม ประสบการณ์ที่การตรวจสอบสิทธิ์ OTP มอบให้นั้นมาพร้อมกับข้อบกพร่อง เราจะพูดถึงพวกเขาที่นี่

กระบวนการที่ใช้งานอยู่

กระบวนการที่ใช้งานอยู่ในแง่นี้หมายความว่าผู้ใช้ต้องทําบางสิ่งเพื่อให้กิจกรรมทํางานได้ เกี่ยวกับการตรวจสอบสิทธิ์ OTP หมายถึงการดึงโทรศัพท์หรือฮาร์ดโทเค็นของคุณ

สิ่งนี้อาจทําให้ระคายเคืองได้ คุณอาจไม่มีอุปกรณ์ติดตัวตลอดเวลา ดังนั้นคุณจะต้องดึงข้อมูลเพื่อทํากิจกรรมให้เสร็จสมบูรณ์เพิ่มแรงเสียดทานให้กับประสบการณ์ของผู้ใช้

โดยเฉพาะกรณีของ TOTP ลักษณะที่ไวต่อเวลาของกระบวนการตรวจสอบนี้อาจส่งผลให้รหัสผ่านแบบใช้ครั้งเดียวหมดอายุก่อนที่คุณจะสามารถใช้งานได้ บ่อยครั้งที่ผู้ใช้โกรธเคืองกับขั้นตอนที่พวกเขาละทิ้งกิจกรรมทั้งหมด

การพึ่งพาสัญญาณโทรศัพท์

การตรวจสอบสิทธิ์ OTP ขึ้นอยู่กับสมมติฐานที่คุณมีสัญญาณโทรศัพท์หรือการเข้าถึงอินเทอร์เน็ต ถ้าไม่เช่นนั้นก็ไม่ได้ผล ด้วย SMS OTP การไม่มีสัญญาณแรงอาจทําให้รหัสผ่านล่าช้าซึ่งหมายความว่าคุณต้องรอเพื่อทํากิจกรรมให้เสร็จสิ้น

สมมติว่าคุณกําลังพยายามซื้อตั๋วเครื่องบินอย่างเร่งด่วน หรือคุณมีสมาชิกในครอบครัวที่ตกอยู่ในสถานการณ์และต้องการเงินอย่างแท้จริง คุณเริ่มทําธุรกรรมออนไลน์และ SMS OTP จะถูกส่งถึงคุณ แต่คุณไม่มีสัญญาณโทรศัพท์

คุณไม่ได้รับ OTP และไม่มีวิธีอื่นในการซื้อหรือโอนเงินเพื่อช่วยเหลือสมาชิกในครอบครัวของคุณ

ขาดการรวมกลุ่ม

สุดท้ายการตรวจสอบสิทธิ์ OTP ถือว่าทุกคนสามารถเข้าถึงอุปกรณ์มือถือได้ ไม่ใช่ทุกคนที่ทํา การระบาดใหญ่ทั่วโลกบังคับให้ทุกคนไม่ว่าจะเป็นเจ้าของโทรศัพท์มือถือหรือไม่ก็ตามต้องดําเนินการเข้าถึงบริการจากระยะไกล

เหตุใดการยืนยันไบโอเมตริกซ์จึงเป็นทางเลือกที่ดีกว่าการตรวจสอบสิทธิ์ OTP

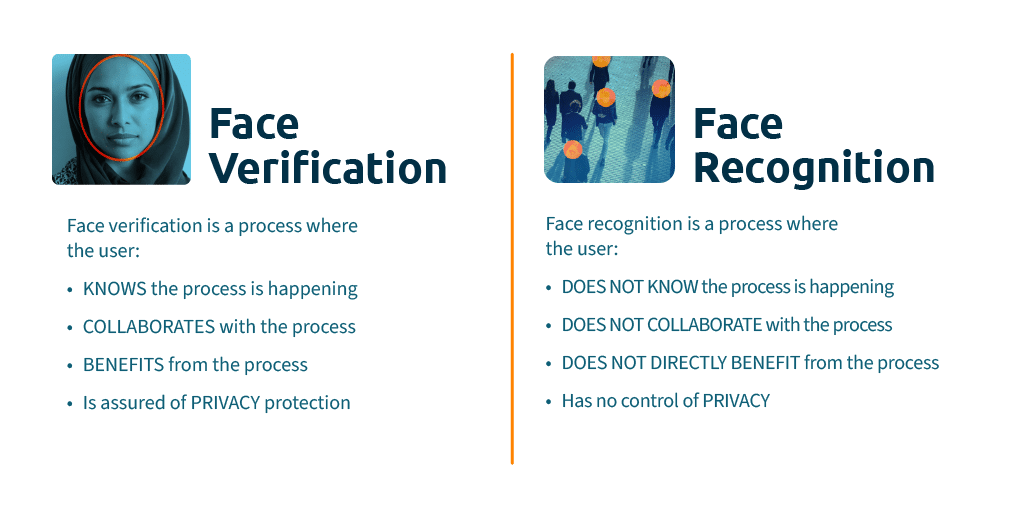

ในขณะที่การตรวจสอบสิทธิ์ OTP ตรงกับ สิ่งที่คุณมี ปัจจัยในการตรวจสอบ สิทธิ์การตรวจสอบไบโอเมตริกซ์ จะใช้ สิ่งที่คุณกําลัง ตรวจสอบ นั่นหมายความว่ามันใช้ลักษณะโดยธรรมชาติของคุณ เช่น ใบหน้า เพื่อยืนยันตัวตนของคุณ

แม้ว่ารหัสผ่านแบบใช้ครั้งเดียวอาจสูญหายหรือถูกขโมย แต่ก็ไม่มีใครสามารถขโมยใบหน้าของคุณได้ ด้วยเหตุนี้ การรับรองความถูกต้องด้วยไบโอเมตริกซ์ จึงสามารถนําเสนอวิธีการที่ปลอดภัยยิ่งขึ้นสําหรับองค์กรในการตรวจสอบผู้ใช้กับบัตรประจําตัวที่ออกโดยหน่วยงานราชการ (ซึ่งโดยทั่วไปจะใช้รูปถ่ายของ ใบหน้า) เพื่อตรวจสอบความถูกต้องในระหว่างการ เริ่มต้นใช้งานและการลงทะเบียน

Liveness มีน้ําหนักอย่างไรเมื่อเทียบกับการตรวจสอบสิทธิ์ OTP?

ตามที่ระบุไว้ก่อนหน้านี้ลักษณะโดยธรรมชาติของคุณเช่นใบหน้าของคุณไม่สามารถขโมยได้ แต่สามารถคัดลอกได้ ผู้โจมตีสามารถแสดงหน้ากาก รูปภาพ หรือการบันทึกของเหยื่อไปยังกล้องเพื่อปลอมแปลงกระบวนการตรวจสอบสิทธิ์

นี่คือที่มาของความมีชีวิต การตรวจจับความมีชีวิต ใช้เทคโนโลยีไบโอเมตริกเพื่อยืนยันว่าผู้ใช้ออนไลน์เป็นบุคคลที่มีตัวตนจริง การยืนยันด้วย OTP ไม่สามารถให้ความมั่นใจในระดับนั้นได้ Mark Nagayo ไม่ใช่บุคคลจริง แต่ผู้หลอกลวงสามารถตรวจสอบธุรกรรมหลายร้อยรายการโดยใช้ข้อมูลประจำตัวที่ขโมยมา

Biometric Face Verification แตกต่างจาก OTP การรับรอง อย่างไร?

การตรวจจับความมีชีวิตชีวาใช้การยืนยันใบหน้าเพื่อให้มั่นใจว่าเป็นบุคคลที่เหมาะสมและบุคคลจริง ซึ่งเป็นการรักษาความปลอดภัยสองชั้นที่การตรวจสอบสิทธิ์ OTP ไม่สามารถทําได้

อย่างไรก็ตาม การตรวจจับความมีชีวิตชีวาไม่สามารถยืนยันได้ว่าบุคคลนั้นกําลังยืนยันอยู่หรือไม่ ในทางกลับกันโซลูชันไบโอเมตริกซ์ตามหลักวิทยาศาสตร์ของ iProov สามารถทําได้ ทําได้ด้วยเทคโนโลยี Flashmark™ ของ iProov ซึ่งส่องสว่างใบหน้าของผู้ใช้ระยะไกลด้วยลําดับสีแบบสุ่มที่ไม่เหมือนใครซึ่งไม่สามารถเล่นซ้ําหรือจัดการสังเคราะห์ได้เพื่อป้องกันการปลอมแปลง

ซึ่งแตกต่างจากการตรวจสอบสิทธิ์ SMS OTP ซึ่งใช้เครือข่ายโทรศัพท์ที่ประนีประนอมเพื่อส่งรหัสผ่าน iProov เป็น เทคโนโลยีบนคลาวด์ซึ่งหมายความว่าการป้องกันจะถูกซ่อนจากผู้โจมตีทําให้ผู้โจมตีสกัดกั้นข้อมูลสําคัญได้ยากขึ้นมาก

ตามที่ได้กล่าวไปแล้ว การยืนยันตัวตนด้วย OTP นั้นไม่สามารถมอบประสบการณ์การใช้งานที่ง่ายดายให้กับผู้ใช้ได้ เนื่องจากเป็นการบังคับให้ผู้ใช้ต้องดำเนินการตามขั้นตอนที่ดำเนินการอยู่จริง ในขณะเดียวกัน GPA นั้นเป็นแบบพาสซีฟทั้งหมด ผู้ใช้เพียงแค่มองไปที่กล้องบนอุปกรณ์ใดๆ ที่มีกล้องด้านหน้า (โทรศัพท์มือถือ แล็ปท็อป คีออสก์) จากนั้นระบบจะดำเนินการยืนยันตัวตนให้ การยืนยันตัวตนจะทำงานโดยไม่คำนึงถึงความสามารถทางปัญญา เนื่องจากไม่มีคำสั่งที่ซับซ้อนในการอ่าน ทำความเข้าใจ หรือดำเนินการ

หากคุณต้องการให้การแนะนำลูกค้าออนไลน์หรือการยืนยันตัวตนมีความปลอดภัยและง่ายดายมากขึ้น และต้องการใช้ประโยชน์จากการยืนยันตัวตนแบบไบโอเมตริก ซ์ โปรดขอสาธิตที่นี่