2 giugno 2023

Mela Abesamis si era sempre considerata attenta quando si trattava di sicurezza informatica. Conosceva bene gli attacchi di phishing e altre tattiche di frode comuni e sapeva come individuarli. Era anche abituata a ricevere dalla sua banca i codici OTP (One Time Passcode), inviati via SMS al suo dispositivo mobile per autenticare la sua identità.

Ma nel dicembre 2020, Mela ricevette un messaggio dalla sua banca, in cui si diceva che 50.025 pesos filippini (circa 950 dollari) erano stati trasferiti dal suo conto a un certo Mark Nagoyo. Questa è stata la prima e unica indicazione che ha ricevuto del trasferimento di denaro. Non aveva mai sentito parlare di Mark Nagoyo, non aveva certo effettuato il pagamento e non aveva ricevuto un codice di accesso unico durante la transazione.

Non era la sola. Oltre 700 correntisti sono stati colpiti dalla frode. In filippino, la parola "nagoyo" significa fare la figura dell'idiota.

Quattro persone sono state incriminate per la truffa. I truffatori hanno utilizzato una combinazione di tecniche di social engineering e phishing per raccogliere i dati di accesso alla banca e i numeri di cellulare di centinaia di cittadini. Con questi, hanno potuto intercettare gli SMS OTP e prosciugare i conti bancari delle persone.

La banca ha rimborsato gli importi in questione, ma questo non ha compensato completamente l'esperienza traumatica delle vittime.

Autenticazione OTP: Qual è il problema?

Questo è solo un esempio di come la compromissione dell'autenticazione OTP stia diventando sempre meno una sfida per hacker sempre più sofisticati. Sembrerebbe che l'autenticazione OTP non sia più adatta allo scopo come metodo di sicurezza. Eppure, rimane un processo di verifica comune per le organizzazioni di tutto il mondo.

Questo articolo analizza i rischi per la sicurezza legati all'autenticazione OTP. Discute di come gli hacker siano in grado di compromettere il processo e propone alternative più sicure e accessibili per la verifica dell'identità.

Che cos'è l'autenticazione OTP?

Se avete mai usato l'online banking, è probabile che abbiate completato un'autenticazione OTP.

Un OTP (One-Time Passcode) è un codice generato dal computer e inviato tramite e-mail, Short Message Service (SMS) o token hardware. Il codice serve come forma di autenticazione o verifica che l'utente sia chi dice di essere perché è in possesso del suo dispositivo.

Per accedere a un determinato sito web o a un'applicazione, si inserisce il codice dell'SMS nel campo online. Il codice scade in un tempo limitato.

L'autenticazione OTP è spesso utilizzata come metodo di autenticazione a più fattori (MFA) e soddisfa i requisiti di cosa avete fattore di garanzia.

L'autenticazione a più fattori richiede due o più dei seguenti elementi:

- Conoscenza: qualcosa che solo l'utente conosce, ad es. password o PIN

- Possesso: qualcosa che possiede solo l'utente, ad esempio un telefono cellulare o un token.

- Inerenza: qualcosa che l'utente è, ad esempio un dato biometrico.

I due fattori devono anche essere indipendenti l'uno dall'altro. L'obiettivo è quello di rendere più difficile l'accesso a un account da parte di una persona autorizzata attraverso una sicurezza a più livelli.

Nel caso degli OTP, l'opzione 'cosa avete è il vostro dispositivo mobile.

I principali tipi di autenticazione OTP:

- Autenticazione OTP via SMS: Un codice di accesso unico viene inviato al vostro dispositivo mobile tramite SMS.

- TOTP (Time-Based One-Time Passcode): L'utente viene istruito ad aprire un'app di autenticazione dove troverà un codice di accesso. Si hanno a disposizione 30-60 secondi per inserire il codice di accesso nel sito web, nell'app o nel portale a cui si sta cercando di accedere prima che scada.

- Token hardware: Un dispositivo fisico (non un cellulare) visualizza un codice di accesso unico che consente di accedere a un sito web, a un'app o a un portale.

Quali sono i rischi per la sicurezza dell'autenticazione OTP?

Il problema fondamentale dell'autenticazione OTP è che soddisfa solo le esigenze di ciò che si possiede di autenticazione (altrimenti noto come fattore di possesso). Ciò che si possiede, che sia il cellulare o un token hardware, può essere perso, rubato o compromesso.

Rischi per la sicurezza dell'autenticazione OTP via SMS

Come dimostrato dal caso delle Filippine, gli hacker non hanno bisogno di rubare il cellulare per compromettere l'autenticazione OTP via SMS. Infatti, non devono essere vicini a voi.

I messaggi di testo non sono criptati e sono legati al numero di telefono dell'utente piuttosto che a un dispositivo specifico. Di seguito sono riportati due tipi di attacchi comuni che consentono agli hacker di intercettare l'autenticazione OTP via SMS:

- Scambio di SIM. Il truffatore raccoglie i dati personali della vittima, tramite phishing o social engineering. Utilizza questi dati per convincere il gestore telefonico a passare il numero al proprio dispositivo. L'SMS OTP viene quindi inviato all'aggressore, consentendogli di verificare e completare l'attività.

- La falla SS7. SS7 (Signaling System No. 7) è un protocollo che facilita tutte le attività di telefonia mobile, compresi i messaggi SMS. Il problema è che presenta un difetto di progettazione che consente agli hacker di intercettare chiamate e messaggi SMS.

Quando il protocollo SS7 di un provider di rete mobile viene compromesso con successo, gli aggressori hanno accesso a una grande quantità di dati personali degli utenti. In particolare, possono intercettare messaggi SMS e telefonate.

Questo non solo consente agli aggressori di autenticare attività fraudolente utilizzando gli OTP, ma permette loro di farlo su larga scala.

In Germania, nel 2017, i truffatori hanno compromesso il protocollo SS7 di 02 Telefonica e hanno intercettato gli SMS OTP. Ciò ha portato a un numero imprecisato di titolari di conti bancari che hanno subito il prelievo di fondi dai loro conti.

Rischi per la sicurezza dell'autenticazione TOTP

L'autenticazione TOTP e quella basata su app offrono una maggiore sicurezza rispetto alla controparte SMS. Il fatto che l'OTP cambi continuamente e non sia legato al numero di telefono rende più difficile la compromissione da parte degli aggressori.

Detto questo, l'autenticazione TOTP non è del tutto priva di difetti. Ad esempio:

- Vulnerabilità del dispositivo. L'autenticazione TOTP soddisfa ancora solo quello che si ha di autenticazione. A prescindere dalla crittografia dell'OTP, il dispositivo può essere a rischio. I dispositivi mobili possono essere smarriti o rubati.

Ciò mette in discussione la possibilità di classificare l'autenticazione OTP come MFA. Se un aggressore ruba il vostro cellulare, esegue un'attività (ad esempio un pagamento online) e poi utilizza l'app TOTP authenticator per autorizzarla, possiamo davvero dire che ha utilizzato più fattori? Dopo tutto, tutto è avvenuto sullo stesso dispositivo.

D'altra parte, L'autenticazione facciale iProov è fuori banda - a tipo di autenticazione La tecnologia iProov presuppone che il dispositivo sia stato compromesso e quindi l'autenticazione viene elaborata in modo sicuro e privato nel cloud. Un'autenticazione iProov è quindi indipendente dal dispositivo utilizzato. Anche se un malintenzionato avesse pieno accesso al dispositivo di un altro, il processo di autenticazione rimarrebbe sicuro.

L'autenticazione OTP offre un'esperienza utente obsoleta?

La pandemia globale ha costretto molte persone a svolgere le loro attività quotidiane in remoto. Questo ha portato a un aumento della domanda di esperienze utente rapide, semplici e complete.

Tuttavia, l'esperienza offerta dall'autenticazione OTP presenta dei difetti. Ne parliamo qui.

Processo attivo

In questo senso, un processo attivo significa che l'utente deve fare qualcosa perché l'attività funzioni. Per quanto riguarda l'autenticazione OTP, significa recuperare il telefono o il token rigido.

Questo può essere irritante. L'utente potrebbe non avere sempre con sé il proprio dispositivo. Pertanto, è necessario recuperarlo per completare l'attività, aggiungendo attrito all'esperienza dell'utente.

Questo è il caso soprattutto di TOTP. La natura sensibile al tempo di questo processo di verifica può far sì che il codice di accesso unico scada prima di poterlo utilizzare. Spesso gli utenti sono talmente esasperati dalla procedura che abbandonano l'intera attività.

Affidamento al segnale telefonico

L'autenticazione OTP si basa sul presupposto che si disponga di un segnale telefonico o di un accesso a Internet. In caso contrario, non funziona. Con l'OTP via SMS, la mancanza di un segnale forte può ritardare il codice di accesso, il che significa che bisogna aspettare per completare l'attività.

Supponiamo che stiate cercando di acquistare urgentemente dei biglietti aerei o che abbiate un familiare che si trova veramente in difficoltà e ha bisogno di denaro. Iniziate la transazione online e vi viene inviato l'SMS OTP, ma non avete segnale telefonico.

Non ricevete l'OTP e non avete altro modo per effettuare l'acquisto o trasferire i fondi per aiutare il vostro familiare.

Mancanza di inclusività

Infine, l'autenticazione OTP presuppone erroneamente che tutti abbiano accesso a un dispositivo mobile. Non è così. La pandemia globale ha costretto tutti, possessori o meno di cellulari, a svolgere servizi di accesso in remoto.

Perché la verifica biometrica è un'alternativa migliore all'autenticazione OTP?

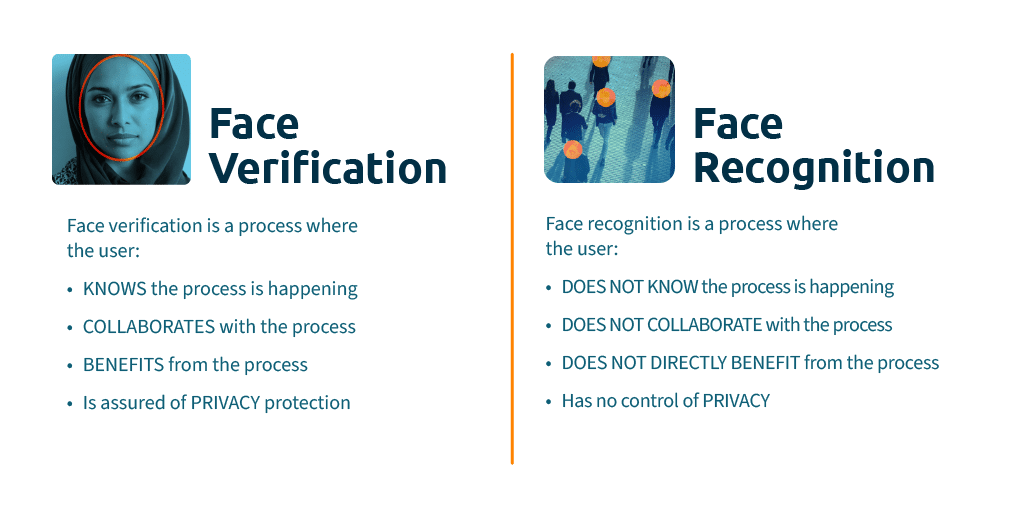

Mentre l'autenticazione OTP soddisfa il ciò che si ha fattore di autenticazione, la verifica biometrica impiega ciò che si è verifica. Ciò significa che utilizza le caratteristiche intrinseche dell'utente, come il suo volto, per verificarne l'identità.

Mentre un codice di accesso unico può essere perso o rubato, nessuno può rubare il vostro volto. Per questo motivo, l'autenticazione biometrica può offrire alle organizzazioni un metodo più sicuro per verificare gli utenti rispetto a un documento d'identità rilasciato dal governo (che generalmente utilizza foto del viso). viso) per convalidarli durante di inserimento e di registrazione.

Qual è il peso della vivacità rispetto all'autenticazione OTP?

Come detto in precedenza, le caratteristiche intrinseche, come il viso, non possono essere rubate. Ma possono essere copiate. Gli aggressori possono presentare alla telecamera una maschera, un'immagine o una registrazione della vittima per falsificare il processo di autenticazione.

È qui che entra in gioco la vivacità. Il rilevamento della vivacità utilizza la tecnologia biometrica per verificare che un utente online sia una persona reale. L'autenticazione OTP non può fornire tali livelli di garanzia. Mark Nagayo non era una persona reale, ma i truffatori sono riusciti a verificare centinaia di transazioni utilizzando credenziali rubate.

In che modo la verifica biometrica del volto è diversa dall'autenticazione OTP?

Il rilevamento della vivacità utilizza la verifica facciale per garantire che si tratti della persona giusta e di una persona reale: due livelli di sicurezza che l'autenticazione OTP non può raggiungere.

Tuttavia, il rilevamento della vivacità non può verificare se una persona sta verificando in questo momento, mentre le soluzioni biometriche basate sulla scienza di iProov possono farlo. Questo avviene con iProov's Flashmark™ di iProov, che illumina il volto dell'utente remoto con una sequenza di colori unica e randomizzata che non può essere riprodotta o manipolata sinteticamente, impedendo lo spoofing.

A differenza dell'autenticazione OTP via SMS, che utilizza reti telefoniche compromesse per fornire i codici di accesso, iProov è una tecnologia basata sul cloud. tecnologia basata sul cloude ciò significa che le sue difese sono nascoste ai malintenzionati, rendendo molto più difficile l'intercettazione di dati vitali da parte degli aggressori.

Come già detto, l'autenticazione OTP non è in grado di fornire un'esperienza utente senza sforzo, soprattutto perché costringe gli utenti a un processo attivo. L'AAP, invece, è completamente passiva. Utilizzando qualsiasi dispositivo dotato di fotocamera frontale (un telefono cellulare, un computer portatile, un chiosco), gli utenti devono semplicemente guardare la fotocamera e l'autenticazione verrà eseguita per loro. L'autenticazione funziona indipendentemente dalle capacità cognitive, perché non ci sono istruzioni complesse da leggere, comprendere o eseguire.

Se volete rendere più sicuro e semplice l'onboarding o l'autenticazione dei vostri clienti online e volete beneficiare dell'autenticazione biometrica, richiedete una demo qui.