2. Juni 2023

Mela Abesamis hielt sich immer für vorsichtig, wenn es um Cybersicherheit ging. Sie kannte Phishing-Angriffe und andere gängige Betrugstaktiken und wusste, wie man sie erkennt. Sie war auch daran gewöhnt, von ihrer Bank Einmal-Passcodes (OTPs) zu erhalten, die per SMS an ihr Mobilgerät geschickt wurden, um ihre Identität zu bestätigen.

Doch dann, im Dezember 2020, erhielt Mela eine Nachricht von ihrer Bank, dass 50.025 philippinische Pesos (etwa 950 Dollar) von ihrem Konto auf das Konto eines Mark Nagoyo überwiesen worden waren. Dies war der erste und einzige Hinweis, den sie erhielt, dass Geld überwiesen worden war. Sie hatte noch nie von Mark Nagoyo gehört, sie hatte die Zahlung auch nicht getätigt, und sie hatte bei der Transaktion keinen einmaligen Passcode erhalten.

Sie war nicht allein. Über 700 Kontoinhaber waren von dem Betrug betroffen. Auf Filipino bedeutet das Wort "nagoyo" bedeutet, dass man jemanden zum Narren hält.

Vier Personen wurden schließlich wegen dieses Betrugs angeklagt. Die Betrüger hatten eine Kombination aus Social-Engineering- und Phishing-Techniken eingesetzt, um die Bankanmeldedaten und Handynummern von Hunderten von Bürgern abzufangen. Mit diesen konnten sie SMS-OTPs abfangen und die Bankkonten der Menschen abräumen.

Die Bank zahlte die betroffenen Beträge zurück, was jedoch das traumatische Erlebnis für die Opfer nicht vollständig ausgleichen konnte.

OTP-Authentifizierung: Was ist das Problem?

Dies ist nur ein Beispiel dafür, dass die Kompromittierung der OTP-Authentifizierung für immer raffiniertere Hacker eine immer geringere Herausforderung darstellt. Es scheint, dass die OTP-Authentifizierung als Sicherheitsmethode nicht mehr zweckmäßig ist. Dennoch sind sie nach wie vor ein gängiges Verifizierungsverfahren für Unternehmen auf der ganzen Welt.

Dieser Artikel befasst sich mit den Sicherheitsrisiken, die mit der OTP-Authentifizierung einhergehen. Es wird erörtert, wie Hacker das Verfahren kompromittieren können, und es werden sicherere und leichter zugängliche Alternativen für die Identitätsüberprüfung vorgeschlagen.

Was ist OTP-Authentifizierung?

Wenn Sie jemals Online-Banking genutzt haben, haben Sie wahrscheinlich schon einmal eine OTP-Authentifizierung durchgeführt.

Ein OTP (One-Time Passcode) ist ein computergenerierter Code, der per E-Mail, Short Message Service (SMS) oder Hardware-Token übermittelt wird. Der Code dient als eine Form der Authentifizierung oder Überprüfung, dass Sie derjenige sind, für den Sie sich ausgeben, da Sie im Besitz Ihres Geräts sind.

Sie geben dann den Code aus Ihrer SMS in das Online-Feld ein, um Zugang zu einer bestimmten Website oder App zu erhalten. Der Code läuft nach einer bestimmten Zeit ab.

Die OTP-Authentifizierung wird häufig als Methode der Multi-Faktor-Authentifizierung (MFA) und erfüllt die was Sie haben Faktor der Sicherheit.

Die Multi-Faktor-Authentifizierung erfordert zwei oder mehr der folgenden Elemente:

- Wissen: etwas, das nur der Nutzer kennt - z. B. ein Kennwort oder PIN

- Besitz: etwas, das nur der Nutzer besitzt - z. B. ein Mobiltelefon oder ein Token

- Inhärenz: etwas, das der Nutzer ist - z. B. ein biometrisches Merkmal

Die beiden Faktoren müssen auch unabhängig voneinander sein. Ziel ist es, den Zugriff auf ein Konto durch mehrschichtige Sicherheit für eine autorisierte Person zu erschweren.

Im Falle von OTPs ist daswas Sie haben' Ihr mobiles Gerät.

Die wichtigsten Arten der OTP-Authentifizierung:

- SMS OTP-Authentifizierung: Ein einmaliger Passcode wird per Textnachricht an Ihr mobiles Gerät gesendet.

- TOTP (Time-Based One-Time Passcode): Sie werden angewiesen, eine Authentifizierungs-App zu öffnen, in der Sie einen Passcode finden. Sie haben 30-60 Sekunden Zeit, um den Passcode auf der Website, der App oder dem Portal, auf das Sie zugreifen möchten, einzugeben, bevor er abläuft.

- Hardware-Tokens: Ein physisches Gerät (kein Mobiltelefon) zeigt einen einmaligen Passcode an, mit dem Sie auf eine Website, eine App oder ein Portal zugreifen können.

Was sind die Sicherheitsrisiken der OTP-Authentifizierung?

Das grundlegende Problem bei der OTP-Authentifizierung ist, dass sie nur die was Sie haben Faktor der Authentifizierung (auch bekannt als der Besitzfaktor). Was Sie haben - sei es Ihr Mobiltelefon oder Ihr Hardware-Token - kann verloren gehen, gestohlen oder kompromittiert werden.

Sicherheitsrisiken bei der SMS-OTP-Authentifizierung

Wie der Fall auf den Philippinen gezeigt hat, müssen Hacker Ihr Mobiltelefon nicht stehlen, um die SMS-OTP-Authentifizierung zu kompromittieren. Sie müssen sogar nicht einmal in Ihrer Nähe sein.

Textnachrichten sind nicht verschlüsselt, und sie sind an Ihre Telefonnummer und nicht an ein bestimmtes Gerät gebunden. Im Folgenden finden Sie zwei gängige Angriffsarten, mit denen Hacker die SMS-OTP-Authentifizierung abfangen können:

- SIM-Austausch. Der Betrüger erlangt persönliche Daten des Opfers, entweder durch Phishing oder Social Engineering. Sie verwenden diese Daten, um den Telefonanbieter davon zu überzeugen, die Nummer auf ihr Gerät zu übertragen. Das SMS-OTP wird dann an den Angreifer gesendet, damit er den Vorgang verifizieren und abschließen kann.

- Der SS7-Fehler. SS7 (Signaling System No. 7) ist ein Protokoll, das alle Mobiltelefonaktivitäten, einschließlich SMS-Nachrichten, ermöglicht. Das Problem ist, dass es einen Konstruktionsfehler enthält, der es Hackern ermöglicht, Anrufe und SMS-Nachrichten abzufangen.

Wenn das SS7-Protokoll eines Mobilfunkanbieters erfolgreich kompromittiert wird, haben Angreifer Zugang zu einer Fülle von persönlichen Daten der Nutzer. Vor allem können sie SMS-Nachrichten und Telefonanrufe abfangen.

Dies ermöglicht es den Angreifern nicht nur, betrügerische Aktivitäten mit OTPs zu authentifizieren, sondern sie können dies auch in großem Umfang tun.

In Deutschland haben Betrüger im Jahr 2017 das SS7-Protokoll von 02 Telefonica kompromittiert und SMS-OTPs abgefangen. Dies führte dazu, dass eine ungenannte Anzahl von Kontoinhabern Geld von ihren Konten abheben ließ.

Sicherheitsrisiken bei der TOTP-Authentifizierung

TOTP und app-basierte Authentifizierung bieten mehr Sicherheit als ihr SMS-Pendant. Die Tatsache, dass sich das OTP ständig ändert und nicht mit Ihrer Telefonnummer verknüpft ist, macht es für Angreifer schwieriger, es zu kompromittieren.

Allerdings ist die TOTP-Authentifizierung nicht ganz ohne Schwächen. Zum Beispiel:

- Schwachstelle im Gerät. Die TOTP-Authentifizierung erfüllt weiterhin nur die was Sie haben Faktor der Authentifizierung. Unabhängig davon, wie verschlüsselt das OTP ist, kann Ihr Gerät in der Realität gefährdet sein. Mobile Geräte können verloren gehen oder gestohlen werden.

Dies wirft die Frage auf, ob die OTP-Authentifizierung tatsächlich als MFA eingestuft werden kann. Wenn ein Angreifer Ihr Mobiltelefon stiehlt, eine Aktivität durchführt (z. B. eine Online-Zahlung) und dann Ihre TOTP-Authentifizierungs-App verwendet, um sie zu autorisieren - können wir dann wirklich sagen, dass er mehrere Faktoren verwendet hat? Immerhin geschah dies alles auf demselben Gerät.

Andererseits, ist die iProov-Gesichtsauthentifizierung außerhalb der Bandbreite - a Art der Authentifizierung Die iProov-Technologie geht davon aus, dass das Gerät kompromittiert wurde, so dass die Authentifizierung sicher und vertraulich in der Cloud erfolgt. Eine iProov-Authentifizierung ist daher unabhängig von dem verwendeten Gerät. Selbst wenn ein böswilliger Akteur vollen Zugriff auf das Gerät eines anderen hätte, bliebe der Authentifizierungsprozess sicher.

Bietet die OTP-Authentifizierung ein veraltetes Benutzererlebnis?

Die weltweite Pandemie zwang viele Menschen dazu, ihre täglichen Aktivitäten aus der Ferne zu erledigen. Dies führte zu einer steigenden Nachfrage nach schnellen, mühelosen und umfassenden Benutzererfahrungen.

Die Erfahrung, die die OTP-Authentifizierung bietet, hat jedoch auch ihre Tücken. Wir werden sie hier besprechen.

Aktiver Prozess

Ein aktiver Prozess in diesem Sinne bedeutet, dass der Benutzer etwas tun muss, damit die Aktivität funktioniert. Bei der OTP-Authentifizierung bedeutet dies, dass Sie Ihr Telefon oder Ihren Hard-Token abrufen müssen.

Das kann lästig sein. Möglicherweise haben Sie Ihr Gerät nicht immer bei sich. Daher müssen Sie es holen, um die Aktivität abzuschließen, was die Benutzerfreundlichkeit erhöht.

Dies gilt insbesondere für TOTP. Der zeitkritische Charakter dieses Verifizierungsprozesses kann dazu führen, dass der einmalige Passcode abläuft, bevor Sie ihn verwenden können. Oftmals sind die Benutzer so verärgert über das Verfahren, dass sie die gesamte Aktivität aufgeben.

Abhängigkeit vom Telefonsignal

Die OTP-Authentifizierung setzt voraus, dass Sie ein Telefonsignal oder Zugang zum Internet haben. Wenn nicht, funktioniert sie nicht. Bei SMS-OTP kann das Fehlen eines starken Signals den Passcode verzögern, was bedeutet, dass Sie warten müssen, um die Aktivität abzuschließen.

Nehmen wir an, Sie wollen dringend ein Flugticket kaufen, oder Sie haben ein Familienmitglied, das sich in einer Notlage befindet und Geld braucht. Sie beginnen die Transaktion online, und das SMS-OTP wird an Sie gesendet, aber Sie haben kein Telefonsignal.

Sie erhalten die OTP nicht und haben keine andere Möglichkeit, den Kauf zu tätigen oder das Geld zu überweisen, um Ihrem Familienmitglied zu helfen.

Ein Mangel an Inklusivität

Und schließlich wird bei der OTP-Authentifizierung fälschlicherweise davon ausgegangen, dass jeder Zugang zu einem mobilen Gerät hat. Das hat nicht jeder. Die weltweite Pandemie zwang jeden - ob Handybesitzer oder nicht - dazu, Zugangsdienste aus der Ferne zu nutzen.

Warum ist die biometrische Verifizierung eine bessere Alternative zur OTP-Authentifizierung?

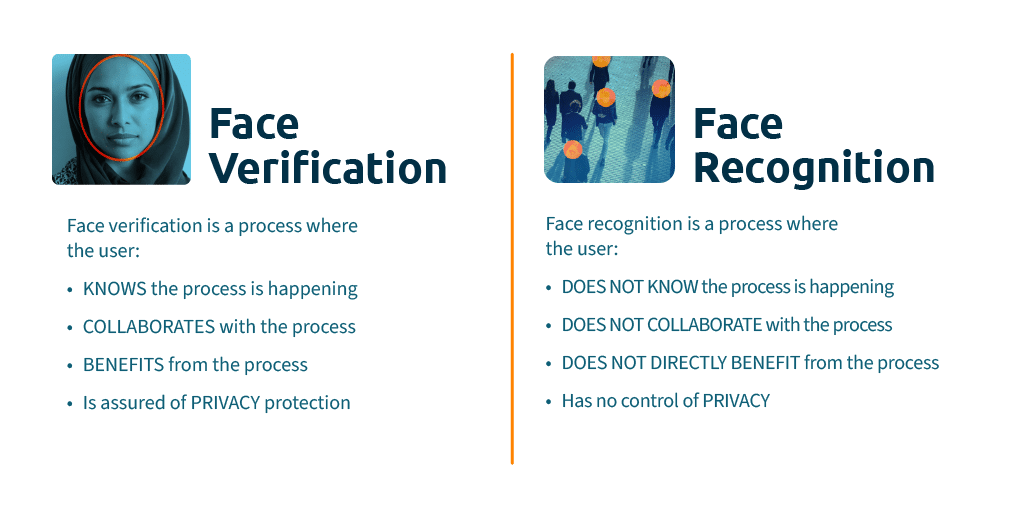

Während die OTP-Authentifizierung die was Sie haben Faktor der Authentifizierung erfüllt, nutzt die biometrische Verifizierung was Sie sind Verifizierung. Das bedeutet, dass sie Ihre inhärenten Merkmale, wie z. B. Ihr Gesicht, verwendet, um Ihre Identität zu überprüfen.

Während ein einmaliger Passcode verloren oder gestohlen werden kann, kann niemand Ihr Gesicht stehlen. Aus diesem Grund, biometrische Authentifizierung eine sicherere Methode für Unternehmen, um Benutzer anhand einer von der Regierung ausgestellten ID zu überprüfen (die im Allgemeinen Fotos des Gesicht), um sie während Onboarding und Registrierung zu validieren.

Wie verhält sich Liveness im Vergleich zur OTP-Authentifizierung?

Wie bereits erwähnt, können die Ihnen innewohnenden Merkmale, wie Ihr Gesicht, nicht gestohlen werden. Aber sie können kopiert werden. Angreifer können der Kamera eine Maske, ein Bild oder eine Aufnahme des Opfers vorlegen, um den Authentifizierungsprozess zu fälschen.

An dieser Stelle kommt Liveness ins Spiel. Erkennung der Lebendigkeit verwendet biometrische Technologie, um zu überprüfen, ob ein Online-Nutzer eine echte, lebende Person ist. Die OTP-Authentifizierung kann eine solche Sicherheit nicht bieten. Mark Nagayo war keine reale Person, aber die Betrüger waren in der Lage, Hunderte von Transaktionen mit gestohlenen Anmeldedaten zu verifizieren.

Wie unterscheidet sich die biometrische Gesichtsverifizierung von der OTP-Authentifizierung?

Durch die Erkennung des Gesichts wird sichergestellt, dass es sich um die richtige und echte Person handelt - zwei Sicherheitsebenen, die die OTP-Authentifizierung nicht bieten kann.

Allerdings kann die Aktivitätserkennung nicht überprüfen, ob sich eine Person gerade verifiziert. Die wissenschaftlich fundierten biometrischen Lösungen von iProov hingegen können dies. Dies geschieht mit iProovs Flashmark™ Technologie, die das Gesicht des Fernanwenders mit einer einzigartigen, zufälligen Farbsequenz beleuchtet, die nicht wiederholbar oder synthetisch manipuliert werden kann, um Spoofing zu verhindern.

Im Gegensatz zur SMS-OTP-Authentifizierung - bei der kompromittierbare Telefonnetze zur Übermittlung von Passcodes verwendet werden - ist iProov eine Cloud-basierte TechnologieDas bedeutet, dass seine Verteidigungsmechanismen vor Angreifern verborgen sind, was es für Angreifer viel schwieriger macht, wichtige Daten abzufangen.

Wie bereits erwähnt, bietet die OTP-Authentifizierung keine mühelose Benutzererfahrung, vor allem weil sie die Benutzer zu einem aktiven Prozess zwingt. Die GPA hingegen ist völlig passiv. Bei Verwendung eines beliebigen Geräts mit einer nach vorne gerichteten Kamera (Mobiltelefon, Laptop, Kiosk) müssen die Nutzer einfach nur in die Kamera schauen, und die Authentifizierung wird für sie durchgeführt. Die Authentifizierung funktioniert unabhängig von den kognitiven Fähigkeiten, da es keine komplexen Anweisungen zu lesen, zu verstehen oder auszuführen gibt.

Wenn Sie Ihr Online-Kunden-Onboarding oder Ihre Authentifizierung sicherer und müheloser gestalten und von der biometrischen Authentifizierung profitieren möchten, fordern Sie hier eine Demo an.