22 กรกฎาคม 2568

กล้องเสมือนแบบดั้งเดิมถือเป็นความก้าวหน้าครั้งสำคัญในการฉ้อโกงข้อมูลส่วนบุคคล โดยสามารถหลีกเลี่ยงมาตรการรักษาความปลอดภัยแบบดั้งเดิมได้ด้วยการทำงานภายใต้สิทธิ์อนุญาตของอุปกรณ์มาตรฐาน ทำให้ระบบรักษาความปลอดภัยทางไซเบอร์ทั่วไปแทบตรวจจับไม่ได้ เครื่องมือที่ซับซ้อนแต่เข้าถึงได้ง่ายเหล่านี้จะดักจับฟีดกล้องของอุปกรณ์และ แทรกดีปเฟก หรือเนื้อหาสังเคราะห์ได้อย่างราบรื่น ทำให้ปรากฏเป็นสตรีมวิดีโอที่ถูกต้องตามกฎหมายใน ระบบยืนยันตัวตน

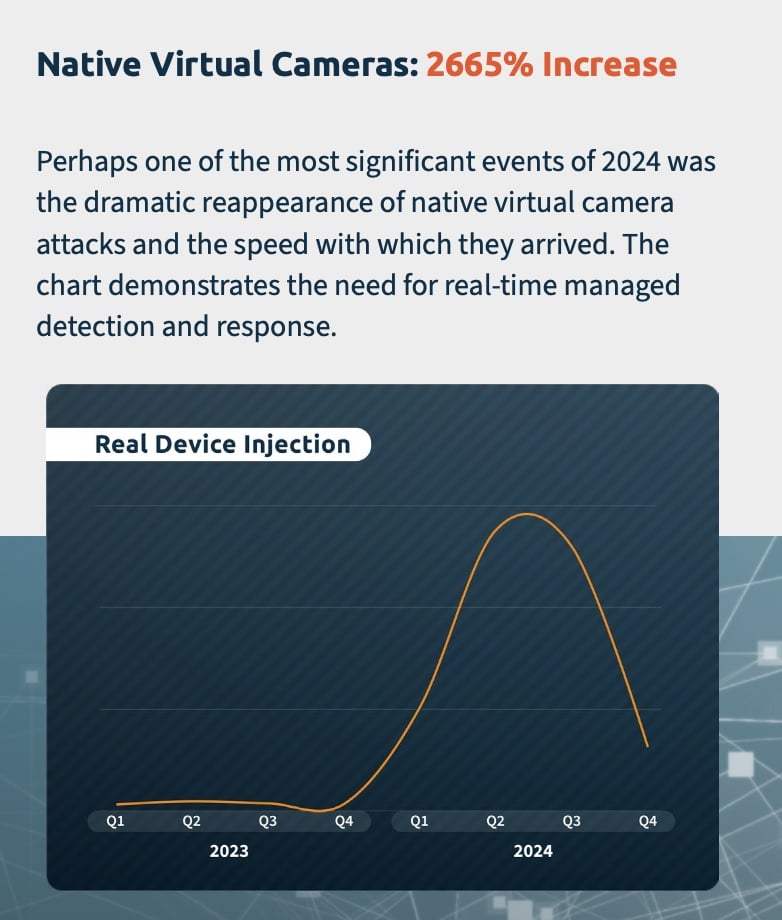

ภัยคุกคามที่มองไม่เห็นนี้เพิ่มขึ้นถึง 2,665% ในปี 2024 เปลี่ยนจากเทคนิคการทดลองไปสู่หนึ่งในความท้าทายที่อันตรายที่สุดที่การยืนยันตัวตนระยะไกลทั่วโลกกำลังเผชิญอยู่ ดังที่เปิดเผยใน รายงาน Threat Intelligence ปี 2025 ของ iProov สิ่งที่ครั้งหนึ่งเคยต้องใช้ความเชี่ยวชาญทางเทคนิคขั้นสูงและอุปกรณ์ที่ได้รับการปรับแต่ง ปัจจุบันใครๆ ก็สามารถทำได้สำเร็จเมื่อดาวน์โหลดแอป รวมถึงแอปที่มีใน App Store ทั่วไป

กล้องเสมือนดั้งเดิมคืออะไร?

กล้องเสมือนดั้งเดิมคือแอปพลิเคชันซอฟต์แวร์ที่ทำงานบนสมาร์ทโฟนโดยตรงและดักจับสตรีมวิดีโอในระดับอุปกรณ์ ซึ่งแตกต่างจากวิธีการฉีดแบบเดิมที่ต้องใช้ฮาร์ดแวร์เฉพาะหรืออุปกรณ์ที่รูท การโจมตีสมัยใหม่เหล่านี้ทำงานภายใต้สิทธิ์อนุญาตของแอปมาตรฐาน ซึ่งเป็นสิทธิ์เดียวกับที่คุณให้กับแอปกล้องหรือแอปวิดีโอใดๆ

วิวัฒนาการนี้แสดงให้เห็นถึงการเปลี่ยนแปลงครั้งสำคัญในภูมิทัศน์ของภัยคุกคาม เทคโนโลยีได้พัฒนาจากความรู้ทางเทคนิคที่ซับซ้อนไปสู่การเข้าถึงได้โดยทุกคน ส่งผลให้เทคนิคการฉ้อโกงข้อมูลประจำตัวขั้นสูงกลายเป็นเรื่องธรรมดาอย่างที่ไม่เคยมีมาก่อน

การเพิ่มขึ้นที่น่าตกใจ: จากการทดลองสู่กระแสหลัก

ข้อมูล ศูนย์ปฏิบัติการด้านความปลอดภัย (iSOC) ของเรา แสดงให้เห็นความก้าวหน้าที่ชัดเจนในการพัฒนาการโจมตีกล้องดั้งเดิม:

- ระยะทดลอง (2023): ความพยายามทดสอบที่จำกัดด้วยความสามารถพื้นฐาน

- Innovation Surge (กุมภาพันธ์ 2024): การเพิ่มขึ้นอย่างมีนัยสำคัญตามความก้าวหน้าในเครื่องมือกล้องเสมือนจริง

- กิจกรรมสูงสุด (ไตรมาสที่ 2 ปี 2567): ตรวจพบเหตุการณ์โจมตีรายสัปดาห์ 785 ครั้ง

- การเปลี่ยนแปลงเชิงยุทธวิธี (ปลายปี 2024): การโจมตีลดลงแต่มีเป้าหมายมากขึ้น เนื่องจากผู้ก่อภัยคุกคามเริ่มเลือกเป้าหมายมากขึ้น

สิ่งที่ทำให้ความก้าวหน้านี้น่ากังวลอย่างยิ่งคือ สะท้อนให้เห็นถึงความสำเร็จและการพัฒนาที่กว้างขวางขึ้นของกลยุทธ์กล้องเสมือนแบบดั้งเดิมในแวดวงภัยคุกคาม นี่ไม่ใช่แค่ความก้าวหน้าทางเทคโนโลยีเท่านั้น แต่ยังเป็นการเปลี่ยนแปลงครั้งสำคัญที่ผู้ก่อภัยคุกคามได้ก้าวข้ามการทดลองเชิงลึกไปสู่การพัฒนาวิธีการที่ซับซ้อนและผ่านการพิสูจน์แล้ว หลังจากแสดงให้เห็นถึงประสิทธิภาพของการโจมตีเหล่านี้ อาชญากรจึงได้ใช้กลยุทธ์ในการโจมตีมากขึ้น โดยมุ่งเป้าไปที่องค์กรที่มีระบบยืนยันตัวตนที่มีความเสี่ยงอย่างเป็นระบบ พร้อมกับแบ่งปันข้อมูลเกี่ยวกับเทคนิคการโจมตีที่ประสบความสำเร็จในเครือข่ายทั่วโลก อาชญากรรม ในรูปแบบบริการ (Crime-as-a-Service) กำลังพัฒนาควบคู่ไปกับวิธีการเหล่านี้ เนื่องจากอาชญากรได้แบ่งปันและขายเทคนิคของตน

กล้องเสมือนดั้งเดิมหลอกระบบปฏิบัติการได้อย่างไร

การทำความเข้าใจวิธีการทำงานของการโจมตีเหล่านี้เผยให้เห็นว่าเหตุใดจึงตรวจจับและป้องกันได้ยาก ความซับซ้อนไม่ได้อยู่ที่การแฮ็กที่ซับซ้อน แต่อยู่ที่การใช้ประโยชน์จากวิธีการปกติที่อุปกรณ์จัดการสิทธิ์การเข้าถึงกล้อง:

- คำขอสิทธิ์ที่ถูกต้องตามกฎหมาย: แอปพลิเคชันที่เป็นอันตรายจะขอสิทธิ์การเข้าถึงกล้องมาตรฐานแบบเดียวกับที่แอปวิดีโอที่ถูกต้องตามกฎหมายใช้ เช่น Zoom หรือ Instagram ทีมข่าวกรองของเราค้นพบว่า แม้แต่แอปที่เป็นอันตรายก็ยังพบได้ในแอปสโตร์ที่ถูกต้องตามกฎหมาย ระบบปฏิบัติการไม่พบสิ่งผิดปกติใดๆ ดังนั้นจึงไม่มีการแจ้งเตือนใดๆ

- การสกัดกั้นระดับระบบ เมื่อได้รับสิทธิ์การเข้าถึงแล้ว แอปจะวางตำแหน่งตัวเองไว้ระหว่างกล้องจริงของอุปกรณ์และแอปพลิเคชันใดๆ ที่ร้องขอวิดีโอ ซึ่งเกิดขึ้นที่ระดับระบบปฏิบัติการ ทำให้การสกัดกั้นมองไม่เห็นเลย

- การแทนที่เนื้อหา แทนที่จะส่งผ่านฟีดกล้องจริง แอปจะแทรก เนื้อหาสังเคราะห์ เช่น ดีปเฟก วิดีโอที่บันทึกไว้ล่วงหน้า หรือภาพที่ถูกปรับแต่ง แอปพลิเคชันเป้าหมายจะได้รับสิ่งที่ดูเหมือนสตรีมกล้องจริงพร้อมเมตาดาต้าและคุณลักษณะของอุปกรณ์ที่แท้จริง

- การส่งมอบแบบไร้รอย ต่อ ระบบยืนยันตัวตนจะรับสตรีมวิดีโอหลอกลวงราวกับว่ามาจากกล้องของอุปกรณ์โดยตรง โดยไม่มีสิ่งบ่งชี้ว่ามีการจัดการเกิดขึ้น

เหตุใดมาตรการรักษาความปลอดภัยแบบดั้งเดิมจึงล้มเหลว

ความซับซ้อนของการโจมตีกล้องเสมือนดั้งเดิมก่อให้เกิดความท้าทายที่สำคัญสำหรับแนวทางการรักษาความปลอดภัยแบบเดิม:

- โครงสร้างการอนุญาตที่ถูกต้องตามกฎหมาย : การโจมตีเหล่านี้ดำเนินการภายในการอนุญาตอุปกรณ์มาตรฐาน ทำให้ยากต่อการระบุผ่านการตรวจสอบการอนุญาต

- เมตาดาต้าที่สมบูรณ์ : ไม่เหมือนกับวิธีการฉีดแบบก่อนหน้านี้ การโจมตีกล้องดั้งเดิมจะรักษาเมตาดาต้าและคุณลักษณะของอุปกรณ์ที่เหมาะสม โดยหลีกเลี่ยงการตรวจสอบยืนยันแบบเดิมๆ มากมาย

- ไม่จำเป็นต้องรูท : สิ่งที่น่ากังวลที่สุดจากการวิจัยของเราในปี 2024 ก็คือ การโจมตีเหล่านี้ไม่จำเป็นต้องรูทอุปกรณ์หรือเจลเบรก ทำให้การตรวจจับรูทแบบดั้งเดิมไม่เพียงพอต่อการรักษาความปลอดภัย (การรูท (หรือเจลเบรกบน iOS) คือกระบวนการในการได้รับการควบคุมดูแลเต็มรูปแบบเหนือระบบปฏิบัติการของอุปกรณ์ ซึ่งมักจะเป็นการหลีกเลี่ยงข้อจำกัดหรือติดตั้งแอปที่ไม่ได้รับอนุญาต)

- การจัดจำหน่ายใน App Store : นักวิจัยของเราค้นพบแอปพลิเคชันกล้องที่เป็นอันตรายในร้านแอปทั่วไป ซึ่งเน้นให้เห็นว่าเครื่องมือเหล่านี้ได้ย้ายจากเว็บมืดไปสู่ช่องทางการจัดจำหน่ายที่ดูเหมือนถูกต้องตามกฎหมาย

ปัญหา App Store

การค้นพบแอปพลิเคชันกล้องอันตรายใน App Store ทั่วไป ถือเป็นก้าวสำคัญในการพัฒนาการโจมตีเหล่านี้ แม้ว่าในที่สุดแอปจะถูกลบออกจาก App Store อย่างเป็นทางการหลังจากตรวจพบ แต่แอปยังคงสามารถเข้าถึงได้ผ่านแหล่งข้อมูลบุคคลที่สาม ซึ่งแสดงให้เห็นถึงลักษณะที่ต่อเนื่องของภัยคุกคามเหล่านี้

การพัฒนานี้ส่งผลกระทบอย่างลึกซึ้งต่อกลยุทธ์ด้านความปลอดภัย การมี App Store ช่วยให้เครื่องมือเหล่านี้มีความน่าเชื่อถือ และเพิ่มศักยภาพในการกระจาย ความสามารถในการปรับขนาด และการเข้าถึงได้อย่างมาก

เหนือกว่าไบโอเมตริกซ์: ความท้าทายด้านความปลอดภัยทางไซเบอร์

การเพิ่มขึ้นของการโจมตีด้วยกล้องแบบดั้งเดิมท้าทายการจัดหมวด หมู่ภัยคุกคามการยืนยันตัวตน แบบดั้งเดิม การโจมตีเหล่านี้เกิดขึ้นที่จุดบรรจบระหว่างความปลอดภัยทางชีวมาตรและความปลอดภัยทางไซเบอร์ ซึ่งจำเป็นต้องมีกลยุทธ์การป้องกันแบบบูรณาการที่ครอบคลุมทั้งสองโดเมน

หลักฐานจากข้อมูลภัยคุกคามของเราแสดงให้เห็นอย่างชัดเจนว่าการป้องกันที่แข็งแกร่งต้องอาศัยทั้ง การตรวจจับความมีชีวิตทางชีวภาพ ที่แข็งแกร่ง และมาตรการรักษาความปลอดภัยทางไซเบอร์ที่ทำงานร่วมกัน รูปแบบการโจมตีที่เราสังเกตเห็นบ่งชี้ว่าผู้ก่อภัยคุกคามกำลังสำรวจแนวทางแบบสองทางนี้อย่างจริงจัง โดยมุ่งเป้าไปที่จุดอ่อนที่โดเมนความปลอดภัยทั้งสองนี้มาบรรจบกัน

วิธีแก้ปัญหา: คุณจะป้องกันการโจมตีกล้องเสมือนจริงดั้งเดิมได้อย่างไร

การป้องกันการโจมตีที่ซับซ้อนเหล่านี้อย่างมีประสิทธิภาพต้องอาศัยแนวทางแบบหลายชั้น ทุกอย่างเริ่มต้นจากการมองเห็น คุณไม่สามารถป้องกันสิ่งที่คุณตรวจจับไม่ได้ ความสามารถในการระบุกิจกรรมที่น่าสงสัยแบบเรียลไทม์คือรากฐานของการป้องกันด้วยไบโอเมตริกที่มีประสิทธิภาพ

1. การตรวจจับและการตอบสนองที่จัดการแบบเรียลไทม์

สิ่งสำคัญที่สุดประการหนึ่งคือ องค์กรต่างๆ จำเป็นต้องมีความสามารถในการตรวจสอบอย่างต่อเนื่อง ซึ่งสามารถ ระบุรูปแบบการโจมตีใหม่ๆ ได้แบบเรียลไทม์ วิวัฒนาการอย่างรวดเร็วของภัยคุกคามเหล่านี้ทำให้ระบบป้องกันแบบเดิมล้าสมัยอย่างรวดเร็ว มาตรการรักษาความปลอดภัยที่ไม่สามารถปรับตัวได้อย่างรวดเร็วจะล้าหลังภัยคุกคาม ทำให้การโจมตีรูปแบบใหม่ๆ หลุดรอดไปโดยไม่มีใครสังเกตเห็น นั่นคือเหตุผลที่การตรวจจับและการตอบสนองที่ได้รับการจัดการด้วยสัญญาณแบบเรียลไทม์จึงเป็นสิ่งจำเป็นอย่างยิ่งต่อการรักษาความยืดหยุ่นของระบบยืนยันตัวตน

2. การตรวจจับความมีชีวิตแบบไดนามิก

การตรวจจับความเคลื่อนไหวแบบแอคทีฟ แบบดั้งเดิม (โดยอาศัย กลไกการท้าทายและการตอบสนอง เช่น การกระพริบตาหรือการหมุน) มีความเสี่ยงต่อการโจมตีจากกล้องโดยตรง เนื่องจากอาศัยการกระทำของผู้ใช้ที่คาดเดาได้และสามารถทำซ้ำได้ เมื่อระบบเหล่านี้คาดหวังการตอบสนองที่เฉพาะเจาะจง เช่น การกระพริบตาหรือการเคลื่อนไหวศีรษะ ซอฟต์แวร์กล้องเสมือนสามารถแสดงภาพสังเคราะห์ที่สะท้อนพฤติกรรมเหล่านั้นได้

การใช้การตรวจจับความเคลื่อนไหวแบบแอคทีฟอย่างแพร่หลายเป็นแรงผลักดันให้เกิดความต้องการเครื่องมือโจมตีกล้องเสมือนแบบดั้งเดิม เนื่องจากเครื่องมือเหล่านี้ได้รับการออกแบบมาโดยเฉพาะเพื่อส่งมอบการเคลื่อนไหวที่แม่นยำตามที่ระบบเหล่านี้ต้องการ โซลูชันการตรวจจับความเคลื่อนไหวแบบพาสซีฟ เช่น Dynamic Liveness สามารถหลีกเลี่ยงช่องโหว่นี้ได้ด้วยการไม่จัดเตรียมเทมเพลตพฤติกรรมที่คาดการณ์ได้ให้ผู้โจมตีสามารถทำซ้ำได้

Flashmark™ ของ iProov ฉายแสงลำดับเฉพาะบนหน้าจอ ซึ่งมีความแตกต่างกันในแต่ละครั้ง หากลำดับแสงสะท้อนนั้นไม่ผ่านการตรวจสอบ แสดงว่าบุคคลนั้นไม่ใช่บุคคลจริงในแบบเรียลไทม์

3. การตรวจสอบความสมบูรณ์ของอุปกรณ์

แม้ว่าการตรวจจับรูทเพียงอย่างเดียวจะไม่เพียงพออีกต่อไป แต่การตรวจสอบความสมบูรณ์ของอุปกรณ์อย่างครอบคลุมยังคงเป็นชั้นป้องกันที่สำคัญ การตรวจสอบเหล่านี้ควรตรวจสอบขั้นตอนการประมวลผลวิดีโอทั้งหมด แทนที่จะตรวจสอบเพียงสถานะรูทของอุปกรณ์เท่านั้น

อนาคตของภัยคุกคามจากกล้องดั้งเดิม

วิถีการโจมตีด้วยกล้องเสมือนแบบดั้งเดิมชี้ให้เห็นถึงวิวัฒนาการอย่างต่อเนื่องและความซับซ้อนที่เพิ่มมากขึ้น เมื่อเทคโนโลยีกล้องและการประมวลผลวิดีโอที่ได้รับการยอมรับมีความก้าวหน้ามากขึ้น เราก็สามารถคาดหวังการพัฒนาศักยภาพการโจมตีควบคู่กันไปได้

สิ่งที่น่ากังวลเป็นพิเศษคือการผสานรวมการโจมตีเหล่านี้เข้ากับภัยคุกคามใหม่ๆ ที่เกิดขึ้น เช่น เทคนิคการแปลงรูปภาพเป็นวิดีโอที่ระบุในช่วงปลายปี 2024 การโจมตีแบบผสมผสานเหล่านี้อาจสร้างความท้าทายที่ยากอย่างยิ่งต่อระบบการยืนยันตัวตน

ภัยคุกคามจากกล้องดั้งเดิม: สรุป

การโจมตีด้วยกล้องเสมือนแบบดั้งเดิมถือเป็นการเปลี่ยนแปลงครั้งสำคัญในภัยคุกคามด้านการยืนยันตัวตน การเพิ่มขึ้นอย่างมากของการโจมตีนี้ตอกย้ำถึงความจำเป็นเร่งด่วนที่องค์กรต่างๆ จะต้องประเมินกลยุทธ์ด้านความปลอดภัยใหม่ และนำระบบป้องกันแบบหลายชั้นมาใช้ เพื่อรับมือกับภัยคุกคามที่กำลังพัฒนานี้

อนาคตของความมั่นคงปลอดภัยด้านข้อมูลประจำตัวไม่ได้ขึ้นอยู่กับเทคโนโลยีใดเทคโนโลยีหนึ่ง แต่ขึ้นอยู่กับแนวทางที่ครอบคลุมซึ่งผสานรวมความปลอดภัยทางชีวมาตร ความมั่นคงปลอดภัยทางไซเบอร์ และข้อมูลภัยคุกคามแบบเรียลไทม์เข้าด้วยกัน ในขณะที่การโจมตีเหล่านี้ยังคงพัฒนาอย่างต่อเนื่อง องค์กรต่างๆ จำเป็นต้องตื่นตัวและปรับตัวอยู่เสมอ โดยนำมาตรการรักษาความปลอดภัยที่สามารถพัฒนาได้อย่างรวดเร็วเทียบเท่ากับภัยคุกคามนั้นๆ มาใช้

หากต้องการการวิเคราะห์ที่ครอบคลุมเกี่ยวกับการโจมตีกล้องเสมือนจริงดั้งเดิมและคำแนะนำโดยละเอียดในการปกป้ององค์กรของคุณ โปรด ดาวน์โหลดรายงาน Threat Intelligence ประจำปี 2025 ฉบับสมบูรณ์ของ iProov

จองการสาธิตกับ iProov วันนี้ เพื่อเรียนรู้ว่าเทคโนโลยีการตรวจจับความมีชีวิตแบบไดนามิกของเราช่วยปกป้ององค์กรของคุณจากการโจมตีกล้องเสมือนดั้งเดิมได้อย่างไร