22 juillet 2025

Les caméras virtuelles natives représentent une avancée décisive en matière d'usurpation d'identité : elles contournent les mesures de sécurité traditionnelles en opérant dans le cadre des autorisations standard des appareils, ce qui les rend pratiquement indétectables par les systèmes de cybersécurité conventionnels. Ces outils sophistiqués mais facilement accessibles interceptent le flux de la caméra de l'appareil et injectent de manière transparente des "deepfakes" ou des contenus synthétiques, apparaissant comme des flux vidéo légitimes aux systèmes de vérification de l'identité.

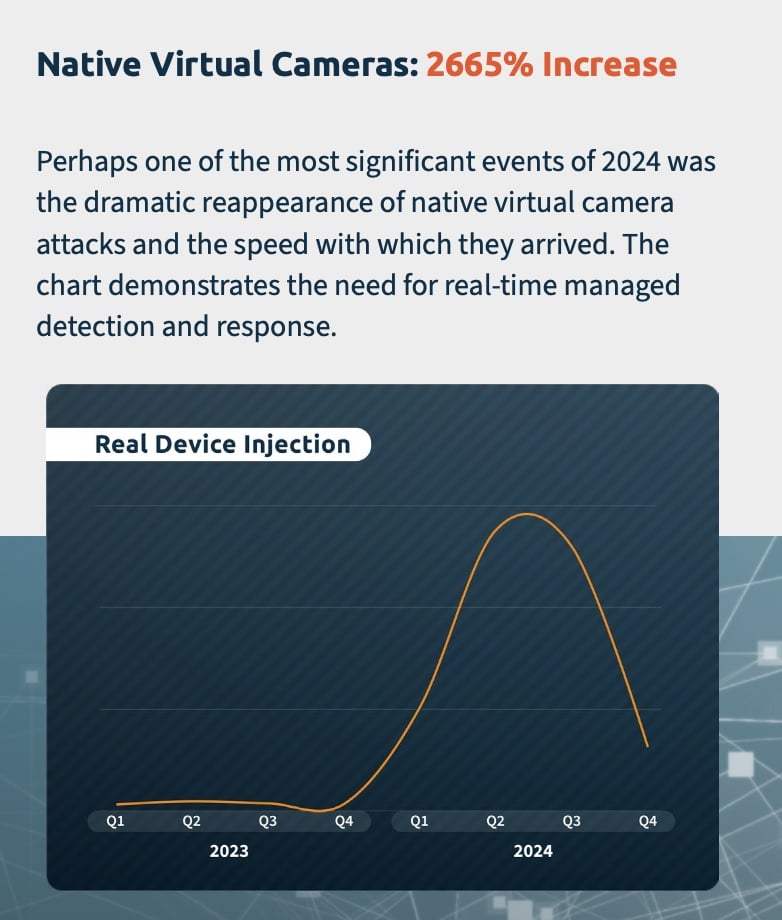

Cette menace invisible a explosé de 2 665 % en 2024, passant de techniques expérimentales à l'un des défis les plus dangereux auxquels est confrontée la vérification d'identité à distance dans le monde entier. Comme le révèle l'étude iProov 2025 Threat Intelligence d'iProovd'iProov, ce qui nécessitait autrefois une expertise technique importante et des appareils modifiés peut désormais être réalisé par toute personne qui télécharge une application, y compris celles qui sont disponibles sur les magasins d'applications grand public.

Qu'est-ce qu'une caméra virtuelle native ?

Les caméras virtuelles natives sont des applications logicielles qui s'exécutent directement sur les smartphones et interceptent les flux vidéo au niveau de l'appareil. Contrairement aux méthodes d'injection précédentes qui nécessitaient du matériel spécialisé ou des appareils rootés, ces attaques modernes fonctionnent dans le cadre des autorisations standard des applications - les mêmes autorisations que celles que vous accorderiez à n'importe quelle application de caméra ou de vidéo.

Cette évolution représente un changement fondamental dans le paysage des menaces. La technologie, qui nécessitait auparavant des connaissances techniques sophistiquées, est désormais accessible à tous, démocratisant ainsi les techniques avancées de fraude d'identité d'une manière sans précédent.

L'augmentation alarmante : de l'expérimentation au courant dominant

Notre centre d'opérations de sécurité (iSOC) Centre d'opérations de sécurité (iSOC) montrent une nette progression dans l'évolution des attaques de caméras natives :

- Phase expérimentale (2023) : Tentatives de sondage limitées avec des capacités de base

- La vague d'innovation (février 2024) : Augmentation significative suite aux avancées dans les outils de caméra virtuelle.

- Activité maximale (T2 2024) : 785 incidents d'attaques hebdomadaires détectés

- Changement tactique (fin 2024) : Attaques réduites mais plus ciblées, les acteurs de la menace devenant sélectifs dans leur ciblage.

Ce qui rend cette progression particulièrement inquiétante, c'est qu'elle reflète le succès plus large et la maturation des tactiques de caméras virtuelles natives dans l'ensemble du paysage des menaces. Il ne s'agit pas simplement d'une avancée technologique, mais d'un changement fondamental où les acteurs de la menace ont dépassé le stade de l'expérimentation pour développer des méthodologies sophistiquées et éprouvées. Ayant démontré l'efficacité de ces attaques, les criminels sont devenus de plus en plus stratégiques dans leur déploiement, ciblant systématiquement les organisations dont les systèmes de vérification d'identité sont vulnérables, tout en partageant des informations sur les techniques d'intrusion réussies à travers les réseaux mondiaux. La criminalité en tant que service se développe parallèlement à ces méthodologies, les criminels partageant et vendant leurs techniques.

Comment les caméras virtuelles natives trompent le système d'exploitation

En comprenant le fonctionnement de ces attaques, on comprend pourquoi elles sont si difficiles à détecter et à prévenir. La sophistication ne réside pas dans un piratage complexe, mais dans l'exploitation de la manière normale dont les appareils gèrent les autorisations des caméras :

- Demande d'autorisation légitime : L'application malveillante demande des autorisations standard pour la caméra, identiques à celles utilisées par des applications vidéo légitimes, telles que Zoom ou Instagram. Comme l'a découvert notre équipe de renseignement, les applications malveillantes se retrouvent même sur des boutiques d'applications légitimes. Le système d'exploitation ne voit rien de suspect et ne déclenche donc aucune alarme.

- Interception au niveau du système Une fois l'accès accordé, l'application se positionne entre la caméra physique de l'appareil et toute application demandant une vidéo. Cela se produit au niveau du système d'exploitation, ce qui rend l'interception totalement invisible.

- Substitution de contenu Au lieu de passer par le flux réel de la caméra, l'application injecte du contenu synthétique - des deepfakes, des vidéos préenregistrées ou des images manipulées. L'application cible reçoit ce qui semble être un flux de caméra authentique avec des métadonnées et des caractéristiques d'appareil authentiques.

- Livraison transparente Le système de vérification d'identité reçoit le flux vidéo frauduleux exactement comme s'il provenait directement de la caméra de l'appareil, sans aucune indication de manipulation.

Pourquoi les mesures de sécurité traditionnelles échouent-elles ?

La sophistication des attaques de caméras virtuelles natives pose des défis importants aux approches de sécurité conventionnelles :

- Structure d'autorisation légitime: Ces attaques opèrent dans le cadre des autorisations standard des appareils, ce qui les rend difficiles à identifier par le biais de la surveillance des autorisations.

- Métadonnées intactes: Contrairement aux méthodes d'injection précédentes, les attaques par caméra native conservent les métadonnées et les caractéristiques de l'appareil, ce qui permet de contourner de nombreux contrôles de vérification traditionnels.

- Pas de racine nécessaire: Le résultat le plus inquiétant de notre recherche 2024 est que ces attaques ne nécessitent pas d'appareils rootés ou jailbreakés, ce qui rend la détection traditionnelle de la racine insuffisante en tant que mesure de sécurité (L'enracinement (ou le jailbreaking sur iOS) est le processus qui consiste à obtenir un contrôle administratif complet sur le système d'exploitation d'un appareil, souvent pour contourner des restrictions ou installer des applications non autorisées).

- Distribution de l'App Store: Nos chercheurs ont découvert des applications de caméra malveillantes dans des boutiques d'applications courantes, ce qui montre comment ces outils sont passés du dark web à des canaux de distribution apparemment légitimes.

Le problème de l'App Store

La découverte d'une application de caméra malveillante dans une boutique d'applications grand public marque une étape importante dans l'évolution de ces attaques. Bien que l'application ait été retirée de la boutique officielle après avoir été détectée, elle reste disponible auprès de sources tierces, ce qui illustre la nature persistante de ces menaces.

Cette évolution a de profondes répercussions sur les stratégies de sécurité. La présence d'un magasin d'applications confère à ces outils un vernis de légitimité et augmente considérablement leur potentiel de distribution, d'évolutivité et de portée.

Au-delà de la biométrie : Un défi pour la cybersécurité

L'essor des attaques par caméras natives remet en question la catégorisation traditionnelle des menaces liées à la vérification de l'identité.tion traditionnelle des menaces liées à la vérification de l'identité. Ces attaques se situent à l'intersection de la sécurité biométrique et de la cybersécurité, ce qui nécessite des stratégies de défense intégrées dans les deux domaines.

Nos informations sur les menaces montrent clairement qu'une défense robuste nécessite à la fois une forte détection biométrique de l'authenticité et des mesures de cybersécurité solides fonctionnant de concert. Les schémas d'attaque que nous avons observés suggèrent que les acteurs de la menace explorent activement cette double approche, en ciblant les faiblesses où ces deux domaines de sécurité se rencontrent.

La solution : Comment se défendre contre les attaques de caméras virtuelles natives ?

Une protection efficace contre ces attaques sophistiquées nécessite une approche à plusieurs niveaux. Tout commence par la visibilité : on ne peut pas se défendre contre ce que l'on ne peut pas détecter. La capacité à identifier les activités suspectes en temps réel est la base de toute défense biométrique efficace.

1. Détection et réaction gérées en temps réel

Plus important encore peut-être, les organisations ont besoin de capacités de surveillance continue qui peuvent d'identifier de nouveaux modèles d'attaque en temps réel. L'évolution rapide de ces menaces signifie que les défenses statiques deviennent rapidement obsolètes. Les mesures de sécurité qui ne peuvent pas s'adapter sont rapidement dépassées par la menace, ce qui permet à de nouveaux types d'attaques de passer inaperçus. C'est pourquoi la détection et la réponse gérées, avec des signaux en temps réel, sont essentielles pour assurer la résilience des systèmes de vérification d'identité.

2. Détection dynamique du caractère vivant

Traditionnel détection active du caractère vivant (basée sur des mécanismes de défi-réponse comme le fait de cligner des yeux ou de se tourner) est vulnérable aux attaques des caméras natives car elle repose sur des actions prévisibles de l'utilisateur qui peuvent être reproduites. Lorsque ces systèmes attendent des réponses spécifiques telles que des clignements d'yeux ou des mouvements de tête, le logiciel de la caméra virtuelle peut fournir des images synthétiques reflétant ces comportements.

L'utilisation généralisée de la détection active de présence a stimulé la demande d'outils d'attaque de caméras virtuelles natives, car ils sont spécifiquement conçus pour fournir les mouvements précis que ces systèmes requièrent. Les solutions de détection passive, telles que Dynamic Livenessévitent cette vulnérabilité en ne fournissant pas aux attaquants un modèle prévisible de comportements à reproduire.

Le Flashmark™ d'iProov éclaire l'écran d'une séquence de lumière unique et différente à chaque fois. Si cette séquence exacte de reflets n'est pas validée, nous savons qu'il ne s'agit pas d'une personne réelle en temps réel.

3. Vérification de l'intégrité des dispositifs

Si la détection de la racine n'est plus suffisante, les vérifications complètes de l'intégrité de l'appareil restent une couche de défense importante. Ces contrôles doivent porter sur l'ensemble du pipeline de traitement vidéo plutôt que sur l'état de la racine de l'appareil.

L'avenir des menaces pesant sur les caméras indigènes

La trajectoire des attaques par caméra virtuelle native suggère une évolution continue et une sophistication croissante. À mesure que les caméras légitimes et les technologies de traitement vidéo progressent, on peut s'attendre à une évolution parallèle des capacités d'attaque.

L'intégration potentielle de ces attaques à d'autres menaces émergentes, telles que les techniques de conversion d'images en vidéos identifiées à la fin de l'année 2024, est particulièrement préoccupante. Ces chaînes d'attaques combinées pourraient créer des défis extraordinairement difficiles à relever pour les systèmes de vérification d'identité.

Menace sur les caméras indigènes : Résumé

Les attaques par caméra virtuelle native représentent un changement fondamental dans le paysage des menaces liées à la vérification de l'identité. Leur augmentation spectaculaire souligne la nécessité urgente pour les organisations de réévaluer leurs stratégies de sécurité et de mettre en œuvre des défenses multicouches capables de faire face à cette menace en constante évolution.

L'avenir de la sécurité de l'identité ne réside pas dans une technologie unique, mais dans des approches globales qui intègrent la sécurité biométrique, la cybersécurité et le renseignement sur les menaces en temps réel. Comme ces attaques continuent d'évoluer, les organisations doivent rester vigilantes et s'adapter, en mettant en œuvre des mesures de sécurité qui peuvent évoluer aussi rapidement que les menaces elles-mêmes.

Pour une analyse complète des attaques de caméras virtuelles natives et des conseils détaillés sur la protection de votre organisation, téléchargez le rapport complet d'iProov sur les menaces à l'horizon 2025, téléchargez le rapport complet d'iProov sur les menaces en 2025.

Réservez dès aujourd'hui une démonstration avec iProov pour découvrir comment notre technologie de détection dynamique de la vivacité peut vous aider à protéger votre organisation contre les attaques de caméras virtuelles natives.