22. Juli 2025

Native virtuelle Kameras sind ein entscheidender Durchbruch im Bereich des Identitätsbetrugs. Sie umgehen herkömmliche Sicherheitsmaßnahmen, indem sie innerhalb der standardmäßigen Geräteberechtigungen operieren, so dass sie von herkömmlichen Cybersicherheitssystemen praktisch nicht entdeckt werden können. Diese ausgeklügelten und dennoch leicht zugänglichen Tools fangen die Kameraübertragung des Geräts ab und fügen nahtlos gefälschte oder synthetische Inhalte ein, die für Identitätsprüfungssysteme als legitime Videostreams erscheinen.

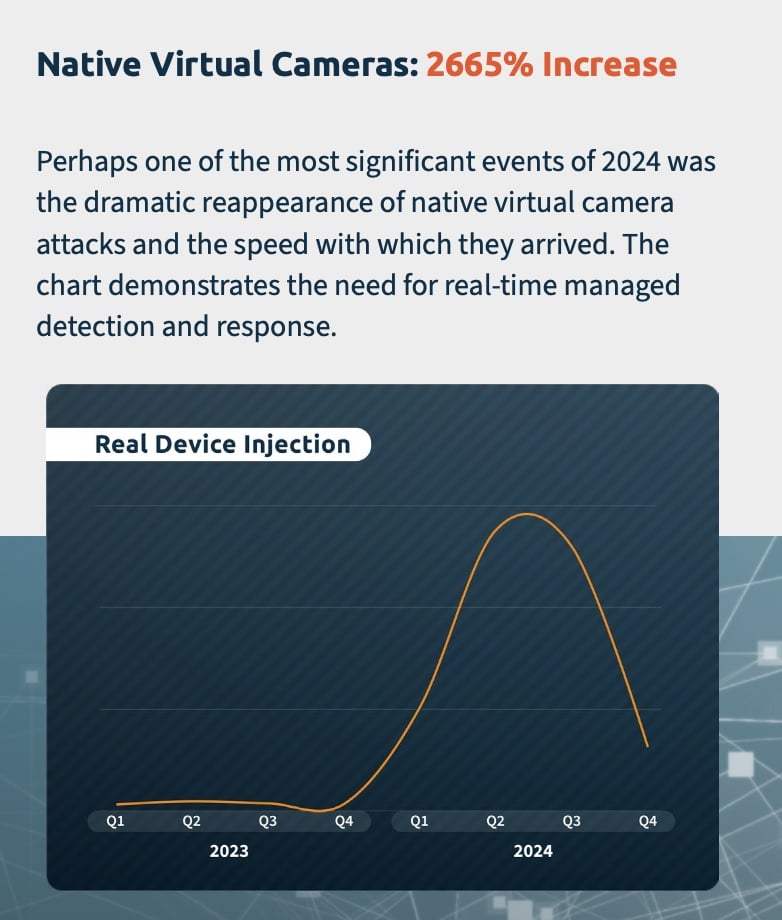

Diese unsichtbare Bedrohung ist im Jahr 2024 um 2.665 % gestiegen und hat sich von einer experimentellen Technik zu einer der gefährlichsten Herausforderungen für die Identitätsüberprüfung per Fernzugriff weltweit entwickelt. Wie in der iProov-Studie Bedrohungsanalyse 2025 Berichtgeht hervor, dass das, was früher erhebliches technisches Fachwissen und modifizierte Geräte erforderte, heute von jedem durchgeführt werden kann, der eine App herunterlädt, einschließlich solcher, die in den gängigen App-Stores erhältlich sind.

Was sind native virtuelle Kameras?

Native virtuelle Kameras sind Softwareanwendungen, die direkt auf Smartphones ausgeführt werden und Videoströme auf der Geräteebene abfangen. Im Gegensatz zu früheren Injektionsmethoden, die spezielle Hardware oder gerootete Geräte erforderten, funktionieren diese modernen Angriffe innerhalb der Standard-App-Berechtigungen - dieselben Berechtigungen, die Sie jeder Kamera- oder Video-App erteilen würden.

Diese Entwicklung stellt eine grundlegende Veränderung in der Bedrohungslandschaft dar. Die Technologie erfordert kein ausgefeiltes technisches Wissen mehr, sondern ist für jedermann zugänglich, wodurch fortschrittliche Identitätsbetrugstechniken in noch nie dagewesener Weise demokratisiert werden.

Der alarmierende Anstieg: Vom Experiment zum Mainstream

Unser Sicherheits-Betriebszentrum (iSOC) Daten zeigen eine klare Entwicklung bei den Angriffen auf native Kameras:

- Experimentelle Phase (2023): Begrenzte Sondierungsversuche mit grundlegenden Fähigkeiten

- Innovationsschub (Februar 2024): Erheblicher Anstieg aufgrund von Fortschritten bei virtuellen Kameratools

- Höchste Aktivität (Q2 2024): 785 wöchentliche Angriffsvorfälle entdeckt

- Taktische Verschiebung (Ende 2024): Weniger, aber gezieltere Angriffe, da die Bedrohungsakteure bei ihren Zielen selektiv vorgehen

Besonders besorgniserregend an dieser Entwicklung ist, dass sie den allgemeinen Erfolg und die Reifung von nativen virtuellen Kamerataktiken in der gesamten Bedrohungslandschaft widerspiegelt. Dabei handelt es sich nicht nur um einen technologischen Fortschritt, sondern um einen grundlegenden Wandel, bei dem die Bedrohungsakteure nicht mehr nur experimentieren, sondern ausgefeilte, bewährte Methoden entwickeln. Nachdem sie die Effektivität dieser Angriffe unter Beweis gestellt haben, gehen Kriminelle zunehmend strategisch vor. Sie zielen systematisch auf Unternehmen mit anfälligen Identitätsüberprüfungssystemen ab und tauschen Informationen über erfolgreiche Einbruchstechniken über globale Netzwerke aus. Parallel zu diesen Methoden entwickelt sich Crime-as-a-Service, da die Kriminellen ihre Techniken weitergeben und verkaufen.

Wie Native Virtual Cameras das Betriebssystem austricksen

Wenn man versteht, wie diese Angriffe funktionieren, wird klar, warum sie so schwer zu erkennen und zu verhindern sind. Die Raffinesse liegt nicht im komplexen Hacking, sondern in der Ausnutzung der normalen Art und Weise, wie Geräte mit Kamerarechten umgehen:

- Legitime Berechtigungsanforderung: Die bösartige Anwendung fordert standardmäßige Kamerazugriffsrechte an, die identisch mit denen sind, die von legitimen Videoanwendungen wie Zoom oder Instagram verwendet werden. Wie unser Intelligence-Team herausgefunden hat, werden bösartige Apps sogar in legitimen App-Stores gefunden. Das Betriebssystem sieht nichts Verdächtiges und schlägt daher keinen Alarm.

- Abfangen auf Systemebene Sobald der Zugriff gewährt wird, positioniert sich die App zwischen der physischen Kamera des Geräts und jeder Anwendung, die ein Video anfordert. Dies geschieht auf der Ebene des Betriebssystems, wodurch das Abfangen völlig unsichtbar wird.

- Ersetzen von Inhalten Anstatt den echten Kamerastrom durchzuleiten, fügt die App synthetische Inhalte ein - Deepfakes, vorab aufgezeichnete Videos oder manipulierte Bilder. Die Zielanwendung erhält einen scheinbar echten Kamerastream mit authentischen Metadaten und Geräteeigenschaften.

- Nahtlose Übermittlung Das Identitätsüberprüfungssystem empfängt den gefälschten Videostream genau so, als käme er direkt von der Kamera des Geräts, ohne dass es Anzeichen für eine Manipulation gäbe.

Warum herkömmliche Sicherheitsmaßnahmen versagen

Die Raffinesse der Angriffe auf native virtuelle Kameras stellt herkömmliche Sicherheitsansätze vor erhebliche Herausforderungen:

- Rechtmäßige Erlaubnisstruktur: Diese Angriffe erfolgen innerhalb der Standard-Geräteberechtigungen und sind daher durch die Überwachung der Berechtigungen schwer zu erkennen.

- Intakte Metadaten: Im Gegensatz zu früheren Injektionsmethoden bleiben bei nativen Kameraangriffen die korrekten Metadaten und Geräteeigenschaften erhalten, so dass viele herkömmliche Überprüfungen umgangen werden können.

- Keine Wurzel erforderlich: Die besorgniserregendste Erkenntnis unserer 2024-Untersuchung war, dass diese Angriffe keine gerooteten oder gejailbreakten Geräte voraussetzen, so dass die herkömmliche Root-Erkennung als Sicherheitsmaßnahme nicht ausreicht (Rooting (oder Jailbreaking bei iOS) ist der Vorgang, bei dem die vollständige administrative Kontrolle über das Betriebssystem eines Geräts erlangt wird, oft um Einschränkungen zu umgehen oder nicht autorisierte Anwendungen zu installieren).

- App Store Vertrieb: Unsere Forscher entdeckten bösartige Kameraanwendungen in gewöhnlichen App-Stores, was deutlich macht, wie diese Tools aus dem Dark Web in scheinbar legitime Vertriebskanäle gelangt sind.

Das App Store Problem

Die Entdeckung einer bösartigen Kameraanwendung in einem gängigen App-Store stellt einen wichtigen Meilenstein in der Entwicklung dieser Angriffe dar. Obwohl die App nach ihrer Entdeckung aus dem offiziellen Store entfernt wurde, ist sie weiterhin über Drittanbieter verfügbar, was die Hartnäckigkeit dieser Bedrohungen verdeutlicht.

Diese Entwicklung hat tiefgreifende Auswirkungen auf die Sicherheitsstrategien. Die Präsenz in App-Stores verleiht diesen Tools einen Anschein von Legitimität und erhöht ihre potenzielle Verbreitung, Skalierbarkeit und Reichweite erheblich.

Mehr als Biometrie: Eine Herausforderung für die Cybersicherheit

Die Zunahme von Angriffen mit nativen Kameras stellt die traditionelle Kategorisierung vondentitätsüberprüfungsbedrohungen in Frage. Diese Angriffe liegen an der Schnittstelle zwischen biometrischer Sicherheit und Cybersicherheit und erfordern integrierte Verteidigungsstrategien, die beide Bereiche abdecken.

Die Erkenntnisse aus unserer Bedrohungsanalyse zeigen deutlich, dass eine robuste Verteidigung sowohl eine starke biometrische Aktivitätserkennung und Cybersicherheitsmaßnahmen, die zusammenarbeiten. Die von uns beobachteten Angriffsmuster deuten darauf hin, dass Bedrohungsakteure diesen zweigleisigen Ansatz aktiv verfolgen und Schwachstellen an der Schnittstelle dieser beiden Sicherheitsbereiche anvisieren.

Die Lösung: Wie können Sie sich gegen Angriffe mit nativen virtuellen Kameras verteidigen?

Ein wirksamer Schutz gegen diese raffinierten Angriffe erfordert einen mehrschichtigen Ansatz. Alles beginnt mit der Sichtbarkeit: Was man nicht erkennt, kann man auch nicht abwehren. Die Fähigkeit, verdächtige Aktivitäten in Echtzeit zu erkennen, ist die Grundlage jeder wirksamen biometrischen Verteidigung.

1. Managed Detection und Response in Echtzeit

Am wichtigsten ist vielleicht, dass Unternehmen kontinuierliche Überwachungsfunktionen benötigen, die neue Angriffsmuster in Echtzeit erkennen können. Die schnelle Entwicklung dieser Bedrohungen bedeutet, dass statische Verteidigungsmaßnahmen schnell veraltet sind. Sicherheitsmaßnahmen, die sich nicht anpassen können, fallen schnell hinter die Bedrohung zurück, so dass neue Angriffstypen unbemerkt durchschlüpfen können. Aus diesem Grund ist eine verwaltete Erkennung und Reaktion mit Echtzeitsignalen von entscheidender Bedeutung, um Identitätsprüfungssysteme widerstandsfähig zu halten.

2. Dynamische Erkennung von Liveness

Traditionell aktive Aktivitätserkennung (basierend auf Challenge-Response-Mechanismen wie Blinzeln oder Drehen) ist anfällig für Angriffe auf native Kameras, da sie sich auf vorhersehbare Benutzeraktionen stützt, die nachgeahmt werden können. Wenn diese Systeme bestimmte Reaktionen wie Blinzeln oder Kopfbewegungen erwarten, kann virtuelle Kamerasoftware synthetische Bilder liefern, die diese Verhaltensweisen widerspiegeln.

Der weit verbreitete Einsatz aktiver Liveness Detection hat die Nachfrage nach nativen Angriffswerkzeugen für virtuelle Kameras angekurbelt, da diese speziell für die präzisen Bewegungen entwickelt wurden, die diese Systeme erfordern. Passive Liveness Detection-Lösungen, wie z. B. Dynamische Lebendigkeitvermeiden diese Schwachstelle, indem sie Angreifern keine vorhersehbare Vorlage für Verhaltensweisen bieten, die sie nachahmen können.

Das Flashmark™ von iProov beleuchtet eine einzigartige Lichtsequenz auf dem Bildschirm, die jedes Mal anders ist. Wenn diese exakte Abfolge von Reflexionen nicht validiert wird, wissen wir, dass es sich nicht um eine echte Person in Echtzeit handelt.

3. Überprüfung der Geräteintegrität

Auch wenn die Root-Erkennung allein nicht mehr ausreicht, sind umfassende Prüfungen der Geräteintegrität nach wie vor eine wichtige Schutzmaßnahme. Diese sollten die gesamte Videoverarbeitungspipeline und nicht nur den Root-Status des Geräts untersuchen.

Die Zukunft der Bedrohungen durch einheimische Kameras

Die Entwicklung der nativen virtuellen Kameraangriffe deutet auf eine kontinuierliche Weiterentwicklung und zunehmende Raffinesse hin. In dem Maße, in dem sich legale Kamera- und Videoverarbeitungstechnologien weiterentwickeln, können wir mit parallelen Entwicklungen bei den Angriffsmöglichkeiten rechnen.

Besonders besorgniserregend ist die potenzielle Integration dieser Angriffe mit anderen aufkommenden Bedrohungen, wie z. B. den Ende 2024 identifizierten Bild-zu-Video-Konvertierungstechniken. Diese kombinierten Angriffsketten könnten die Identitätsüberprüfungssysteme vor außerordentlich schwierige Herausforderungen stellen.

Bedrohung durch einheimische Kameras: Zusammenfassung

Angriffe mit virtuellen Kameras stellen eine grundlegende Veränderung in der Bedrohungslandschaft der Identitätsüberprüfung dar. Ihr dramatischer Anstieg unterstreicht die dringende Notwendigkeit für Unternehmen, ihre Sicherheitsstrategien neu zu bewerten und mehrschichtige Schutzmaßnahmen zu implementieren, die dieser sich entwickelnden Bedrohung begegnen können.

Die Zukunft der Identitätssicherheit liegt nicht in einer einzelnen Technologie, sondern in umfassenden Ansätzen, die biometrische Sicherheit, Cybersicherheit und Echtzeit-Bedrohungsdaten integrieren. Da sich diese Angriffe ständig weiterentwickeln, müssen Unternehmen wachsam und anpassungsfähig bleiben und Sicherheitsmaßnahmen implementieren, die sich genauso schnell weiterentwickeln können wie die Bedrohungen selbst.

Eine umfassende Analyse der nativen Angriffe auf virtuelle Kameras und detaillierte Hinweise zum Schutz Ihres Unternehmens finden Sie hier, laden Sie den vollständigen iProov Threat Intelligence Report 2025 herunter.

Buchen Sie noch heute eine Demo bei iProov, um zu erfahren, wie unsere dynamische Liveness Detection-Technologie Ihr Unternehmen vor Angriffen mit virtuellen Kameras schützen kann.