22 de julio de 2025

Las cámaras virtuales nativas representan un avance decisivo en el fraude de identidad, ya que eluden las medidas de seguridad tradicionales al operar con permisos estándar de los dispositivos, lo que las hace prácticamente indetectables para los sistemas de ciberseguridad convencionales. Estas herramientas sofisticadas pero fácilmente accesibles interceptan la señal de la cámara del dispositivo e inyectan sin problemas deepfakes o contenido sintético, apareciendo como flujos de vídeo legítimos para los sistemas de verificación de identidad.

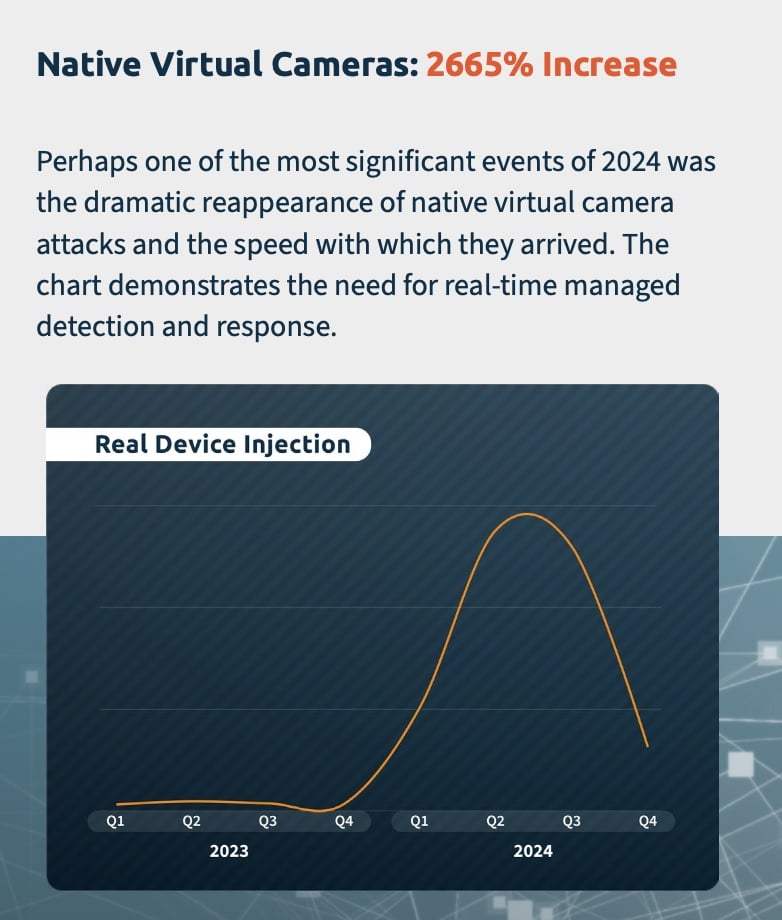

Esta amenaza invisible explotó un 2.665% en 2024, transformándose de técnicas experimentales a uno de los desafíos más peligrosos que enfrenta la verificación de identidad remota en todo el mundo. Como revela el informe de iProov Inteligencia sobre amenazas 2025 de iProovlo que antes requería importantes conocimientos técnicos y dispositivos modificados, ahora puede lograrlo cualquiera que descargue una aplicación, incluidas las disponibles en las principales tiendas de aplicaciones.

¿Qué son las cámaras virtuales nativas?

Las cámaras virtuales nativas son aplicaciones de software que se ejecutan directamente en los smartphones e interceptan las secuencias de vídeo a nivel de dispositivo. A diferencia de los métodos de inyección anteriores, que requerían hardware especializado o dispositivos rooteados, estos ataques modernos funcionan con los permisos estándar de las aplicaciones, los mismos que se conceden a cualquier cámara o aplicación de vídeo.

Esta evolución representa un cambio fundamental en el panorama de las amenazas. La tecnología ha pasado de requerir sofisticados conocimientos técnicos a estar al alcance de cualquiera, democratizando las técnicas avanzadas de fraude de identidad de una manera sin precedentes.

El alarmante ascenso: de lo experimental a la corriente dominante

Nuestro Centro de Operaciones de Seguridad (iSOC) muestran una clara progresión en la evolución de los ataques a cámaras nativas:

- Fase experimental (2023): Intentos limitados de sondeo con capacidades básicas

- Aumento de la innovación (febrero de 2024): Aumento significativo tras los avances en herramientas de cámara virtual

- Pico de actividad (segundo trimestre de 2024): 785 incidentes de ataque semanales detectados

- Cambio táctico (finales de 2024): Ataques reducidos pero más selectivos a medida que los actores de amenazas se volvían selectivos en sus objetivos

Lo que hace que esta progresión sea especialmente preocupante es que refleja el éxito y la maduración de las tácticas de cámaras virtuales nativas en el panorama de las amenazas. No se trata simplemente de un avance tecnológico, sino que representa un cambio fundamental en el que los actores de las amenazas han ido más allá del sondeo experimental para desarrollar metodologías sofisticadas y probadas. Una vez demostrada la eficacia de estos ataques, los delincuentes se han vuelto cada vez más estratégicos en su despliegue, dirigiéndose sistemáticamente a organizaciones con sistemas de verificación de identidad vulnerables, al tiempo que comparten información sobre técnicas de violación exitosas a través de redes globales. La delincuencia como servicio se está desarrollando junto con estas metodologías a medida que los delincuentes comparten y venden sus técnicas.

Cómo las cámaras virtuales nativas engañan al sistema operativo

Entender cómo funcionan estos ataques revela por qué son tan difíciles de detectar y prevenir. La sofisticación no radica en la complejidad del pirateo, sino en explotar la forma habitual en que los dispositivos gestionan los permisos de las cámaras:

- Solicitud de permisos legítimos: La aplicación maliciosa solicita permisos de cámara estándar idénticos a los utilizados por aplicaciones de vídeo legítimas, como Zoom o Instagram. Como descubrió nuestro equipo de inteligencia, las aplicaciones maliciosas se encuentran incluso en tiendas de aplicaciones legítimas. El sistema operativo no ve nada sospechoso, por lo que no salta ninguna alarma.

- Interceptación a nivel de sistema Una vez concedido el acceso, la aplicación se sitúa entre la cámara física del dispositivo y cualquier aplicación que solicite vídeo. Esto ocurre a nivel del sistema operativo, lo que hace que la interceptación sea completamente invisible.

- Sustitución de contenidos En lugar de pasar por el flujo real de la cámara, la aplicación inyecta contenido sintético: deepfakes, vídeos pregrabados o imágenes manipuladas. La aplicación de destino recibe lo que parece ser un flujo de cámara genuino con metadatos auténticos y características del dispositivo.

- Entrega perfecta El sistema de verificación de identidad recibe el flujo de vídeo fraudulento exactamente como si procediera directamente de la cámara del dispositivo, sin indicación alguna de que se haya producido manipulación.

Por qué fallan las medidas de seguridad tradicionales

La sofisticación de los ataques a cámaras virtuales nativas plantea importantes retos para los enfoques de seguridad convencionales:

- Estructura de permiso legítimo: Estos ataques operan dentro de los permisos estándar de los dispositivos, lo que dificulta su identificación mediante la supervisión de permisos.

- Metadatos intactos: A diferencia de los métodos de inyección anteriores, los ataques a cámaras nativas mantienen los metadatos y las características del dispositivo adecuados, evitando muchas comprobaciones de verificación tradicionales.

- No requiere root: El hallazgo más preocupante de nuestra investigación 2024 fue que estos ataques no requieren dispositivos rooteados o jailbreakeados, lo que hace que la detección tradicional de root sea insuficiente como medida de seguridad (el rooting (o jailbreaking en iOS) es el proceso de obtener el control administrativo total sobre el sistema operativo de un dispositivo, a menudo para saltarse restricciones o instalar aplicaciones no autorizadas).

- App Store Distribución: Nuestros investigadores descubrieron aplicaciones maliciosas para cámaras en tiendas de aplicaciones cotidianas, lo que pone de manifiesto cómo estas herramientas han pasado de la web oscura a canales de distribución aparentemente legítimos.

El problema de la App Store

El descubrimiento de una aplicación de cámara maliciosa en una tienda de aplicaciones convencional marca un hito importante en la evolución de estos ataques. Aunque la aplicación acabó siendo eliminada de la tienda oficial tras su detección, sigue estando disponible a través de fuentes de terceros, lo que ilustra la naturaleza persistente de estas amenazas.

Esta evolución tiene profundas implicaciones para las estrategias de seguridad. La presencia en las tiendas de aplicaciones proporciona a estas herramientas un barniz de legitimidad y aumenta drásticamente su distribución, escalabilidad y alcance potenciales.

Más allá de la biometría: Un reto de ciberseguridad

El auge de los ataques con cámaras nativas desafía la categorización tradicional de las amenazas de verificación de identidad. Estos ataques se encuentran en la intersección de la seguridad biométrica y la ciberseguridad, por lo que requieren estrategias de defensa integradas que aborden ambos ámbitos.

Las pruebas de nuestra inteligencia de amenazas muestran claramente que una defensa robusta requiere tanto una fuerte detección biométrica de la vitalidad como medidas de ciberseguridad que funcionen de forma concertada. Los patrones de ataque que hemos observado sugieren que los actores de las amenazas están explorando activamente este enfoque dual, centrándose en los puntos débiles donde se encuentran estos dos dominios de seguridad.

La solución: ¿Cómo defenderse de los ataques de cámaras virtuales nativas?

Una protección eficaz contra estos sofisticados ataques requiere un enfoque multicapa. Todo comienza con la visibilidad; no se puede defender contra lo que no se puede detectar. La capacidad de identificar actividades sospechosas en tiempo real es la base de cualquier defensa biométrica eficaz.

1. Detección y respuesta gestionadas en tiempo real

Quizás lo más importante es que las organizaciones necesitan capacidades de supervisión continua que puedan identificar nuevos patrones de ataque en tiempo real. La rápida evolución de estas amenazas hace que las defensas estáticas se queden rápidamente obsoletas. Las medidas de seguridad que no pueden adaptarse rápidamente se quedan atrás frente a la amenaza, permitiendo que los nuevos tipos de ataque se cuelen sin ser detectados. Por eso la detección y respuesta gestionadas, con señales en tiempo real, son esenciales para mantener la resistencia de los sistemas de verificación de identidad.

2. Detección dinámica de actividad

Tradicional detección activa de actividad (basada en mecanismos de desafío-respuesta como el parpadeo o el giro) es vulnerable a los ataques de cámaras nativas porque se basa en acciones predecibles del usuario que pueden reproducirse. Cuando estos sistemas esperan respuestas específicas como parpadeos o movimientos de cabeza, el software de cámara virtual puede ofrecer imágenes sintéticas que reflejen esos comportamientos.

El uso generalizado de la detección activa de actividad ha impulsado la demanda de herramientas nativas de ataque a cámaras virtuales, ya que están específicamente diseñadas para ofrecer los movimientos precisos que requieren estos sistemas. Las soluciones de detección de actividad pasiva, como Dynamic Livenessevitan esta vulnerabilidad al no proporcionar a los atacantes una plantilla predecible de comportamientos que replicar.

Flashmark™ de iProov ilumina una secuencia única de luz en la pantalla que es diferente cada vez. Si no se valida esa secuencia exacta de reflejos, sabemos que no se trata de una persona real en tiempo real.

3. Verificación de la integridad de los dispositivos

Aunque la detección de root por sí sola ya no es suficiente, las comprobaciones exhaustivas de la integridad del dispositivo siguen siendo una importante capa de defensa. Estas comprobaciones deben examinar toda la cadena de procesamiento de vídeo y no solo el estado raíz del dispositivo.

El futuro de las amenazas de las cámaras nativas

La trayectoria de los ataques a cámaras virtuales nativas sugiere una evolución continua y una sofisticación cada vez mayor. A medida que avanzan las tecnologías legítimas de cámaras y procesamiento de vídeo, cabe esperar una evolución paralela de las capacidades de ataque.

Especialmente preocupante es la posible integración de estos ataques con otras amenazas emergentes, como las técnicas de conversión de imagen en vídeo identificadas a finales de 2024. Estas cadenas de ataques combinados podrían crear retos extraordinariamente difíciles para los sistemas de verificación de identidad.

Amenaza de cámara nativa: Resumen

Los ataques con cámaras virtuales nativas representan un cambio fundamental en el panorama de las amenazas a la verificación de identidad. Su espectacular aumento subraya la urgente necesidad de que las organizaciones reevalúen sus estrategias de seguridad e implanten defensas multicapa capaces de hacer frente a esta amenaza en constante evolución.

El futuro de la seguridad de la identidad no reside en una sola tecnología, sino en enfoques globales que integren la seguridad biométrica, la ciberseguridad y la inteligencia sobre amenazas en tiempo real. A medida que estos ataques siguen evolucionando, las organizaciones deben permanecer vigilantes y adaptarse, aplicando medidas de seguridad que puedan evolucionar tan rápidamente como las propias amenazas.

Para obtener un análisis exhaustivo de los ataques a cámaras virtuales nativas y orientación detallada sobre cómo proteger su organización, descargue el Informe completo de inteligencia sobre amenazas 2025 de iProov.

Reserve hoy mismo una demostración con iProov para saber cómo nuestra tecnología de detección dinámica de la vitalidad puede ayudarle a proteger su organización contra los ataques de cámaras virtuales nativas.