22 luglio 2025

Le telecamere virtuali native rappresentano una svolta cruciale nel campo delle frodi di identità: aggirano le misure di sicurezza tradizionali operando all'interno delle autorizzazioni standard del dispositivo, rendendole praticamente impercettibili dai sistemi di cybersecurity convenzionali. Questi strumenti sofisticati ma facilmente accessibili intercettano il feed della telecamera del dispositivo e iniettano senza soluzione di continuità deepfakes o contenuti sintetici, che appaiono come flussi video legittimi ai sistemi di verifica dell'identità.

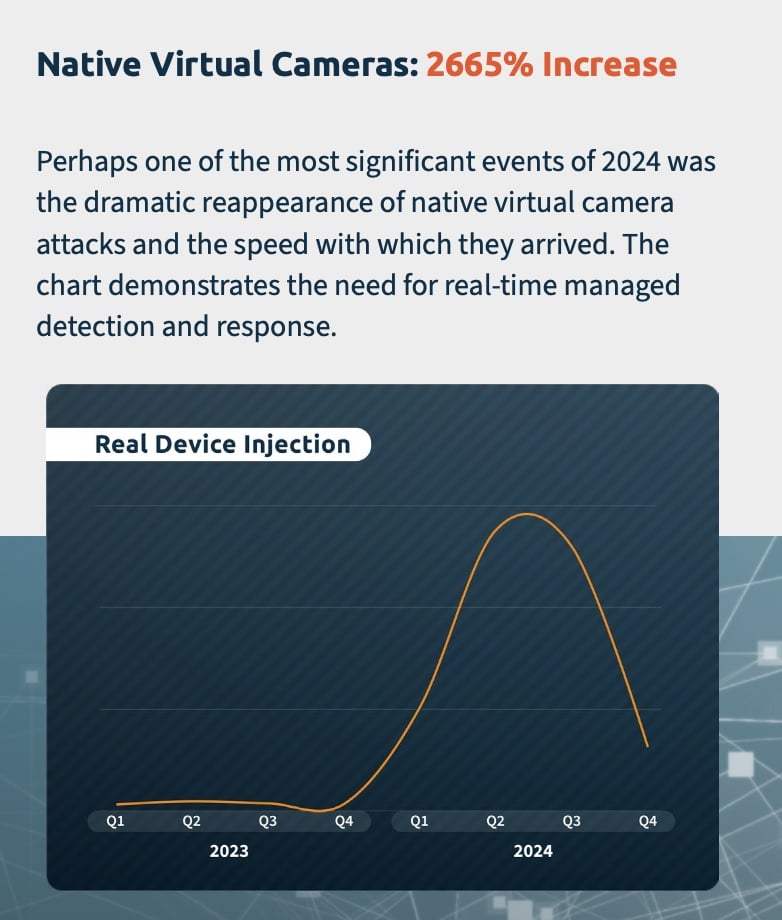

Questa minaccia invisibile è esplosa del 2.665% nel 2024, trasformandosi da tecnica sperimentale a una delle sfide più pericolose per la verifica dell'identità a distanza in tutto il mondo. Come rivela l'analisi di iProov 2025 Threat Intelligence Reportciò che un tempo richiedeva competenze tecniche significative e dispositivi modificati oggi può essere realizzato da chiunque scarichi un'applicazione, comprese quelle disponibili sugli app store tradizionali.

Cosa sono le telecamere virtuali native?

Le telecamere virtuali native sono applicazioni software che vengono eseguite direttamente sugli smartphone e intercettano i flussi video a livello di dispositivo. A differenza dei metodi di iniezione precedenti, che richiedevano hardware specializzato o dispositivi rooted, questi attacchi moderni operano all'interno delle autorizzazioni standard delle app, le stesse che si concedono a qualsiasi fotocamera o app video.

Questa evoluzione rappresenta un cambiamento fondamentale nel panorama delle minacce. La tecnologia è passata dal richiedere conoscenze tecniche sofisticate all'essere accessibile a chiunque, democratizzando le tecniche avanzate di frode d'identità in un modo senza precedenti.

L'allarmante ascesa: dalla sperimentazione al mainstream

Il nostro Centro operativo per la sicurezza (iSOC) mostrano una chiara progressione nell'evoluzione degli attacchi alle telecamere native:

- Fase sperimentale (2023): Tentativi di sondaggio limitati con capacità di base

- Impennata dell'innovazione (febbraio 2024): Aumento significativo a seguito dei progressi negli strumenti di ripresa virtuale

- Attività di picco (2° trimestre 2024): 785 incidenti di attacco settimanali rilevati

- Cambiamento tattico (fine 2024): Attacchi ridotti ma più mirati, in quanto gli attori delle minacce sono diventati selettivi nei loro obiettivi.

Ciò che rende questa progressione particolarmente preoccupante è che riflette il più ampio successo e la maturazione delle tattiche di telecamere virtuali native nel panorama delle minacce. Non si tratta di un semplice progresso tecnologico, ma di un cambiamento fondamentale in cui gli attori delle minacce sono andati oltre la sperimentazione e hanno sviluppato metodologie sofisticate e comprovate. Avendo dimostrato l'efficacia di questi attacchi, i criminali sono diventati sempre più strategici nel loro impiego, prendendo sistematicamente di mira le organizzazioni con sistemi di verifica dell'identità vulnerabili e condividendo le informazioni sulle tecniche di violazione di successo attraverso le reti globali. Il crimine come servizio si sta sviluppando insieme a queste metodologie, in quanto i criminali condividono e vendono le loro tecniche.

Come le telecamere virtuali native ingannano il sistema operativo

Capire come funzionano questi attacchi rivela perché sono così difficili da rilevare e prevenire. La sofisticazione non sta in una complessa attività di hacking, ma nello sfruttamento del modo in cui i dispositivi gestiscono normalmente le autorizzazioni delle telecamere:

- Richiesta di autorizzazione legittima: L'applicazione dannosa richiede autorizzazioni standard per la fotocamera identiche a quelle utilizzate dalle app video legittime, come Zoom o Instagram. Come ha scoperto il nostro team di intelligence, le applicazioni dannose si trovano persino sugli app store legittimi. Il sistema operativo non vede nulla di sospetto e non lancia alcun allarme.

- Intercettazione a livello di sistema Una volta ottenuto l'accesso, l'applicazione si posiziona tra la fotocamera fisica del dispositivo e qualsiasi applicazione che richieda un video. Ciò avviene a livello di sistema operativo, rendendo l'intercettazione completamente invisibile.

- Sostituzione dei contenuti Invece di passare attraverso il feed della telecamera reale, l'app inietta contenuti sintetici - deepfake, video preregistrati o immagini manipolate. L'applicazione di destinazione riceve quello che sembra essere un vero flusso della telecamera con metadati e caratteristiche del dispositivo autentici.

- Consegna senza soluzione di continuità Il sistema di verifica dell'identità riceve il flusso video fraudolento esattamente come se provenisse direttamente dalla telecamera del dispositivo, senza alcuna indicazione di manipolazione.

Perché le misure di sicurezza tradizionali falliscono

La sofisticazione degli attacchi alle telecamere virtuali native pone sfide significative agli approcci di sicurezza convenzionali:

- Struttura di autorizzazione legittima: Questi attacchi operano all'interno delle autorizzazioni standard del dispositivo, rendendone difficile l'identificazione attraverso il monitoraggio delle autorizzazioni.

- Metadati intatti: A differenza dei metodi di iniezione precedenti, gli attacchi nativi alle telecamere mantengono i metadati e le caratteristiche del dispositivo, aggirando molti controlli di verifica tradizionali.

- Non è richiesto il root: Il dato più preoccupante della nostra ricerca 2024 è che questi attacchi non richiedono dispositivi rooted o jailbroken, rendendo il tradizionale rilevamento del root insufficiente come misura di sicurezza (il rooting (o jailbreak su iOS) è il processo che consente di ottenere il pieno controllo amministrativo sul sistema operativo di un dispositivo, spesso per aggirare le restrizioni o installare applicazioni non autorizzate).

- Distribuzione su App Store: I nostri ricercatori hanno scoperto applicazioni dannose per fotocamere negli app store di tutti i giorni, evidenziando come questi strumenti siano passati dal dark web a canali di distribuzione apparentemente legittimi.

Il problema dell'App Store

La scoperta di un'applicazione dannosa per la fotocamera in un app store tradizionale segna una tappa significativa nell'evoluzione di questi attacchi. Sebbene l'applicazione sia stata rimossa dallo store ufficiale dopo il rilevamento, rimane disponibile attraverso fonti di terze parti, a dimostrazione della natura persistente di queste minacce.

Questo sviluppo ha profonde implicazioni per le strategie di sicurezza. La presenza negli app store fornisce a questi strumenti una parvenza di legittimità e ne aumenta drasticamente la potenziale distribuzione, scalabilità e portata.

Oltre la biometria: Una sfida per la sicurezza informatica

L'aumento degli attacchi con telecamere native mette in discussione la tradizionale categorizzazione delle minacce alla verifica dell'identità.minacce alla verifica dell'identità. Questi attacchi si trovano all'intersezione tra sicurezza biometrica e sicurezza informatica e richiedono strategie di difesa integrate che affrontino entrambi i domini.

L'evidenza delle nostre informazioni sulle minacce mostra chiaramente che una difesa solida richiede sia una forte rilevamento biometrico della presenza di persone e misure di cybersecurity che lavorino di concerto. Gli schemi di attacco che abbiamo osservato suggeriscono che gli attori delle minacce stanno attivamente esplorando questo approccio a due punte, mirando ai punti deboli dove questi due domini di sicurezza si incontrano.

La soluzione: Come difendersi dagli attacchi delle telecamere virtuali native?

Una protezione efficace contro questi attacchi sofisticati richiede un approccio a più livelli. Tutto inizia con la visibilità: non ci si può difendere da ciò che non si riesce a rilevare. La capacità di identificare attività sospette in tempo reale è alla base di qualsiasi difesa biometrica efficace.

1. Rilevamento e risposta gestiti in tempo reale

Forse l'aspetto più critico è che le organizzazioni hanno bisogno di capacità di monitoraggio continuo in grado di identificare nuovi modelli di attacco in tempo reale. La rapida evoluzione di queste minacce fa sì che le difese statiche diventino rapidamente obsolete. Le misure di sicurezza che non sono in grado di adattarsi rimangono rapidamente indietro rispetto alla minaccia, permettendo a nuovi tipi di attacco di passare inosservati. Ecco perché il rilevamento e la risposta gestiti, con segnali in tempo reale, sono essenziali per mantenere resilienti i sistemi di verifica dell'identità.

2. Rilevamento dinamico della vivacità

Tradizionale rilevamento attivo della vivacità (basato su meccanismi di sfida-risposta come l'ammiccamento o la rotazione) è vulnerabile agli attacchi della telecamera nativa perché si basa su azioni prevedibili dell'utente che possono essere replicate. Quando questi sistemi si aspettano risposte specifiche, come l'ammiccamento o il movimento della testa, il software della telecamera virtuale può fornire immagini sintetiche che rispecchiano tali comportamenti.

L'uso diffuso del rilevamento della vivacità attiva ha stimolato la domanda di strumenti nativi per l'attacco alle telecamere virtuali, poiché sono progettati specificamente per fornire i movimenti precisi richiesti da questi sistemi. Le soluzioni di rilevamento passivo della vivacità, come Dynamic Livenessevitano questa vulnerabilità perché non forniscono agli aggressori un modello prevedibile di comportamenti da replicare.

Il Flashmark™ di iProov illumina una sequenza unica di luci sullo schermo, ogni volta diversa. Se questa esatta sequenza di riflessi non viene convalidata, sappiamo che non si tratta di una persona reale in tempo reale.

3. Verifica dell'integrità del dispositivo

Sebbene il solo rilevamento della radice non sia più sufficiente, i controlli completi dell'integrità del dispositivo rimangono un importante livello di difesa. Questi dovrebbero esaminare l'intera pipeline di elaborazione video piuttosto che solo lo stato di root del dispositivo.

Il futuro delle minacce delle telecamere native

La traiettoria degli attacchi alle telecamere virtuali native suggerisce una continua evoluzione e una crescente sofisticazione. Con il progredire delle tecnologie di elaborazione video e delle telecamere legittime, possiamo aspettarci uno sviluppo parallelo delle capacità di attacco.

Particolarmente preoccupante è la potenziale integrazione di questi attacchi con altre minacce emergenti, come le tecniche di conversione da immagine a video identificate alla fine del 2024. Queste catene di attacchi combinati potrebbero creare sfide straordinariamente difficili per i sistemi di verifica dell'identità.

Minaccia della telecamera nativa: Sintesi

Gli attacchi nativi con telecamera virtuale rappresentano un cambiamento fondamentale nel panorama delle minacce alla verifica dell'identità. Il loro drammatico aumento sottolinea l'urgente necessità per le organizzazioni di rivalutare le proprie strategie di sicurezza e di implementare difese a più livelli in grado di affrontare questa minaccia in evoluzione.

Il futuro della sicurezza delle identità non risiede in una singola tecnologia, ma in approcci completi che integrino sicurezza biometrica, cybersecurity e informazioni sulle minacce in tempo reale. Poiché questi attacchi continuano a evolversi, le organizzazioni devono rimanere vigili e adattive, implementando misure di sicurezza che possano evolvere con la stessa rapidità delle minacce stesse.

Per un'analisi completa degli attacchi alle telecamere virtuali native e una guida dettagliata sulla protezione della vostra organizzazione, scaricate il rapporto completo di iProov sull'intelligence delle minacce nel 2025.

Prenotate oggi stesso una demo con iProov per scoprire come la nostra tecnologia di rilevamento dinamico della vivacità può aiutare a proteggere la vostra organizzazione dagli attacchi delle telecamere virtuali native.