7 de septiembre de 2023

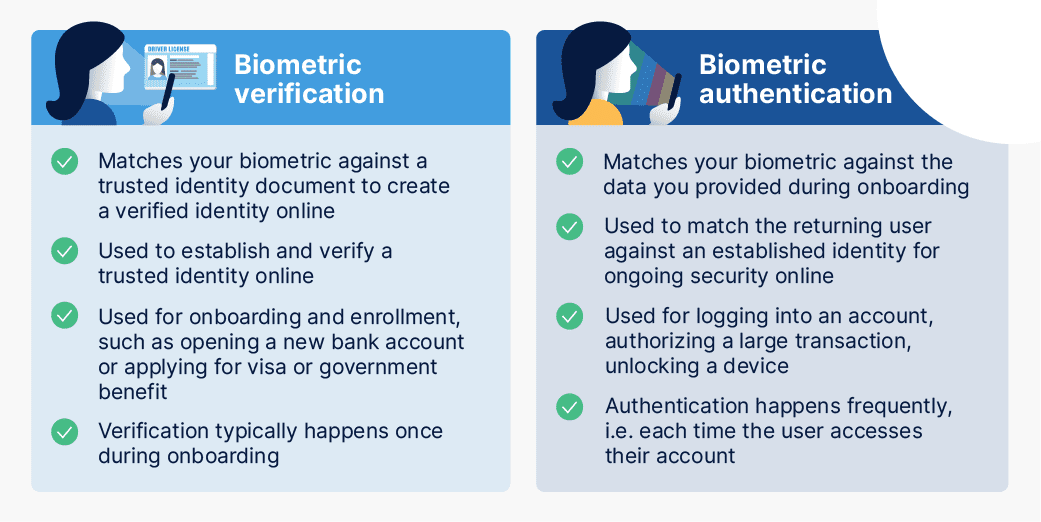

Existe una gran variedad de métodos para autenticar a los usuarios de forma remota, desde contraseñas y contraseñas de un solo uso (OTP) hasta el escaneado de huellas dactilares y la autenticación facial. y la autenticación facial.

Cada uno se basa en un factor diferente para establecer la confianza:

- Algo que sepas (como contraseñas)

- Algo que tienes (usando tu teléfono para OTPs)

- Algo que usted es (datos biométricos, como su cara).

En los últimos años, las organizaciones han empezado a alejarse de la autenticación basada en el conocimiento. Las contraseñas no son seguras, porque se pueden compartir, adivinar o robar. Las contraseñas también causan frustración en los usuarios, porque se olvidan fácilmente. En última instancia, esto provoca abandonos y bajas tasas de finalización. Puede leer más sobre sobre el fin de las contraseñas.

En su lugar, las organizaciones están optando por soluciones sin contraseña. Las formas biométricas de autenticación utilizan algo que usted es para probar tu identidad. Son convenientes-siempre llevas tu cara contigo, por ejemplo.-y aunque se pueden copiarse (mediante una foto), no se pueden robados. Y en el caso de iProov Dynamic Livenessla tecnología de autenticación biométrica puede ofrecer los más altos niveles de seguridad e inclusión.

¿Por qué necesitamos autenticación?

Autenticación es necesaria para identificar de forma segura a sus usuarios en línea. Se utiliza sobre todo cuando se inicia sesión en una cuenta o se autoriza una transacción financiera a distancia, por ejemplo. En última instancia, la autenticación es necesaria para restringir y permitir el acceso a información y cuentas personales. A medida que crece la demanda de servicios remotos y aumenta la ciberdelincuenciatambién aumenta la demanda de autenticación segura en línea.

Autenticación segura de usuarios...

- Protege a sus clientes del impacto emocional y financiero del robo de identidad.

- Defiende a su organización contra las pérdidas financieras por fraude y otros delitos

- Reduce el riesgo de que su organización sea utilizada para blanqueo de dinero

- Ayuda a garantizar que su organización cumple la normativa, por ejemplo Conozca a su cliente (KYC)

- Garantiza que su organización tranquiliza a sus usuarios y protege su reputación.

Pero, ¿qué método de autenticación es el adecuado o el "mejor" para usted?

¿Cómo elegir el método de autenticación adecuado?

Para sus usuarios, el mejor método de autenticación será el que ofrezca comodidad, rapidez y seguridad. Para su organización, la mejor solución será la que ofrezca el nivel de seguridad adecuado, altos índices de cumplimentación y sea inclusiva para el mayor número de clientes o ciudadanos.

Entre los aspectos que debe tener en cuenta se incluyen:

- Seguridad: Si el perfil de riesgo de la transacción es alto, necesitarás un método de autenticación más seguro. Por ejemplo, una actividad de alto valor financiero (como mover fondos de una cuenta bancaria, o acceder a un fondo de pensiones o a prestaciones gubernamentales) requerirá el máximo nivel de seguridad de autenticación.

- Facilidad de uso: Si la autenticación es demasiado compleja, la gente encuentra soluciones; por ejemplo, cuando las contraseñas requieren varios caracteres especiales, la gente tiende a escribirlas, lo que las hace menos seguras y fáciles de usar. Piense a quién va dirigido su servicio, pero recuerde que debe ser inclusivo. La mayoría de los servicios en línea deben ofrecer la máxima inclusión, por lo que la simplicidad y la facilidad de uso son siempre el objetivo.

- Comodidad: Los clientes valoran la comodidad, y algunos métodos de autenticación son mejores que otros en este sentido. Por ejemplo, un cliente que realiza un pago en su ordenador de sobremesa y luego tiene que buscar su dispositivo móvil para obtener una OTP probablemente se sentirá frustrado.

- Tranquilidad: Es posible poner las cosas demasiado fáciles. Si un cliente está realizando un pago importante y no experimenta ningún tipo de autenticación de seguridad, puede sentirse desconcertado, lo que podría hacer que desconfiara de su empresa.

- Índices de finalización: Si su proceso de autenticación pide al usuario que siga demasiadas instrucciones, o si tarda demasiado, o necesita repetidos intentos antes de tener éxito, existe un alto riesgo de abandonos y pérdida de negocio. Esto afecta a cualquier organización, ya sea un minorista que se enfrenta a cestas abandonadas o ciudadanos que no vuelven a acceder a servicios gubernamentales en línea.

- Privacidad: El mejor método de autenticación no debe comprometer la privacidad del usuario. Por ejemplo, a un viajero en tren que quiera completar una transacción en su dispositivo móvil puede no gustarle tener que hablar en voz alta con el reconocimiento de voz.

Los cinco métodos más populares de autenticación en línea

A continuación, repasaremos algunos de los métodos de autenticación más populares que emplean las organizaciones para proteger sus sistemas.

1. Autenticación facial

La autenticación facial utiliza un escáner facial realizado por una persona en cualquier dispositivo con cámara frontal para demostrar que es quien dice ser. Para que la autenticación facial sea segura, debe verificar que el usuario es la persona correcta, una persona real, y que se está autenticando en ese momento. Esto es lo que ofrece la tecnología Dynamic Liveness de iProov.

Otras formas de autenticación facial utilizan imágenes individuales para hacer coincidir un rostro físico a una imagen de confianza, pero pueden ser falsificadas mediante "ataques de presentación", incluidas fotografías mostradas a la cámara del dispositivo. Las tecnologías iProov utilizan múltiples fotogramas para determinar de forma segura la autenticidad de un individuo.

La autenticación facial tiene muchas ventajas sobre otros métodos biométricos. Una de ellas es que todo el mundo tiene una cara, y la mayoría de los documentos de identidad emitidos por el gobierno tienen una foto pero no incluyen huellas dactilares ni otros datos biométricos. Esto significa que un usuario podría escanear su documento de identidad utilizando su dispositivo móvil y luego escanear su cara para demostrar que es quien dice ser, completando todo un proceso de verificación desde la comodidad de su sofá.

La autenticación facial también puede hacerse con hardware de uso general. Cualquier smartphone, ordenador u otro dispositivo con una cámara orientada hacia el usuario puede admitir la autenticación facial, mientras que los escáneres de huellas dactilares o del iris necesitan un hardware especializado.

Esto transforma la forma en que los gobiernos y las empresas pueden verificar de forma segura la identidad de los usuarios en línea. Los ciudadanos pueden solicitar cuentas bancarias, tarjetas de crédito, asistencia sanitaria, impuestos o cualquier otro servicio seguro sin necesidad de acudir a un edificio físico para comprobar su identidad.

La autenticación y la verificación facial se denominan a veces "reconocimiento facial", pero se trata de tecnologías completamente diferentes. Conozca aquí la diferencia entre verificación y reconocimiento.

2. Escaneado de huellas dactilares

La autenticación por huella dactilar compara la huella de un usuario con una plantilla almacenada para validar su identidad. Las huellas dactilares son complejas y únicas, lo que las hace imposibles de adivinar. También son cómodas de usar en un smartphone u otro dispositivo que tenga la capacidad de leer una huella dactilar.

La autenticación por huella dactilar tiene sus limitaciones. En primer lugar, como no todo el mundo tiene un escáner de huellas dactilares en su dispositivo, la autenticación por huella dactilar no es un método accesible e inclusivo para todos. Es un método limitado a quienes poseen dispositivos más caros.

Y, al igual que las contraseñas, existen problemas de seguridad. Las huellas dactilares pueden copiarse utilizando goma de silicona, además de que pueden piratearse en la mayoría de los dispositivos en unos 20 minutos. La autenticación por huella dactilar puede ser buena para situaciones de bajo riesgo en las que se necesita un acceso rápido, pero carece de la accesibilidad de otros métodos como la autenticación facial.

3. Autenticación de voz

La autenticación por voz mide los marcadores físicos y de comportamiento en el habla de un usuario para confirmar su identidad. Utilizar toda la información del habla humana permite un medio eficaz de autenticación que funciona en una llamada telefónica o una videollamada.

La voz se ha convertido en una forma popular de verificación entre las instituciones financieras, pero es propensa al ruido de fondo, puede ser escuchada y puede ser falsificada por una grabación o un deepfake.

4. Códigos de acceso SMS de un solo uso

Las contraseñas de un solo uso (OTP) por SMS son códigos únicos basados en el tiempo que se envían al número de teléfono asociado a la cuenta de un usuario. Las OTP demuestran la posesión de un dispositivo/SIM-algo que tienes-porque sólo una persona debe tener acceso a su SIM y a sus mensajes de texto.

Esta forma de autenticación plantea una serie de problemas.

- Los códigos SMS pueden añadir complejidad y pasos adicionales al proceso de autenticación. Si los clientes están utilizando un ordenador para completar una tarea en línea y se les pide que busquen su dispositivo móvil para recuperar un código SMS, puede resultar frustrante y provocar potencialmente que el usuario abandone la transacción.

- Los códigos SMS no son seguros - pueden ser pirateados y desviados. Además, los dispositivos perdidos, robados y compartidos. Las OTP son tan seguras como el dispositivo al que se envían.

- Los códigos SMS son autenticación en banda, que ofrece menos seguridad de lo que cabría esperar. Si un usuario está comprando algo a través de una aplicación móvil y el proveedor de la aplicación envía un código SMS a ese dispositivo móvil para verificar la compra, el código SMS no está proporcionando ninguna seguridad adicional.-El código se envía al mismo dispositivo y, por tanto, está "en banda". Si el dispositivo ha sido comprometido, la OTP no tiene ningún valor. La autenticación facial iProov es fuera de bandasupone que el dispositivo ha sido comprometido, por lo que la autenticación se procesa de forma segura y privada en la nube. Una autenticación iProov es, por tanto, independiente del dispositivo utilizado. Incluso si un actor malintencionado tuviera pleno acceso al dispositivo de otro, el proceso de autenticación seguiría siendo seguro.

5: Contraseñas

Las contraseñas son omnipresentes y el método de autenticación con el que estamos más familiarizados. Pero no son seguras. A menudo se olvidan, se roban, se pierden o se comparten.-como destacamos en nuestro informe estrella El fin de las contraseñas. Además, según nuestros estudios, los consumidores se sienten cada vez más frustrados con las contraseñas. frustración con las contraseñaslo que les lleva a abandonar la cesta de la compra cuando las olvidan.

Las contraseñas, y la autenticación basada en el conocimiento en general, sufren un defecto fatal: cuanto más segura la haces, menos accesible es para los usuarios. Las contraseñas que los estafadores no pueden adivinar o piratear son también más difíciles de recordar para la gente. Y a medida que creamos más y más cuentas, cada vez es más difícil recordarlas todas. Otros vectores de amenaza, como los ataques de fuerza bruta y el relleno de credenciales, también son motivo de gran preocupación.

Nuestra investigación anterior también reveló que más del 50% de los usuarios han abandonado compras por haber olvidado su contraseña y haber tardado demasiado en recuperarla, por lo que existe una clara penalización comercial.

Esta ubicuidad convierte a las contraseñas en la elección habitual para la autenticación. Pero lo cierto es que las contraseñas se utilizan mejor junto con otros métodos de autenticación más seguros y sin esfuerzo, como la autenticación facial. Estas aplicaciones incluyen autenticación multifactor y autenticación por pasos. Sin embargo, una autenticación fuerte es mejor que dos débiles.

iProov utiliza la biometría facial para autenticar a los usuarios de forma segura e inclusiva

En iProov, proporcionamos verificación facial biométrica a algunas de las organizaciones más seguras del mundo para que puedan autenticar a los usuarios en línea.

Los consumidores prefieren métodos que no añadan complejidad o esfuerzo adicional a sus servicios, transacciones y cuentas. Así que eliminamos la complejidad-manteniendo la seguridad de nivel nacional. Esto le permite incorporar y autenticar a clientes y usuarios, con el mínimo número de pasos para los usuarios.

La autenticación biométrica de iProov proporciona:

- Garantía de presencia real: Para ofrecer una autenticación facial biométrica segura, debe poder establecer que un usuario en línea es la persona correcta, una persona real, y que se está autenticando en este momento. La garantía de presencia genuina detecta los ataques digitales inyectados, así como los ataques de artefactos e impostores.

- Autenticación basada en la nube: Lassoluciones de autenticación alojadas en la nube no dependen del dispositivo del usuario para la seguridad y son menos susceptibles de comprometer la seguridad biométrica. La autenticación basada en la nube también permite una supervisión activa y continua de las amenazas para evaluar y responder constantemente a la evolución de los ataques.

- Capacidad agnóstica de dispositivos y plataformas: Los usuarios deben poder autenticarse sin problemas en cualquier dispositivo sin necesidad de hardware o dispositivos específicos.

- Experiencia de usuario sin esfuerzo: Autenticarse con iProov es tan sencillo como mirar fijamente a la cámara que mira al usuario. Los usuarios no necesitan leer ni seguir instrucciones, ni intercambiar dispositivos, y la interfaz de usuario es inclusiva y accesible.

Por eso, algunas de las organizaciones más preocupadas por la seguridad, como...

...eligen iProov para verificar, autenticar y dar de alta a sus usuarios.

Resumen de los mejores métodos de autenticación

- La necesidad de que las organizaciones apliquen una autenticación en línea segura de los usuarios remotos es cada vez mayor, debido al aumento de la ciberdelincuencia y a la evolución de la normativa.

- Hay muchos métodos de autenticación disponibles que ofrecen diferentes enfoques dentro de tres categorías: algo que sabes, algo que tienes, algo que eres

- Es importante considerar qué método de autenticación se adapta a su caso de uso, teniendo en cuenta la seguridad, la facilidad de uso, la comodidad, la tranquilidad, las tasas de finalización y la privacidad.

- La autenticación facial ofrece muchas ventajas con respecto a otros métodos. Un escaneado facial puede cotejarse con un documento de confianza, lo que permite validar de forma segura la identidad del usuario. La tecnología biométrica facial de iProov, en particular, es muy inclusiva, ya que puede completarse en cualquier dispositivo con una cámara orientada hacia el usuario.

- La tecnología Dynamic Liveness de iProov ofrece autenticación facial con los más altos niveles de seguridad, comodidad, privacidad e inclusividad.

Si desea conocer las ventajas de utilizar la autenticación facial para proteger y agilizar la autenticación de usuarios en su organización, reserve su demostración aquí. Puede obtener más información sobre nuestros clientes y casos prácticos aquí.