7 settembre 2023

Per l'autenticazione degli utenti da remoto è disponibile un'ampia gamma di metodi, che vanno dalle password e dai codici OTP (one-time passcode) alla scansione delle impronte digitali e all'autenticazione facciale. autenticazione facciale.

Ognuno di essi si basa su un fattore diverso per stabilire la fiducia:

- Qualcosa che si conosce (come le password)

- Qualcosa di cui si dispone (utilizzando il telefono per gli OTP)

- Qualcosa che siete (dati biometrici, come il vostro volto).

Negli ultimi anni le organizzazioni hanno iniziato ad abbandonare l'autenticazione basata sulla conoscenza. Le password non sono sicure, perché possono essere condivise, indovinate o rubate. Le password sono inoltre causa di frustrazione per gli utenti, perché si dimenticano facilmente. Questo porta all'abbandono e a tassi di completamento insufficienti. Per saperne di più sulla fine delle password qui.

Le organizzazioni si stanno invece orientando verso soluzioni senza password. Le forme di autenticazione biometrica utilizzano qualcosa che si è per dimostrare la propria identità. Sono convenienti-si ha sempre con sé il proprio volto, ad esempio-e anche se possono essere copiare (utilizzando una foto), non possono essere rubati. E nel caso del sistema iProov Liveness dinamicola tecnologia di autenticazione biometrica è in grado di offrire i massimi livelli di sicurezza e inclusività.

Perché serve l'autenticazione?

L'autenticazione è necessaria per identificare in modo sicuro gli utenti online. È più comunemente usata quando si accede a un account o si autorizza una transazione finanziaria da remoto, ad esempio. In definitiva, l'autenticazione è necessaria per limitare e consentire l'accesso alle informazioni personali e agli account. Con la crescita della domanda di servizi remoti e l'aumento della la criminalità informatica aumentaaumenta anche la richiesta di autenticazione sicura online.

Autenticazione sicura degli utenti...

- Proteggete i vostri clienti dall'impatto emotivo e finanziario del furto d'identità.

- Difende la vostra organizzazione da perdite finanziarie dovute a frodi e altri reati.

- Riduce il rischio che la vostra organizzazione venga utilizzata per il riciclaggio di denaro

- Contribuisce a garantire che la vostra organizzazione sia conforme alle normative, come ad esempio Conoscere il cliente (KYC)

- Assicura che l'organizzazione rassicuri i propri utenti e protegga la propria reputazione.

Ma qual è il metodo di autenticazione giusto o "migliore" per voi?

Come scegliere il giusto metodo di autenticazione?

Per i vostri utenti, il metodo di autenticazione migliore sarà quello che offre convenienza, velocità e rassicurazione. Per la vostra organizzazione, la soluzione migliore offrirà il livello di sicurezza appropriato, alti tassi di completamento e sarà inclusiva per il maggior numero di clienti o cittadini.

Gli elementi da considerare sono

- Sicurezza: Se il profilo di rischio della transazione è elevato, è necessario un metodo di autenticazione più sicuro. Ad esempio, un'attività con un elevato valore finanziario (come lo spostamento di fondi da un conto bancario, l'accesso a un fondo pensione o a prestazioni governative) richiederà il massimo livello di sicurezza di autenticazione.

- Usabilità: Se l'autenticazione è eccessivamente complessa, le persone trovano delle soluzioni: ad esempio, quando le password richiedono più caratteri speciali, le persone tendono a scriverle, il che le rende meno sicure e facili da usare. Considerate i destinatari del vostro servizio, ma ricordate di essere inclusivi. La maggior parte dei servizi online deve offrire la massima inclusività, quindi l'obiettivo è sempre la semplicità e la facilità d'uso.

- Convenienza: I clienti apprezzano la comodità, e alcuni metodi di autenticazione sono migliori di altri in questo senso. Ad esempio, un cliente che effettua un pagamento sul proprio computer desktop e che poi deve recuperare il proprio dispositivo mobile per ottenere l'OTP si sentirà probabilmente frustrato.

- Rassicurazione: È possibile rendere le cose troppo facili. Se un cliente sta effettuando un pagamento consistente e non sperimenta alcun tipo di autenticazione di sicurezza, potrebbe sentirsi innervosito e quindi diffidare della vostra azienda.

- Tassi di completamento: Se il processo di autenticazione richiede all'utente di seguire troppe istruzioni, o se richiede troppo tempo, o se necessita di ripetuti tentativi prima di avere successo, c'è un elevato rischio di di abbandono e di perdita di affari. Questo ha un impatto su qualsiasi organizzazione, sia che si tratti di un rivenditore che ha a che fare con cestini abbandonati o di cittadini che non tornano ad accedere ai servizi governativi online.

- Privacy: Il miglior metodo di autenticazione non deve compromettere la privacy dell'utente. Ad esempio, un pendolare in treno che vuole completare una transazione sul proprio dispositivo mobile potrebbe non apprezzare la necessità di parlare ad alta voce con il riconoscimento vocale.

I cinque metodi più diffusi di autenticazione online

In seguito, esamineremo alcuni dei metodi di autenticazione più diffusi che le organizzazioni impiegano per proteggere i loro sistemi.

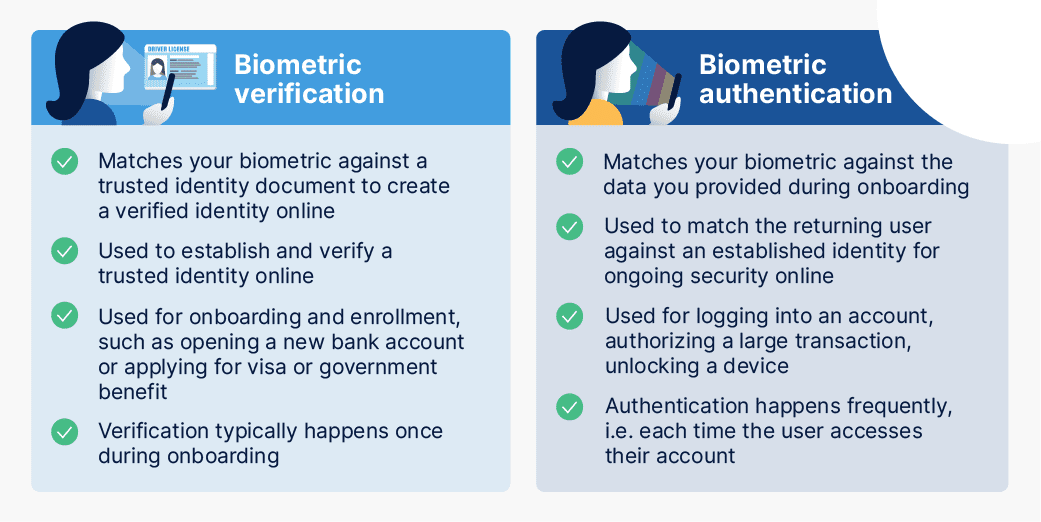

1. Autenticazione del volto

L'autenticazione facciale utilizza una scansione del volto effettuata da un essere umano su qualsiasi dispositivo dotato di fotocamera frontale per dimostrare che l'utente è chi dice di essere. Affinché l'autenticazione facciale sia sicura, deve verificare che l'utente sia la persona giusta, una persona reale, e che si stia autenticando in questo momento. Questo è ciò che offre la tecnologia Dynamic Liveness di iProov.

Alcune altre forme di autenticazione facciale utilizzano singole immagini per abbinare un volto fisico ma possono essere falsificate da "attacchi di presentazione", tra cui le fotografie mostrate alla fotocamera del dispositivo. Le tecnologie iProov utilizzano più fotogrammi per determinare in modo sicuro l'autenticità di un individuo.

L'autenticazione facciale presenta molti vantaggi rispetto ad altri metodi biometrici. Uno di questi è che tutti hanno un volto e che la maggior parte dei documenti d'identità rilasciati dai governi hanno una foto ma non includono le impronte digitali o altri dati biometrici. Ciò significa che un utente può scansionare il proprio documento d'identità utilizzando il proprio dispositivo mobile e poi scansionare il proprio volto per dimostrare di essere chi dichiara di essere, completando un intero processo di verifica comodamente seduto sul proprio divano.

L'autenticazione facciale può essere eseguita anche su hardware generico. Qualsiasi smartphone, computer o altro dispositivo dotato di fotocamera rivolta verso l'utente può supportare l'autenticazione facciale, mentre la scansione delle impronte digitali o dell'iride richiede un hardware specifico.

Questo trasforma il modo in cui i governi e le imprese possono verificare in modo sicuro l'identità degli utenti online. I cittadini possono richiedere conti bancari, carte di credito, assistenza sanitaria, tasse o qualsiasi altro servizio sicuro senza doversi recare in un edificio fisico per la verifica dell'identità.

L'autenticazione e la verifica del volto sono talvolta indicate come "riconoscimento del volto", ma si tratta di tecnologie completamente diverse. Scoprite qui la differenza tra verifica e riconoscimento.

2. Scansione delle impronte digitali

L'autenticazione tramite impronte digitali confronta l'impronta digitale di un utente con un modello memorizzato per convalidarne l'identità. Le impronte digitali sono complesse e uniche, il che le rende impossibili da indovinare. Sono inoltre comode da usare su uno smartphone o un altro dispositivo in grado di leggere le impronte digitali.

L'autenticazione tramite impronte digitali presenta dei limiti. In primo luogo, poiché non tutti hanno un lettore di impronte digitali sul proprio dispositivo, l'autenticazione tramite impronte digitali non è un metodo accessibile e inclusivo per tutti. È un metodo limitato a chi possiede dispositivi più costosi.

E, proprio come le password, ci sono problemi di sicurezza. Le impronte digitali possono essere copiate con la gomma siliconica e possono essere violate sulla maggior parte dei dispositivi in circa 20 minuti. maggior parte dei dispositivi in circa 20 minuti. L'autenticazione tramite impronte digitali può essere valida per scenari a basso rischio in cui è necessario un accesso rapido, ma manca dell'accessibilità di altri metodi come l'autenticazione facciale.

3. Autenticazione vocale

L'autenticazione vocale misura i marcatori fisici e comportamentali presenti nel parlato di un utente per confermarne l'identità. L'utilizzo di tutte le informazioni presenti nel parlato umano consente di ottenere un mezzo di autenticazione efficace che funziona anche durante una telefonata o una videochiamata.

La voce è diventata una forma di verifica molto diffusa tra gli istituti finanziari, ma è soggetta a rumori di fondo, può essere ascoltata e può essere falsificata da una registrazione o da un deepfake. deepfake.

4. Passcode SMS una tantum

Gli SMS One-Time Passcode (OTP) sono codici unici a tempo che vengono inviati al numero di telefono legato all'account di un utente. Gli OTP dimostrano il possesso di un dispositivo/SIM-qualcosa di cui si è in possesso-perché solo una persona dovrebbe avere accesso alla SIM e ai messaggi di testo.

Questa forma di autenticazione presenta una serie di problemi.

- I codici SMS possono aggiungere complessità e ulteriori passaggi al al processo di autenticazione. Se i clienti stanno utilizzando un computer per completare un'operazione online e viene chiesto loro di trovare il proprio dispositivo mobile per recuperare un codice SMS, ciò può risultare frustrante e potenzialmente indurre l'utente ad abbandonare la transazione.

- I codici SMS non sono sicuri - possono essere violati e deviati. Inoltre, i dispositivi vengono spesso persi, rubati e condivisi. Gli OTP sono sicuri quanto il dispositivo a cui vengono inviati.

- I codici SMS sono autenticazione in banda, che offre meno sicurezza di quanto ci si possa aspettare. Se un utente acquista qualcosa tramite un'applicazione mobile e il fornitore dell'applicazione invia un codice SMS al dispositivo mobile per verificare l'acquisto, il codice SMS non fornisce alcuna sicurezza aggiuntiva.-il codice viene inviato allo stesso dispositivo ed è quindi "in-band". Se il dispositivo è stato compromesso, l'OTP non ha alcun valore. L'autenticazione facciale iProov è fuori bandaL'autenticazione è out of band: presuppone che il dispositivo sia stato compromesso e quindi l'autenticazione viene elaborata in modo sicuro e privato nel cloud. Un'autenticazione iProov è quindi indipendente dal dispositivo utilizzato. Anche se un malintenzionato avesse pieno accesso al dispositivo di un altro, il processo di autenticazione rimarrebbe sicuro.

5: Password

Le password sono onnipresenti e sono il metodo di autenticazione con cui abbiamo maggiore familiarità. Ma non sono sicure. Spesso vengono dimenticate, rubate, perse o condivise.-come abbiamo evidenziato nel nostro rapporto di punta, La fine delle password. Inoltre, la nostra ricerca ha rilevato che i consumatori sono sempre più frustrati dalle passworde che, quando le dimenticano, abbandonano i loro acquisti.

Le password, e l'autenticazione basata sulla conoscenza in generale, soffrono di un difetto fatale: più la si rende sicura, meno è accessibile per gli utenti. Le password che i truffatori non possono indovinare o violare sono anche più difficili da ricordare per le persone. E man mano che creiamo sempre più account, diventa sempre più difficile ricordarli tutti. Anche altri vettori di minaccia, come gli attacchi brute force e il credential stuffing, sono una grande preoccupazione.

La nostra precedente ricerca ha inoltre rilevato che oltre il 50% degli utenti ha abbandonato gli acquisti perché hanno dimenticato la password e il suo recupero ha richiesto troppo tempo, quindi c'è una chiara penalizzazione commerciale.

Questa ubiquità rende le password la scelta comune per l'autenticazione. Ma la verità è che le password sono meglio utilizzate in combinazione con altri metodi di autenticazione più sicuri e semplici, come l'autenticazione facciale. Queste applicazioni includono l'autenticazione a più fattori e autenticazione step-up. Tuttavia, un'autenticazione forte è meglio di due deboli.

iProov utilizza la biometria del volto per autenticare gli utenti in modo sicuro e inclusivo

Noi di iProov forniamo la verifica biometrica del volto ad alcune delle organizzazioni più sicure del mondo per consentire l'autenticazione degli utenti online.

I consumatori preferiscono metodi che non aggiungano ulteriori complessità o sforzi ai loro servizi, transazioni e conti. Abbiamo quindi eliminato la complessità-pur mantenendo una sicurezza di livello nazionale. Questo vi permette di accogliere e di autenticare clienti e utenti, con un numero minimo di passaggi per gli utenti.

L'autenticazione biometrica di iProov fornisce:

- Garanzia di presenza reale: Per garantire un'autenticazione biometrica del volto sicura, è necessario essere in grado di stabilire che un utente online è la persona giusta, una persona reale, e che si sta autenticando in questo momento. La garanzia di presenza autentica rileva gli attacchi digitali iniettati, nonché gli attacchi di tipo artefatto e impostore.

- Autenticazione basata sul cloud: Lesoluzioni di autenticazione ospitate nel cloud non dipendono dal dispositivo dell'utente per la sicurezza e sono meno suscettibili di compromettere la sicurezza biometrica. L'autenticazione basata sul cloud consente inoltre un monitoraggio attivo e continuo delle minacce per valutare e rispondere costantemente agli attacchi in evoluzione.

- Capacità di essere indipendente dai dispositivi e dalle piattaforme: Gli utenti devono essere in grado di autenticarsi senza problemi su qualsiasi dispositivo, senza bisogno di hardware o dispositivi specifici.

- Esperienza utente senza sforzo: Autenticarsi con iProov è semplice come fissare la fotocamera dell'utente. Gli utenti non hanno bisogno di leggere o seguire istruzioni, né di scambiare dispositivi, e l'interfaccia utente è inclusiva e accessibile.

Ecco perché alcune delle organizzazioni più attente alla sicurezza del mondo, tra cui...

... scelgono iProov per la verifica, l'autenticazione e l'inserimento dei propri utenti.

Sintesi dei migliori metodi di autenticazione

- La necessità per le organizzazioni di implementare un'autenticazione online sicura degli utenti remoti sta crescendo, poiché la criminalità informatica è in aumento e le normative stanno cambiando.

- Esistono molti metodi di autenticazione che offrono approcci diversi all'interno di tre categorie: qualcosa che si conosce, qualcosa che si possiede, qualcosa che si è...

- È importante considerare quale metodo di autenticazione sia adatto al vostro caso d'uso, tenendo conto di sicurezza, usabilità, convenienza, rassicurazione, tassi di completamento e privacy.

- L'autenticazione facciale offre molti vantaggi rispetto ad altri metodi. La scansione del volto può essere verificata rispetto a un documento attendibile, consentendo di convalidare in modo sicuro l'identità dell'utente. La tecnologia biometrica facciale di iProov, in particolare, è molto inclusiva in quanto può essere completata su qualsiasi dispositivo dotato di fotocamera rivolta verso l'utente.

- La tecnologia Dynamic Liveness di iProov offre un'autenticazione facciale con i massimi livelli di sicurezza, convenienza, privacy e inclusione.

Se desiderate scoprire i vantaggi dell'utilizzo dell'autenticazione facciale per proteggere e semplificare l'autenticazione degli utenti nella vostra organizzazione, prenotate la demo qui, prenotate la vostra demo qui. Per saperne di più sui nostri clienti e sui casi di studio qui.