7. September 2023

Für die Fernauthentifizierung von Benutzern gibt es eine Vielzahl von Methoden, die von Passwörtern und Einmal-Passcodes (OTPs) bis hin zu Fingerabdruck-Scans und Gesichtsauthentifizierung.

Jeder von ihnen stützt sich auf einen anderen Faktor, um Vertrauen zu schaffen:

- Etwas, das Sie kennen (wie Passwörter)

- Etwas, das Sie haben (Verwendung Ihres Telefons für OTPs)

- Etwas, das Sie sind (biometrische Daten, z. B. Ihr Gesicht).

In den letzten Jahren haben Unternehmen begonnen, sich von der wissensbasierten Authentifizierung zu lösen. Passwörter sind nicht sicher, da sie weitergegeben, erraten oder gestohlen werden können. Passwörter führen auch zu Frustration bei den Benutzern, da sie leicht vergessen werden können. Dies führt letztlich zu Abbrüchen und schlechten Abschlussquoten. Mehr über das das Ende von Passwörtern erfahren Sie hier.

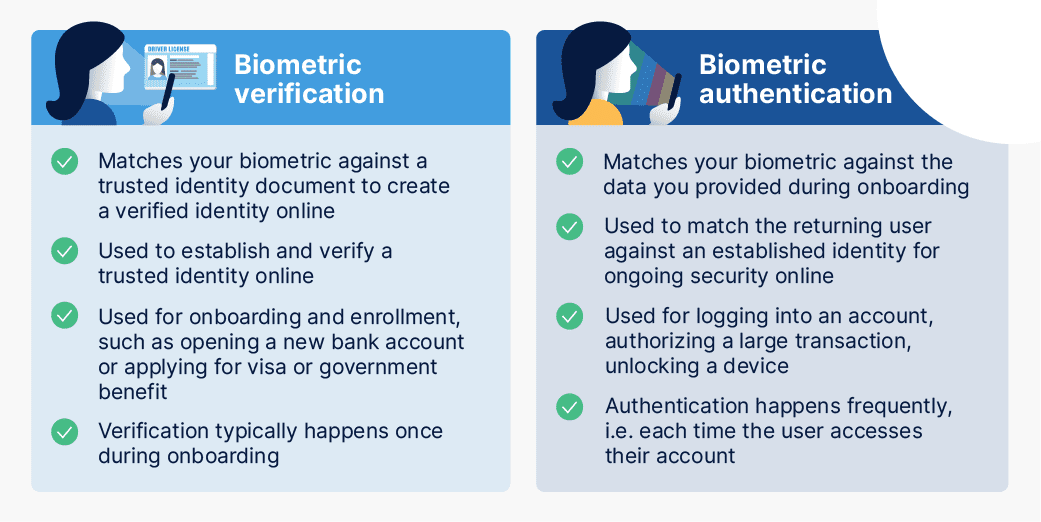

Stattdessen bewegen sich die Unternehmen auf passwortlose Lösungen zu. Biometrische Formen der Authentifizierung verwenden etwas, das Sie sind um Ihre Identität zu beweisen. Diese sind praktisch-Sie haben Ihr Gesicht immer bei sich, zum Beispiel-und obwohl sie kopiert werden können kopieren (mit Hilfe eines Fotos), aber sie können nicht gestohlen werden. Und im Fall von iProovs Dynamische Lebendigkeitkann die biometrische Authentifizierungstechnologie ein Höchstmaß an Sicherheit und Inklusivität bieten.

Warum brauchen wir Authentifizierung?

Authentifizierung ist erforderlich, um Ihre Online-Benutzer sicher zu identifizieren. Sie wird am häufigsten verwendet, wenn man sich beispielsweise bei einem Konto anmeldet oder eine finanzielle Transaktion aus der Ferne autorisiert. Letztlich wird die Authentifizierung benötigt, um den Zugriff auf persönliche Daten und Konten zu beschränken und zu ermöglichen. Da die Nachfrage nach Remote-Diensten steigt und Cyberkriminalität zunimmtsteigt auch der Bedarf an einer sicheren Online-Authentifizierung.

Sichere Benutzerauthentifizierung...

- Schützt Ihre Kunden vor den emotionalen und finanziellen Auswirkungen von Identitätsdiebstahl

- Schützt Ihr Unternehmen vor finanziellen Verlusten durch Betrug und andere Straftaten

- Reduziert das Risiko, dass Ihre Organisation für folgende Zwecke genutzt wird Geldwäsche

- Hilft sicherzustellen, dass Ihr Unternehmen die Vorschriften einhält, z. B. Kennen Sie Ihren Kunden (KYC)

- Gewährleistet, dass Ihr Unternehmen seine Benutzer beruhigt und seinen Ruf schützt

Aber welche Authentifizierungsmethode ist die richtige oder "beste" Authentifizierungsmethode für Sie?

Wie können Sie die richtige Authentifizierungsmethode wählen?

Für Ihre Benutzer ist die beste Authentifizierungsmethode etwas, das Komfort, Schnelligkeit und Sicherheit bietet. Für Ihre Organisation bietet die beste Lösung ein angemessenes Maß an Sicherheit, hohe Ausfüllraten und ist für die größte Anzahl von Kunden oder Bürgern geeignet.

Zu den Dingen, die Sie beachten müssen, gehören:

- Sicherheit: Wenn das Risikoprofil der Transaktion hoch ist, benötigen Sie eine sicherere Authentifizierungsmethode. So erfordert beispielsweise eine Aktivität mit hohem finanziellem Wert (wie die Überweisung von Geldern von einem Bankkonto oder der Zugriff auf einen Pensionsfonds oder staatliche Leistungen) die höchste Sicherheitsstufe bei der Authentifizierung.

- Benutzerfreundlichkeit: Wenn die Authentifizierung zu komplex ist, finden die Menschen Umgehungslösungen - wenn Passwörter beispielsweise mehrere Sonderzeichen erfordern, neigen die Menschen dazu, sie aufzuschreiben, was sie weniger sicher und benutzerfreundlich macht. Überlegen Sie, an wen sich Ihr Dienst richtet, aber denken Sie daran, dass er alle ansprechen soll. Die meisten Online-Dienste müssen ein Höchstmaß an Benutzerfreundlichkeit bieten, daher sind Einfachheit und Leichtigkeit immer das Ziel.

- Bequemlichkeit: Kunden legen Wert auf Bequemlichkeit, und einige Authentifizierungsmethoden sind in dieser Hinsicht besser als andere. Wenn ein Kunde beispielsweise eine Zahlung auf seinem Desktop-Computer vornimmt und dann sein mobiles Gerät holen muss, um ein OTP zu erhalten, wird er wahrscheinlich frustriert sein.

- Beruhigung: Man kann es sich auch zu einfach machen. Wenn ein Kunde eine große Zahlung tätigt und keine Sicherheitsauthentifizierung erfährt, könnte er verunsichert sein und Ihrem Unternehmen misstrauen.

- Abschlussraten: Wenn Ihr Authentifizierungsprozess den Benutzer auffordert, zu viele Anweisungen zu befolgen, oder wenn er zu lange dauert, oder wenn er mehrere Versuche benötigt, bevor er erfolgreich ist, besteht ein hohes Risiko von Abbrüchen und verlorenem Geschäft. Dies betrifft jedes Unternehmen, ob es sich nun um einen Einzelhändler handelt, der mit abgebrochenen Warenkörben zu kämpfen hat, oder um Bürger, die nicht zurückkehren, um auf Online-Dienste der Behörden zuzugreifen.

- Datenschutz: Die beste Authentifizierungsmethode sollte die Privatsphäre des Nutzers nicht beeinträchtigen. Ein Pendler im Zug, der eine Transaktion mit seinem Mobilgerät abschließen möchte, mag es zum Beispiel nicht, wenn er laut mit der Spracherkennung sprechen muss .

Die fünf beliebtesten Methoden der Online-Authentifizierung

Als Nächstes werden wir uns einige der beliebtesten Authentifizierungsmethoden ansehen, die Unternehmen zur Sicherung ihrer Systeme einsetzen.

1. Gesichtsauthentifizierung

Die Gesichtsauthentifizierung verwendet einen Gesichtsscan, der von einem Menschen auf einem beliebigen Gerät mit einer Frontkamera durchgeführt wird, um zu beweisen, dass er derjenige ist, der er vorgibt zu sein. Damit die Gesichtsauthentifizierung sicher ist, muss sichergestellt werden, dass der Benutzer die richtige Person ist, eine echte Person, und dass sie sich gerade authentifiziert. Genau das bietet die Dynamic Liveness-Technologie von iProov.

Einige andere Formen der Gesichtsauthentifizierung verwenden Einzelbilder zum Abgleich eines physischen Gesichts Sie können jedoch durch "Präsentationsangriffe" gefälscht werden, z. B. durch Fotos, die der Kamera des Geräts gezeigt werden. iProov-Technologien verwenden mehrere Bilder, um die Authentizität einer Person sicher zu bestimmen.

Die Gesichtsauthentifizierung hat viele Vorteile gegenüber anderen biometrischen Methoden. Zum einen hat jeder Mensch ein Gesicht, und die meisten von der Regierung ausgestellten Ausweisdokumente enthalten ein Foto aber keine Fingerabdrücke oder andere biometrische Daten enthalten. Das bedeutet, dass ein Nutzer sein Ausweisdokument mit seinem Mobilgerät einscannen und dann sein Gesicht scannen könnte, um zu beweisen, dass er derjenige ist, der er vorgibt zu sein - und so den gesamten Verifizierungsprozess bequem von der Couch aus abschließen könnte.

Die Gesichtsauthentifizierung kann auch mit allgemeiner Hardware durchgeführt werden. Jedes Smartphone, jeder Computer oder andere Geräte mit einer auf den Benutzer gerichteten Kamera können die Gesichtsauthentifizierung unterstützen, während Fingerabdruck- oder Iris-Scans spezielle Hardware erfordern.

Dies verändert die Art und Weise, wie Regierungen und Unternehmen die Identität von Online-Nutzern sicher überprüfen können. Bürgerinnen und Bürger können Bankkonten, Kreditkarten, Gesundheitsfürsorge, Steuern oder andere sichere Dienstleistungen beantragen, ohne zur Identitätsprüfung ein Gebäude aufsuchen zu müssen.

Die Authentifizierung und Verifizierung von Gesichtern wird manchmal als "Gesichtserkennung" bezeichnet - dabei handelt es sich jedoch um völlig unterschiedliche Technologien. Erfahren Sie hier den Unterschied zwischen Verifizierung und Erkennung.

2. Fingerabdruck-Scannen

Bei der Fingerabdruck-Authentifizierung wird der Fingerabdruck eines Benutzers mit einer gespeicherten Vorlage verglichen, um die Identität des Benutzers zu überprüfen. Fingerabdrücke sind komplex und einzigartig, so dass sie nicht erraten werden können. Außerdem lassen sie sich bequem mit einem Smartphone oder einem anderen Gerät verwenden, das einen Fingerabdruck lesen kann.

Die Authentifizierung per Fingerabdruck hat ihre Grenzen. Erstens ist die Fingerabdruckauthentifizierung nicht für alle zugänglich, da nicht jeder einen Fingerabdruckscanner in seinem Gerät hat. Es ist eine Methode, die auf diejenigen beschränkt ist, die teurere Geräte besitzen.

Und genau wie bei Passwörtern gibt es Sicherheitsbedenken. Fingerabdrücke können mit Silikonkautschuk kopiert werden, und sie lassen sich auf den meisten den meisten Geräten in etwa 20 Minuten. Die Fingerabdruck-Authentifizierung kann für risikoarme Szenarien, in denen ein schneller Zugriff erforderlich ist, gut geeignet sein, doch fehlt ihr die Zugänglichkeit anderer Methoden wie der Gesichtsauthentifizierung.

3. Sprachauthentifizierung

Die Stimmauthentifizierung misst die physischen und verhaltensbezogenen Marker in der Sprache eines Benutzers, um dessen Identität zu bestätigen. Die Nutzung aller Informationen in der menschlichen Sprache ermöglicht ein effektives Mittel zur Authentifizierung, das bei einem Telefon- oder Videoanruf funktioniert.

Die Stimme ist bei Finanzinstituten zu einer beliebten Form der Verifizierung geworden, aber sie ist anfällig für Hintergrundgeräusche, kann belauscht werden und kann durch eine Aufnahme oder Fälschung.

4. SMS-Einmal-Passcodes

SMS-One-Time-Passcodes (OTPs) sind eindeutige, zeitbasierte Codes, die an die mit dem Benutzerkonto verbundene Telefonnummer gesendet werden. OTPs beweisen den Besitz eines Geräts/einer SIM-etwas, das Sie haben-denn nur eine Person sollte Zugang zu ihrer SIM-Karte und ihren Textnachrichten haben.

Es gibt eine Reihe von Problemen mit dieser Form der Authentifizierung.

- SMS-Codes können Komplexität und zusätzliche Schritte zum Authentifizierungsprozess hinzufügen. Wenn Kunden einen Computer verwenden, um eine Aufgabe online zu erledigen, und aufgefordert werden, ihr mobiles Gerät zu suchen, um einen SMS-Code abzurufen, kann dies frustrierend sein und den Benutzer möglicherweise dazu bringen, die Transaktion abzubrechen.

- SMS-Codes sind nicht sicher - sie können gehackt und umgelenkt werden. Außerdem werden Geräte oft verloren, gestohlen und weitergegeben. OTPs sind nur so sicher wie das Gerät, an das sie gesendet werden.

- SMS-Codes sind In-Band-Authentifizierung, was weniger Sicherheit bietet, als Sie vielleicht erwarten. Wenn ein Benutzer etwas über eine mobile App kauft und der App-Anbieter einen SMS-Code an das mobile Gerät sendet, um den Kauf zu bestätigen, bietet der SMS-Code eigentlich keine zusätzliche Sicherheit-Der Code wird an dasselbe Gerät gesendet und ist daher "in-band". Wenn das Gerät kompromittiert wurde, ist das OTP wertlos. Die iProov-Gesichtsauthentifizierung ist out of band: Es wird davon ausgegangen, dass das Gerät kompromittiert wurde, und die Authentifizierung wird sicher und vertraulich in der Cloud verarbeitet. Eine iProov-Authentifizierung ist daher unabhängig von dem verwendeten Gerät. Selbst wenn ein bösartiger Akteur vollen Zugriff auf das Gerät eines anderen hätte, bliebe der Authentifizierungsprozess sicher.

5: Passwörter

Passwörter sind allgegenwärtig und die Authentifizierungsmethode, mit der wir am meisten vertraut sind. Aber sie sind nicht sicher. Sie werden oft vergessen, gestohlen, verloren oder weitergegeben.-wie wir in unserem Vorzeigebericht hervorgehoben haben, Das Ende des Passworts. Außerdem haben unsere Untersuchungen ergeben, dass die Verbraucher zunehmend Frustration über Passwörterwas sie dazu veranlasst, ihre Warenkörbe abzubrechen, wenn sie sie vergessen.

Kennwörter und die wissensbasierte Authentifizierung im Allgemeinen haben einen fatalen Fehler: Je sicherer sie sind, desto unzugänglicher sind sie für die Benutzer. Die Passwörter, die Betrüger nicht erraten oder hacken können, sind für die Menschen auch schwieriger zu merken. Und je mehr Konten wir anlegen, desto schwieriger wird es, sie sich alle zu merken. Auch andere Bedrohungen wie Brute-Force-Angriffe und das Ausfüllen von Anmeldeinformationen stellen ein großes Problem dar.

Unsere früheren Untersuchungen ergaben auch, dass über 50% der Nutzer ihre Einkäufe abgebrochen haben weil sie ihr Passwort vergessen haben und die Wiederherstellung zu lange dauerte.

Diese Allgegenwärtigkeit macht Passwörter zur gängigen Wahl für die Authentifizierung. Die Wahrheit ist jedoch, dass Passwörter besser in Verbindung mit anderen, sichereren und müheloseren Authentifizierungsmethoden verwendet werden, wie z. B. der Authentifizierung per Gesicht. Diese Anwendungen umfassen Multi-Faktor-Authentifizierung und Step-up-Authentifizierung. Allerdings ist eine starke Authentifizierung besser als zwei schwache.

iProov nutzt biometrische Gesichtsdaten für die sichere und umfassende Authentifizierung von Benutzern

Wir bei iProov bieten biometrische Gesichtsverifikation für einige der sichersten Organisationen der Welt, um die Authentifizierung von Online-Nutzern zu ermöglichen.

Die Verbraucher bevorzugen Methoden, die ihre Dienstleistungen, Transaktionen und Konten nicht zusätzlich komplizieren oder belasten. Also haben wir die Komplexität beseitigt-bei gleichzeitiger Beibehaltung der Sicherheit auf nationalem Niveau. Dies ermöglicht es Ihnen einbinden und die Authentifizierung von Kunden und Benutzern mit einer minimalen Anzahl von Schritten für die Benutzer.

Die biometrische Authentifizierung von iProov bietet:

- Echte Anwesenheitssicherung: Um eine sichere biometrische Gesichtsauthentifizierung zu ermöglichen, müssen Sie in der Lage sein, festzustellen, dass ein Online-Nutzer die richtige Person ist, eine echte Person, und dass er sich gerade authentifiziert. Echte Anwesenheitssicherung erkennt digital eingeschleuste Angriffe sowie Artefakt- und Betrügerangriffe.

- Cloud-basierte Authentifizierung: Cloud-gehostete Authentifizierungslösungen sind für die Sicherheit nicht auf das Gerät des Nutzers angewiesen und weniger anfällig für die Gefährdung der biometrischen Sicherheit. Cloud-basierte Authentifizierung ermöglicht auch eine kontinuierliche aktive Überwachung von Bedrohungen, um ständig neue Angriffe zu bewerten und darauf zu reagieren.

- Geräte- und plattformunabhängige Fähigkeit: Die Nutzer sollten sich nahtlos auf jedem Gerät authentifizieren können, ohne dass spezielle Hardware oder Geräte erforderlich sind.

- Mühelose Benutzererfahrung: Die Authentifizierung mit iProov ist so einfach wie der Blick in die Kamera des Benutzers. Die Benutzer müssen keine Anweisungen lesen oder befolgen oder Geräte austauschen, und die Benutzeroberfläche ist umfassend und zugänglich.

Aus diesem Grund haben einige der sicherheitsbewusstesten Organisationen der Welt, darunter...

...entscheiden sich für iProov, um ihre Nutzer zu verifizieren, zu authentifizieren und einzubinden.

Zusammenfassung der besten Authentifizierungsmethoden

- Die Notwendigkeit für Unternehmen, eine sichere Online-Authentifizierung von Remote-Benutzern zu implementieren, wächst, da die Internetkriminalität zunimmt und sich die Vorschriften ändern.

- Es gibt viele Authentifizierungsmethoden, die verschiedene Ansätze innerhalb von drei Kategorien bieten: etwas, das Sie wissen, etwas, das Sie haben, etwas, das Sie sind

- Es ist wichtig zu überlegen, welche Authentifizierungsmethode für Ihren Anwendungsfall geeignet ist, wobei Sicherheit, Benutzerfreundlichkeit, Bequemlichkeit, Sicherheit, Ausfüllraten und Datenschutz zu berücksichtigen sind.

- Die Gesichtsauthentifizierung bietet viele Vorteile gegenüber anderen Methoden. Ein Gesichtsscan kann anhand eines vertrauenswürdigen Dokuments überprüft werden, wodurch die Identität des Nutzers sicher bestätigt werden kann. Insbesondere die biometrische Gesichtstechnologie von iProov ist sehr umfassend, da sie auf jedem Gerät mit einer auf den Nutzer gerichteten Kamera durchgeführt werden kann.

- Die Dynamic Liveness-Technologie von iProov ermöglicht die Authentifizierung von Gesichtern mit einem Höchstmaß an Sicherheit, Komfort, Datenschutz und Inklusivität.

Wenn Sie sich von den Vorteilen der Gesichtsauthentifizierung überzeugen möchten, um die Benutzerauthentifizierung in Ihrem Unternehmen zu sichern und zu optimieren, buchen Sie Ihre Demo hier. Weitere Informationen über unsere Kunden und Fallstudien lesen.