7 septembre 2023

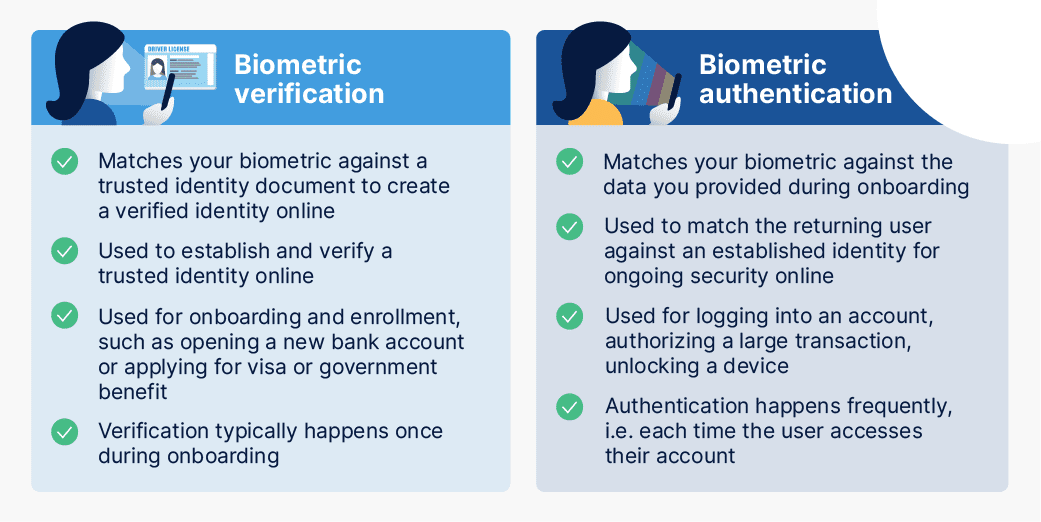

Il existe une grande variété de méthodes pour authentifier les utilisateurs à distance, allant des mots de passe et des codes de passe à usage unique (OTP) à la numérisation des empreintes digitales et à l'authentification faciale. l'authentification faciale.

Chacun d'entre eux s'appuie sur un facteur différent pour établir la confiance :

- Quelque chose que vous connaissez (comme les mots de passe)

- Quelque chose que vous avez (en utilisant votre téléphone pour les OTP)

- Ce que vous êtes (données biométriques, telles que votre visage).

Ces dernières années, les organisations ont commencé à s'éloigner de l'authentification basée sur les connaissances. Les mots de passe ne sont pas sûrs, car ils peuvent être partagés, devinés ou volés. Les mots de passe sont également source de frustration pour les utilisateurs, car ils sont facilement oubliés. Cela conduit en fin de compte à des abandons et à des taux d'achèvement médiocres. Pour en savoir plus sur la fin des mots de passe ici.

Les organisations s'orientent plutôt vers des solutions sans mot de passe. Les formes biométriques d'authentification utilisent quelque chose que vous êtes pour prouver votre identité. Elles sont pratiques-vous avez toujours votre visage sur vous, par exemple-et bien qu'ils puissent être copier (à l'aide d'une photo), ils ne peuvent pas être volés. Et dans le cas de l'application iProov Dynamic Livenessd'iProov, la technologie d'authentification biométrique peut offrir les niveaux les plus élevés de sécurité et d'inclusivité.

Pourquoi avons-nous besoin d'une authentification ?

L'authentification est nécessaire pour identifier en toute sécurité vos utilisateurs en ligne. Elle est le plus souvent utilisée lors de la connexion à un compte ou de l'autorisation d'une transaction financière à distance, par exemple. En fin de compte, l'authentification est nécessaire pour restreindre et autoriser l'accès aux informations personnelles et aux comptes. Alors que la demande de services à distance augmente et que la cybercriminalitéla demande de services à distance augmente, tout comme la cybercriminalité, et il en va de même pour la demande d'authentification sécurisée en ligne.

Authentification sécurisée des utilisateurs...

- Protège vos clients de l'impact émotionnel et financier de l'usurpation d'identité

- Défend votre organisation contre les pertes financières dues à la fraude et à d'autres formes de criminalité.

- Réduit le risque que votre organisation soit utilisée à des fins de blanchiment d'argent

- Permet de s'assurer que votre organisation se conforme aux réglementations, telles que la connaissance du client (KYC)

- Veillez à ce que votre organisation rassure ses utilisateurs et protège sa réputation.

Mais quelle méthode d'authentification est la bonne ou la "meilleure" méthode d'authentification pour vous ?

Comment choisir la bonne méthode d'authentification ?

Pour vos utilisateurs, la meilleure méthode d'authentification est celle qui est la plus pratique, la plus rapide et la plus rassurante. Pour votre organisation, la meilleure solution offrira le niveau de sécurité approprié, des taux de réussite élevés et sera accessible au plus grand nombre de clients ou de citoyens.

Les éléments à prendre en compte sont les suivants :

- Sécurité : Si le profil de risque de la transaction est élevé, vous aurez besoin d'une méthode d'authentification plus sûre. Par exemple, une activité à forte valeur financière (comme le transfert de fonds d'un compte bancaire, l'accès à un fonds de pension ou à des prestations gouvernementales) nécessitera le niveau de sécurité d'authentification le plus élevé.

- Facilité d'utilisation : Si l'authentification est trop complexe, les gens trouvent des solutions de contournement - par exemple, lorsque les mots de passe nécessitent plusieurs caractères spéciaux, les gens ont tendance à les écrire, ce qui les rend moins sûrs et moins conviviaux. Réfléchissez au public auquel s'adresse votre service, mais n'oubliez pas d'être inclusif. La plupart des services en ligne doivent offrir un maximum d'inclusivité, c'est pourquoi la simplicité et la facilité d'utilisation sont toujours des objectifs à atteindre.

- La commodité : Les clients apprécient la commodité, et certaines méthodes d'authentification sont meilleures que d'autres à cet égard. Par exemple, un client qui effectue un paiement sur son ordinateur de bureau et qui doit ensuite aller chercher son appareil mobile pour obtenir un OTP risque d'être frustré.

- Rassurez-vous : Il est possible de rendre les choses trop faciles. Si un client effectue un paiement important et qu'il n'est soumis à aucune forme d'authentification de sécurité, il risque d'être déstabilisé, ce qui pourrait l'amener à se méfier de votre entreprise.

- Taux d'achèvement : Si votre processus d'authentification demande à l'utilisateur de suivre trop d'instructions, s'il prend trop de temps ou s'il nécessite des tentatives répétées avant d'aboutir, il y a un risque élevé de d'abandons et de pertes d'activité. Ce problème touche toutes les organisations, qu'il s'agisse d'un détaillant qui doit faire face à des paniers abandonnés ou de citoyens qui ne reviennent pas pour accéder à des services publics en ligne.

- Respect de la vie privée : La meilleure méthode d'authentification ne doit pas compromettre la vie privée de l'utilisateur. Par exemple, un voyageur dans un train qui souhaite effectuer une transaction sur son appareil mobile n'appréciera peut-être pas de devoir parler à haute voix avec la reconnaissance vocale.

Les cinq méthodes d'authentification en ligne les plus populaires

Ensuite, nous passerons en revue quelques-unes des méthodes d'authentification les plus populaires utilisées par les organisations pour sécuriser leurs systèmes.

1. Authentification par le visage

L'authentification faciale utilise un balayage du visage effectué par un humain sur n'importe quel appareil doté d'une caméra frontale pour prouver qu'il est bien la personne qu'il prétend être. Pour que l'authentification faciale soit sûre, elle doit vérifier que l'utilisateur est la bonne personne, une personne réelle, et qu'il s'authentifie en ce moment même. C'est ce que permet la technologie Dynamic Liveness d'iProov.

D'autres formes d'authentification par le visage utilisent des images uniques pour faire correspondre un visage physique à une image de confiance. Les technologies iProov utilisent des images multiples pour déterminer en toute sécurité l'authenticité d'une personne.

L'authentification faciale présente de nombreux avantages par rapport aux autres méthodes biométriques. L'un d'eux est que tout le monde a un visage et que la plupart des documents d'identité délivrés par l'État comportent une photo mais ne comportent pas d'empreintes digitales ou d'autres données biométriques. Cela signifie qu'un utilisateur peut scanner son document d'identité à l'aide de son appareil mobile, puis scanner son visage pour prouver qu'il est bien celui qu'il prétend être, ce qui lui permet d'effectuer un processus de vérification complet, confortablement installé dans son canapé.

L'authentification faciale peut également être réalisée sur du matériel polyvalent. Tout smartphone, ordinateur ou autre appareil doté d'une caméra orientée vers l'utilisateur peut prendre en charge l'authentification faciale, alors que les scans d'empreintes digitales ou d'iris nécessitent un matériel spécialisé.

Cela transforme la façon dont les gouvernements et les entreprises peuvent vérifier en toute sécurité l'identité des utilisateurs en ligne. Les citoyens peuvent demander des comptes bancaires, des cartes de crédit, des soins de santé, des impôts ou tout autre service sécurisé sans avoir à se rendre dans un bâtiment physique pour un contrôle d'identité.

L'authentification et la vérification des visages sont parfois appelées "reconnaissance faciale", mais il s'agit de technologies totalement différentes. Découvrez ici la différence entre la vérification et la reconnaissance.

2. Numérisation des empreintes digitales

L'authentification par empreinte digitale compare l'empreinte digitale d'un utilisateur à un modèle stocké afin de valider l'identité de l'utilisateur. Les empreintes digitales sont complexes et uniques, ce qui les rend impossibles à deviner. Elles sont également pratiques à utiliser sur un smartphone ou un autre appareil capable de lire une empreinte digitale.

L'authentification par empreintes digitales présente des limites. Tout d'abord, comme tout le monde ne dispose pas d'un lecteur d'empreintes digitales sur son appareil, l'authentification par empreintes digitales n'est pas une méthode accessible et inclusive pour tous. C'est une méthode limitée à ceux qui possèdent des appareils plus coûteux.

Tout comme les mots de passe, les empreintes digitales posent des problèmes de sécurité. Les empreintes digitales peuvent être copiées à l'aide de caoutchouc siliconé, et elles peuvent être piratées sur la plupart des appareils en une vingtaine de minutes. sur la plupart des appareils en 20 minutes environ. L'authentification par empreintes digitales peut être intéressante pour les scénarios à faible risque nécessitant un accès rapide, mais elle n'est pas aussi accessible que d'autres méthodes telles que l'authentification faciale.

3. Authentification vocale

L'authentification vocale mesure les marqueurs physiques et comportementaux du discours d'un utilisateur pour confirmer son identité. L'utilisation de toutes les informations contenues dans la parole humaine permet de disposer d'un moyen d'authentification efficace qui fonctionne lors d'un appel téléphonique ou vidéo.

La voix est devenue une forme de vérification populaire auprès des institutions financières, mais elle est sujette aux bruits de fond, peut être entendue et peut être usurpée par un enregistrement ou un "deepfake". deepfake.

4. Codes d'accès à usage unique par SMS

Les OTP (One-Time Passcodes) par SMS sont des codes uniques, basés sur le temps, qui sont envoyés au numéro de téléphone lié au compte d'un utilisateur. Les OTP prouvent la possession d'un appareil ou d'une carte SIM-quelque chose que vous avez-car une seule personne doit avoir accès à la carte SIM et aux messages texte.

Cette forme d'authentification pose un certain nombre de problèmes.

- Les codes SMS peuvent peuvent ajouter de la complexité et des étapes supplémentaires au processus d'authentification. au processus d'authentification. Si les clients utilisent un ordinateur pour effectuer une tâche en ligne et qu'on leur demande de trouver leur appareil mobile pour récupérer un code SMS, cela peut être frustrant et potentiellement amener l'utilisateur à abandonner la transaction.

- Les codes SMS ne sont pas sûrs - ils peuvent être piratés et détournés. Les appareils sont aussi souvent perdus, volés et partagés. Les OTP ne sont aussi sûrs que l'appareil auquel ils sont envoyés.

- Les codes SMS sont l'authentification en bande, ce qui offre moins de sécurité que prévu. Si un utilisateur achète quelque chose via une application mobile et que le fournisseur de l'application envoie un code SMS à l'appareil mobile pour vérifier l'achat, le code SMS n'apporte en fait aucune sécurité supplémentaire.-le code est envoyé au même appareil et est donc "dans la bande". Si l'appareil a été compromis, l'OTP est sans valeur. L'authentification faciale iProov est hors bandeL'authentification faciale iProov est hors bande : elle suppose que l'appareil a été compromis et l'authentification est donc traitée de manière sécurisée et privée dans le nuage. L'authentification iProov est donc indépendante de l'appareil utilisé. Même si un acteur malveillant avait un accès total à l'appareil d'une autre personne, le processus d'authentification resterait sécurisé.

5 : Mots de passe

Les mots de passe sont omniprésents et constituent la méthode d'authentification qui nous est la plus familière. Mais ils ne sont pas sûrs. Ils sont souvent oubliés, volés, perdus ou partagés.-comme nous l'avons souligné dans notre rapport phare, La fin des mots de passe. En outre, nos recherches ont montré que les consommateurs sont de plus en plus frustrés par les mots de passece qui les pousse à abandonner leur panier lorsqu'ils les oublient.

Les mots de passe, et l'authentification basée sur les connaissances en général, souffrent d'un défaut fatal : plus ils sont sécurisés, moins ils sont accessibles aux utilisateurs. Les mots de passe que les fraudeurs ne peuvent pas deviner ou pirater sont également plus difficiles à retenir. Et comme nous créons de plus en plus de comptes, il devient de plus en plus difficile de tous les retenir. D'autres vecteurs de menace, tels que les attaques par force brute et le bourrage d'informations d'identification, sont également très préoccupants.

Notre étude précédente a également révélé que plus de 50 % des utilisateurs ont abandonné leurs achats parce qu'ils avaient oublié leur mot de passe et qu'il leur avait fallu trop de temps pour le retrouver.

Cette omniprésence fait des mots de passe le choix le plus courant en matière d'authentification. Mais en réalité, les mots de passe sont mieux utilisés en conjonction avec d'autres méthodes d'authentification plus sûres et plus simples, telles que l'authentification faciale. Ces applications comprennent l'authentification multifactorielle et l'authentification par étapes. Cependant, une authentification forte vaut mieux que que deux faibles.

iProov utilise la biométrie faciale pour authentifier les utilisateurs de manière sûre et inclusive

Chez iProov, nous fournissons des services de vérification biométrique du visage à certaines des organisations les plus sûres au monde afin de leur permettre d'authentifier les utilisateurs en ligne.

Les consommateurs préfèrent les méthodes qui n'ajoutent pas de complexité ou d'effort supplémentaire à leurs services, transactions et comptes. Nous avons donc éliminé la complexité-tout en conservant une sécurité de niveau national. Cela vous permet de d'intégrer et d'authentifier les clients et les utilisateurs, avec un minimum d'étapes pour les utilisateurs.

L'authentification biométrique d'iProov fournit :

- Assurance d'une présence réelle : Pour assurer une authentification biométrique sécurisée du visage, vous devez être en mesure d'établir qu'un utilisateur en ligne est la bonne personne, une personne réelle, et qu'il s'authentifie en ce moment même. L'assurance d'une présence authentique détecte les attaques par injection numérique, ainsi que les attaques par artefact et par imposteur.

- Authentification basée sur le cloud : Lessolutions d'authentification hébergées dans le nu age ne dépendent pas de l'appareil de l'utilisateur pour la sécurité et sont moins susceptibles de compromettre la sécurité biométrique. L'authentification basée sur l'informatique dématérialisée permet également une surveillance active et continue des menaces afin d'évaluer et de répondre en permanence à l'évolution des attaques.

- Capacité d'adaptation aux appareils et aux plates-formes : Les utilisateurs doivent pouvoir s'authentifier de manière transparente sur n'importe quel appareil, sans avoir besoin de matériel ou d'appareils spécifiques.

- Une expérience utilisateur sans faille : S'authentifier avec iProov est aussi simple que de regarder la caméra orientée vers l'utilisateur. Les utilisateurs n'ont pas besoin de lire ou de suivre des instructions, ni de changer d'appareil, et l'interface utilisateur est inclusive et accessible.

C'est pourquoi certaines des organisations les plus soucieuses de la sécurité, dont...

- Le département de la sécurité intérieure Département de la sécurité intérieure

...choisissent iProov pour vérifier, authentifier et intégrer leurs utilisateurs.

Résumé des meilleures méthodes d'authentification

- La nécessité pour les organisations de mettre en place une authentification en ligne sécurisée des utilisateurs distants est de plus en plus forte, en raison de l'augmentation de la cybercriminalité et de l'évolution des réglementations.

- Il existe de nombreuses méthodes d'authentification qui proposent différentes approches dans trois catégories : quelque chose que vous savez, quelque chose que vous avez, quelque chose que vous êtes.

- Il est important de déterminer quelle méthode d'authentification convient à votre cas d'utilisation, en tenant compte de la sécurité, de la facilité d'utilisation, de la commodité, de la réassurance, des taux d'achèvement et de la confidentialité.

- L'authentification faciale offre de nombreux avantages par rapport à d'autres méthodes. La technologie biométrique faciale d'iProov, en particulier, est très inclusive car elle peut être utilisée sur n'importe quel appareil doté d'une caméra orientée vers l'utilisateur.

- La technologie Dynamic Liveness d'iProov permet l'authentification faciale avec les plus hauts niveaux de sécurité, de commodité, de confidentialité et d'inclusivité.

Si vous souhaitez découvrir les avantages de l'utilisation de l'authentification faciale pour sécuriser et rationaliser l'authentification des utilisateurs au sein de votre organisation, réservez votre démonstration ici. Pour en savoir plus sur nos clients et nos études de cas ici.