7 de setembro de 2023

Existe uma grande variedade de métodos disponíveis para autenticar utilizadores remotamente, desde palavras-passe e códigos de acesso únicos (OTPs) até à leitura de impressões digitais e autenticação facial.

Cada um deles baseia-se num fator diferente para estabelecer a confiança:

- Algo que sabe (como palavras-passe)

- Algo que tem (utilizando o seu telemóvel para OTPs)

- Algo que se é (biometria, como o rosto).

Nos últimos anos, as organizações começaram a afastar-se da autenticação baseada no conhecimento. As palavras-passe não são seguras, porque podem ser partilhadas, adivinhadas ou roubadas. As palavras-passe também causam frustração ao utilizador, porque são facilmente esquecidas. Isto acaba por conduzir a taxas de desistência e de conclusão fracas. Pode ler mais sobre o fim das palavras-passe aqui.

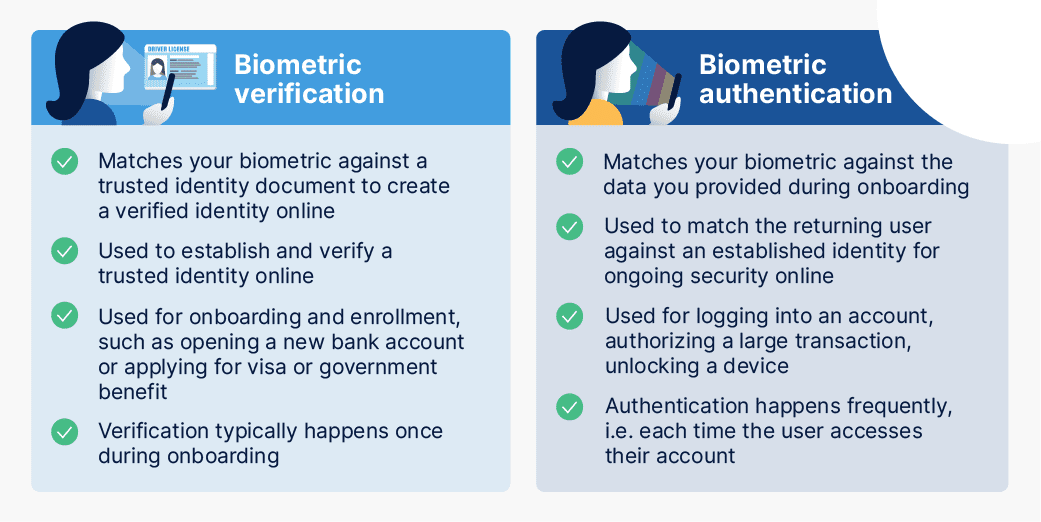

Em vez disso, as organizações estão a avançar para soluções sem palavra-passe. As formas biométricas de autenticação utilizam algo que você é para provar a sua identidade. Estas são convenientes-tem sempre a sua cara consigo, por exemplo-e, embora possam ser copiados (usando uma fotografia), não podem ser roubadas. E, no caso do iProov, a Dynamic Livenessa tecnologia de autenticação biométrica pode proporcionar os mais elevados níveis de segurança e inclusão.

Porque é que precisamos de autenticação?

Autenticação é necessária para identificar de forma segura os seus utilizadores em linha. É mais comummente utilizada para iniciar sessão numa conta ou autorizar uma transação financeira remotamente, por exemplo. Em última análise, a autenticação é necessária para restringir e permitir o acesso a informações e contas pessoais. À medida que a procura de serviços remotos cresce e o o cibercrime aumentaa procura de autenticação segura em linha também aumenta.

Autenticação segura do utilizador...

- Protege os seus clientes do impacto emocional e financeiro da usurpação de identidade

- Defende a sua organização contra perdas financeiras resultantes de fraude e outros crimes

- Reduz o risco de a sua organização ser utilizada para lavagem de dinheiro

- Ajuda a garantir que a sua organização está a cumprir os regulamentos, tais como Conheça o seu cliente (KYC)

- Garante que a sua organização está a tranquilizar os seus utilizadores e a proteger a sua reputação

Mas qual é o método de autenticação correto ou "melhor" para si?

Como escolher o método de autenticação correto?

Para os seus utilizadores, o melhor método de autenticação será algo que ofereça comodidade, rapidez e segurança. Para a sua organização, a melhor solução oferecerá o nível de segurança adequado, taxas de conclusão elevadas e será inclusiva para o maior número de clientes ou cidadãos.

Os aspectos a ter em conta incluem:

- Segurança: Se o perfil de risco da transação for elevado, será necessário um método de autenticação mais seguro. Por exemplo, uma atividade com elevado valor financeiro (como movimentar fundos de uma conta bancária ou aceder a um fundo de pensões ou a benefícios governamentais) exigirá o nível mais elevado de segurança de autenticação.

- Usabilidade: Se a autenticação for demasiado complexa, as pessoas encontram soluções alternativas - por exemplo, quando as palavras-passe exigem vários caracteres especiais, as pessoas tendem a escrevê-las, o que as torna menos seguras e fáceis de utilizar. Considere a quem se destina o seu serviço, mas lembre-se de ser inclusivo. A maioria dos serviços em linha tem de oferecer o máximo de inclusão, pelo que a simplicidade e a facilidade de utilização são sempre o objetivo.

- Conveniência: Os clientes valorizam a conveniência e, neste aspeto, alguns métodos de autenticação são melhores do que outros. Por exemplo, um cliente que efectue um pagamento no seu computador de secretária e que depois tenha de ir buscar o seu dispositivo móvel para obter uma OTP irá provavelmente sentir-se frustrado.

- Tranquilidade: É possível tornar as coisas demasiado fáceis. Se um cliente estiver a efetuar um pagamento avultado e não tiver qualquer tipo de autenticação de segurança, pode ficar nervoso, o que pode levá-lo a desconfiar da sua empresa.

- Taxas de conclusão: Se o seu processo de autenticação pedir ao utilizador que siga demasiadas instruções, se demorar demasiado tempo ou se forem necessárias várias tentativas antes de ser bem sucedido, existe um risco elevado de desistências e perda de negócio. Isto afecta qualquer organização, quer se trate de um retalhista que lida com cestos abandonados ou de cidadãos que não regressam para aceder a serviços governamentais em linha.

- Privacidade: O melhor método de autenticação não deve comprometer a privacidade do utilizador. Por exemplo, um viajante num comboio que pretenda concluir uma transação no seu dispositivo móvel pode não gostar de ter de falar em voz alta com o reconhecimento de voz.

Os cinco métodos mais populares de autenticação online

De seguida, analisaremos alguns dos métodos de autenticação mais populares que as organizações utilizam para proteger os seus sistemas.

1. Autenticação facial

A autenticação facial utiliza uma leitura do rosto feita por um ser humano em qualquer dispositivo com uma câmara frontal para provar que o utilizador é quem diz ser. Para que a autenticação facial seja segura, é necessário verificar que o utilizador é a pessoa certa, uma pessoa real, e que está a autenticar-se neste momento. É isso que a tecnologia Dynamic Liveness do iProov proporciona.

Algumas outras formas de autenticação facial utilizam imagens únicas para fazer corresponder um rosto físico a uma imagem de confiança, mas podem ser falsificadas por "ataques de apresentação", incluindo fotografias mostradas à câmara do dispositivo. As tecnologias iProov utilizam várias imagens para determinar com segurança a autenticidade de uma pessoa.

A autenticação facial tem muitas vantagens em relação a outros métodos biométricos. Uma delas é o facto de toda a gente ter um rosto e de a maioria dos documentos de identificação emitidos pelo governo ter uma fotografia mas não incluem impressões digitais ou outros dados biométricos. Isto significa que um utilizador pode digitalizar o seu documento de identificação utilizando o seu dispositivo móvel e, em seguida, digitalizar o seu rosto para provar que é quem afirma ser - completando todo um processo de verificação no conforto do seu sofá.

A autenticação facial também pode ser efectuada em hardware de uso geral. Qualquer smartphone, computador ou outro dispositivo com uma câmara virada para o utilizador pode suportar a autenticação facial, enquanto as impressões digitais ou a leitura da íris necessitam de hardware especializado.

Isto transforma a forma como os governos e as empresas podem verificar de forma segura a identidade dos utilizadores em linha. Os cidadãos podem candidatar-se a contas bancárias, cartões de crédito, cuidados de saúde, impostos ou qualquer outro serviço seguro sem terem de se deslocar a um edifício físico para uma verificação de identidade.

A autenticação e verificação facial são por vezes referidas como "reconhecimento facial" - mas são tecnologias completamente diferentes. Saiba a diferença entre verificação e reconhecimento aqui.

2. Leitura de impressões digitais

A autenticação por impressão digital compara a impressão digital de um utilizador com um modelo armazenado para validar a identidade de um utilizador. As impressões digitais são complexas e únicas, o que as torna impossíveis de adivinhar. Também são fáceis de utilizar num smartphone ou noutro dispositivo que tenha a capacidade de ler uma impressão digital.

A autenticação por impressão digital tem algumas limitações. Em primeiro lugar, como nem toda a gente tem um leitor de impressões digitais no seu dispositivo, a autenticação por impressão digital não é um método acessível e inclusivo para todos. É um método limitado àqueles que possuem dispositivos mais caros.

E, tal como as palavras-passe, existem problemas de segurança. As impressões digitais podem ser copiadas utilizando borracha de silicone, além de poderem ser pirateadas na maioria dos dispositivos em cerca de 20 minutos. A autenticação por impressão digital pode ser boa para cenários de baixo risco em que é necessário um acesso rápido, mas não tem a acessibilidade de outros métodos, como a autenticação facial.

3. Autenticação por voz

A autenticação por voz mede os marcadores físicos e comportamentais no discurso de um utilizador para confirmar a sua identidade. A utilização de todas as informações do discurso humano permite um meio eficaz de autenticação que funciona numa chamada telefónica ou de vídeo.

A voz tornou-se uma forma popular de verificação nas instituições financeiras, mas é propensa a ruído de fundo, pode ser ouvida por terceiros e pode ser falsificada por uma gravação ou falsificação profunda.

4. Códigos únicos SMS

As senhas únicas por SMS (OTPs) são códigos únicos, baseados no tempo, que são enviados para o número de telefone associado à conta de um utilizador. As OTPs comprovam a posse de um dispositivo/SIM-algo que tem-porque apenas uma pessoa deve ter acesso ao seu SIM e às mensagens de texto.

Esta forma de autenticação apresenta uma série de problemas.

- Os códigos SMS podem acrescentar complexidade e passos adicionais ao processo de autenticação. Se os clientes estiverem a utilizar um computador para concluir uma tarefa em linha e lhes for pedido que procurem o seu dispositivo móvel para obter um código SMS, isso pode ser frustrante e fazer com que o utilizador desista e abandone a transação.

- Códigos SMS não são seguros - podem ser pirateados e desviados. Os dispositivos também são frequentemente perdidos, roubados e partilhados. As OTPs são tão seguras quanto o dispositivo para o qual são enviadas.

- Os códigos SMS são autenticação em banda, o que oferece menos segurança do que seria de esperar. Se um utilizador está a comprar algo através de uma aplicação móvel e o fornecedor da aplicação envia um código SMS para esse dispositivo móvel para verificar a compra, o código SMS não está, na verdade, a fornecer qualquer segurança adicional-o código está a ser enviado para o mesmo dispositivo e está, portanto, "dentro da banda". Se o dispositivo tiver sido comprometido, a OTP não tem valor. A autenticação facial iProov é fora de bandaA autenticação iProov está fora de banda: assume que o dispositivo foi comprometido e, por isso, a autenticação é processada de forma segura e privada na nuvem. Uma autenticação iProov é, portanto, independente do dispositivo que está a ser utilizado. Mesmo que um mau ator tenha acesso total ao dispositivo de outra pessoa, o processo de autenticação permanece seguro.

5: Palavras-passe

As palavras-passe são omnipresentes e o método de autenticação com que estamos mais familiarizados. Mas não são seguras. São frequentemente esquecidas, roubadas, perdidas ou partilhadas-como destacámos no nosso relatório principal, O fim das palavras-passe. Além disso, a nossa investigação revelou que os consumidores estão a ficar cada vez mais frustrados com as palavras-passeo que os leva a abandonar os seus cabazes quando se esquecem delas.

As palavras-passe, e a autenticação baseada no conhecimento em geral, sofrem de uma falha fatal: quanto mais seguras forem, menos acessíveis são para os utilizadores. As palavras-passe que os autores de fraudes não conseguem adivinhar ou piratear são também mais difíceis de memorizar. E à medida que criamos cada vez mais contas, torna-se cada vez mais difícil lembrarmo-nos de todas elas. Outros vectores de ameaça, como os ataques de força bruta e o preenchimento de credenciais, são também uma grande preocupação.

A nossa investigação anterior também revelou que mais de 50% dos utilizadores abandonaram compras porque se esqueceram da sua palavra-passe e a recuperação da mesma demorou muito tempo, pelo que existe aqui uma clara penalização comercial.

Esta ubiquidade faz das palavras-passe a escolha comum para a autenticação. Mas a verdade é que as palavras-passe são mais bem utilizadas em conjunto com outros métodos de autenticação mais seguros e sem esforço, como a autenticação facial. Estas aplicações incluem autenticação multi-fator e autenticação por etapas. No entanto, uma autenticação forte é melhor do que duas fracas.

A iProov utiliza a biometria facial para autenticar utilizadores de forma segura e inclusiva

Na iProov, fornecemos verificação biométrica facial a algumas das organizações mais seguras do mundo para permitir a autenticação de utilizadores online.

Os consumidores preferem métodos que não acrescentem complexidade ou esforço adicional aos seus serviços, transacções e contas. Por isso, eliminámos a complexidade-mantendo a segurança de nível nacional. Isto permite-lhe integrar e autenticar clientes e utilizadores, com o número mínimo de passos para os utilizadores.

A autenticação biométrica do iProov fornece:

- Garantia de presença genuína: Para fornecer uma autenticação biométrica facial segura, tem de ser capaz de estabelecer que um utilizador online é a pessoa certa, uma pessoa real, e que está a autenticar neste momento. A garantia de presença genuína detecta ataques de injeção digital, bem como ataques de artefactos e impostores.

- Autenticação baseada na nuvem: As soluções de autenticação alojadas na nuvem não dependem do dispositivo do utilizador para a segurança e são menos susceptíveis de comprometer a segurança biométrica. A autenticação baseada na nuvem também permite a monitorização contínua e ativa de ameaças para avaliar e responder constantemente a ataques em evolução.

- Capacidade agnóstica em termos de dispositivos e plataformas: Os utilizadores devem poder autenticar-se sem problemas em qualquer dispositivo, sem necessidade de hardware ou dispositivos específicos.

- Experiência de utilizador sem esforço: A autenticação com o iProov é tão simples como olhar para a sua câmara virada para o utilizador. Os utilizadores não precisam de ler ou seguir instruções, nem de trocar de dispositivos, e a interface do utilizador é inclusiva e acessível.

E é por isso que algumas das organizações mais preocupadas com a segurança do mundo, incluindo...

...escolhem o iProov para verificar, autenticar e integrar os seus utilizadores.

Resumo dos melhores métodos de autenticação

- A necessidade de as organizações implementarem a autenticação em linha segura de utilizadores remotos está a crescer, uma vez que o cibercrime está a aumentar e os regulamentos estão a mudar

- Existem muitos métodos de autenticação disponíveis que oferecem diferentes abordagens em três categorias: algo que se sabe, algo que se tem, algo que se é

- É importante considerar qual o método de autenticação mais adequado ao seu caso de utilização, tendo em consideração a segurança, a usabilidade, a conveniência, a segurança, as taxas de conclusão e a privacidade.

- A autenticação facial oferece muitas vantagens em relação a outros métodos. A tecnologia biométrica facial do iProov, em particular, é muito inclusiva, uma vez que pode ser concluída em qualquer dispositivo com uma câmara virada para o utilizador.

- A tecnologia Dynamic Liveness do iProov oferece autenticação facial com os mais altos níveis de segurança, conveniência, privacidade e inclusão.

Se quiser ver as vantagens de utilizar a autenticação facial para proteger e simplificar a autenticação de utilizadores na sua organização, reserve a sua demonstração aqui. Pode ler mais sobre os nossos clientes e estudos de caso aqui.