26 de abril de 2024

O mundo está se digitalizando em um ritmo incrível, e os métodos tradicionais de autenticação, como senhas de uso único, não estão conseguindo manter as organizações seguras. À medida que as tecnologias e metodologias de fraude crescem em sofisticação e escala, a verificação biométrica facial surgiu como um dos métodos mais seguros e convenientes para as organizações verificarem a identidade do usuário on-line.

Entretanto, as organizações precisam entender que nem todas as tecnologias de biometria facial acompanharam o cenário de ameaças em rápida mudança. Nem todas são iguais em termos de nível de segurança, resiliência ou adaptabilidade a novas ameaças.

Implantar uma solução de verificação biométrica facial sem ter visibilidade das ameaças e de como elas evoluem é como construir uma casa sem os materiais certos para resistir às intempéries. Para serem eficazes, as soluções devem ser resistentes ao cenário de ameaças em constante evolução e utilizar a inteligência contra ameaças para garantir que possam fornecer o nível esperado de garantia de identidade.

Entendendo as tendências dos tipos de ataques biométricos

Recentemente, a iProov publicou o primeiro Relatório de Inteligência sobre Ameaças Biométricas do setor, no qual as ameaças à tecnologia biométrica em produção foram analisadas no último ano. Faça o download do relatório de ameaças aqui para obter todos os insights e dados.

Por enquanto, vamos destacar uma descoberta importante:

Houve um aumento acentuado nas trocas de rosto e ataques de injeção digital em 2023

Observamos um aumento de 704% nos ataques de injeção de troca de rosto no H2 em relação ao H1 2023. Os ataques de injeção estão evoluindo rapidamente com novas ameaças significativas às plataformas móveis. Observamos um aumento de 255% nos ataques de injeção contra a Web móvel no segundo semestre em relação ao primeiro semestre de 2023.

*Para obter mais detalhes sobre nossa metodologia, acesse o Relatório de Inteligência sobre Ameaças de 2024.

Qual é a diferença entre ataques de injeção digital, trocas de rosto e ataques de apresentação?

Os ataques de apresentação envolvem a apresentação de um artefato - como uma foto impressa, uma máscara de silicone ou um vídeo deepfake em uma tela - a um telefone celular ou computador. Os ataques de apresentação têm um longo histórico e, em geral, são bem compreendidos.

Os ataques de injeção digital, por outro lado, são ataques cibernéticos sofisticados, altamente dimensionáveis e replicáveis que contornam a câmera de um dispositivo (ou são injetados em um fluxo de dados). Eles são muito mais dimensionáveis do que os ataques de apresentação e não exigem a criação manual de um artefato físico ou qualquer apresentação física. Essa escalabilidade impulsiona a maior frequência e o perigo dos ataques de injeção digital.

As trocas de rosto são um tipo de mídia sintética criada a partir de duas entradas que, em última análise, sobrepõem outra identidade ao feed original - "trocando" dois rostos em tempo real. As trocas de rostos derivadas da IA generativa são a principal preocupação devido à sua capacidade de manipular as principais características de imagens ou vídeos.

Muitas soluções biométricas não estão equipadas para se defender contra ameaças em evolução e não mapeadas, como trocas de rosto e injeções digitais. Em resposta à ameaça em constante evolução de ataques sistematizados e em escala, a segurança precisa ser resiliente e adaptável, em vez de simplesmente resistente a falsificações estabelecidas e conhecidas.

Por que isso é importante?

A necessidade de verificação de identidade remota e segura é maior do que nunca. As organizações precisam saber que seus usuários novos e antigos são realmente quem dizem ser.

Mas a verificação manual de identidade remota provou ser ineficaz, e o cenário de ameaças está evoluindo. Atores mal-intencionados inovadores estão usando ferramentas avançadas para criar vetores de ameaças novos e amplamente não mapeados. Todos os métodos de verificação remota são vulneráveis a ferramentas de mídia sintética, como trocas de rostos, sejam eles chamadas de vídeo totalmente operadas por humanos, processos híbridos com verificações biométricas faciais e supervisão humana ou totalmente automatizados.

Por fim, aqueles que utilizam a tecnologia de verificação biométrica estão em uma posição mais forte para detectar e se defender contra ataques. Mas você precisa escolher a solução biométrica certa...

Por que ouvir nossas recomendações?

A iProov é amplamente considerada uma fornecedora proeminente de soluções de tecnologia de biometria facial, com a confiança de organizações proeminentes em todo o mundo, incluindo o Australian Taxation Office (ATO), GovTech Singapore, UBS, ING, UK Home Office, U.S. Department of Homeland Security (DHS) e muitas outras.

Como protegemos nossas soluções biométricas

Dada a natureza sempre transformadora da IA generativa e a escalabilidade dos ataques de injeção digital, é imperativo que a segurança biométrica seja ativamente gerenciada e adaptável.

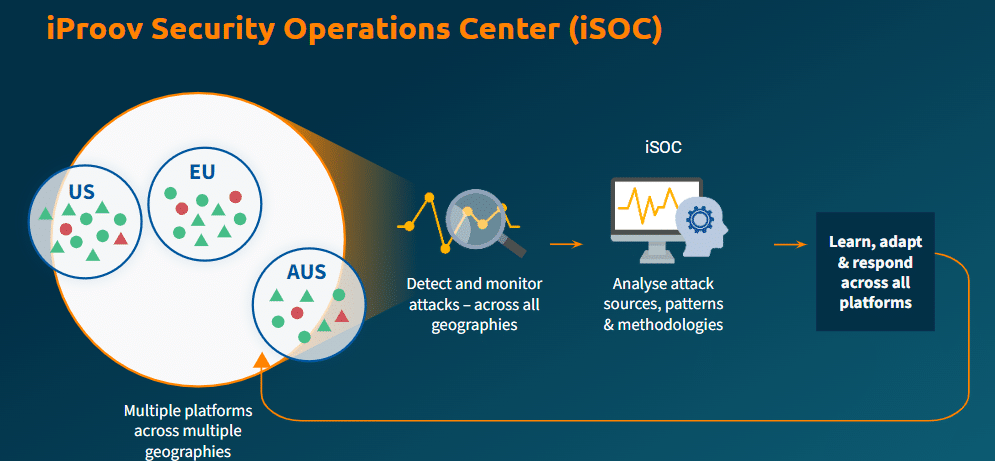

Um elemento fundamental em nosso processo de segurança é o iProov Security Operations Center (iSOC), o primeiro sistema global de inteligência e gerenciamento ativo de ameaças do setor. Por meio do iSOC, o iProov monitora o tráfego em tempo real para detectar padrões de ataque em várias regiões, dispositivos e plataformas.

Isso permite o monitoramento e o aprendizado contínuos de fontes, padrões e metodologias de ataque, mantendo nossos sistemas biométricos um passo à frente do cenário de ameaças em evolução.

Ter visibilidade total do desenvolvimento de ameaças é fundamental porque, uma vez que as ferramentas ou metodologias de ataque são bem-sucedidas na violação de sistemas, elas costumam ser rapidamente compartilhadas - geralmente na dark web ou em redes de Crime como Serviço -, o que significa que podem ser ampliadas muito rapidamente. Você pode ler mais sobre exemplos reais disso em nosso Relatório LATAM Deepfakes.

Se você não tiver visibilidade dos tipos de ataque, será muito difícil priorizar os tipos de falsificação a serem mitigados e não será possível entender como o comportamento do ataque está mudando. A visibilidade é fundamental para as defesas dinâmicas e de longo prazo.

O iSOC oferece:

- Transparência: Os ataques são detectados e investigados rapidamente.

- Segurança: Aprendemos continuamente e nos mantemos à frente de futuros ataques, maximizando o desempenho da plataforma.

- Clientes satisfeitos: Os clientes se beneficiam da segurança contínua e do gerenciamento ativo de ameaças, proporcionando maior tranquilidade.

Em última análise, isso ajuda a proteger os usuários e a organização contra ameaças futuras e ainda desconhecidas.

A nuvem é essencial para a segurança contínua e a resposta rápida

Os sistemas de segurança também precisam ser capazes de implementar correções rapidamente para superar os agentes de ameaças e manter a proteção contínua.

É aí que entra a tecnologia baseada em nuvem:

- A verificação ocorre na nuvem: Todas as tentativas de verificação são feitas na nuvem e não no dispositivo. Se um invasor conseguir comprometer física ou digitalmente um dispositivo com ransomware, por exemplo, a verificação não será afetada porque está separada das possíveis vulnerabilidades do dispositivo.

- A nuvem potencializa o iSOC: o iProov é capaz de monitorar e analisar os ataques aos nossos sistemas em tempo real porque fazemos a verificação na nuvem. Isso significa visibilidade total do ambiente de execução.

- As atualizações podem ser implementadas rapidamente: A implementação do SDK baseado em nuvem significa que, se as atualizações da plataforma precisarem ser implementadas em resposta a uma determinada ameaça, elas poderão ser feitas no lado do servidor, em vez de os dispositivos serem atualizados manualmente. As defesas e os algoritmos podem ser atualizados continuamente, o que pode dificultar muito a vida dos invasores.

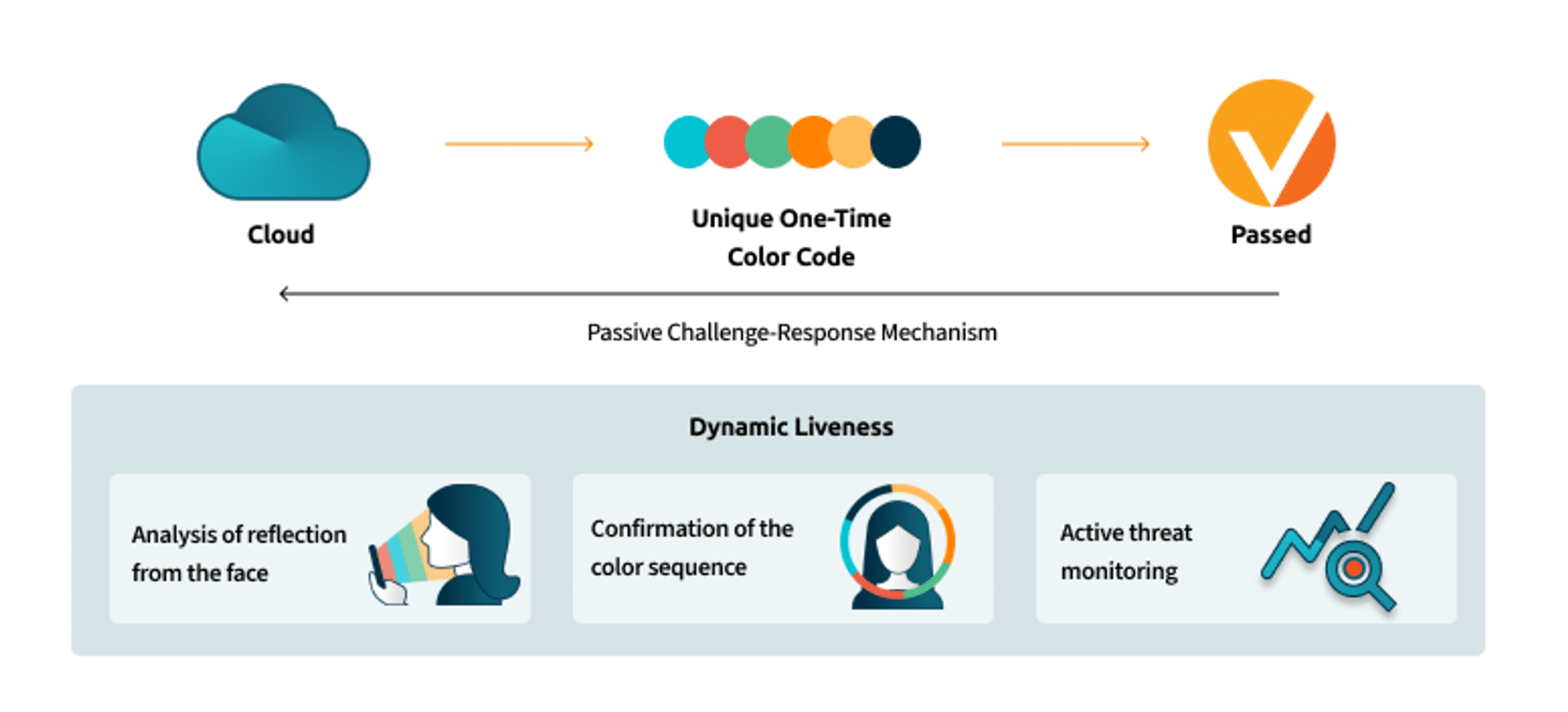

Mecanismo exclusivo de resposta a desafios passivos garante autenticidade em tempo real

Ameaças sofisticadas, como as deepfakes, muitas vezes podem emular com sucesso uma pessoa verificando a si mesma, o que muitas tecnologias de vivacidade não conseguem detectar. São necessários métodos de verificação avançados para proteger contra tipos de ameaças avançadas.

Como funciona nossa tecnologia de desafio-resposta? A tela do dispositivo do usuário ilumina seu rosto com uma sequência imprevisível de cores. Analisamos os reflexos da luz da tela no rosto do usuário. A maneira como a luz reflete e interage com o rosto nos diz se ele é um ser humano tridimensional real ou não.

A sequência de cores que vemos refletida no rosto deve ser a sequência que dissemos ao dispositivo para piscar. Se parecer realista, mas a sequência de cores estiver errada, saberemos que estamos vendo uma falsificação.

Uma vez usada, ela não pode ser reproduzida por uma pessoa que esteja tentando usar uma verificação anterior para falsificar o sistema. É inútil se for roubada porque a sequência é exclusiva e fica obsoleta assim que é usada. O processo é extremamente fácil de usar e totalmente passivo.

Em última análise, como as ameaças estão em constante evolução, é essencial entender o cenário de ameaças e tomar decisões com base em inteligência real e em produção. O iProov emprega as tecnologias discutidas - iSOC, verificação baseada em nuvem e tecnologia exclusiva de desafio-resposta passiva, entre outras - para fornecer a solução preferida das organizações mais preocupadas com a segurança do mundo. Você está protegido e tranquilo, e o gerenciamento ativo de ameaças está em vigor para se defender contra ameaças novas e ainda desconhecidas.

Para saber mais sobre as principais tecnologias e metodologias de ataque observadas pelo iSOC, baixe nosso relatório, ' iProov Threat Intelligence Report 2024: The Impact of Generative AI on Remote Identity Verification" (O impacto da IA geradora na verificação remota de identidade). Ele destaca padrões anteriormente desconhecidos de ataques biométricos que podem ajudar as organizações a tomar decisões mais informadas sobre a seleção de tecnologias biométricas. Leia o relatório completo aqui.