11 de junio de 2023

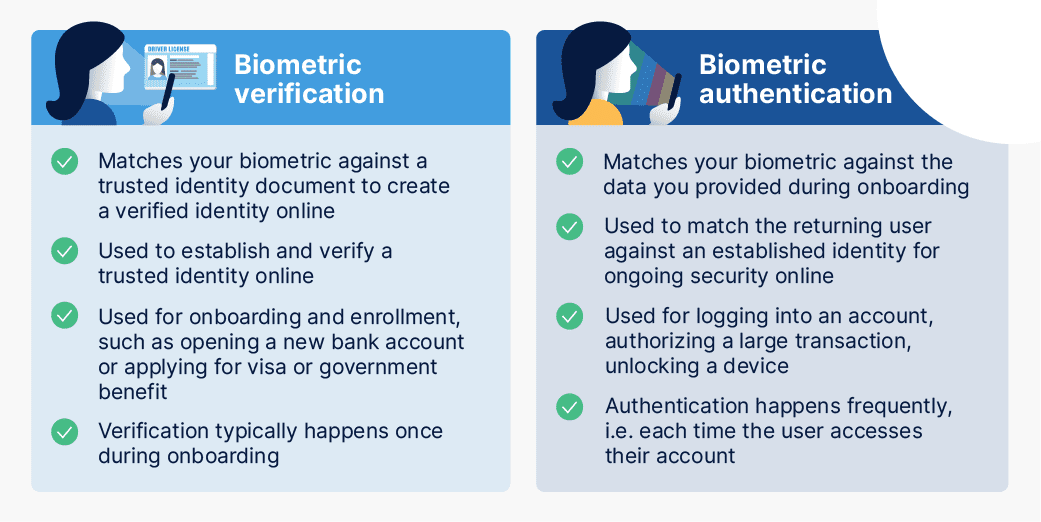

En la era digital actual, ha aumentado la demanda de medidas sólidas de verificación de identidad y seguridad. Métodos tradicionales como las contraseñas, los códigos de un solo uso (OTP) y la verificación por videollamada están fallando tanto a las organizaciones como a los usuarios.

La verificación facial biométrica destaca como la forma más segura y sencilla de demostrar la identidad en línea, pero hay muchas empresas diferentes entre las que elegir.

Para ayudarle, hemos elaborado una guía completa que le permitirá tomar una decisión informada que se ajuste perfectamente a las necesidades de su organización. Repasemos sus principales consideraciones a la hora de evaluar proveedores biométricos.

1. Evaluar la seguridad

El primer paso es determinar los niveles de seguridad necesarios e identificar los riesgos en su propia organización. ¿Cuáles son las implicaciones de la apropiación de cuentas? Para los bancos, podría significar el vaciado de una cuenta o el robo de grandes sumas de dinero.

¿Qué daño podría causar a su organización permitir que los delincuentes creen cuentas fraudulentas utilizando una identidad robada o sintética? Si pertenece al sector financiero, los estafadores pueden crear cuentas para blanquear dinero, y usted corre el riesgo de ser procesado por los organismos reguladores por no seguir las directrices de conocimiento del cliente (CSC) o de lucha contra el blanqueo de capitales (L BC). Si usted es un organismo público, los defraudadores podrían robar dinero destinado a prestaciones sociales.

También debe tenerse en cuenta la escala potencial del problema, ya que un ataque a gran escala podría dar lugar a miles de cuentas comprometidas con éxito en un corto período de tiempo.

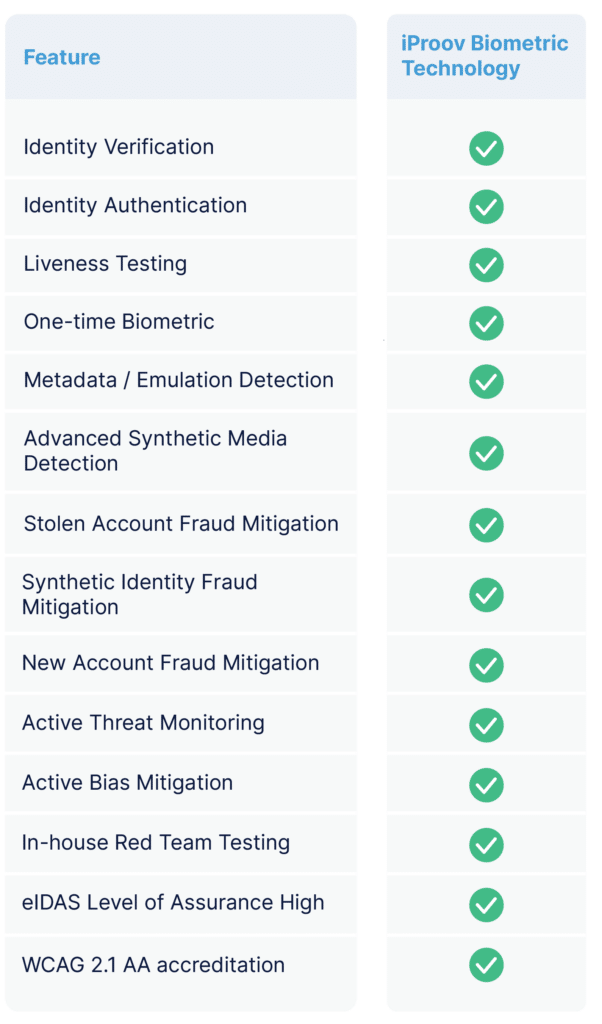

A partir de ahí, puede evaluar las defensas del proveedor biométrico. Aquí tienes una lista de áreas sobre las que puedes preguntar al proveedor:

- Detección de falsificaciones:

- Infórmese sobre las capacidades anti-spoofing del proveedor. ¿Cómo detectan y evitan los ataques de presentación (por ejemplo, fotos, vídeos o máscaras 3D)? La detección de ataques de presentación (PAD) puede detectar ataques como máscaras e impresiones en papel.

- ¿Puede la solución defenderse contra ataques más sofisticados contra los que el sector no certifica defensa actualmente, como ataques inyectados digitalmente, deepfakes y ataques de IA generativa?

- Determine hasta qué punto los despliegues del proveedor han sido probados por agencias de pruebas de penetración acreditadas externamente o por el propio Equipo Rojo de un gobierno.

- Detección de actividad:

- ¿Incorpora la solución controles de actividad? ¿Cómo se ha probado y acreditado su tecnología de control de actividad?

- ¿Qué técnicas se utilizan? La capacidad de detección de una sola trama ofrece poca protección a las organizaciones, por lo que se recomienda la capacidad de detección de varias tramas. ¿La solución es pasiva o activa?

- Seguridad en evolución:

- ¿Cómo se adelantan las defensas del proveedor a la evolución del panorama de amenazas? Pregunte: ¿cómo se defienden contra las amenazas de día cero? ¿Qué metadatos e imágenes analizan como parte de sus métodos de detección de amenazas? ¿Cómo protegen la integridad de su software de ciberataques como los emuladores?

- Un Centro de Operaciones de Seguridad (SOC ) es vital para detectar y prevenir de forma continua la IA generativa, las deepfakes, los intercambios de caras y las técnicas de manipulación de metadatos.

2. Evaluar la usabilidad y la inclusión

La usabilidad y la inclusividad determinan la aceptación de la solución biométrica por parte de los usuarios. Su solución biométrica debe ser utilizable por la mayor parte posible de la población. Garantizar la inclusividad no sólo es lo correcto, sino que también amplía su mercado total y, por tanto, puede maximizar los ingresos. He aquí algunas áreas que deben cubrirse:

- Inclusividad: ¿Puede el proveedor demostrar cómo mitiga activamente los prejuicios? ¿Presta ya asistencia a clientes en múltiples regiones y para diversas poblaciones de clientes? ¿Entrena sus algoritmos con conjuntos de datos diversos? ¿La solución es accesible tanto para los recién llegados al mundo digital como para los nativos? ¿Puede utilizarse en cualquier dispositivo? ¿Qué tipos, marcas y modelos son compatibles?

- Certificación: ¿Cumple el proveedor de servicios biométricos las normas WCAG 2.2 AA y 508?

- Usabilidad y comodidad: ¿Pueden los usuarios completar la autenticación fácilmente? ¿Qué técnicas se aplican para favorecer los índices de finalización y mitigar la fricción? ¿Puede demostrar un rendimiento mejorado y un alto índice de éxito?

3. Abordar los problemas de privacidad

Cuando seleccione un proveedor, hágase las siguientes preguntas:

- ¿Cómo y dónde se procesan y almacenan los datos? ¿Qué tipo de medidas de seguridad se aplican para proteger los datos biométricos recogidos?

- ¿Cómo cumple el proveedor la normativa? ¿Tiene la organización la certificación ISO 27001, SOC 2 Tipo II?

- ¿Cómo gestionan la conservación y eliminación de datos, y el cumplimiento de la normativa sobre protección de datos, como el GDPR?

- ¿Cuál es el plan de recuperación en caso de catástrofe y continuidad de la actividad en caso de fallos del sistema u otras emergencias?

- Para las organizaciones de la UE: ¿cumple su organización el eIDAS y ha sido auditada con un nivel de garantía alto?

4. Comparación de la precisión y el rendimiento del sistema

Si falla una autenticación, por el motivo que sea, aumentará la frustración del usuario. Esto, a su vez, afecta a su imagen de marca y a la satisfacción del cliente, así como al coste. Pregunte: ¿cuál es el índice de precisión de su tecnología de verificación facial y cómo lo mide? ¿Cuáles son sus tasas medias de intentos de aprobación y de finalización en producción? Evalúe las siguientes áreas:

- Número de intentos para pasar: Cuando evalúe el rendimiento de un producto, pregunte por el número medio de intentos que necesitan los usuarios legítimos para pasar la autenticación. Aunque el objetivo es que todos los usuarios legítimos pasen en el primer intento, algunos fallos son inevitables. La medida en que el número medio de intentos es superior a uno indica la facilidad de uso del producto y su posible tasa de conversión. Solicite esta métrica al proveedor, junto con el tamaño de la muestra y el método de cálculo utilizado. Además, recabe la opinión de los clientes actuales para conocer sus experiencias.

- Tasas de falsa aceptación (FAR) y tasas de falso rechazo (FRR): Es importante establecer la FRR y FAR del proveedor para medir esto cuantitativamente. La calidad de la tecnología liveness de un proveedor influirá en las FAR y FRR.

- Rendimiento basado en el dispositivo: ¿Cómo garantiza el proveedor un rendimiento constante (altas tasas de finalización) independientemente del dispositivo utilizado?

5. Comprenda sus necesidades de escalabilidad

Al implantar la autenticación biométrica, muchas organizaciones tienen dudas sobre el nivel de adopción por parte de los usuarios. La demanda prevista puede diferir significativamente de los resultados reales. Debe asegurarse de que la solución que elija se amplíe de forma rápida y rentable. Si aloja la solución usted mismo, ¿puede aprovisionar y costear los servidores necesarios para cubrir todos los resultados? Si opta por un proveedor basado en la nube, evalúe su historial de gestión de altos niveles de demanda.

6. Comparar costes

Los precios de los sistemas biométricos pueden variar e incluir distintos componentes. Por ejemplo, algunos proveedores de servicios en la nube incluyen los costes de alojamiento en sus precios, mientras que otros esperan que la organización corra directamente con estos gastos. Para encontrar la mejor opción para su presupuesto, cree varios modelos de uso potenciales y trabaje con el proveedor para determinar el modelo más adecuado.

Pregunta: ¿Puede facilitar información sobre la estructura de costes de su servicio de verificación biométrica facial, incluidas las tasas de licencia, los modelos de suscripción o los costes adicionales?

7. Comprender el nivel de intervención humana del vendedor

Explore cómo gestionan los proveedores la intervención humana en sus procesos. La intervención manual tiene implicaciones tanto para la privacidad como para la precisión. Los controles manuales tampoco son escalables; los proveedores pueden tener dificultades para duplicar su plantilla si la carga de trabajo se duplica inesperadamente. Además, los sistemas operados por humanos tienen dificultades para identificar de forma coherente y precisa medios sintéticos como las deepfakes.

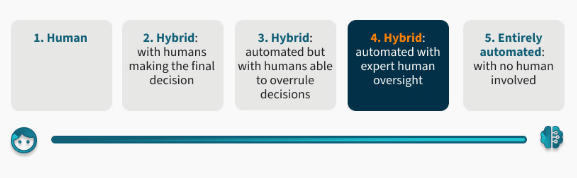

Los procesos de verificación biométrica humana, híbrida y automatizada pueden dividirse en cinco categorías:

Para aprovechar las ventajas de la tecnología biométrica, es aconsejable implantar procesos de verificación de identidad híbridos y automatizados que se apoyen en expertos humanos para la supervisión en tiempo real. Este enfoque garantiza resultados fiables y coherentes

Hay que tener en cuenta que todos los métodos de verificación de identidad a distancia son vulnerables a los ataques de medios sintéticos (como las deepfakes), ya se trate de llamadas de verificación por vídeo operadas por humanos, de procesos híbridos con comprobaciones biométricas faciales y supervisión humana, o de procesos totalmente automatizados. Más información sobre las amenazas a los sistemas de verificación de identidad a distancia aquí.

8. Evaluar el nivel de seguridad

Considéralo:

- El nivel de seguridad (LoA): El LoA se refiere a la certeza que se puede tener de que una identidad es realmente la "verdadera" identidad del solicitante. Cuanto mayor sea el nivel de garantía, más segura será la identidad y menor será el riesgo de que tengan éxito ataques como el fraude de cuentas nuevas, el fraude de identidad sintética y la usurpación de identidad. Pregunte: ¿Cómo determina la tecnología la autenticación en tiempo real, garantizando que no se trata de una repetición de una autenticación anterior? ¿Ofrecen distintos niveles de garantía para adaptarse a distintos casos de uso y apetito de riesgo (por ejemplo, acceso de baja seguridad frente a transacciones de alta seguridad)?

- La percepción de seguridad del cliente: Para lograr el equilibrio adecuado entre velocidad y seguridad, piense detenidamente en los escenarios a los que va a dar servicio. Una autenticación en una fracción de segundo puede no ofrecer la seguridad necesaria si un usuario está completando una transacción de gran valor, pero una autenticación que tarda 30 segundos puede causar frustración.

9. Considere el despliegue y la integración del proveedor

Pregunte: ¿Cómo se despliega la tecnología? Y, por término medio, ¿cuánto tarda en implantarse en producción? ¿Qué tipo de hardware o software se necesita para integrar la solución de verificación facial en su infraestructura actual?

¿Puede su sistema gestionar un gran número de solicitudes simultáneas en tiempo real? ¿Cuál es la velocidad de procesamiento y las transacciones por segundo (TPS) que puede gestionar? ¿Tendré un punto de contacto dedicado? ¿Qué medidas tomarán para mejorar nuestros resultados empresariales? ¿Cómo puedo medir el rendimiento? ¿Disponen de capacidad de elaboración de informes en tiempo real las 24 horas del día, los 7 días de la semana?

10. Compruebe el perfil y las referencias del vendedor

- ¿Tiene el proveedor una presencia fuerte en el sector? ¿Participa en el establecimiento de normas y colabora con otras organizaciones para definir el futuro del sector? ¿Ha recibido el proveedor algún premio? Elija un proveedor que goce de buena reputación, haya demostrado su valía, tenga buenas referencias y pueda demostrar una fuerte adopción en el mercado.

- ¿Con quién trabajan y a qué pruebas y auditorías se han sometido? Por ejemplo, elegir un proveedor con una base de clientes mundial puede ser crucial para garantizar la imparcialidad y la inclusión.

- ¿Es fácil trabajar con ellos? ¿Cuentan con personal y procesos orientados al cliente? ¿Qué dicen de ellos otros clientes y socios?

Si desea obtener más información sobre cómo iProov puede asegurar y agilizar la verificación, autenticación e incorporación en línea de su organización, reserve su demostración hoy mismo.