11 giugno 2023

Nell'era digitale di oggi, la richiesta di solide misure di verifica dell'identità e di sicurezza è aumentata. I metodi tradizionali, come le password, gli OTP (One-Time Passcode) e la verifica tramite videochiamata, stanno deludendo sia le organizzazioni che gli utenti.

La verifica biometrica del volto è il metodo più sicuro e semplice per dimostrare l'identità online, ma ci sono molte aziende diverse tra cui scegliere.

Per aiutarvi, abbiamo realizzato una guida completa per assicurarvi di prendere una decisione informata e perfettamente in linea con le esigenze della vostra organizzazione. Passiamo in rassegna le principali considerazioni da fare quando si valutano i fornitori di sistemi biometrici.

1. Valutare la sicurezza

Il primo passo consiste nel determinare i livelli di sicurezza necessari e nell'identificare i rischi della propria organizzazione. Quali sono le implicazioni di un'acquisizione di un conto? Per le banche, questo potrebbe significare lo svuotamento di un conto o il furto di ingenti somme di denaro.

Quali danni potrebbero essere causati alla vostra organizzazione permettendo ai criminali di creare conti fraudolenti utilizzando un'identità rubata o sintetica? Se siete nel settore finanziario, i truffatori possono creare conti per il riciclaggio di denaro e rischiate di essere perseguiti dalle autorità di regolamentazione per non aver rispettato le linee guida sul know-your-customer (KYC) o sull' antiriciclaggio (AML). Se siete un ente governativo, i truffatori potrebbero rubare il denaro destinato alle prestazioni sociali.

Occorre inoltre considerare la potenziale portata del problema, poiché un attacco su larga scala potrebbe portare a migliaia di account compromessi con successo in un breve periodo di tempo.

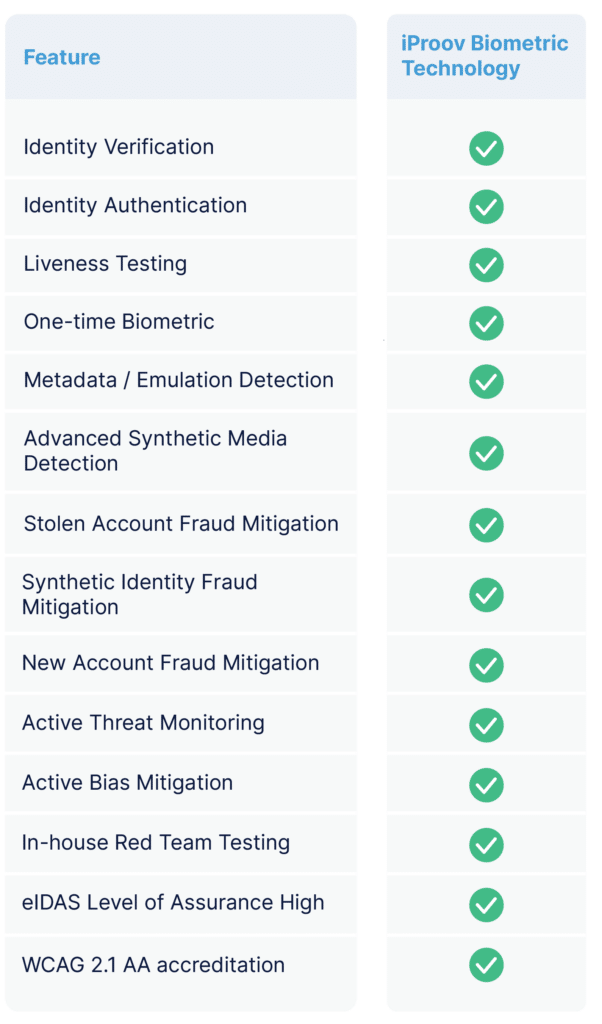

Da qui è possibile valutare le difese del fornitore di biometria. Ecco un elenco di aree su cui chiedere al fornitore:

- Rilevamento di spoof:

- Informatevi sulle capacità anti-spoofing del fornitore. Come rilevano e prevengono gli attacchi alle presentazioni (ad esempio, foto, video o maschere 3D)? Il rilevamento degli attacchi di presentazione (PAD) è in grado di rilevare attacchi quali maschere e stampe cartacee.

- La soluzione è in grado di difendere da attacchi più sofisticati contro i quali il settore attualmente non certifica la difesa, come gli attacchi iniettati digitalmente, i deepfake e gli attacchi generativi dell'intelligenza artificiale?

- Determinare fino a che punto le implementazioni del fornitore sono state testate da agenzie di penetrazione accreditate esternamente o dal Red Team del governo.

- Rilevamento della vivacità:

- La soluzione incorpora controlli di vivacità? Come è stata testata e accreditata la tecnologia Liveness?

- Quali sono le tecniche utilizzate? La liveness single-frame fornisce poca protezione alle organizzazioni e si consiglia la liveness mutli-frame. La soluzione è passiva o attiva?

- Evoluzione della sicurezza:

- In che modo le difese del fornitore sono all'avanguardia rispetto all'evoluzione del panorama delle minacce? Chiedete: come vi difendete dalle minacce zero-day? Quali metadati e immagini analizzate come parte dei vostri metodi di rilevamento delle minacce? Come proteggete l'integrità del vostro software da attacchi informatici come gli emulatori?

- Un centro operativo per la sicurezza (SOC) è fondamentale per individuare e prevenire costantemente l'IA generativa, i deepfake, i face swap e le tecniche di manipolazione dei metadati.

2. Valutare l'usabilità e l'inclusività

L'usabilità e l'inclusività determinano il modo in cui la soluzione biometrica sarà accettata e accolta dagli utenti. La vostra soluzione biometrica deve essere utilizzabile dalla maggior parte della popolazione possibile. Garantire l'inclusività non è solo la cosa giusta da fare, ma espande anche il vostro mercato totale indirizzabile e quindi può massimizzare i ricavi. Ecco alcune aree da coprire:

- Inclusività: Il fornitore può dimostrare come riduce attivamente i pregiudizi? Supportano già clienti in più regioni e per popolazioni di clienti diverse? Addestrano i loro algoritmi su set di dati diversi? La soluzione è accessibile sia ai neofiti digitali sia ai nativi digitali? Può essere utilizzata su qualsiasi dispositivo - quali tipi, marche e modelli supportano?

- Certificazione: Il fornitore di biometria è conforme alle WCAG 2.2 AA e 508?

- Usabilità e convenienza: Gli utenti possono completare facilmente l'autenticazione? Quali tecniche sono state implementate per supportare i tassi di completamento e mitigare l'attrito? È in grado di dimostrare prestazioni migliori e alti tassi di successo?

3. Affrontare i problemi di privacy

Quando si sceglie un fornitore, porre le seguenti domande:

- Come e dove vengono elaborati e conservati i dati? Quali misure di sicurezza sono state adottate per proteggere i dati biometrici raccolti?

- In che modo il fornitore rispetta le normative? L'organizzazione è certificata ISO 27001, SOC 2 Tipo II?

- Come gestite la conservazione e la cancellazione dei dati e la conformità alle normative sulla protezione dei dati, come il GDPR?

- Qual è il piano di disaster recovery e continuità operativa in caso di guasti al sistema o altre emergenze?

- Per le organizzazioni dell'UE: la vostra organizzazione è conforme e sottoposta ad audit secondo il livello di garanzia eIDAS High?

4. Confronto della precisione e delle prestazioni del sistema

Se l'autenticazione non riesce, per qualsiasi motivo, la frustrazione dell'utente aumenta. Questo, a sua volta, influisce sull'immagine del vostro marchio e sulla soddisfazione dei clienti, oltre che sui costi. Chiedetevi: qual è il tasso di precisione della vostra tecnologia di verifica facciale e come lo misurate? Quali sono i vostri tentativi medi di superamento e i tassi di completamento in produzione? Valutate le seguenti aree:

- Numero di tentativi per superare l'autenticazione: Nel valutare le prestazioni di un prodotto, chiedete il numero medio di tentativi necessari agli utenti autentici per superare l'autenticazione. Anche se l'obiettivo è che ogni utente legittimo passi al primo tentativo, alcuni fallimenti sono inevitabili. La misura in cui il numero medio di tentativi supera l'uno indica l'usabilità del prodotto e il probabile tasso di conversione. Richiedete al fornitore questa metrica, insieme alla dimensione del campione e al metodo di calcolo utilizzato. Inoltre, raccogliete i feedback dei clienti esistenti per ottenere informazioni sulle loro esperienze.

- Tassi di falsa accettazione (FAR) e di falso rifiuto (FRR): È importante stabilire l'FRR e il FAR del fornitore per misurarlo quantitativamente. La qualità della tecnologia Liveness di un fornitore influisce su FAR e FRR.

- Prestazioni basate sul dispositivo: Come fa il fornitore a garantire prestazioni costanti (tassi di completamento elevati) indipendentemente dal dispositivo utilizzato?

5. Comprendere le esigenze di scalabilità

Quando si implementa l'autenticazione biometrica, molte organizzazioni sono incerte sul livello di adozione da parte degli utenti. La domanda prevista potrebbe essere molto diversa dai risultati effettivi. È necessario assicurarsi che la soluzione scelta sia scalabile in modo rapido e conveniente. Se la soluzione è ospitata da voi stessi, siete in grado di fornire e permettervi i server necessari per coprire tutti i risultati? Se optate per un fornitore basato sul cloud, valutate la sua esperienza nella gestione di livelli elevati di domanda.

6. Confronto dei costi

I prezzi dei sistemi biometrici possono variare e includere diverse componenti. Ad esempio, alcuni fornitori di cloud includono i costi di hosting nel loro prezzo, mentre altri prevedono che l'organizzazione sostenga direttamente queste spese. Per trovare l'opzione migliore per il vostro budget, create diversi modelli di utilizzo potenziali e collaborate con il fornitore per determinare il modello più adatto.

Chiedere: Potete fornire informazioni sulla struttura dei costi del vostro servizio di verifica biometrica facciale, compresi eventuali costi di licenza, modelli di abbonamento o costi aggiuntivi?

7. Capire il livello di intervento umano del fornitore

Scoprite come i fornitori gestiscono l'intervento umano nei loro processi. L'intervento manuale ha implicazioni sia per la privacy che per l'accuratezza. I controlli manuali mancano anche di scalabilità; i fornitori possono avere difficoltà a raddoppiare la forza lavoro se il carico di lavoro raddoppia inaspettatamente. Inoltre, i sistemi gestiti dall'uomo faticano a identificare in modo coerente e accurato i media sintetici come i deepfake.

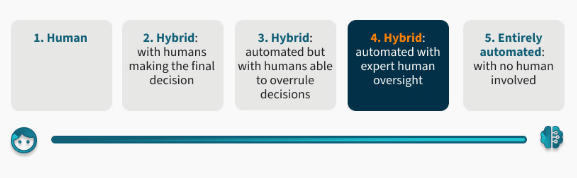

I processi di verifica biometrica umana, ibrida e automatizzata possono essere suddivisi in cinque categorie:

Per sfruttare i vantaggi della tecnologia biometrica, è consigliabile implementare processi di verifica dell'identità ibridi e automatizzati che si avvalgono di esperti umani per la supervisione in tempo reale. Questo approccio garantisce risultati affidabili e coerenti

Va notato che tutti i metodi di verifica dell'identità a distanza sono vulnerabili agli attacchi di tipo sintetico (come i deepfake), sia che si tratti di chiamate di verifica video gestite dall'uomo, sia che si tratti di processi ibridi con controlli biometrici facciali e supervisione umana, sia che si tratti di processi completamente automatizzati. Per saperne di più sulle minacce ai sistemi di verifica dell'identità a distanza, leggete qui.

8. Valutare il livello di garanzia

Considerate:

- Il livello di garanzia (LoA): Il LoA si riferisce alla certezza che un'identità possa essere considerata come la "vera" identità del richiedente. Più alto è il livello di garanzia, più sicura è l'identità e minore è il rischio di attacchi riusciti, come la frode di nuovi account, la frode di identità sintetica e l'acquisizione di identità. Chiedete: In che modo la tecnologia determina l'autenticazione in tempo reale, garantendo che non si tratti di una ripetizione di un'autenticazione precedente? Offrono diversi livelli di garanzia per adattarsi ai diversi casi d'uso e alla propensione al rischio (ad esempio, accesso a bassa sicurezza o transazioni ad alta sicurezza)?

- La percezione della sicurezza da parte del cliente: Per trovare il giusto equilibrio tra velocità e sicurezza, pensate attentamente agli scenari che dovrete servire. Un'autenticazione in una frazione di secondo potrebbe non offrire la rassicurazione necessaria se un utente sta completando una transazione di alto valore, ma un'autenticazione che richiede 30 secondi potrebbe causare frustrazione.

9. Considerare la distribuzione e l'integrazione del fornitore

Chiedete: come viene distribuita la tecnologia? E, in media, quanto tempo richiede l'implementazione in produzione? Che tipo di hardware o software è necessario per integrare la soluzione di verifica facciale nell'infrastruttura esistente?

Il vostro sistema è in grado di gestire un gran numero di richieste simultanee in tempo reale? Qual è la velocità di elaborazione e le transazioni al secondo (TPS) che può gestire? Avrò un punto di contatto dedicato? Quali misure adotteranno per migliorare i nostri risultati di business? Come posso misurare le prestazioni? Disponete di funzionalità di reporting in tempo reale, 24 ore su 24, 7 giorni su 7?

10. Controllare il profilo e le referenze del fornitore

- Il fornitore ha una forte presenza nel settore? È coinvolto nella definizione di standard e nella collaborazione con altre organizzazioni per definire il futuro del settore? Il fornitore ha vinto qualche premio? Scegliete un fornitore che abbia una buona reputazione, sia collaudato, abbia buone referenze e possa dimostrare una forte adozione da parte del mercato.

- Con chi lavorano e a quali test e verifiche sono stati sottoposti? Ad esempio, la scelta di un fornitore con una base clienti globale potrebbe essere cruciale per fornire rassicurazioni sulla parzialità e sull'inclusività.

- È facile lavorare con loro? Hanno persone e processi incentrati sul cliente? Cosa dicono di loro gli altri clienti e partner?

Se volete saperne di più su come iProov può proteggere e semplificare la verifica, l'autenticazione e l'onboarding online della vostra organizzazione, prenotate oggi stesso la vostra demo.