11 juin 2023

À l'ère du numérique, la demande en matière de vérification d'identité et de mesures de sécurité robustes a explosé. Les méthodes traditionnelles telles que les mots de passe, les codes à usage unique (OTP) et la vérification par appel vidéo ne répondent plus aux attentes des organisations et des utilisateurs.

La vérification biométrique du visage est le moyen le plus sûr et le plus convivial de prouver son identité en ligne, mais il existe de nombreuses entreprises parmi lesquelles choisir.

Pour vous aider, nous avons élaboré un guide complet afin que vous puissiez prendre une décision éclairée qui corresponde parfaitement aux besoins de votre organisation. Passons en revue les principales considérations à prendre en compte lors de l'évaluation des fournisseurs de solutions biométriques.

1. Évaluer la sécurité

La toute première étape consiste à déterminer les niveaux de sécurité requis et à identifier les risques au sein de votre propre organisation. Quelles sont les conséquences de la prise de contrôle d'un compte? Pour les banques, cela peut signifier qu'un compte est vidé ou que d'importantes sommes d'argent sont volées.

Quels dommages votre organisation pourrait-elle subir en permettant à des criminels d'ouvrir des comptes frauduleux à l'aide d'une identité volée ou synthétique? Si vous travaillez dans le secteur financier, les fraudeurs peuvent ouvrir des comptes à des fins de blanchiment d'argent et vous risquez d'être poursuivi par les autorités de réglementation pour n'avoir pas respecté les directives relatives à la connaissance du client (KYC ) ou à la lutte contre le blanchiment d'argent (AML). Si vous êtes un organisme public, les fraudeurs peuvent voler l'argent alloué aux prestations sociales.

L'ampleur potentielle du problème doit également être prise en compte, car une attaque de masse pourrait entraîner la compromission de milliers de comptes en peu de temps.

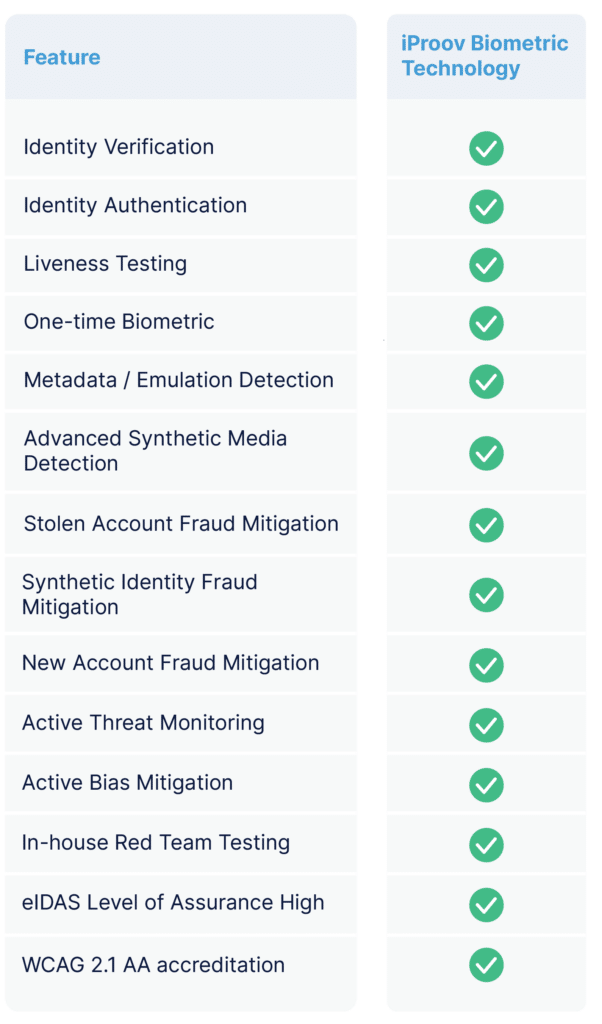

À partir de là, vous pouvez évaluer les défenses du fournisseur de biométrie. Voici une liste de points sur lesquels vous pouvez interroger le fournisseur :

- Détection d'usurpation d'identité :

- Renseignez-vous sur les capacités du fournisseur en matière de lutte contre l'usurpation d'identité. Comment détecte-t-il et prévient-il les attaques par présentation (par exemple, photos, vidéos ou masques en 3D) ? La détection des attaques de présentation (PAD) peut détecter des attaques telles que les masques et les impressions sur papier.

- La solution peut-elle se défendre contre des attaques plus sophistiquées contre lesquelles l'industrie ne certifie actuellement pas de défense - telles que les attaques par injection numérique, les deepfakes et les attaques génératives de l'IA?

- Déterminez dans quelle mesure les déploiements du fournisseur ont été testés par des agences de test de pénétration accréditées en externe ou par l'équipe rouge d'un gouvernement.

- Détection de l'existence :

- La solution intègre-t-elle des vérifications de l'état de préparation ? Comment la technologie de contrôle de l'intégrité a-t-elle été testée et accréditée ?

- Quelles sont les techniques utilisées ? La permanence d'une seule trame n'offre qu'une faible protection aux organisations, et la permanence de plusieurs trames est recommandée. La solution est-elle passive ou active ?

- Sécurité évolutive :

- Comment les défenses du fournisseur peuvent-elles rester à la pointe de l'évolution du paysage des menaces ? Posez la question suivante : comment vous défendez-vous contre les menaces de type "zero-day" ? Quelles métadonnées et données d'imagerie analysez-vous dans le cadre de vos méthodes de détection des menaces ? Comment protégez-vous l'intégrité de vos logiciels contre les cyberattaques telles que les émulateurs ?

- Un centre d'opérations de sécurité (SOC) est essentiel pour détecter et prévenir en permanence l'IA générative, les deepfakes, les échanges de visages et les techniques de manipulation des métadonnées.

2. Évaluer la facilité d'utilisation et l'inclusivité

La facilité d'utilisation et l'inclusivité déterminent la manière dont la solution biométrique sera acceptée et adoptée par les utilisateurs. Votre solution biométrique doit pouvoir être utilisée par la plus grande partie possible de la population. Garantir l'inclusivité n'est pas seulement la bonne chose à faire, c'est aussi un moyen d'élargir votre marché total et donc de maximiser vos revenus. Voici quelques domaines à couvrir :

- L'inclusivité : Le fournisseur peut-il démontrer qu'il s'efforce activement d'éviter les préjugés ? Prend-il déjà en charge des clients dans plusieurs régions et pour des populations de clients diversifiées ? Entraîne-t-il ses algorithmes sur des ensembles de données divers ? La solution est-elle accessible aux néophytes et aux natifs du numérique ? Peut-elle être utilisée sur n'importe quel appareil - quels sont les types, les marques et les modèles pris en charge ?

- Certification : Le fournisseur de solutions biométriques est-il conforme aux normes WCAG 2.2 AA et 508?

- Facilité d'utilisation et commodité : Les utilisateurs peuvent-ils effectuer l'authentification facilement ? Quelles sont les techniques mises en œuvre pour favoriser les taux d'achèvement et atténuer les frictions ? L'authentification peut-elle démontrer une amélioration des performances et des taux de réussite élevés ?

3. Répondre aux préoccupations en matière de protection de la vie privée

Lors de la sélection d'un fournisseur, posez les questions suivantes :

- Comment et où les données sont-elles traitées et stockées ? Quels types de mesures de sécurité sont mis en place pour protéger les données biométriques collectées ?

- Comment le fournisseur se conforme-t-il à la réglementation ? L'organisation est-elle certifiée ISO 27001, SOC 2 Type II ?

- Comment gérez-vous la conservation et la suppression des données, ainsi que la conformité aux réglementations en matière de protection des données, telles que le GDPR ?

- Quel est le plan de reprise après sinistre et de continuité des activités en cas de défaillance du système ou d'autres urgences ?

- Pour les organisations de l'UE : votre organisation est-elle conforme et a-t-elle fait l'objet d'un audit selon le niveau d'assurance élevé d'eIDAS ?

4. Comparer la précision et les performances du système

Si l'authentification échoue, pour quelque raison que ce soit, la frustration de l'utilisateur augmente. Cela affecte votre image de marque et la satisfaction de vos clients, ainsi que les coûts. Posez la question suivante : quel est le taux de précision de votre technologie de vérification faciale et comment le mesurez-vous ? Quels sont vos taux moyens de réussite et d'achèvement en production ? Évaluez les domaines suivants :

- Nombre de tentatives de réussite : Lorsque vous évaluez les performances d'un produit, demandez le nombre moyen de tentatives dont les utilisateurs légitimes ont besoin pour réussir l'authentification. Bien que l'objectif soit que chaque utilisateur légitime réussisse du premier coup, certains échecs sont inévitables. La mesure dans laquelle le nombre moyen de tentatives est supérieur à un indique la facilité d'utilisation du produit et le taux de conversion probable. Demandez au fournisseur de vous communiquer cette mesure, ainsi que la taille de l'échantillon et la méthode de calcul utilisée. En outre, recueillez les commentaires des clients existants afin de mieux comprendre leur expérience.

- Taux de fausses acceptations (FAR) et taux de faux rejets (FRR) : Il est important d'établir les taux de fausses acceptations (FRR) et de faux rejets (FAR) du fournisseur afin de mesurer quantitativement ce phénomène. La qualité de la technologie d'identification de la présence d'un fournisseur aura un impact sur le FAR et le FRR.

- Performances basées sur l'appareil : Comment le fournisseur garantit-il des performances constantes (taux d'achèvement élevés) quel que soit l'appareil utilisé ?

5. Comprendre vos besoins en matière d'évolutivité

Lors de la mise en œuvre de l'authentification biométrique, de nombreuses organisations ne sont pas sûres du niveau d'adoption par les utilisateurs. La demande prévue peut être très différente des résultats réels. Vous devez vous assurer que la solution que vous choisissez évoluera rapidement et de manière rentable. Si vous hébergez vous-même la solution, pouvez-vous provisionner et financer les serveurs nécessaires pour couvrir tous les résultats ? Si vous optez pour un fournisseur de services en nuage, évaluez ses antécédents en matière de gestion de niveaux élevés de demande.

6. Comparer les coûts

Le prix des systèmes biométriques peut varier et inclure différents éléments. Par exemple, certains fournisseurs de solutions en nuage incluent les coûts d'hébergement dans leur prix, tandis que d'autres s'attendent à ce que l'organisation supporte directement ces dépenses. Pour trouver la meilleure option pour votre budget, créez plusieurs modèles d'utilisation potentiels et travaillez avec le fournisseur pour déterminer le modèle le plus approprié.

Posez la question : Pouvez-vous fournir des informations sur la structure des coûts de votre service de vérification biométrique faciale, y compris les frais de licence, les modèles d'abonnement ou les coûts supplémentaires ?

7. Comprendre le niveau d'intervention humaine du fournisseur

Découvrez comment les fournisseurs gèrent l'intervention humaine dans leurs processus. L'intervention manuelle a des conséquences à la fois sur la protection de la vie privée et sur l'exactitude des données. Les contrôles manuels manquent également d'évolutivité ; les fournisseurs peuvent avoir du mal à doubler leurs effectifs si la charge de travail double de manière inattendue. En outre, les systèmes gérés par l'homme ont du mal à identifier de manière cohérente et précise les médias synthétiques tels que les "deepfakes".

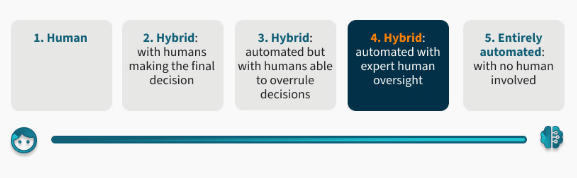

Les processus de vérification biométrique humains, hybrides et automatisés peuvent être classés en cinq catégories :

Pour profiter des avantages de la technologie biométrique, il est conseillé de déployer des processus de vérification d'identité hybrides et automatisés qui s'appuient sur des experts humains pour une supervision en temps réel. Cette approche garantit des résultats fiables et cohérents

Il convient de noter que toutes les méthodes de vérification d'identité à distance sont vulnérables aux attaques par médias synthétiques (telles que les "deepfakes"), qu'il s'agisse d'appels de vérification vidéo opérés par des humains, de processus hybrides avec contrôles biométriques faciaux et supervision humaine, ou de processus entièrement automatisés. Pour en savoir plus sur les menaces qui pèsent sur les systèmes de vérification d'identité à distance, cliquez ici.

8. Évaluer le niveau d'assurance

Envisager :

- Le niveau d'assurance (LoA) : Le niveau d'assurance fait référence à la certitude que l'on peut avoir qu'une identité est effectivement la "véritable" identité du demandeur. Plus le niveau d'assurance est élevé, plus l'identité est sûre et plus le risque d'attaques réussies telles que la fraude au nouveau compte, la fraude à l'identité synthétique et la prise de contrôle de l'identité est faible. Posez la question : Comment la technologie détermine-t-elle l'authentification en temps réel, en s'assurant qu'il ne s'agit pas d'une répétition d'une authentification antérieure ? Offre-t-elle différents niveaux d'assurance pour s'adapter aux différents cas d'utilisation et à l'appétit pour le risque (par exemple, accès à faible sécurité ou transactions à haute sécurité) ?

- la perception de l'assurance par le client : Pour trouver le bon équilibre entre rapidité et sécurité, réfléchissez bien aux scénarios que vous allez servir. Une authentification en une fraction de seconde peut ne pas offrir l'assurance nécessaire si l'utilisateur effectue une transaction de grande valeur, mais une authentification qui prend 30 secondes peut être source de frustration.

9. Tenir compte du déploiement et de l'intégration du fournisseur

Demandez : comment la technologie est-elle déployée ? Et, en moyenne, combien de temps faut-il pour la déployer en production ? Quel type de matériel ou de logiciel est nécessaire pour intégrer la solution de vérification faciale dans votre infrastructure existante ?

Votre système peut-il traiter un grand nombre de demandes simultanées en temps réel ? Quelle est la vitesse de traitement et le nombre de transactions par seconde (TPS) qu'il peut gérer ? Aurai-je un point de contact dédié ? Quelles mesures prendront-ils pour améliorer nos résultats commerciaux ? Comment puis-je mesurer les performances ? Disposez-vous de capacités de reporting en temps réel, 24 heures sur 24 et 7 jours sur 7 ?

10. Vérifier le profil et les références du vendeur

- Le fournisseur est-il bien implanté dans le secteur? Participe-t-il à l'élaboration de normes et collabore-t-il avec d'autres organisations pour définir l'avenir du secteur ? Le fournisseur a-t-il été récompensé ? Choisissez un fournisseur qui a une bonne réputation, qui a fait ses preuves, qui a de bonnes références et qui peut démontrer une forte adoption par le marché.

- Avec qui travaillent-ils et à quels tests et audits ont-ils été soumis ? Par exemple, le choix d'un fournisseur disposant d'une base de clientèle mondiale peut s'avérer crucial pour rassurer sur la partialité et l'inclusivité.

- Est-il facile de travailler avec eux ? Son personnel et ses processus sont-ils axés sur le client ? Que disent d'eux leurs autres clients et partenaires ?

Si vous souhaitez en savoir plus sur la façon dont iProov peut sécuriser et rationaliser la vérification, l'authentification et l'intégration en ligne de votre organisation, réservez votre démonstration dès aujourd'hui.