11. Juni 2023

Im heutigen digitalen Zeitalter ist die Nachfrage nach zuverlässigen Identitätsüberprüfungen und Sicherheitsmaßnahmen stark angestiegen. Herkömmliche Methoden wie Passwörter, One-Time-Passcodes (OTPs) und die Verifizierung per Videoanruf versagen bei Unternehmen und Benutzern gleichermaßen.

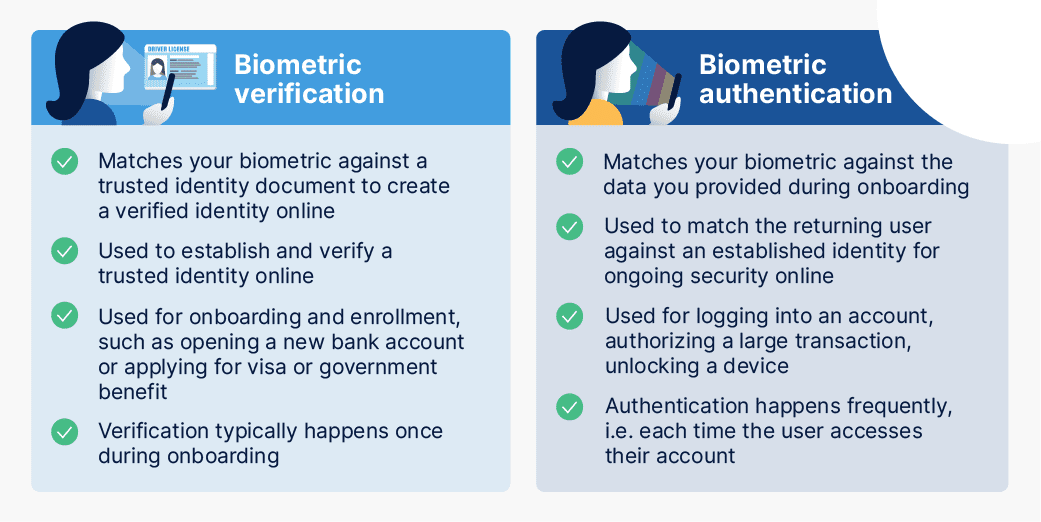

Die biometrische Gesichtsverifikation gilt als die sicherste und benutzerfreundlichste Art des Online-Identitätsnachweises, aber es gibt viele verschiedene Unternehmen, aus denen man wählen kann.

Um Sie dabei zu unterstützen, haben wir einen umfassenden Leitfaden erstellt, mit dem Sie eine fundierte Entscheidung treffen können, die perfekt auf die Anforderungen Ihres Unternehmens abgestimmt ist. Gehen wir die wichtigsten Überlegungen bei der Bewertung von Biometrieanbietern durch.

1. Bewertung der Sicherheit

Der allererste Schritt besteht darin, das erforderliche Sicherheitsniveau zu bestimmen und die Risiken im eigenen Unternehmen zu ermitteln. Was sind die Folgen einer Kontoübernahme? Für Banken könnte dies bedeuten, dass ein Konto geleert oder große Geldsummen gestohlen werden.

Welchen Schaden könnte Ihr Unternehmen erleiden, wenn Sie Kriminellen erlauben, mit einer gestohlenen oder synthetischen Identität betrügerische Konten einzurichten? Wenn Sie im Finanzsektor tätig sind, können Betrüger Konten zum Zweck der Geldwäsche einrichten, und Sie riskieren, von den Aufsichtsbehörden wegen Nichteinhaltung der Richtlinien zur Kundenidentifizierung (KYC) oder zur Bekämpfung der Geldwäsche (AML) belangt zu werden. Wenn Sie eine Regierungsbehörde sind, könnten Betrüger Geld stehlen, das für Sozialleistungen vorgesehen ist.

Das potenzielle Ausmaß des Problems sollte ebenfalls berücksichtigt werden, da ein Massenangriff in kurzer Zeit zu Tausenden von erfolgreich kompromittierten Konten führen könnte.

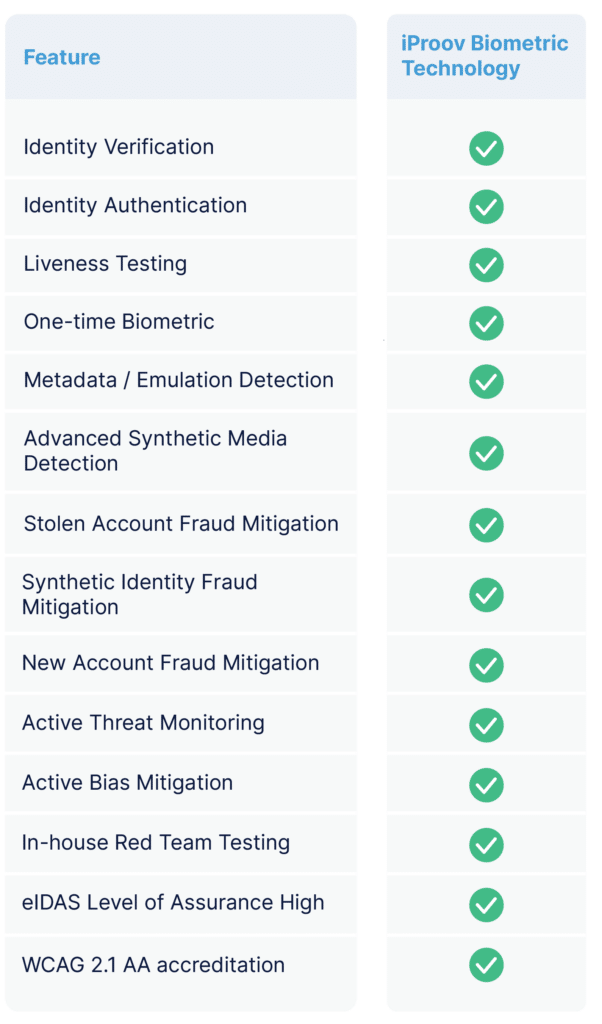

Von dort aus können Sie die Abwehrmaßnahmen des Anbieters biometrischer Daten beurteilen. Hier ist eine Liste von Bereichen, nach denen Sie den Anbieter fragen können:

- Spoof-Erkennung:

- Erkundigen Sie sich nach den Anti-Spoofing-Funktionen des Anbieters. Wie werden Präsentationsangriffe (z. B. Fotos, Videos oder 3D-Masken) erkannt und verhindert? Die Erkennung von Präsentationsangriffen (PAD) kann Angriffe wie Masken und Papierausdrucke erkennen.

- Kann die Lösung ausgefeiltere Angriffe abwehren, gegen die die Branche derzeit keinen zertifizierten Schutz bietet, wie z. B. digital injizierte Angriffe, Deepfakes und generative KI-Angriffe?

- Ermitteln Sie, inwieweit die Implementierungen des Anbieters von externen akkreditierten Penetrationstestagenturen oder dem eigenen Red Team einer Regierung getestet wurden.

- Erkennung des Vorhandenseins:

- Beinhaltet die Lösung Liveness Checks? Wie wurde ihre Liveness-Technologie getestet und akkreditiert?

- Welche Techniken werden verwendet? Single-Frame-Liveness bietet wenig Schutz für Unternehmen, daher wird Mutli-Frame-Liveness empfohlen. Ist die Lösung passiv oder aktiv?

- Die Sicherheit entwickelt sich weiter:

- Wie bleiben die Abwehrmaßnahmen des Anbieters der sich entwickelnden Bedrohungslandschaft voraus? Fragen Sie: Wie schützen Sie sich vor Zero-Day-Bedrohungen? Welche Meta- und Bilddaten analysieren Sie im Rahmen Ihrer Methoden zur Erkennung von Bedrohungen? Wie schützen Sie die Integrität Ihrer Software vor Cyberangriffen, z. B. durch Emulatoren?

- Ein Security Operations Centre (SOC ) ist unerlässlich, um generative KI, Deepfakes, Face Swaps und Techniken zur Manipulation von Metadaten kontinuierlich zu erkennen und zu verhindern.

2. Bewertung von Benutzerfreundlichkeit und Inklusivität

Benutzerfreundlichkeit und Inklusivität bestimmen, wie die biometrische Lösung von den Nutzern akzeptiert und angenommen wird. Ihre biometrische Lösung sollte von einem möglichst großen Teil der Bevölkerung genutzt werden können. Die Sicherstellung der Inklusivität ist nicht nur richtig, sondern vergrößert auch Ihren gesamten adressierbaren Markt und kann somit Ihre Einnahmen maximieren. Hier sind einige zu berücksichtigende Bereiche:

- Inklusivität: Kann der Anbieter nachweisen, wie er aktiv gegen Vorurteile vorgeht? Unterstützt er bereits Kunden in mehreren Regionen und für unterschiedliche Kundengruppen? Trainieren sie ihre Algorithmen auf unterschiedlichen Datensätzen? Ist die Lösung sowohl für digitale Neulinge als auch für "Digital Natives" zugänglich? Kann sie auf jedem Gerät verwendet werden - welche Typen, Marken und Modelle werden unterstützt?

- Zertifizierung: Ist der Anbieter biometrischer Daten konform mit WCAG 2.2 AA und 508?

- Benutzerfreundlichkeit und Komfort: Können die Nutzer die Authentifizierung problemlos durchführen? Welche Techniken werden eingesetzt, um die Abschlussraten zu unterstützen und Reibungsverluste zu verringern? Kann sie eine verbesserte Leistung und hohe Erfolgsquoten aufweisen?

3. Bedenken bezüglich des Datenschutzes ansprechen

Stellen Sie bei der Auswahl eines Anbieters die folgenden Fragen:

- Wie und wo werden die Daten verarbeitet und gespeichert? Welche Arten von Sicherheitsmaßnahmen gibt es zum Schutz der erhobenen biometrischen Daten?

- Wie hält der Anbieter die Vorschriften ein? Ist das Unternehmen nach ISO 27001, SOC 2 Typ II zertifiziert?

- Wie handhaben Sie die Aufbewahrung und Löschung von Daten und die Einhaltung von Datenschutzbestimmungen wie der GDPR?

- Wie sieht der Wiederherstellungs- und Geschäftskontinuitätsplan für den Fall von Systemausfällen oder anderen Notfällen aus?

- Für EU-Organisationen: Ist Ihre Organisation konform und nach eIDAS Level of Assurance High auditiert ?

4. Vergleich von Systemgenauigkeit und Leistung

Wenn eine Authentifizierung, aus welchem Grund auch immer, fehlschlägt, steigt die Frustration der Nutzer. Dies wiederum wirkt sich auf Ihr Markenimage und die Kundenzufriedenheit sowie auf die Kosten aus. Fragen Sie: Wie hoch ist die Genauigkeitsrate Ihrer Gesichtsverifizierungstechnologie und wie messen Sie diese? Wie hoch ist die durchschnittliche Anzahl der Versuche, die Prüfung zu bestehen, und wie hoch ist die Abschlussquote in der Produktion? Bewerten Sie die folgenden Bereiche:

- Anzahl der Versuche zum Bestehen: Fragen Sie bei der Bewertung der Leistung eines Produkts nach der durchschnittlichen Anzahl der Versuche, die echte Benutzer benötigen, um die Authentifizierung zu bestehen. Das Ziel ist zwar, dass jeder legitime Benutzer die Anmeldung beim ersten Versuch besteht, aber einige Fehlversuche sind unvermeidlich. Das Ausmaß, in dem die durchschnittliche Anzahl der Versuche über eins liegt, gibt Aufschluss über die Benutzerfreundlichkeit des Produkts und die wahrscheinliche Konversionsrate. Fordern Sie diese Kennzahl zusammen mit der Stichprobengröße und der verwendeten Berechnungsmethode vom Anbieter an. Holen Sie außerdem Feedback von bestehenden Kunden ein, um Einblicke in deren Erfahrungen zu erhalten.

- Falschakzeptanzrate (FAR) und Falschrückweisungsrate (FRR): Es ist wichtig, die FRR und FAR des Anbieters zu ermitteln, um diese quantitativ zu messen. Die Qualität der Liveness-Technologie eines Anbieters wirkt sich auf FAR und FRR aus.

- Geräteabhängige Leistung: Wie stellt der Anbieter eine gleichbleibende Leistung (hohe Abschlussraten) unabhängig vom verwendeten Gerät sicher?

5. Verstehen Sie Ihre Skalierbarkeitsbedürfnisse

Bei der Einführung biometrischer Authentifizierung sind viele Unternehmen unsicher, wie hoch die Akzeptanz bei den Benutzern sein wird. Die prognostizierte Nachfrage kann erheblich von den tatsächlichen Ergebnissen abweichen. Sie müssen sicherstellen, dass die von Ihnen gewählte Lösung schnell und kosteneffizient skaliert werden kann. Wenn Sie die Lösung selbst hosten, können Sie die Server bereitstellen und finanzieren, die zur Abdeckung aller Ergebnisse erforderlich sind? Wenn Sie sich für einen Cloud-basierten Anbieter entscheiden, sollten Sie dessen Erfolgsbilanz bei der Bewältigung einer hohen Nachfrage prüfen.

6. Kosten vergleichen

Die Preise für biometrische Systeme können variieren und verschiedene Komponenten umfassen. Bei einigen Cloud-Anbietern sind beispielsweise die Hosting-Kosten im Preis inbegriffen, während andere erwarten, dass die Organisation diese Kosten direkt trägt. Um die beste Option für Ihr Budget zu finden, erstellen Sie mehrere potenzielle Nutzungsmodelle und arbeiten Sie mit dem Anbieter zusammen, um das am besten geeignete Modell zu bestimmen.

Fragen Sie: Können Sie Informationen über die Kostenstruktur Ihres biometrischen Verifizierungsdienstes für das Gesicht geben, einschließlich etwaiger Lizenzgebühren, Abonnementmodelle oder zusätzlicher Kosten?

7. Verstehen Sie den Grad der menschlichen Intervention des Anbieters

Untersuchen Sie, wie die Anbieter menschliche Eingriffe in ihre Prozesse handhaben. Manuelle Eingriffe wirken sich sowohl auf den Datenschutz als auch auf die Genauigkeit aus. Manuellen Prüfungen mangelt es auch an Skalierbarkeit; Anbieter haben möglicherweise Schwierigkeiten, ihre Belegschaft zu verdoppeln, wenn sich die Arbeitslast unerwartet verdoppelt. Außerdem ist es für menschengesteuerte Systeme schwierig, synthetische Medien wie Deepfakes konsequent und genau zu identifizieren.

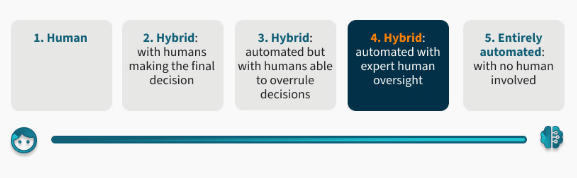

Menschliche, hybride und automatisierte biometrische Verifikationsverfahren können in fünf Kategorien unterteilt werden:

Um die Vorteile der biometrischen Technologie zu nutzen, ist es ratsam, hybride, automatisierte Identitätsüberprüfungsprozesse einzusetzen, bei denen menschliche Experten für die Echtzeitüberwachung eingesetzt werden. Dieser Ansatz gewährleistet zuverlässige, konsistente Ergebnisse

Es ist zu beachten, dass alle Methoden der Fernidentitätsüberprüfung anfällig für Angriffe durch synthetische Medien (wie z. B. Deepfakes) sind, unabhängig davon, ob es sich um von Menschen geführte Videoüberprüfungsanrufe, hybride Verfahren mit biometrischen Gesichtskontrollen und menschlicher Aufsicht oder um vollautomatische Verfahren handelt. Lesen Sie hier mehr über die Bedrohungen für Fernidentitätsprüfungssysteme.

8. Bewerten Sie den Grad der Gewissheit

Bedenken Sie:

- Der Grad der Sicherheit (Level of Assurance, LoA): Die Vertrauenswürdigkeit bezieht sich auf die Gewissheit, dass es sich bei einer Identität tatsächlich um die "wahre" Identität des Antragstellers handelt. Je höher der Zuverlässigkeitsgrad, desto sicherer ist die Identität und desto geringer ist das Risiko erfolgreicher Angriffe wie Betrug mit neuen Konten, Betrug mit synthetischer Identität und Identitätsübernahme. Fragen Sie: Wie bestimmt die Technologie die Echtzeit-Authentifizierung und stellt sicher, dass es sich nicht um eine Wiederholung einer früheren Authentifizierung handelt? Bietet sie verschiedene Sicherheitsstufen für unterschiedliche Anwendungsfälle und Risikobereitschaft (z. B. niedrig gesicherter Zugang vs. hoch gesicherte Transaktionen)?

- Die Wahrnehmung der Sicherheit durch den Kunden: Um das richtige Gleichgewicht zwischen Geschwindigkeit und Sicherheit zu finden, sollten Sie sorgfältig über die Szenarien nachdenken, die Sie bedienen wollen. Eine sekundenschnelle Authentifizierung bietet möglicherweise nicht die nötige Sicherheit, wenn ein Benutzer eine hochwertige Transaktion durchführt, aber eine Authentifizierung, die 30 Sekunden dauert, kann zu Frustration führen.

9. Berücksichtigen Sie die Bereitstellung und Integration des Anbieters

Fragen Sie: Wie wird die Technologie eingesetzt? Und wie lange dauert es im Durchschnitt, bis sie in der Produktion eingesetzt wird? Welche Art von Hardware oder Software ist erforderlich, um die Gesichtserkennungslösung in Ihre bestehende Infrastruktur zu integrieren?

Kann Ihr System eine große Anzahl von gleichzeitigen Anfragen in Echtzeit verarbeiten? Wie hoch sind die Verarbeitungsgeschwindigkeit und die Transaktionen pro Sekunde (TPS), die es bewältigen kann? Werde ich einen festen Ansprechpartner haben? Welche Maßnahmen werden sie ergreifen, um unsere Geschäftsergebnisse zu verbessern? Wie kann ich die Leistung messen? Haben Sie die Möglichkeit, rund um die Uhr und in Echtzeit Berichte zu erstellen?

10. Prüfen Sie das Profil und die Referenzen des Anbieters

- Verfügt der Anbieter über eine starke Präsenz in der Branche? Ist er an der Festlegung von Standards beteiligt und arbeitet er mit anderen Organisationen zusammen, um die Zukunft der Branche zu definieren? Hat der Anbieter irgendwelche Auszeichnungen erhalten? Wählen Sie einen Anbieter, der seriös ist, sich bewährt hat, über gute Referenzen verfügt und eine starke Marktakzeptanz vorweisen kann.

- Mit wem arbeiten sie zusammen und welche Tests und Audits haben sie durchlaufen? Die Wahl eines Anbieters mit einem weltweiten Kundenstamm kann zum Beispiel entscheidend sein, um Sicherheit in Bezug auf Voreingenommenheit und Inklusivität zu erlangen.

- Ist es einfach, mit ihnen zu arbeiten? Sind ihre Mitarbeiter und Prozesse kundenorientiert? Was sagen andere Kunden und Partner über das Unternehmen?

Wenn Sie mehr darüber erfahren möchten, wie iProov die Online-Verifizierung, Authentifizierung und das Onboarding Ihres Unternehmens sichern und optimieren kann, buchen Sie noch heute Ihre Demo.